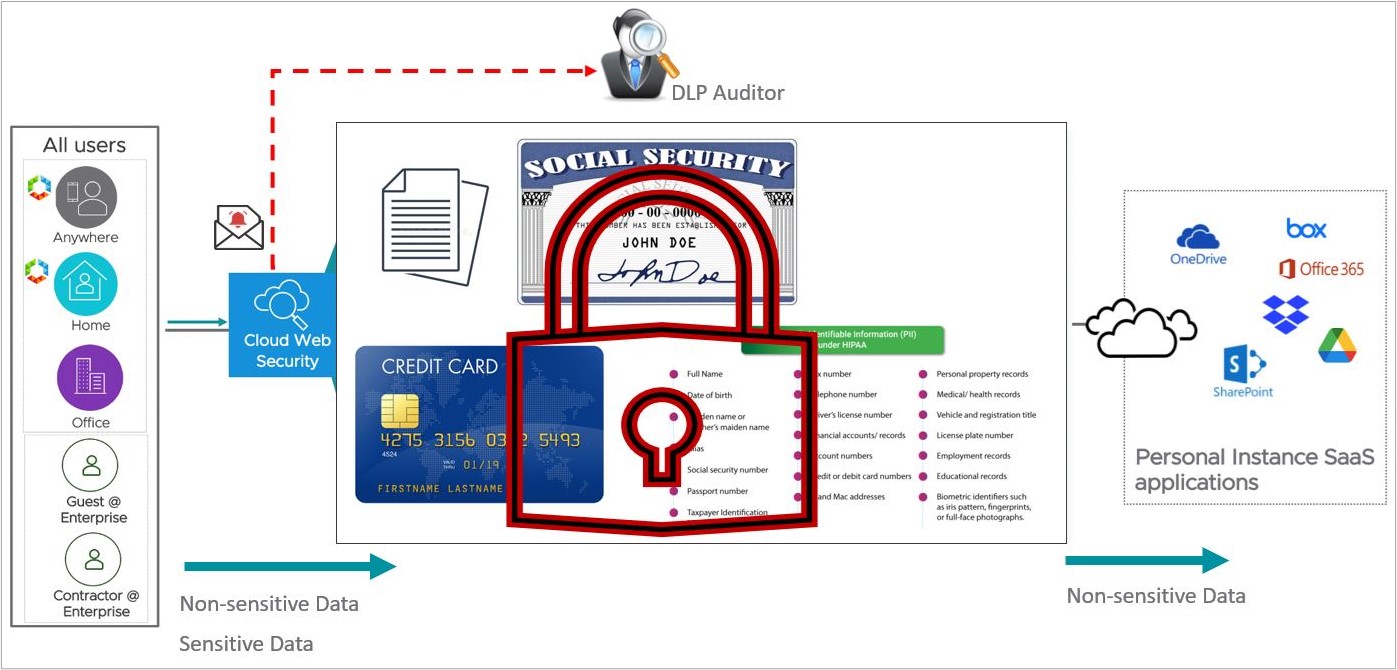

このセクションでは、Cloud Web Security サービスのデータ漏洩防止 (DLP) の主要コンポーネントと、それらを使用してカスタマー エンタープライズのデータ漏洩を防ぐルールを作成する方法について説明します。DLP セクションは、DLP ルールを設定し、ルールが正しく機能することを確認するためのワークフローで終了します。

概要

前提条件

- Cloud Web Security が有効になっている本番環境の VMware SASE Orchestrator のカスタマー エンタープライズ。Edge と Orchestrator の両方で、VMware リリース 4.5.0 以降を使用する必要があります。

- DLP 機能にアクセスするには、Cloud Web Security Advanced パッケージが必要です。

重要: Cloud Web Security Standard パッケージを使用しているカスタマーは DLP にアクセスできず、Orchestrator ユーザー インターフェイスのすべての DLP オプションの横にロック アイコンが表示されます。

DLP 辞書の概要

DLP 辞書は、一致する式を使用して機密データを識別します。たとえば、クレジット カード番号と社会保障番号は特定の形式に従います。また、辞書はこれらのパターンと照合され、機密データがファイルのアップロードまたはテキスト入力に存在するかどうかを判断できます。

事前定義済み辞書

Cloud Web Security の事前定義済みデータ辞書は、機密データを識別するためのパターン照合、チェックサム、コンテキスト スコアリング、あいまいロジックの組み合わせです。Cloud Web Security には、次の主要なデータ カテゴリをカバーする 340 を超える事前定義済みデータ辞書があります。

- ドキュメント分類

- 財務データ

- 医療

- HIPAA

- アイテム識別子

- PCI DSS

- PII

また、事前定義済みデータ辞書はリージョン固有で、世界中で正しいパターン照合が適用されるようにします。データ辞書は、29 の異なる国またはリージョンに設定できます。これらの 29 のうち、2 つは [グローバル (Global)] および [その他 (Other)] 用に予約されています。これらの 2 つのオプションを使用すると、多国籍データ、または国/リージョンのカテゴリに適合しないデータを分類できます。

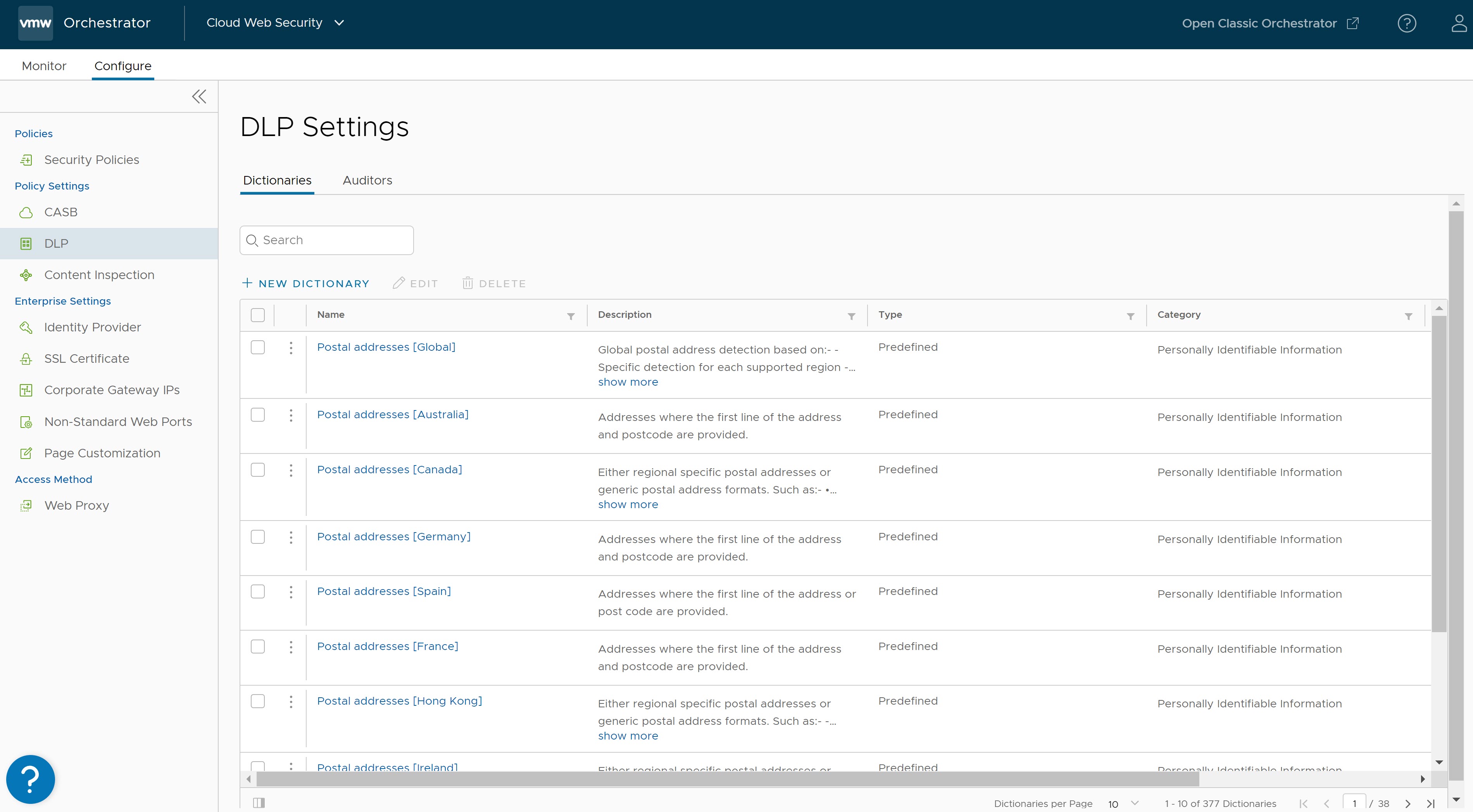

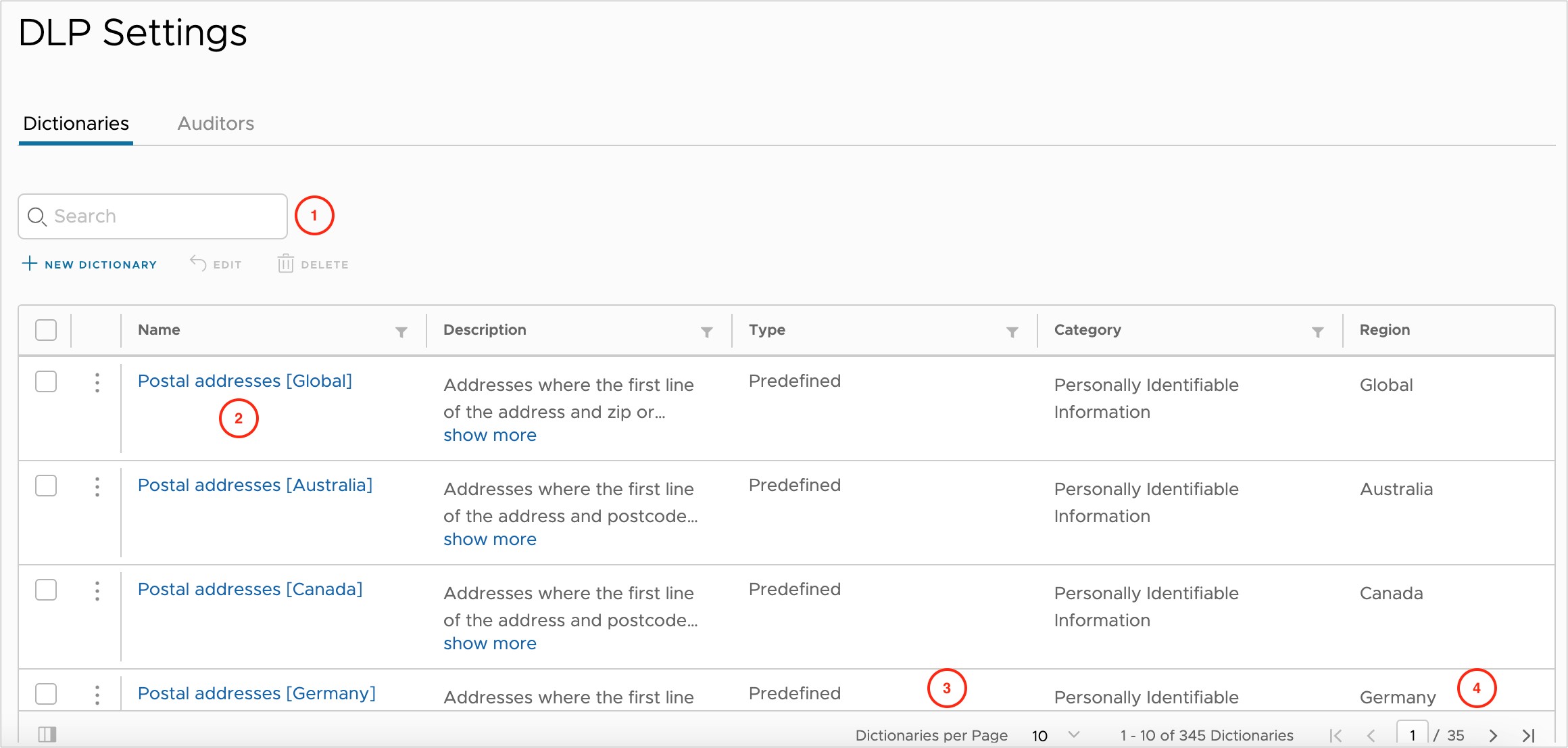

このページでは、DLP ポリシーで使用できるすべての辞書が表示されます。辞書は、名前、説明、タイプ、カテゴリ、およびリージョン フィールドを含むテーブルに編成されています。

- [名前 (Name)] は、ポリシーで使用する辞書を識別するために使用されます。

- [説明 (Description)] は、辞書と一致するものの概要を提供します。

- [タイプ (Type)] は、次の 2 つの異なる辞書タイプを区別します。

- 事前定義済み

- カスタム

- [カテゴリ (Category)] には次が含まれます。

- カナダの保健サービス

- ドキュメント分類

- 財務データ、HIPAA

- HIPAA/ヘルスケア

- 医療

- アイテム識別子

- その他

- PCI DSS

- 個人識別可能な情報

- 英国の国民保健サービス

- [リージョン (Region)] は、辞書が適用される地域を表します。これには次が含まれます。

- オーストラリア

- ベルギー

- ブラジル

- カナダ

- デンマーク

- フィンランド

- フランス

- ドイツ

- グローバル

- 香港

- インド

- インドネシア

- アイルランド

- イタリア

- 日本

- マレーシア

- オランダ

- ニューヨーク

- ニュージーランド

- ノルウェー

- その他

- ポーランド

- シンガポール

- 南アフリカ

- スペイン

- スウェーデン

- 英国 (UK)

- 米国 (USA)

- [検索 (Search)] バーは、[辞書 (Dictionaries)] ページのすべてのフィールドに適用され、ユーザーが関心のある特定の辞書をすばやく表示するために使用できます。

- 各行には辞書が含まれ、クリックすると詳細が表示されます。

- [ページ単位の辞書 (Dictionaries per Page)] では、1 ページに最大 100 個のエントリを表示できます。

- 前に戻るまたは先に進むための[ページ ナビゲーション] ボタンが用意されています。

この調査を続行するには、[住所 [グローバル] (Postal addresses [Global])] 辞書を見つけ、青いテキストをクリックして [辞書を編集 (Edit Dictionary)] 画面を表示します。

![[辞書を編集 (Edit Dictionary)]、[辞書の詳細 (Dictionary Details)]](images/GUID-7199B88D-E4EC-4CC6-AEC0-647D421CB6A2-low.jpg)

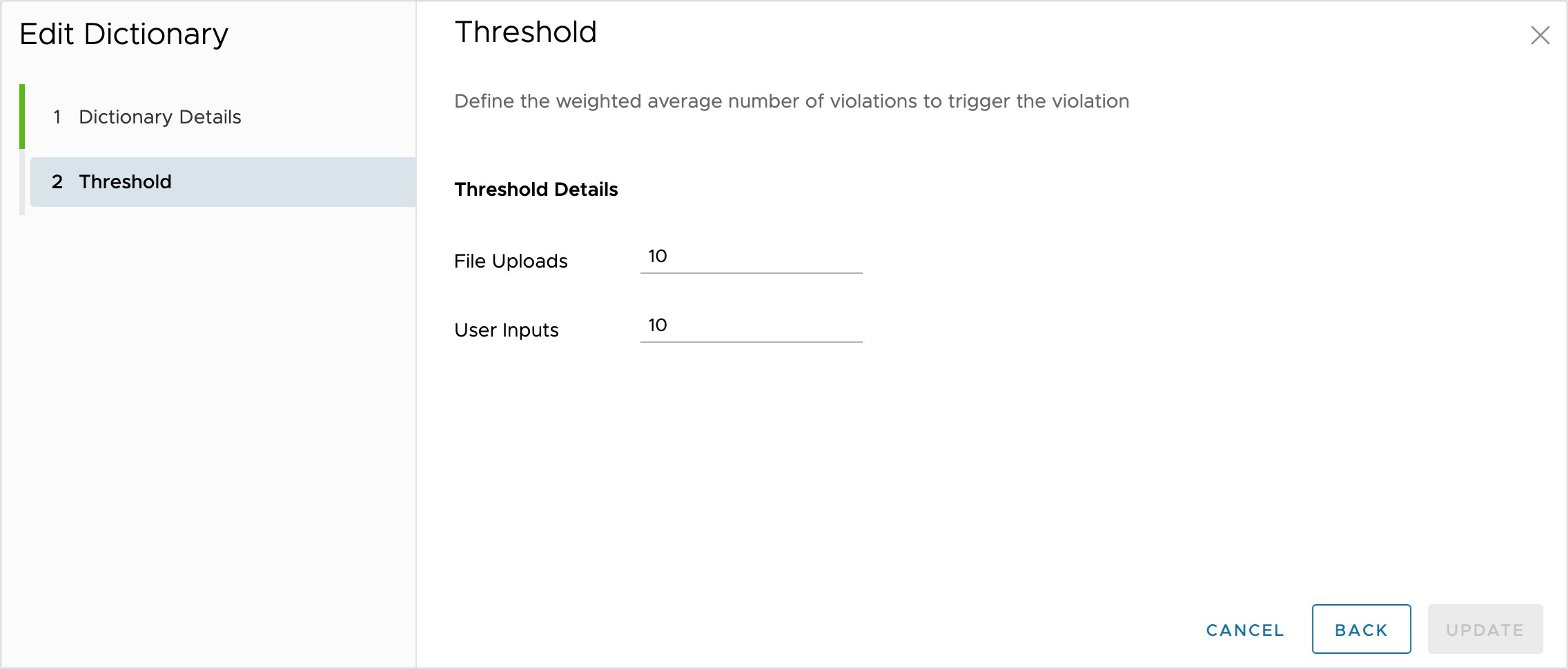

モーダルの [次へ (Next)] ボタンをクリックすると、[しきい値 (Threshold)] 設定に移動します。必要な場合を除き、[しきい値の詳細 (Threshold Details)] のデフォルト値を変更することは推奨されません。

上記のスクリーンショットは、[ファイルのアップロード (File Uploads)] と [ユーザー入力 (User Inputs)] の両方の違反の[加重平均数]が [10] に設定されていることを示しています。事前定義済み辞書の場合、これを単純な発生数と考えるのではなく、ドキュメントで検出されたすべての情報の計算スコアと考えてください。このスコアリング メカニズムは、このデータ辞書を使用するときに発生する誤検知の数を減らすのに役立ちます。このモーダルの表示が終了したら、[キャンセル (Cancel)] をクリックします。編集可能な値に変更を加えた場合、変更を保持するために [更新 (Update)] をクリックする必要があることに注意してください。

カスタム辞書

Cloud Web Security DLP カスタム辞書を使用すると、組織に関連するデータ辞書を柔軟に作成できます。事前定義済みの辞書と同様、カスタム辞書はユーザーが次の 4 つのフィールドを追加することから始まります。

- 名前 (Name)

- 説明 (Description)

- カテゴリ (Category)

- 国/地域 (Country/Region)

これらは事前定義済み辞書に表示されるのと同じ 4 つのフィールドですが、各値を、ユーザーが作成している辞書に関連するものに設定できます。

- [文字列 (String)] は、英数字と特殊文字の正確な組み合わせを照合するために使用されます。大文字と小文字を区別するか無視するかを設定できます。

- [式 (Expression)] は Perl 正規表現 (regex) を使用して、単純な文字列で見つけるのが難しいデータ パターンを見つけます。

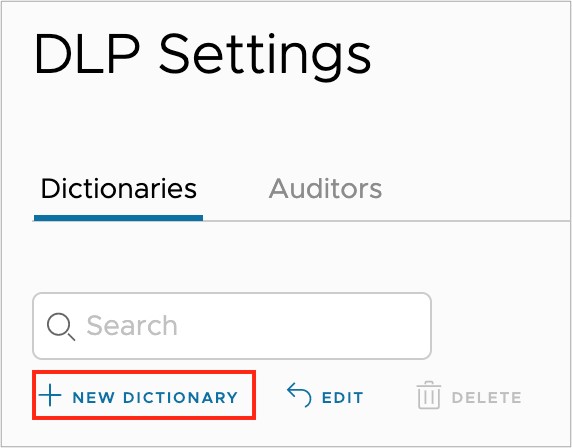

カスタム辞書を作成するには、 ページの [新しい辞書 (New Dictionary)] ボタンをクリックします。

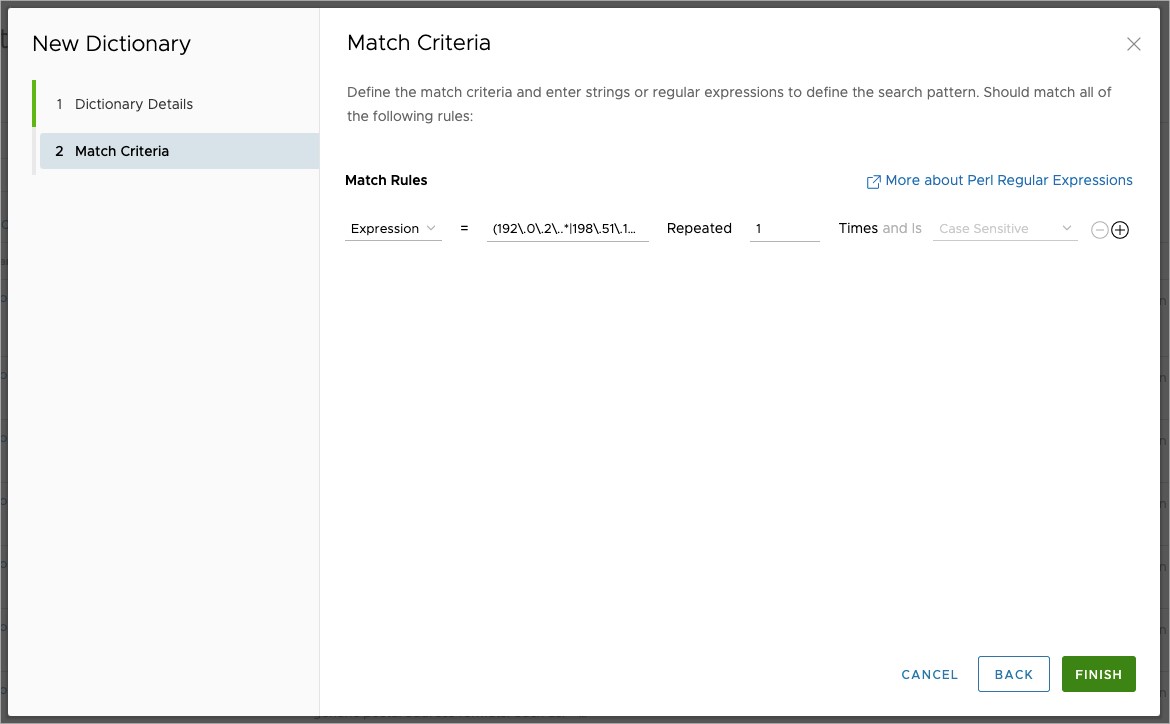

[辞書の詳細 (Dictionary Details)] 画面では、[名前 (Name)]、[説明 (Description)]、[カテゴリ (Category)]、および [国/地域 (Country/Region)] の値を入力するように求められます。

![[辞書の詳細 (Dictionary Details)] が表示された新しい辞書の設定画面。](images/GUID-3681C9EE-7B43-4849-9777-A582F98A25A0-low.jpg)

上記のスクリーンショットは、この辞書が [機密性の高い IP アドレス (Sensitive IP Addresses)] を識別するためのものであり、[内部使用のみ (For Internal Use Only)] を目的としていることを示しています。[カテゴリ (Category)] と [国/地域 (Country/Region)] の両方で [その他 (Other)] を選択した場合、この辞書で一致するデータが既存のカテゴリのどれにも適合しない、または追加のメタデータが不要であることを示します。

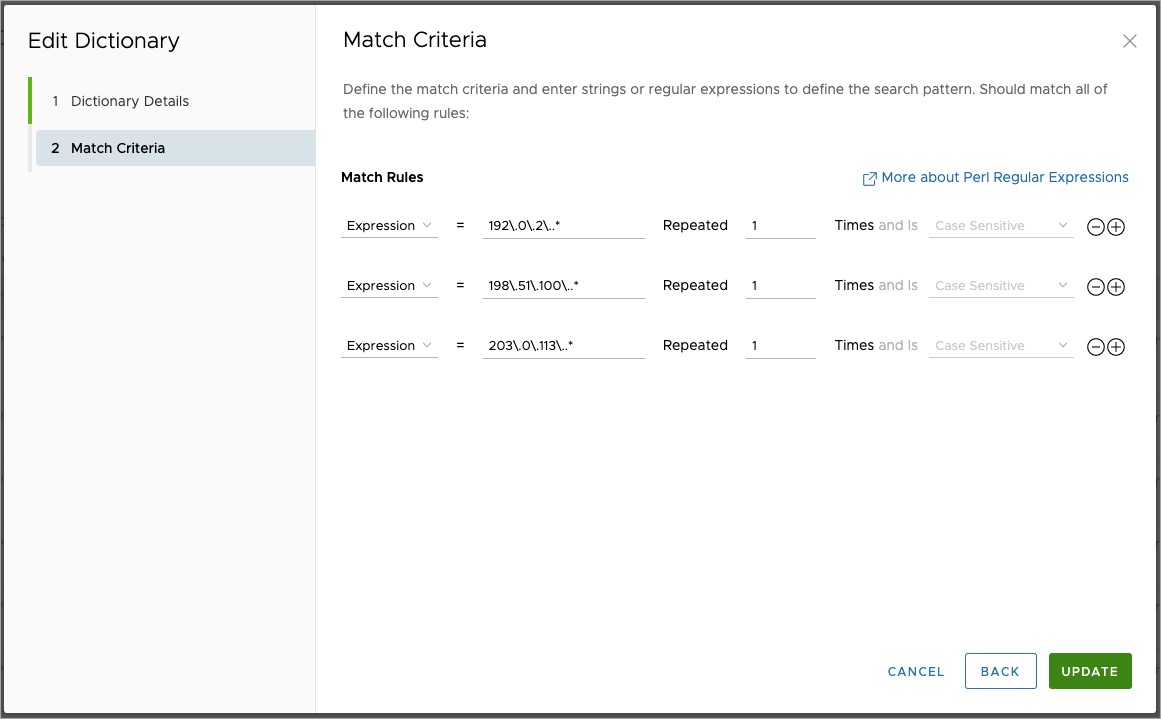

[データの一致 (Match Data)] 画面の設定例は、会社が保護する必要がある機密データである IP アドレス範囲 192.0.2.0/24、198.151.100.0/24、および 203.0.133.0/24 (RFC 5737) に基づいています。これらの範囲の IP アドレスを検索するために使用される正規表現は、[(192\.0\.2\..*|198\.51\.100\..*|203\.0\.113\..*)] です。

正規表現は複数の行に分割されることはなく、[プラス アイコン]を使用して別の行が追加されます。これは、複数行にわたる辞書ロジックは論理 AND であるためです。[一致の基準 (Match Criteria)] がそのように定義されていた場合、辞書は 3 つの IP アドレス範囲がすべてドキュメントに存在する場合にのみトリガされます。

カスタム辞書を設定したら、[終了 (Finish)] をクリックして、辞書を Cloud Web Security で使用できるようにします。

監査者

監査者とは、意図的か偶発的かを問わず、データ流出の試行に関連するインシデントをフォローアップするように指定された組織内の人物です。このユーザーには、DLP ルール違反が発生したことを Orchestrator から E メールで通知できます。監査者に送信される E メールには、DLP ルールの名前、機密データが含まれるユーザーの入力またはファイル名、ユーザーがデータを送信しようとしていた宛先、およびデータを公開しようとした人物のユーザー名が含まれます。必要に応じて、ユーザーの入力またはファイルは、元の形式、ZIP ファイル、または暗号化された ZIP ファイルとして監査者に送信できます。

ユーザーは、Cloud Web Security にログインして次の順に移動することで、監査者を追加、編集、削除、および表示できます。

![[DLP 設定 (DLP Settings)]、[監査者 (Auditors)] の設定画面。](images/GUID-FBD70774-9468-4FF7-801B-0C9351F42D5A-low.jpg)

[監査者 (Auditors)] 画面では、現在システムに監査者が存在しないことがわかります。最初の監査者を追加するには、[+ 新規監査者プロファイル (+ NEW AUDITOR PROFILE)] を選択します。ポップアップが表示され、次の情報を入力するように求められます。

- [名前 (Name)](必須)は監査者の名前です。

- [メール アドレス (Email Address)](必須)は、個人の有効なメール アドレス アカウントです。

- [説明 (Description)](オプション)は、監査者に関して提供する関連情報です。たとえば、監査者の主な役割が PCI 違反を監視することである場合は、「PCI 監査者」とします。

![[新しい DLP 監査者プロファイル (New SLP Auditor Profile)]、[監査者プロファイル情報 (Auditor Profile Information)] の設定画面。](images/GUID-50521DAE-4049-4F89-A335-B1C0C04BE117-low.jpg)

次のページでは、[ファイルの詳細 (File Details)] を求めます。このページは完全にオプションですが、問題のあるファイルを確認のために DLP 監査者に送信するオプションを提供します。設定オプションには次が含まれます。

- [ファイルを監査者に送信 (Send File to the Auditors)]。デフォルトでは、ファイルは監査者に送信されません。

- [ファイル形式 (File Format)] は、[ファイルを監査者に送信する (Send the file to the Auditor(s))] をオンにすると使用可能になります。[元のファイル (Original File)]、[Zip]、または [暗号化された Zip (Encrypted Zip)] を選択できます。このファイルには機密情報が含まれているため、[暗号化された Zip (Encrypted Zip)] オプションを使用することをお勧めします。

- [最大ファイル サイズ (Maximum File Size)] は、システムによって送信される E メールに含まれる添付ファイルの最大サイズです。この制限は最大 1 GB に設定できますが、組織の E メール ファイル サイズの制限と一致させることをお勧めします。

重要: ファイル サイズが [最大ファイル サイズ (Maximum File Size)] の値を超えると、そのファイルはバイパスされます。つまり、ファイルは DLP 違反アラートに添付されず、アラートはファイルなしで送信されます。

- [暗号化された Zip パスワード (Encrypted Zip Password)] はシステムによって自動生成され、危殆化された場合は再生成できます。必要に応じて、自身のパスワードを設定することもできます。

- [最大ファイル サイズ (Maximum File Size)] は、システムによって送信される E メールに含まれる添付ファイルの最大サイズです。この制限は最大 1 GB に設定できますが、組織の E メール ファイル サイズの制限と一致させることをお勧めします。

![[新しい DLP 監査者プロファイル (New DLP Auditor Profile)]、[ファイルの詳細 (File Details)] の設定画面。](images/GUID-1BA962F7-A199-4AE7-BF47-9AF4EFAC5283-low.jpg)

[終了 (Finish)] ボタンをクリックして、[新しい DLP 監査者プロファイル (New DLP Auditor Profile)] の設定を保存します。監査者エントリが [DLP 設定 (DLP Settings)] の [監査者 (Auditor)] ページに表示されます。オプションで、監査者エントリを表示、編集、または削除できます。

DLP の設定のワークフロー

データ漏洩防止 (DLP) 機能を構成する 2 つの主要コンポーネントについて説明しました。このセクションでは、DLP ワークフロー全体について説明します。

セキュリティ ポリシーの作成、設定、適用

DLP ルールは[セキュリティ ポリシー]の一部であるため、DLP ルールを設定する前に、まずセキュリティ ポリシーが必要です。Cloud Web Security サービスの[セキュリティ ポリシー]の作成、設定、または適用の詳細については、『Cloud Web Security 設定ガイド』の関連ドキュメントを参照してください。

DLP ルールの作成と適用

DLP ルールを作成して適用するには、データ漏洩防止ルールの設定を参照してください。

DLP ルールが動作していることを確認する

- Cloud Web Security が DLP ルールに一致する機密データの流出をブロックする。

- Cloud Web Security が機密データを流出させる試みを検出してログに記録する。

- Cloud Web Security が、ルールがトリガされたときに、DLP 監査者に E メール アラートを送信する。

- SD-WAN Edge の背後にあるエンドポイント デバイス(Windows、MacOS、iOS、または Android)から、ファイル ホスティング サービス(Apple iCloud、Dropbox、Google Drive、Microsoft OneDrive など)にログインします。

- ルールにカスタム辞書が含まれている場合は、DLP ルールで設定された条件に一致するテキスト入力、テキスト ファイル、または PDF をアップロードします。

注: テキスト入力は、フォーム POST またはテキスト メッセージのようなものです。テキスト ファイルは、アップロードに添付された実際の .txt ファイルです。

- または、PII データ、社会保障番号、銀行口座番号などに対して、事前定義済みの辞書とそれぞれのしきい値を使用します。

注: 事前定義済みの辞書では、DLP 違反をトリガするしきい値は、感度レベルと DLP エンジン ヒューリスティックの組み合わせに基づいています。これは、特定の繰り返し数を使用するカスタム辞書と対照的です。

- テキスト ファイル/入力またはファイルのアップロードがブロックされます。

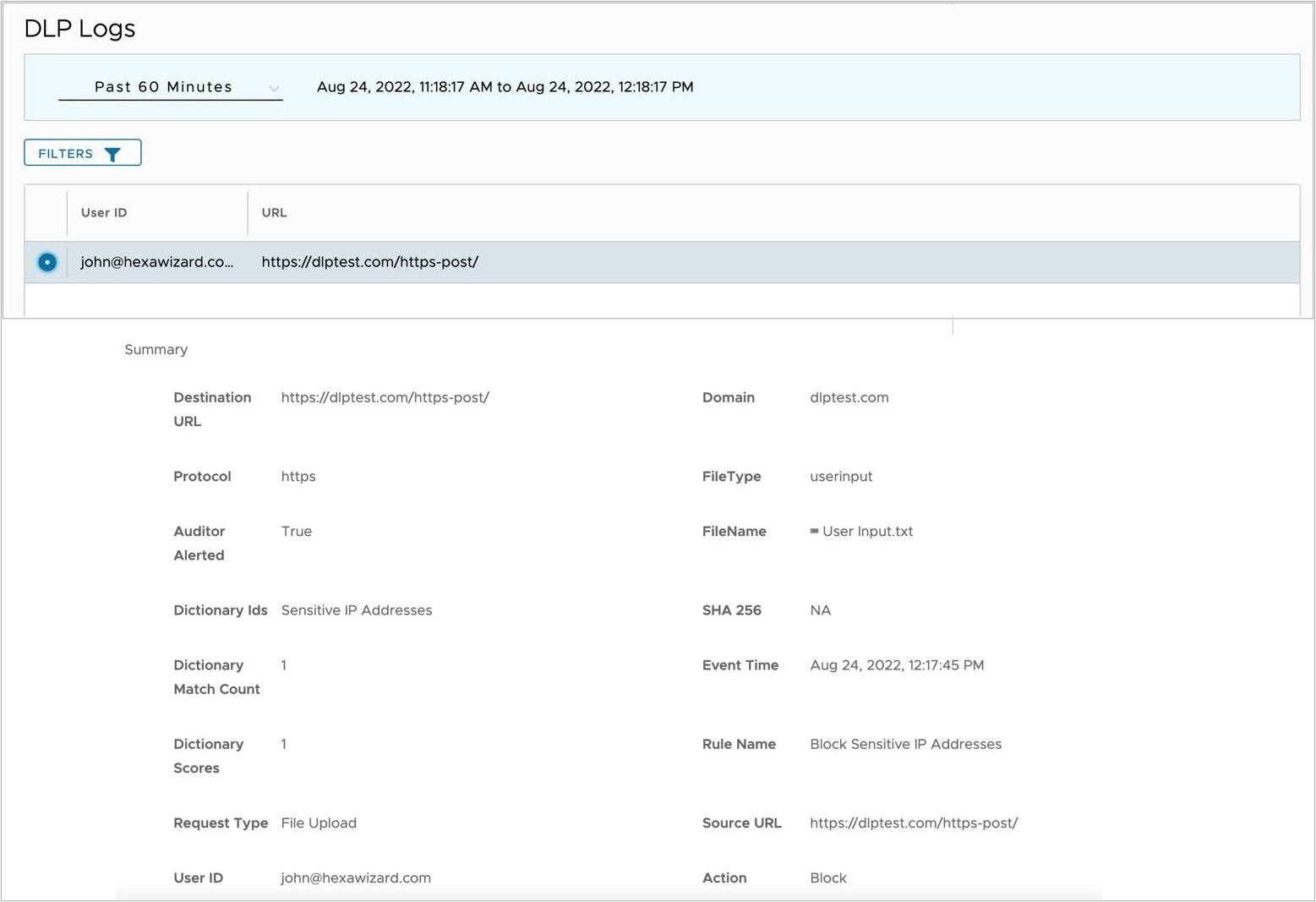

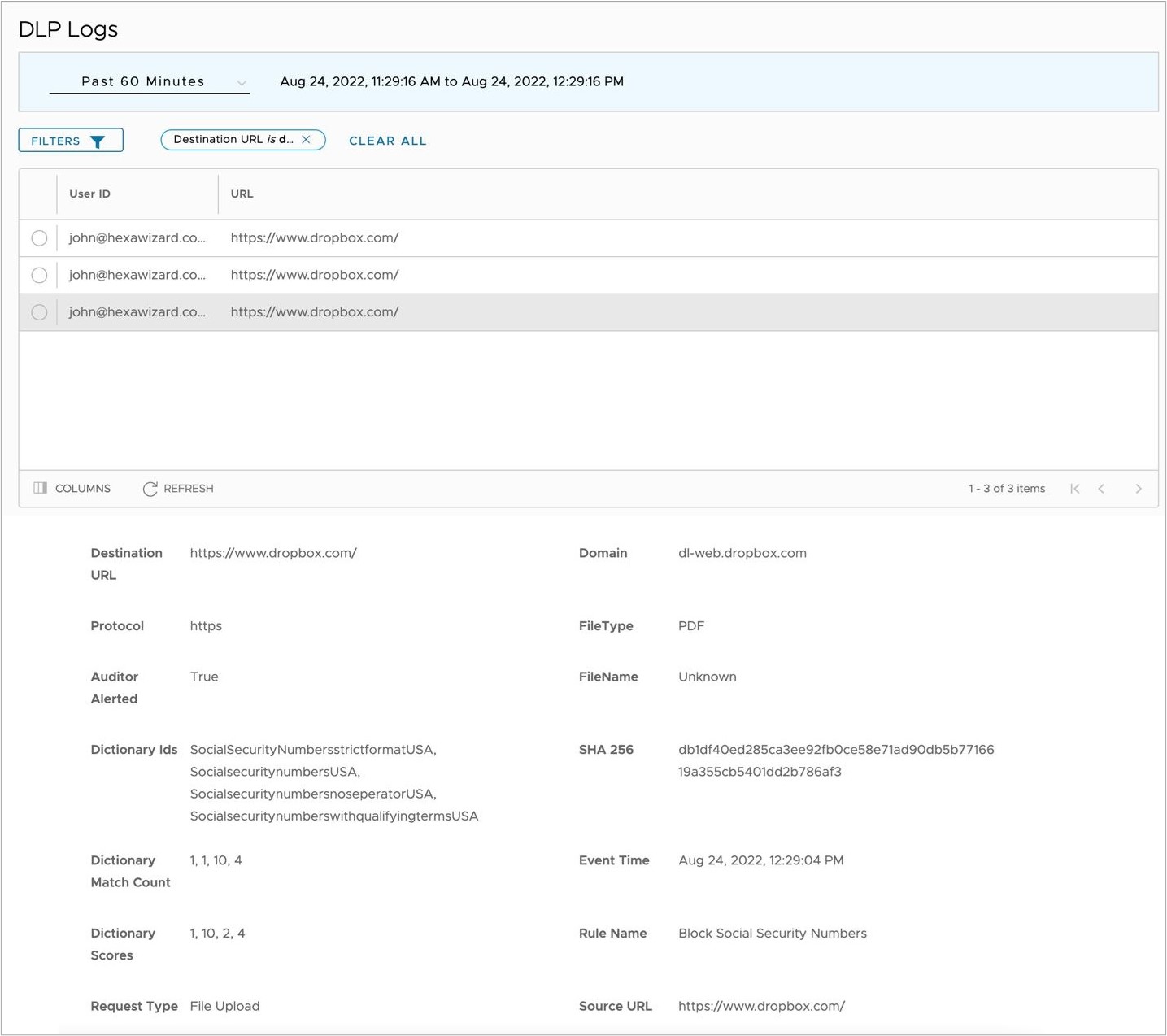

- DLP ログで、ブロック アクションがログに記録されていることを確認します。

- 以下は、DLP ルールで使用されるカスタム辞書に一致する DLP テストのテキスト入力ブロックのサンプル ログです。

- 以下は、事前定義済みの辞書からの社会保障番号の一致について Dropbox でブロックされた PDF ファイルのサンプル ログです。

- 以下は、DLP ルールで使用されるカスタム辞書に一致する DLP テストのテキスト入力ブロックのサンプル ログです。

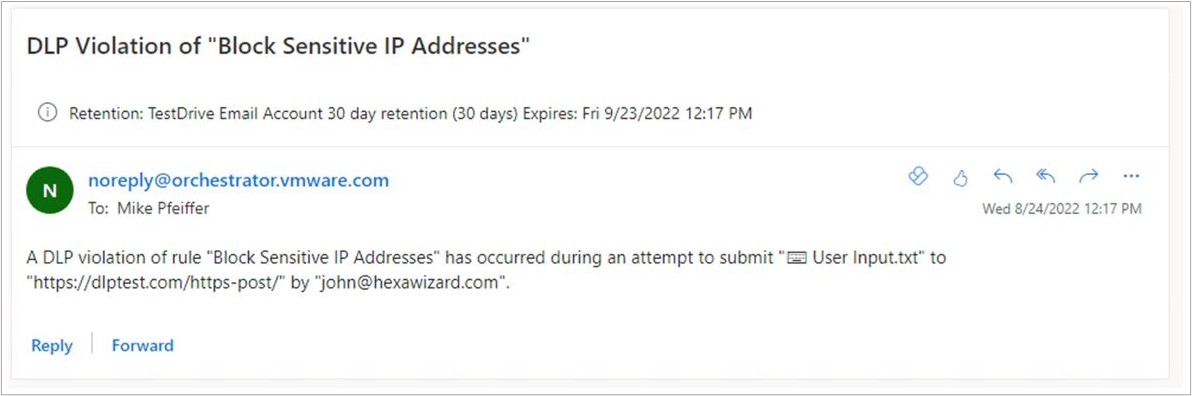

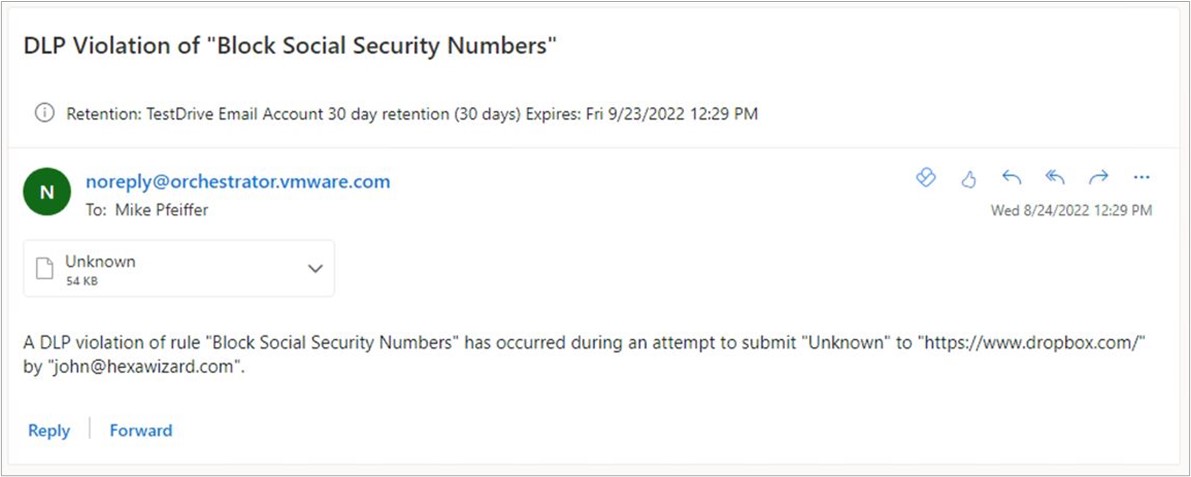

- DLP 監査者が DLP ルールと、このルールに対して設定されたアクションに基づいてアラート E メールを受信したことを確認します。

- 以下は、DLP ルールで使用されるカスタム辞書の DLP テストのテキスト入力ブロックのサンプル E メールです。

- 以下は、事前定義済みの辞書からの社会保障番号の一致について Dropbox でブロックされた PDF ファイルのサンプル E メールです。

注: テキスト以外のファイルは、ファイル名が「不明 (Unknown)」として表示されることがあります。その結果、監査者の E メールに添付されたファイルも「不明 (Unknown)」と表示されます。

- 以下は、DLP ルールで使用されるカスタム辞書の DLP テストのテキスト入力ブロックのサンプル E メールです。