VMware Edge Network Intelligence は、サードパーティ ID プロバイダ (IdP) との SAML の連携を提供することで、組織のシングル サインオンおよびシングル サインオフ機能をサポートします。VMware Edge Network Intelligence は、OneLogin や Azure AD などの SaaS ベースの IdP との連携、および SAML v2.0 を使用したオンプレミス ディレクトリとの連携をサポートします。

Azure AD の SSO 設定

SSO の ID プロバイダとして Microsoft Azure AD を使用している場合は、次のチュートリアル リンクの手順に従って、VMware Edge Network Intelligence にアクセスするための SSO を設定します。VMware Edge Network Intelligence は、SSO 向けの Azure AD をサポートする承認済みアプリケーション ベンダーの 1 つとして Azure Marketplace にリストされています。

チュートリアル:https://docs.microsoft.com/en-us/azure/active-directory/active-directory-saas-voyance-tutorial

SAML を使用した SSO の設定

VMware Edge Network Intelligence は、企業 ID を使用してログインできる SAML v2.0 ベースの SSO をサポートしています。会社にはカスタマイズされたサブドメインがあります。たとえば、https://yourdomain.nyansa.com などです。サブドメインが見つからない場合は、http://app.nyansa.com にアクセスし、会社のログイン URL へのリンクを要求します。サブドメインを含む E メールが届きます。

SAML を使用して SSO を設定するには、次の手順を実行します。

管理者認証情報を使用して、VMware Edge Network Intelligence アプリケーションにログインします。

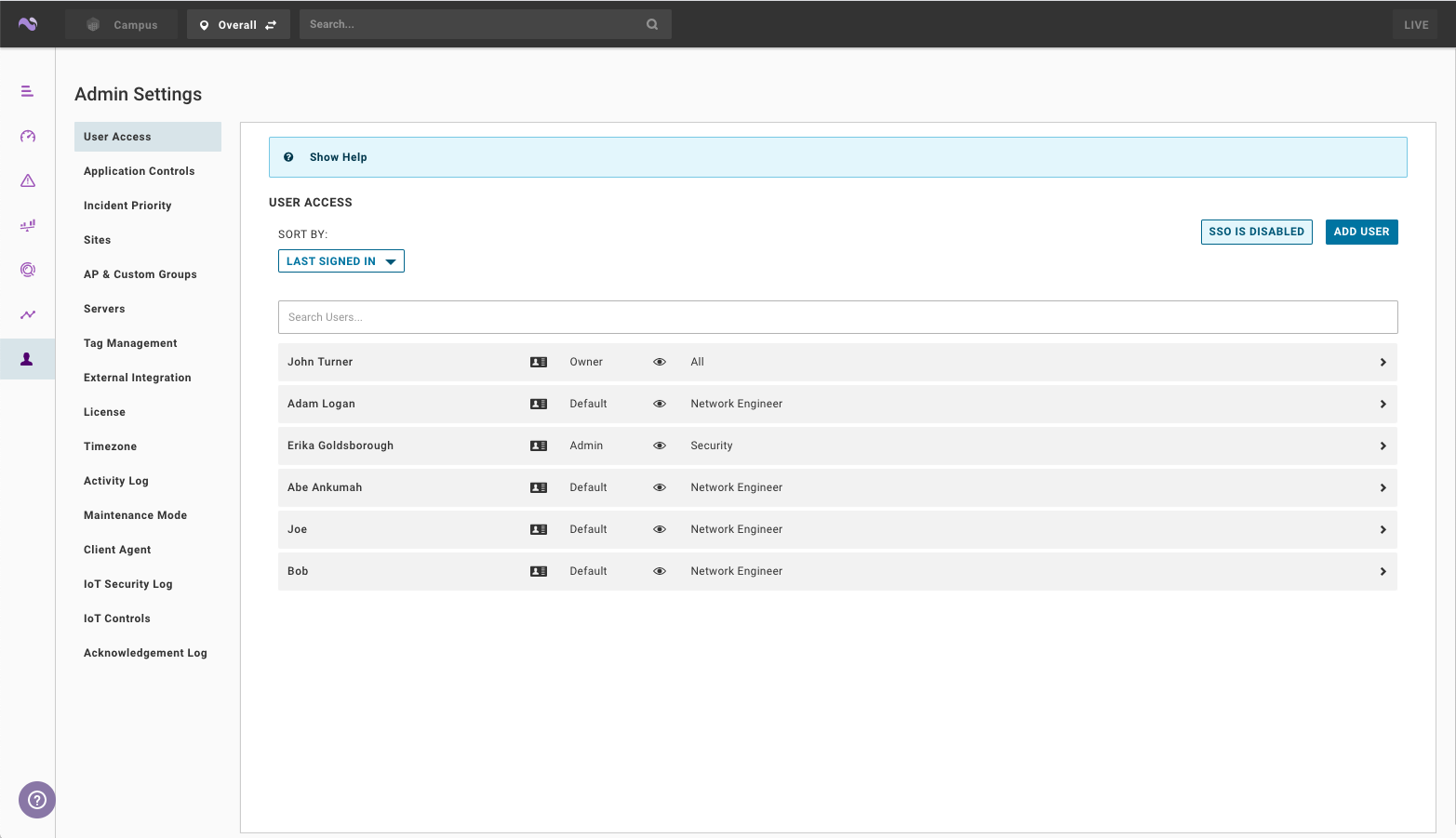

[マイ アカウント (My Account)] > [管理設定 (Admin Settings)] > [ユーザー アクセス (User access)] に移動します。

[SSO が無効です (SSO is Disabled)] をクリックします。

次のパラメータを設定して、SAML 接続を設定します。

[フレンドリ名 (Friendly Name)](オプション)- ログイン エクスペリエンスをカスタマイズします。このテキストは、ログイン ボタンに「(フレンドり名)経由でログイン (Login via (friendly name))」と表示されます。

[IdP エンティティ ID (IdP Entity ID)](オプション)- SAML メッセージを受信することが想定されるエンティティを記述する URL。

[IdP ログイン URL (IdP Login URL)](必須)- ID プロバイダの SAML 2.0 エンドポイント URL (HTTP) を入力します。

[IdP ログアウト URL (IdP Logout URL)](オプション)- IdP のログアウト URL を入力します。指定しない場合、アプリケーションからログアウトするときに IdP からログアウトされません。

[IdP 証明書 (IdP Cert)](必須)- ID プロバイダから x.509 証明書全体をコピーし、[IdP 証明書 (IdP Cert)] ボックスに貼り付けます。

SSO を使用してロールベースのアクセスを設定します。詳細については、ロール管理を参照してください。

[保存 (Save)] をクリックします。

IdP が SP メタデータにアクセスする必要がある場合は、カスタマイズしたドメイン名を使用して VMware Edge Network Intelligence にログインすることで見つけることができます。たとえば、https://yourdomain.nyansa.com/saml/metadata などです。

必須の SAML パラメータ

E メール |

E メール |

名 (First Name) |

firstName、first_name、firstname、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

姓 (Last Name) |

lastName、last_name、lastname、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname |

ユーザー ロール |

role、roles(ロールの受け渡しに関する追加情報については、ロール管理を参照)、http://schemas.microsoft.com/ws/2008/06/identity/claims/role |

許可済みサイト |

site、sites(複数のサイトは空白で区切り、大文字と小文字を区別しない) |

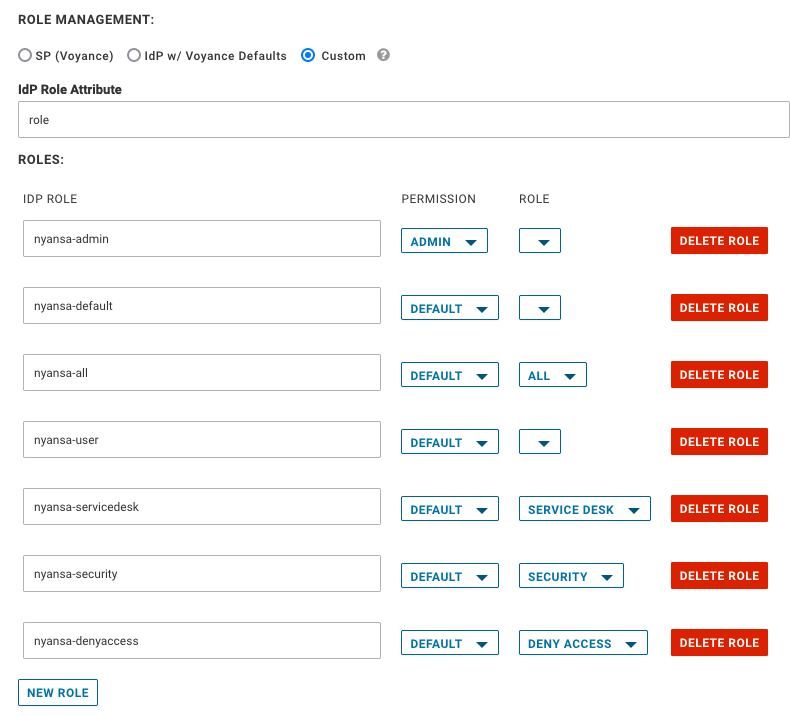

ロール管理

VMware Edge Network Intelligence は、SSO プロバイダと VMware Edge Network Intelligence 間でロールを同期するための柔軟なロール割り当てオプションをサポートしています。

[SP (Voyance)] |

このオプションを選択すると、VMware Edge Network Intelligence は、アプリケーション内で現在割り当てられているロールを、SSO 経由でログインするユーザーに対して使用します。これは、SAML トークンとともに渡されるすべてのロール情報が無視され、VMware Edge Network Intelligence アプリケーションで定義されたロールによって上書きされることを意味します。新しいユーザーには自動的に「ユーザー」ロールが割り当てられます。 |

[Voyance のデフォルト値を持つ IdP] |

このオプションを選択すると、VMware Edge Network Intelligence は SAML トークンとともに渡されたロールを使用します。ロールでは大文字と小文字が区別され、サポートされている IdP ロールのいずれかと一致する必要があります。

|

[カスタム] |

このオプションを選択すると、ロールのカスタム文字列を渡して、VMware Edge Network Intelligence のサポートされているロールのいずれかにマッピングできます。ユーザーに割り当てられているデフォルトのロールを変更することもできます。 |

「nyansa-denyaccess」ロールを持つユーザーは、IdP によって認証されている場合でも、VMware Edge Network Intelligence へのアクセスを拒否されます。

ロールベースのアクセスの詳細については、ユーザーのロールベースのアクセスとサイト制限を参照してください。

SSO 検証

SAML を使用して SSO を設定するために必要なすべてのパラメータを入力したら、[保存 (Save)] ボタンをクリックします。IdP への接続をテストするかどうかを尋ねるポップアップが表示されます。

承諾して続行すると、VMware Edge Network Intelligence は IdP ログイン URL で新しいタブを開きます。すべてのユーザーに対して SSO を有効にする前に、IdP で認証できることを確認します。設定について不明な点がある場合は、ページ上部で SSO を無効にします。これで、引き続き VMware Edge Network Intelligence 認証情報を使用してログインできます。

チームのシングル サインオンの設定が完了すると、各メンバーに変更を知らせる通知 E メールが送信されます。チーム メンバーは、IdP のダッシュボードにアクセスするか、ログイン ページが表示される http://yourdomain.nyansa.com に直接アクセスして、VMware Edge Network Intelligence にログインできます。

ディレクトリへの SAML 接続の設定に問題がある場合は、VMware Edge Network Intelligence サポート チームにお問い合わせください。SSO を有効にすると、ユーザーはログインできなくなり、[ユーザー管理者 (user admin)] セクションでユーザーを作成できなくなります。SSO を無効にするには、サポート チケットを発行します。