シングルポッド仲介タイプ用に構成された本番環境システムでは、Horizon Cloud ポッドのマネージャ仮想マシンで SSL 証明書を構成する場合の主な使用事例は、Workspace ONE Access をポッドに統合することです。Workspace ONE Access Connector は、ポッドのマネージャ仮想マシンへの SSL 接続を信頼できる必要があります。これにより、これらのポッドと Workspace ONE Access の統合が機能します。Workspace ONE Access Connector と統合するこの特定の使用事例では、ポッドは SSL 証明書をポッドのマネージャ仮想マシンに直接設定する必要があります。

ご利用のポッドがシングルポッド仲介環境にある場合、Microsoft Azure の Horizon Cloud ポッドと Workspace ONE Access との統合で重要となるのは、ポッドをプロビジョニングしたデスクトップおよびリモート アプリケーションを使用するために Workspace ONE Access で設定した Horizon Cloud 仮想アプリケーションのコレクションを同期させるよう、Workspace ONE Access Connector を構成することです。この同期を実行するには、Workspace ONE Access Connector がポッド マネージャ仮想マシンと通信する必要があります。したがって、ポッドは有効な SSL 証明書を提示して、Workspace ONE Access Connector がその証明書を信頼するようにする必要があります。この統合の詳細については、シングルポッド仲介を使用した Horizon Cloud 環境:Microsoft Azure の環境の Horizon Cloud ポッドと Workspace ONE Access の統合を参照してください。

ポッドの詳細ページの [ポッド マネージャのロード バランサの IP アドレス] フィールドと Workspace ONE Access Connector の SSL 証明書の要件との関係

ポッドの詳細ページの [ポッド マネージャのロード バランサの IP アドレス] ラベルの横に表示される数値の IP アドレスは、ポッド マネージャ仮想マシンで構成可能である、有効な信頼された SSL 証明書を作成するために必要な情報の重要部分です。次のスクリーンショットは、デプロイされたポッドの詳細ページで [ポッド マネージャのロード バランサの IP アドレス] ラベルが表示される場所を示しています。

![ポッドの詳細ページの [ポッド マネージャのロード バランサの IP アドレス] ラベルの場所](images/GUID-0F10FEBB-D90E-4D32-AA6B-F3E38884EEC6-low.png)

信頼された SSL 証明書は、そのフィールドに表示される IP アドレスに DNS サーバ内でマッピングする完全修飾ドメイン名 (FQDN) に基づいている必要があります。このマッピングは、その FQDN を使用するように構成されたエンド ユーザーのクライアントがポッドへの信頼された接続を確立できるようにするために必要です。

それでは、その数値の IP アドレスに関連付けられるものは何でしょうか? これはポッドのテナント サブネットからのプライベート IP アドレスであり、ポッドのポッド マネージャ仮想マシンの Azure ロード バランサに関連付けられます。

ポッド マネージャのロード バランサの IP アドレスについて

現在サポートされているすべてのポッド マニフェストの場合、[ポッド マネージャのロード バランサの IP アドレス] ラベルに表示される数値の IP アドレスは、ポッドの Azure ロード バランサ リソースの、数値のプライベート IP アドレスです。ポッド アーキテクチャには、ポッドのテナント サブネットからのプライベート IP アドレスを持つ、ポッドの Azure ロード バランサが含まれています。そのポッドの Azure ロード バランサは、その Azure ロード バランサの背後に存在するポッド マネージャ仮想マシンに対する SSL 通信のポイントとなります。

高可用性が有効なポッドの場合、管理コンソールで [証明書をアップロード] をクリックして SSL 証明書ファイルをアップロードすると、Horizon Cloud はアクティブなポッド マネージャ仮想マシンで構成を実行してから、証明書の構成を他のポッド マネージャ仮想マシンにコピーします。

高可用性が有効になっていないポッドの場合(典型的ではないケース)、そのポッドには Azure ロード バランサの背後に単一のポッド マネージャ仮想マシンがあります。この場合、コンソールで [証明書をアップロード] をクリックすると、Horizon Cloud はそのポッド マネージャ仮想マシンで証明書を構成します。

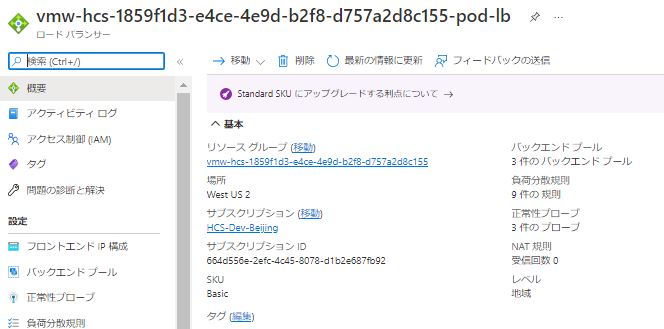

次のスクリーンショットは、ポッドの Azure ロード バランサのプライベート IP アドレスが、上記の例のコンソールのポッドの詳細ページに表示される [ポッド マネージャのロード バランサの IP アドレス] ラベルの横に表示される IP アドレスと同じであることを示しています。

ポッドのマネージャ仮想マシンでの SSL 証明書の構成方法

管理コンソールを使用して、ポッド マネージャ仮想マシンに SSL 証明書を構成します。詳細な手順については、コネクタがポッド マネージャ仮想マシンへの接続を信頼できるように、Workspace ONE Access コネクタ アプライアンスを Microsoft Azure の Horizon Cloud ポッドと統合する場合には、ポッド マネージャ仮想マシンで SSL 証明書を直接構成します。を参照してください。これらの手順を実行する際の前提条件については、Horizon Universal Console コンソールの [ポッド証明書のアップロード] ワークフローを実行して、Horizon Cloud ポッドのマネージャ仮想マシンで SSL 証明書を構成するための前提条件を参照してください。

ポッドのマネージャ仮想マシンで構成された SSL 証明書が必要となる一般的なシナリオ

これらのシナリオは、事前検証に適している場合がありますが、本番環境では使用しないことを推奨します。本番環境システムでは、ポッドによってプロビジョニングされたリソースへのエンドユーザー接続をサポートする、内部および外部ゲートウェイ構成の Horizon Cloud の機能を活用する必要があります。VPN 経由など、企業のネットワーク内でのエンドユーザー接続の場合は、ポッドに内部 Unified Access Gateway 構成を設定する必要があります。インターネット経由のエンドユーザー接続の場合は、ポッドに外部 Unified Access Gateway 構成を設定する必要があります。これらの構成をポッドに追加する手順については、デプロイ済みの Horizon Cloud ポッドへのゲートウェイ構成の追加を参照してください。

| シナリオ | 説明 |

|---|---|

| 外部ゲートウェイ構成のみでデプロイされたポッドで、内部 Unified Access Gateway 構成がない | このシナリオでは、インターネット経由のエンド ユーザーは、デプロイされた外部ゲートウェイ構成を介してポッドによってプロビジョニングされたリソースに到達しますが、企業のネットワークの内部ユーザーは、同様の内部ゲートウェイ構成がないため、ポッドによってプロビジョニングされたリソースに到達するために使用できる手段がありません。内部 Unified Access Gateway 構成がない場合、内部ユーザーは、クライアント接続がポッドに直接到達するようにポイントする必要があります。ポッドに直接アクセスするには、ポッドの詳細ページの [ポッド マネージャのロード バランサの IP アドレス] ラベルの横に表示されている IP アドレスに対して、またはその表示されている IP アドレスに DNS 内でマッピングする FQDN に対して、クライアントをポイントすることになります。 |

| ゲートウェイ構成なしでデプロイされるポッド(Unified Access Gateway 仮想マシンがゼロ) | このシナリオでは、ポッドによってプロビジョニングされたリソースへのすべてのエンドユーザー接続で、オペレーティング システム固有の Horizon Clients のいずれかを使用してポッドに直接アクセスする必要があります。ポッドに直接アクセスするには、ポッドの詳細ページの [ポッド マネージャのロード バランサの IP アドレス] ラベルの横に表示されている IP アドレスに対して、またはその表示されている IP アドレスに DNS 内でマッピングする FQDN に対して、クライアントをポイントすることになります。

注目: オペレーティング システム固有の

Horizon Clients の 1 つを使用する場合とは異なり、ブラウザをポッドに直接ポイントすると、コンソールで

[証明書のアップロード] アクションを使用してポッドのマネージャ仮想マシンでの SSL 証明書を構成した場合でも、そのブラウザ接続は信頼されていない接続として動作します。ポッドの FQDN をブラウザに直接入力すると、ブラウザは HTML Access (Blast) 接続タイプを使用して接続し、また、HTML Access (Blast) の動作により、ブラウザはポッドへの接続を直接行うときに、一般的な信頼されない証明書のエラーが表示されます。信頼されていない証明書のエラーが表示されるのを回避するには、ポッドにゲートウェイを構成し、それらのブラウザ接続が適切なゲートウェイ構成を通過できるようにする必要があります。すなわち、企業ネットワークの外側のエンド ユーザーの場合は外部ゲートウェイ構成、企業ネットワークの内側のエンド ユーザーの場合は内部ゲートウェイ構成です。FQDN をインターネットに公開したくない場合は、内部ゲートウェイ構成を使用します。内部ゲートウェイ構成では、企業のネットワーク内にいるエンド ユーザーが接続できる Microsoft 内部ロード バランサを使用します。

デプロイ済みの Horizon Cloud ポッドへのゲートウェイ構成の追加を参照してください。

|