このページでは、クラウド プレーン テナントで LDAPS 用に構成された Active Directory 環境を使用するためのサービスのサポートについて説明します。

サービス リリース 2201 以降では、サービスは LDAPS を使用するように構成された Active Directory (AD) ドメイン環境の使用をサポートします。この機能を使用するには、テナントを明示的に有効にする必要があります。また、ポッド フリートのポッドは、v2201 リリースのマニフェスト レベルを実行している Horizon Cloud ポッドのみで構成されている必要があります。この機能の有効化を要求するには、VMware のナレッジベースの記事 KB2006985に記載されているように、サポート リクエストを発行します。

この機能の概要

VDI 提供サービスとして、このサービスには、ドメイン バインド アカウントを使用して Active Directory ドメインで参照を実行する機能が必要です。Active Directory 環境が LDAPS 用に構成されている場合、サービスにはドメイン コントローラのルート CA 証明書と、必要に応じて中間 CA 証明書が必要です。Horizon Universal Console を使用して、証明書を収集し、システムに保存します。

サービスは、信頼済み CA 証明書をシステムに提供するために、自動検出と手動アップロードの 2 つの方法を提供します。これらの方法については、このページで詳しく説明します。

重要なポイントと要件

LDAPS 構成の Active Directory ドメインを登録する前に、次の重要なポイントと要件を確認してください。

- 自己署名証明書はサポートされていません。

- このサービスでは、LDAPS を使用するように構成されたドメインの SRV レコードが DNS に含まれている必要があります。ドメインに LDAPS を使用することを選択すると、SRV レコードの使用が暗黙的に指定されます。

- チャネルのバインドを強制するように Active Directory 環境を構成することが強く推奨されます。チャネル バインドの強制は、LDAPS を正しく保護するために(特に中間者攻撃 (MITM) を回避するために)不可欠です。

- サービスのドメイン登録ワークフローで、使用するサービスの優先ドメイン コントローラを指定する場合は、完全修飾 DNS ホスト名を使用して指定する必要があります。これらの優先ドメイン コントローラを Horizon Universal Console に入力すると、コンソールは IP アドレスの入力を防止します。ベスト プラクティスは、少なくとも 2 つの優先 DC を指定することです。

- コンソールのドメイン バインド ウィザードで優先 DC を指定しない場合、サービスが DNS を使用して検出する DC は、すべてのポッドからアクセス可能である必要があります。

- ファイアウォール構成では、次のポートとプロトコルを使用して、すべてのポッドからドメイン コントローラへの送信接続を許可する必要があります。

- ポート 88/TCP:Kerberos 認証

- ポート 636/TCP、3269/TCP:LDAPS 通信

- ルート証明書を除く、信頼チェーン内のすべての証明書に対して HTTP の失効エンドポイントが定義されている必要があり、そのエンドポイントは

HTTPを介してポッドからアクセスできる必要があります。この要件には次のポイントが含まれています。- 失効エンドポイントには LDAP を使用できません。

- サービスは、証明書に定義されている OCSP または CRL

HTTPURL を使用して失効チェックを実行します。 - 証明書で HTTP プロトコルの OCSP または CRL エンドポイントが定義されていない場合、サービスは失効チェックを実行できません。その場合、LDAPS 接続は失敗します。

- すべてのポッドは、失効エンドポイントを認識できる必要があります。ファイアウォールは、デプロイされたポッドから

HTTPを介して失効エンドポイントに向かう送信トラフィックをブロックすることはできません。

自動検出 - Microsoft CA

Microsoft CA を使用してドメイン コントローラ証明書を発行する場合、Horizon Universal Console は自動検出メカニズムを提供します。このメカニズムにより、Active Directory 環境からのすべてのルート証明書と中間証明書が自動的に検出され、システムでの使用の確認と承認のためにコンソールに表示されます。自動検出された証明書をすべて受け入れるか、まったく受け入れないかのいずれかを選択します。部分的な承認はサポートされていません。

コンソールで承認されると、システムは、同じフォレストのすべてのドメインで使用できるように、承認された証明書を保存します。1 つのドメインを使用して自動検出プロセスを実行し、そのドメインをサービスに登録して、後で同じフォレストから別のドメインを登録するときに、同じフォレストの以前のドメインがすでに登録されていても、コンソールに表示される自動検出された証明書を受け入れる必要があります。このフローは、新しいドメイン登録時に、フォレスト内に新しい証明書が作成されたかどうか、または以前のドメインを登録してから同じフォレストから次のドメインを登録するまでの間に証明書が削除されたかどうかを検出する方法を提供します。

コンソールは、この自動検出パスを次の場所で提供します。

- Active Directory ドメイン登録フローのドメイン バインド部分の [プロトコル] 手順。プロトコルに LDAPS が選択されている場合、[自動検出] 選択とボタンを使用して証明書を自動検出し、証明書の使用を承認することができます。

- [Active Directory 証明書] ページの、。テナントに 1 つ以上の既存の登録済み Active Directory ドメインがある場合、コンソールはこのページを使用可能にします。このページには自動検出された証明書が表示されるため、どの証明書が承認されているかを確認したり、使用されていない証明書を削除してセットをクリーンアップしたりできます。

手動アップロード:Microsoft 以外の CA または Microsoft の CA

Microsoft 以外の CA を使用してドメイン コントローラ証明書を発行している場合、またはエンタープライズ CA をサポートしていない AADDS を使用している場合、Horizon Universal Console は、システムに CA 証明書を提供するための手動アップロード パスを提供します。この場合、コンソールを使用して、PEM でエンコードされたルート証明書と中間 CA 証明書を手動でアップロードする必要があります。

ご利用の環境で Microsoft CA を使用している場合でも、必要に応じて手動アップロードを選択できます。

certutil などのユーティリティを使用して、サードパーティ、Microsoft 以外の CA 証明書を Active Directory ドメインに公開している場合は、自動検出方法でこれらの CA 証明書を検出できます。

コンソールは、この手動アップロード パスを次の場所で提供します。

- Active Directory ドメイン登録フローのドメイン バインド部分の [プロトコル] 手順。プロトコルに LDAPS が選択されている場合、[アップロード] の選択とボタンを使用して証明書をアップロードできます。

- [Active Directory 証明書] ページの、。テナントに 1 つ以上の既存の登録済み Active Directory ドメインがある場合、コンソールはこのページを使用可能にします。このページで、[アップロード] ボタンをクリックして各証明書をアップロードします。

失効チェック

サービスは、証明書で定義されている内容(OCSP または CRL の http:// URL)を使用して、証明書の失効のチェックを実行します。サービスは OCSP によるチェックを優先します。エンドポイントにアクセスできない場合、サービスは CRL を使用して正常にチェックを試みます。

固定された OCSP 応答がサポートされます。

HTTP を使用した OCSP または CRL のいずれか、またはその両方を使用するように構成する必要があります。この要件を満たしていない場合、サービス チェックは機能しません。

新規発行された CA 証明書 - ドメイン登録の更新が必要

新しい CA 証明書を発行する場合は、できるだけ早くシステムを更新して、新しく発行された CA 証明書を認識させる必要があります。次のいずれかの方法を使用して、CA 証明書をシステムに取り込みます。

- ドメイン登録で手動アップロードを使用する場合

- CA 証明書が新しく発行されたらすぐに、システムにアップロードする必要があります。 の順に移動し、 [アップロード] を使用します。

- ドメイン登録で自動検出が使用されている場合

-

この方法を使用すると、新しく発行された CA 証明書の存在が自動的に検出されます。システムは新しい CA 証明書を検出すると、通知を生成し、コンソールの標準通知表示とともに表示します。この通知は、新しい CA 証明書をシステムに保存する必要があることを通知するためのものです。ドメイン フォレストの場合、この通知はフォレスト内のすべてのドメインではなく、フォレストごとに 1 つのドメインに対して生成されます。1 つのドメインの登録を更新すると、すべてのフォレストのドメインに対するアクションが満たされるためです。

ドメイン登録を更新するには、コンソールのドメイン バインド ウィザードを起動し、ウィザードの [プロトコル] の手順で [自動検出] ボタンを使用して自動検出プロセスを繰り返します。

DC 証明書の有効期限が近い場合 - できるだけ早く修正

サービスがドメイン コントローラ (DC) 証明書の有効期限が近づいていることを検出すると、通知が作成され、コンソールの標準通知が表示されます。最初の通知は、有効期限の 21 日前に表示されます。

- 有効期限が近づいている DC 証明書を再発行するための修正アクションを実行します。

- 修正アクションで新しい CA 証明書を発行する場合は、その CA を使用して新しい DC 証明書を発行する前に、新しい CA 証明書をシステムに保存する必要があります。新しい CA 証明書をシステムに保存する手順については、前のセクションを参照してください。

LDAP と LDAPS の切り替えのサポート

テナントがこのページの上部に記載されているこの機能の基準を満たしている場合、1 つのプロトコルを使用して Active Directory ドメインを登録した後、コンソールを使用して既存のドメイン バインド構成を更新し、他のプロトコルに切り替えることができます。たとえば、LDAPS プロトコルを使用するようにドメイン バインドを構成していて、LDAP に切り替える必要がある場合、またはその逆の場合は、 の順に移動し、ドメイン バインド情報を編集して他のプロトコルを選択できます。[ドメイン バインド] の編集を開始すると、コンソールにドメイン バインド ウィザードが表示されます。次に、ウィザードを完了し、必要な情報を入力し、手順に従って、現在のプロトコルの選択から別のプロトコルの選択に変更します。

サービスの保存済みコレクションからの証明書の削除

コンソールには、現在サービスに保存されているすべての証明書が表示されます。不要になった証明書をコンソールの表示から消去する機能を提供するため、コンソールの ページには、[自動検出済み] および [アップロード済み] 証明書の両方の表示に [削除] アクションがあります。

テナントが LDAPS サポートに対して有効になっている場合のドメイン バインド ウィザード

この機能を有効にすると、画面上のドメイン バインド フローは、有効でない場合とは異なって表示されます。この機能を有効にする場合、手順は次のとおりです。

https://cloud.horizon.vmware.comで コンソールにログインします。- テナントに登録されている Active Directory ドメインが 0 の場合(テナントと最初のポッドがまったく新しい場合など)は、その状況でアクセスできる唯一の場所(コンソールの )からドメイン バインド フローを開始します。

テナントにすでに Active Directory ドメインが登録されている場合(コンソールでページの左側のメニューにアクセスできるようにするなど)、コンソールの ページに移動して、ドメイン バインド情報の入力を開始できます。

- 手順 2 を実行すると、ドメイン バインド ウィザードが表示されます。このウィザードには、ドメイン バインド、プロトコル、サマリの 3 つの部分があります。

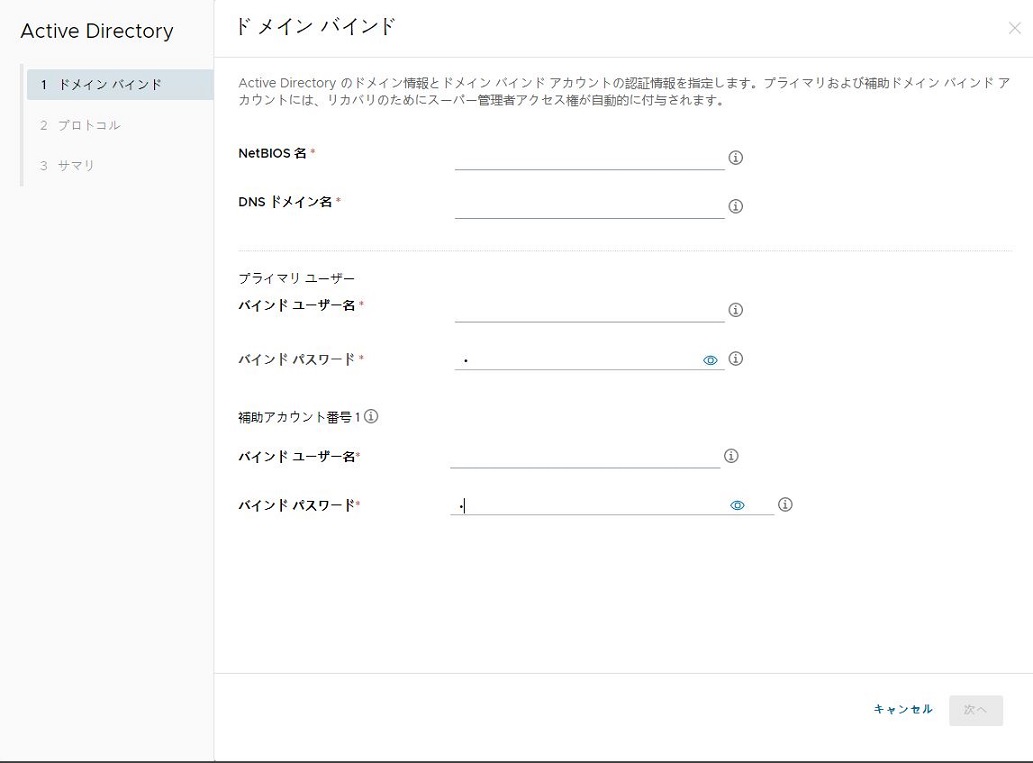

次のスクリーンショットは、その表示と、ドメイン バインド部分から始まる 3 つの部分を示しています。

- この最初のウィザードの手順で、必要な情報を入力し、[次へ] をクリックして保存し、次の手順に進みます。各バインド アカウント名を入力する場合は、ドメイン名を含まないアカウント名(

ouraccountnameのようなユーザー ログイン名など)を入力します。これらのドメイン バインド アカウントにサービスが必要とするものについては、ドメイン バインド アカウント - 必須の特性を参照してください。フィールド 説明 [NETBIOS 名] テキスト ボックスが表示されます。ポッドが認識できる Active Directory ドメインの NetBIOS 名を入力します。通常、この名前にはピリオドは含まれません。Active Directory ドメイン環境から使用する値を見つける方法の例については、NETBIOS 名と DNS ドメイン名の情報を取得するを参照してください。 [DNS ドメイン名] [NETBIOS 名] に指定した Active Directory ドメインの完全修飾 DNS ドメイン名を入力します。 [バインド ユーザー名] と [バインド パスワード] 選択したドメインで使用するサービスのドメイン バインド サービス アカウントの認証情報を指定します。 [補助アカウント #1] [バインド ユーザー名] と [バインド パスワード] フィールドに、補助 LDAP バインド アカウントとして使用するドメイン内のユーザー アカウントとそれに関連するパスワードを入力します。 - [プロトコル] の手順では、プロトコルを選択し、オプションでサービスが最初のウィザード手順で入力した Active Directory ドメインとの通信に使用する優先ドメイン コントローラと追加情報を指定します。LDAPS 用に構成された Active Directory 環境のコンテキストでは、ウィザードのこの手順で信頼できる CA 証明書を指定します。

ユーザー インターフェイスには、[プロトコル] の選択内容が反映されます。次のスクリーンショットは、[LDAPS] の選択と [自動検出] ラジオ ボタンの選択を示しています。

これらのフィールドはすべて、前のウィザード手順で指定した Active Directory ドメインのコンテキストにあります。ユーザー インターフェイスは、選択内容に基づいて動的に変わります。

フィールド 説明 [プロトコル] LDAPS または LDAP のいずれかを選択します。 [ドメイン コントローラ] 任意。このテキスト ボックスを使用して、サービスで最初の手順で指定した Active Directory ドメインへのアクセスに使用する DC のカンマ区切りリストを指定できます。テキスト ボックスを空のままにしておくと、サービスではその Active Directory ドメインに使用可能なドメイン コントローラが使用されます。 - プロトコルとして LDAPS を選択する場合は、完全修飾 DNS ホスト名を使用して DC を指定する必要があります。

- プロトコルとして LDAP を選択した場合、IP アドレスまたは完全修飾 DNS ホスト名を使用できます。

[コンテキスト] Active Directory ドメインの命名コンテキスト。このテキスト ボックスは、前のウィザード手順の [DNS ドメイン名] で指定した情報に基づいて自動入力されます。 [証明書] プロトコルに LDAPS が選択されている場合に使用できます。CA 証明書をシステムに提供する方法を選択します。このページで前述したように、システムは次の 2 つの方法をサポートします。 - CA 証明書の自動検出。Active Directory ドメイン環境がこの方法の使用をサポートしているかどうかを確認するには、このドキュメント ページの上記の「自動検出 - Microsoft CA」のセクションを参照してください。

- CA 証明書を手動でアップロードします。Active Directory ドメイン環境で自動検出方法の使用がサポートされていない場合は、この方法を選択します。

プロトコルに LDAPS を選択し、[証明書] でラジオ ボタンの 1 つを選択したら、証明書を提供するために選択した方法に応じて、次のいずれかの手順を実行します。どちらの場合も、ユーザー インターフェイスに表示される画面のプロンプトに従います。

- 自動検出

- [自動検出] をクリックします。このページの前のセクションで説明したように、システムは、関連するウィザード フィールドに入力された Active Directory ドメインおよびドメイン コントローラ情報によって指定された環境内の CA 証明書を検出します。これらの CA 証明書はユーザー インターフェイスに表示されます。画面に表示されるフローに従います。ユーザー インターフェイスでは、検出されたすべての証明書を受け入れるように求められます。ウィザードが最後の手順に進む前に、検出された証明書のセットを受け入れる必要があります。

- アップロード

- この方法では、PEM でエンコードされたルート証明書と中間 CA 証明書を手動でアップロードする必要があります。ローカル システムから CA 証明書ファイルをアップロードするには、 [アップロード] をクリックします。ユーザー インターフェイスは、PEM ファイル拡張子を持つファイルのみを受け入れます。

ウィザードの [次へ] ボタンが表示されたら、クリックして最後の手順に進みます。

- [サマリ] の手順で情報を確認し、問題がなければ [終了] をクリックします。

次のスクリーンショットは、前の手順でアップロード方法を使用して証明書を提供した場合のサマリを示しています。この例では、8 つの証明書がアップロードされています。

![コンソールのドメイン バインド - [サマリ] 手順を示すスクリーンショット。](images/GUID-449058AD-8EDC-4A4D-9A2F-A8D76AF610BD-low.png)

このフローの最後で、Active Directory ドメインのドメイン バインド構成がシステムに保存されます。

新しい Horizon Cloud テナントの最初の Active Directory ドメインの登録の一環として上記のフローを実行した場合、ユーザー インターフェイスは、ドメイン参加フローと管理者の追加フローを完了するように要求します。これら 2 つのフローの詳細については、最初の Active Directory ドメイン登録の実行の「ドメイン参加とスーパー管理者ロールの追加」というタイトルのセクションを参照してください。

[Active Directory 証明書] ページ

証明書がシステムに保存されると、コンソールの [Active Directory 証明書] ページに表示されます。このページでは、現在システムに保存されている CA 証明書を確認したり、使用されなくなった証明書を削除することができます。次のスクリーンショットは、説明の目的だけのために、管理者が証明書をシステムにアップロードした場合を示しています。

![[アップロード済み] ビューに 6 つのアップロードされた証明書がある場合の、コンソールの Active Directory 証明書ページの例を示すスクリーンショット。](images/GUID-49DE24A5-0E26-4E2B-939A-3051F0C931DD-low.png)