このセクションでは、TACACS+ 構成の例について説明します。

ISE TACACS+ サーバ

Cisco ISE は、ネットワーク リソースへの安全なアクセスを提供するセキュリティ ポリシー管理プラットフォームです。Cisco ISE はポリシーの決定ポイントとして機能し、企業はコンプライアンスの確保、インフラストラクチャ セキュリティの強化、サービス運用の合理化を実現します。

NSX Advanced Load Balancer のリモート認証/認可システムとして ISE TACACS+ サーバを設定するには、次の手順を実行します。

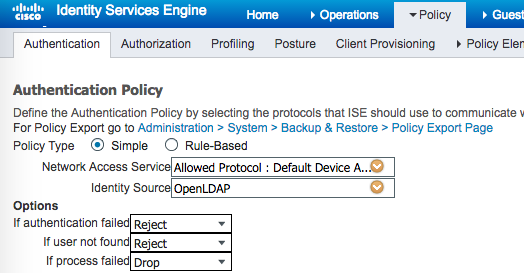

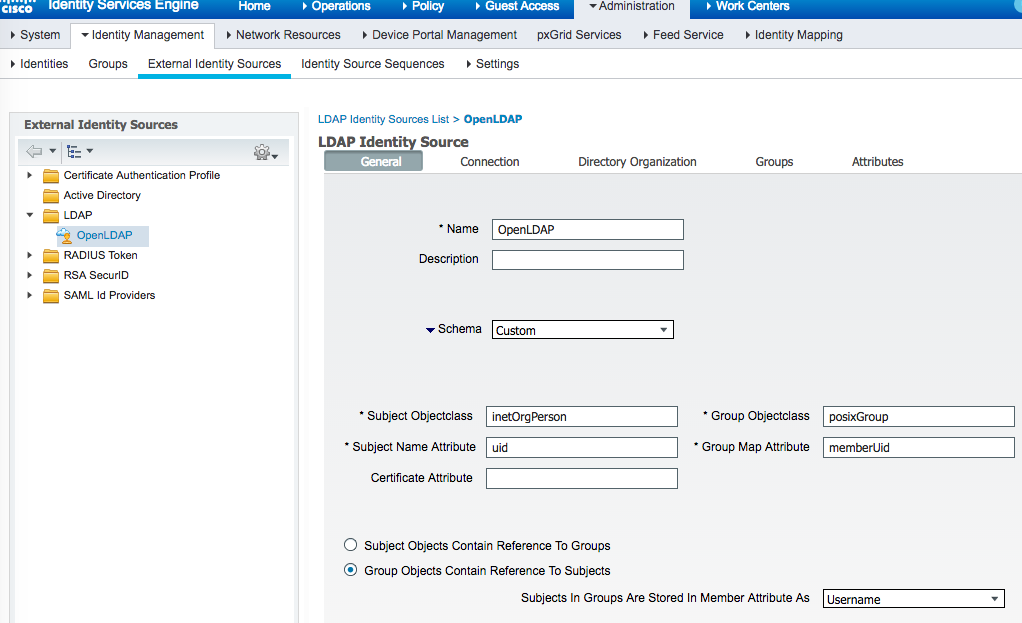

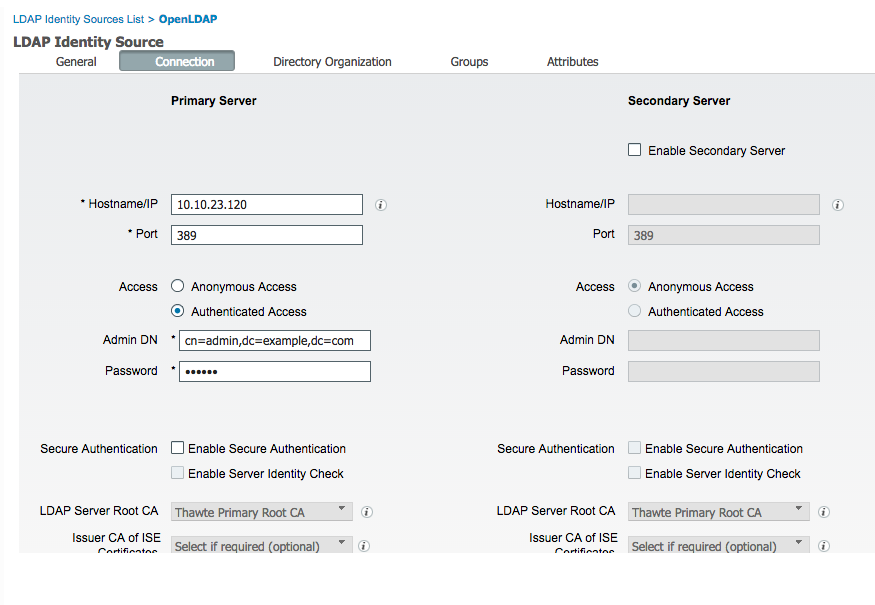

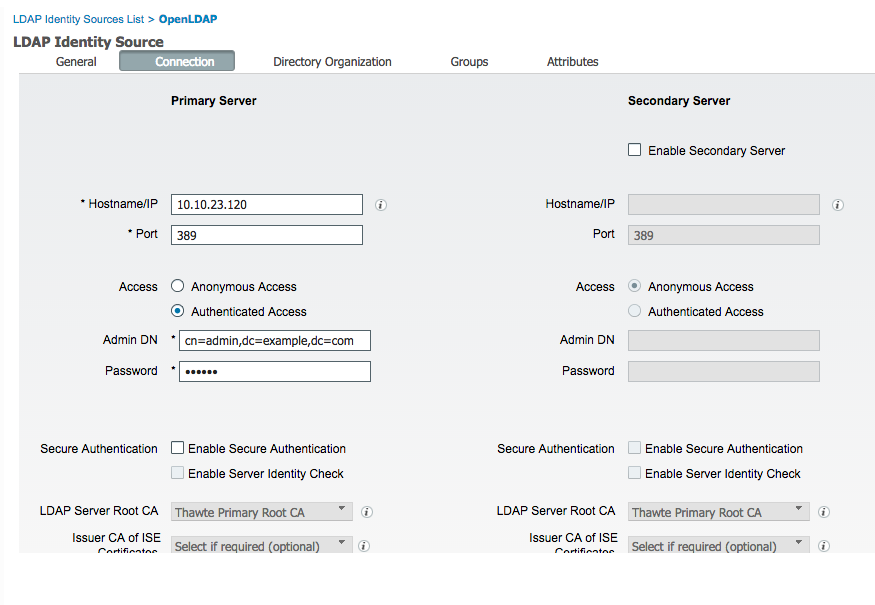

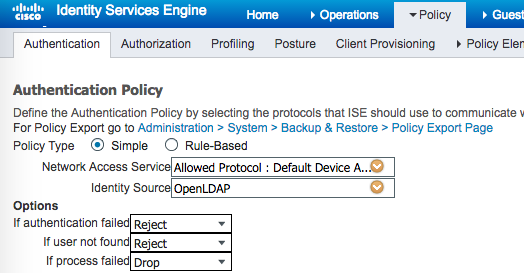

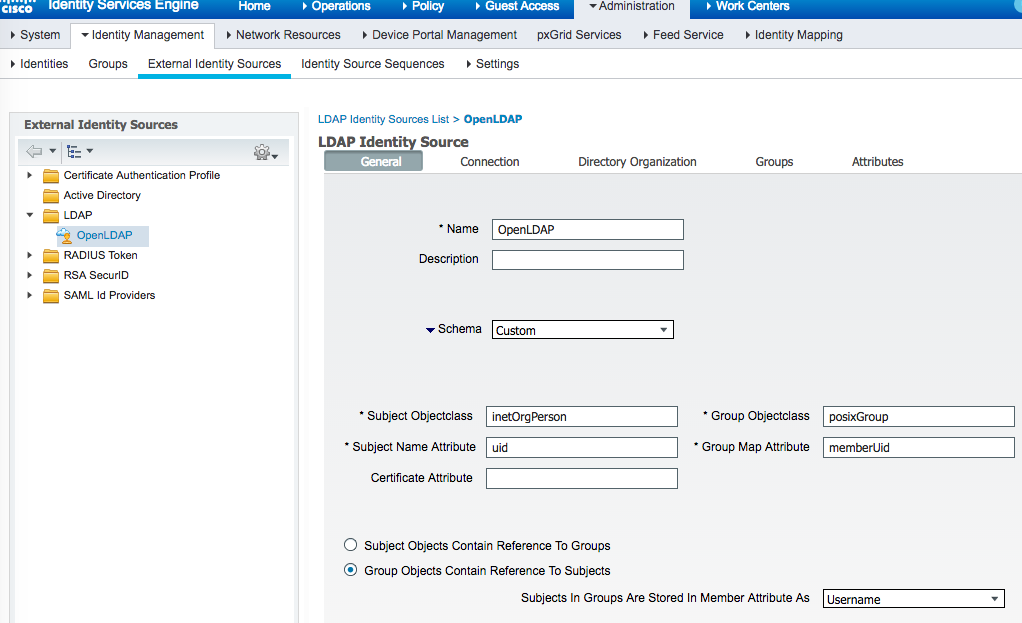

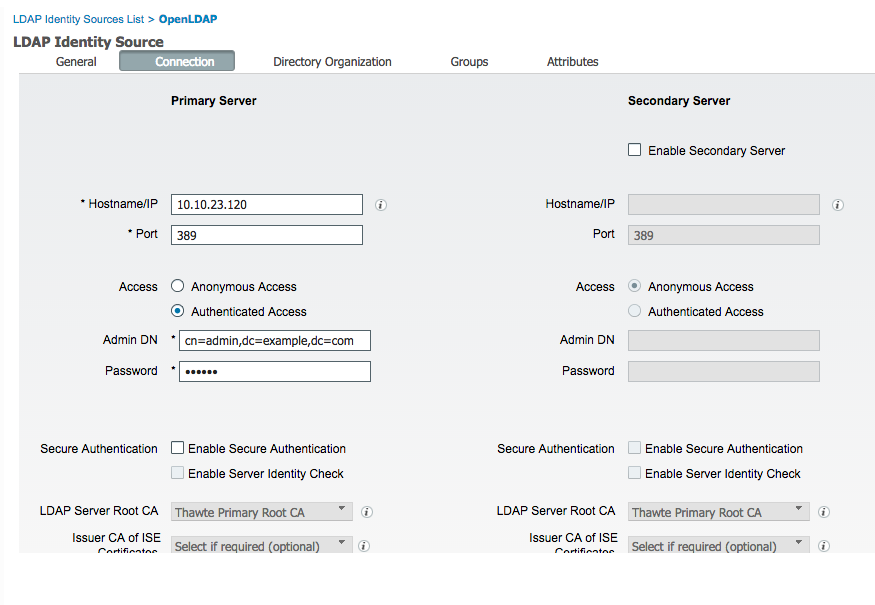

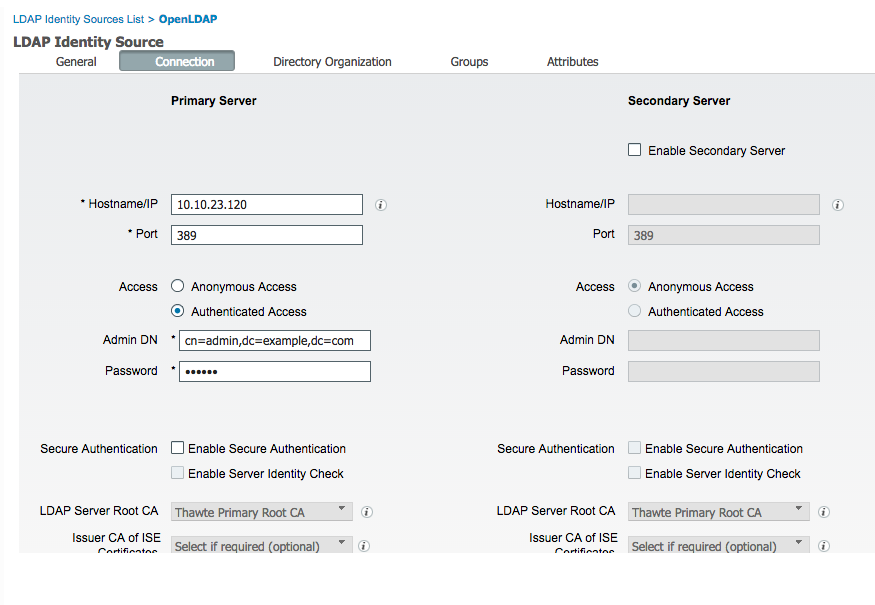

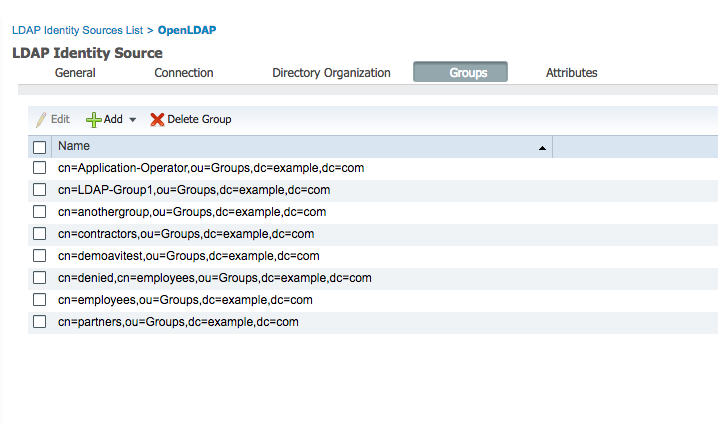

ISE サーバは通常、外部 ID ソース(この場合は OpenLDAP)で構成されます。

-

次に示すのは、認可条件に使用する LDAP グループを取得するために使用される ISE LDAP 設定です。

-

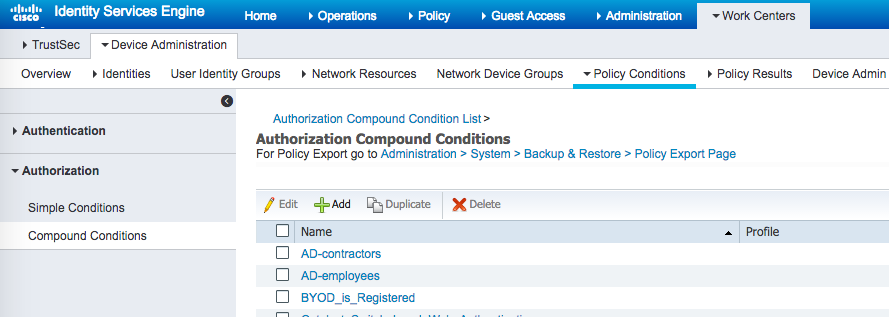

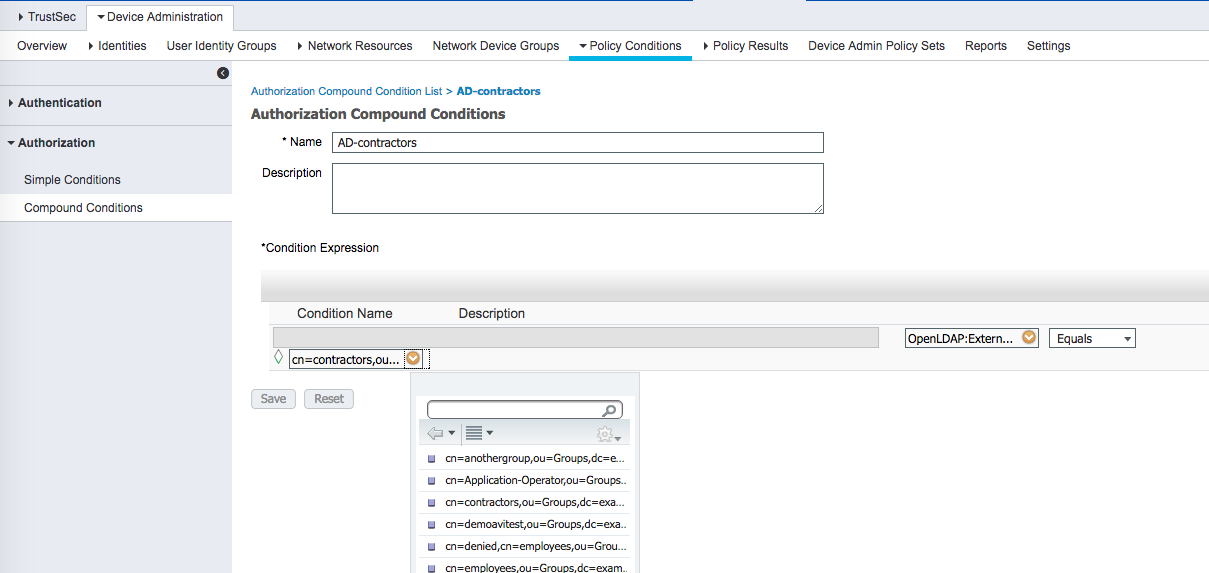

Active Directory グループのユーザーのために追加された ISE 認可条件。

-

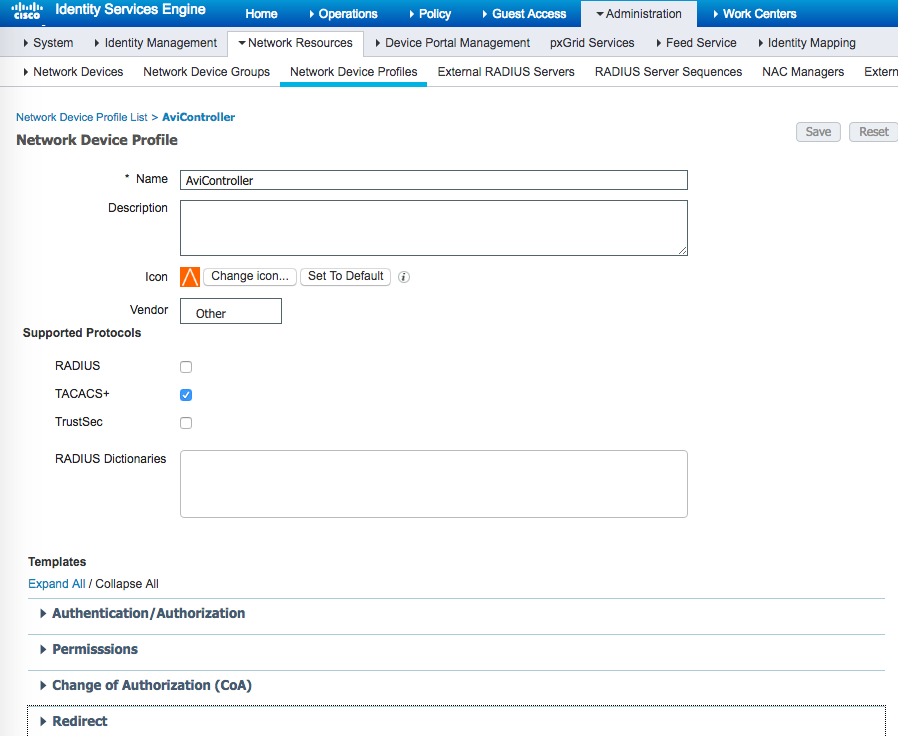

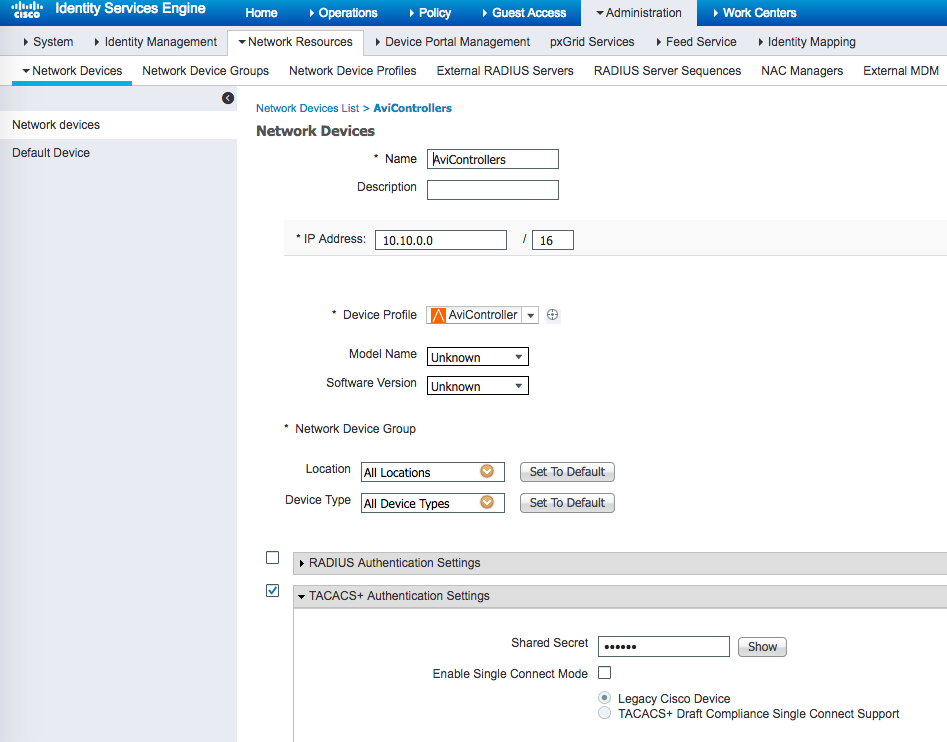

ISE サーバは、すべての NSX Advanced Load Balancer Controller クラスタ ノードを有効なネットワーク デバイスとして認識します。

-

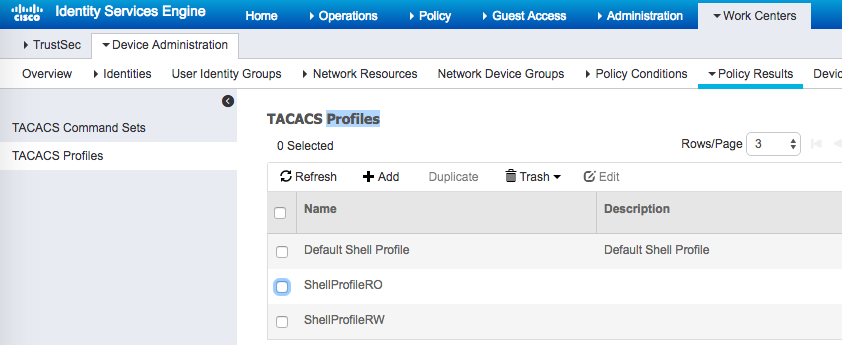

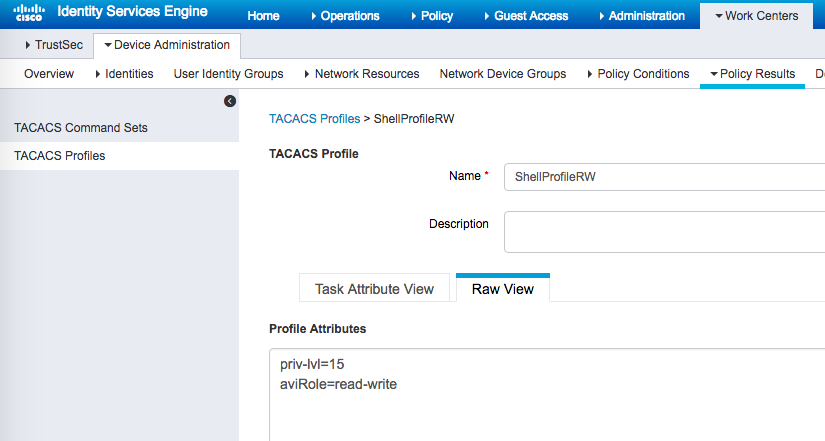

ISE の構成には、シェル プロファイルと TACACS+ プロファイルが必要です。

-

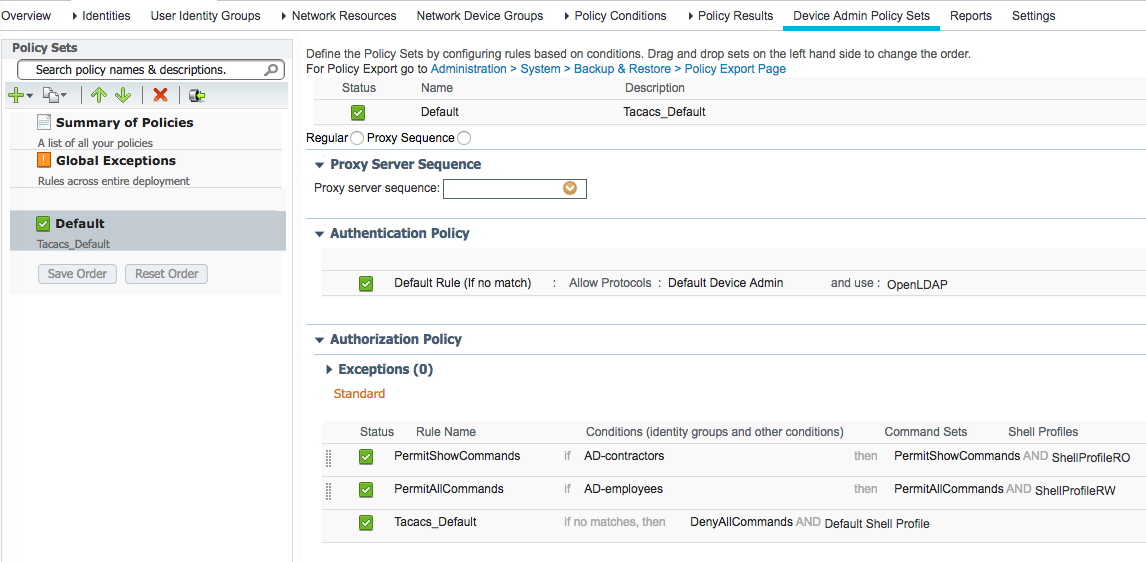

ISE デバイス ポリシーは、グループ メンバーシップに基づいて異なるシェル プロファイルを割り当てるために更新されたデフォルトの条件を設定します。

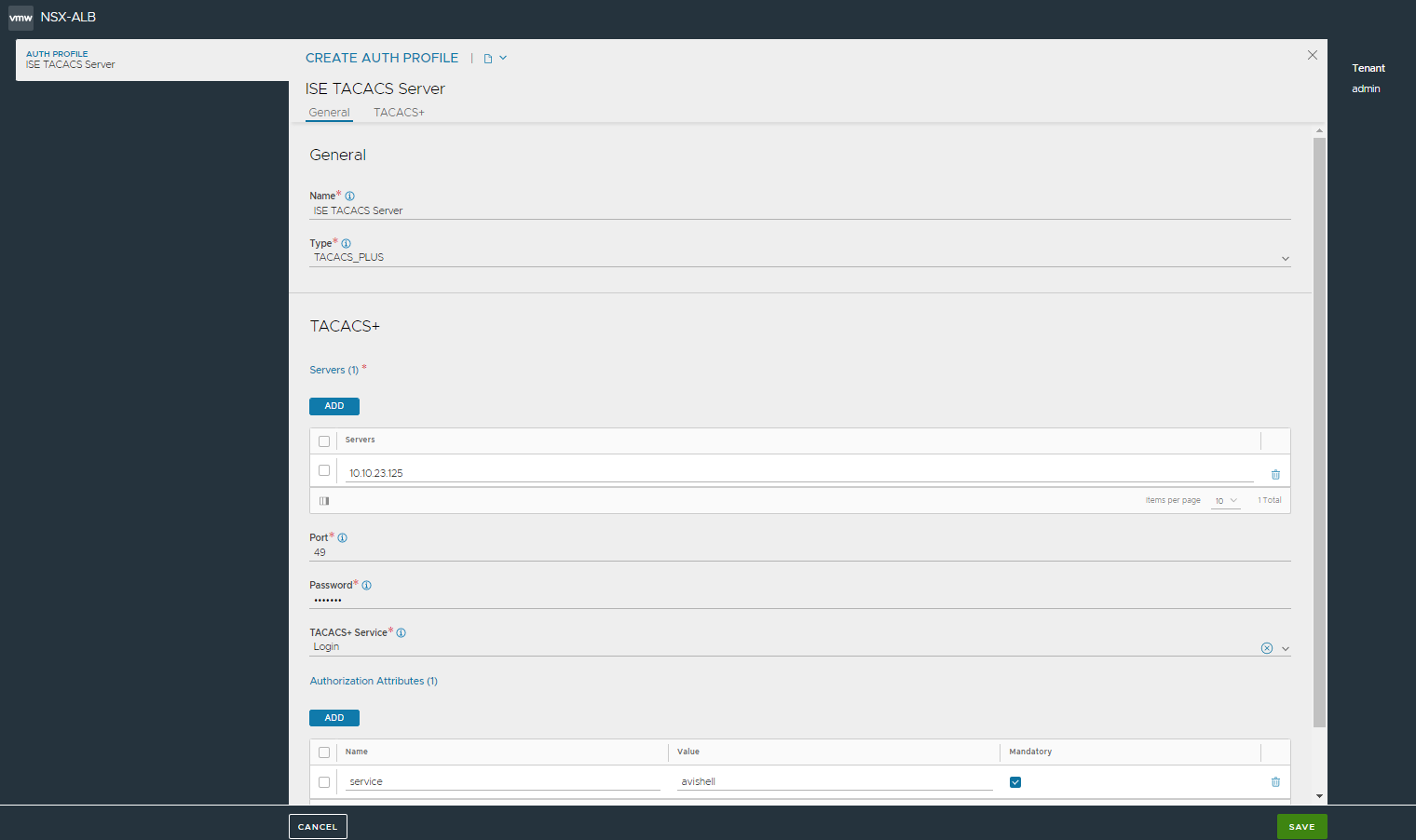

NSX Advanced Load Balancer TACACS+ 認証プロファイルは、ISE のデバイスに割り当てられたのと同じ共有シークレット キーを使用して構成する必要があります。通常、「service」属性は、NSX Advanced Load Balancer ユーザーを識別して認可するために必要です。TACACS+ サーバからの認可属性を使用して、NSX Advanced Load Balancer ユーザーをさまざまなロールやテナントにマッピングできます。

ACS サーバの場合、ユーザー認可には service=avishell が必要です。ISE サーバの場合、service=avishell は認証の失敗を引き起こすことが分かっています。

TACACS+ の属性値に基づいて異なるロールを割り当てるために構成された NSX Advanced Load Balancer TACACS+ 認可ロールとテナント マッピング。

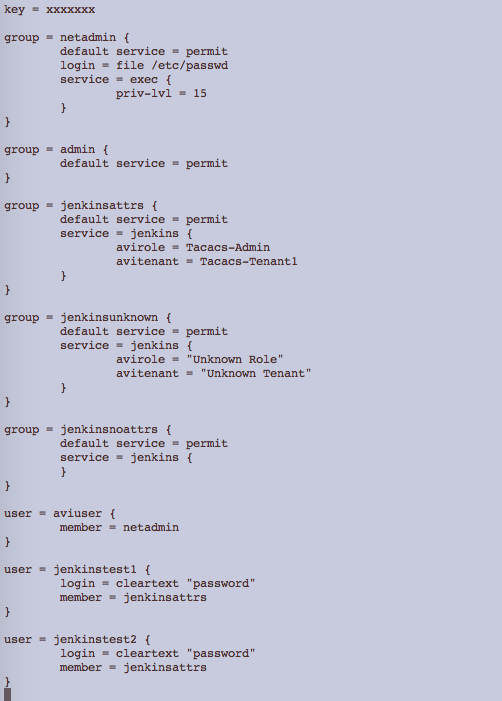

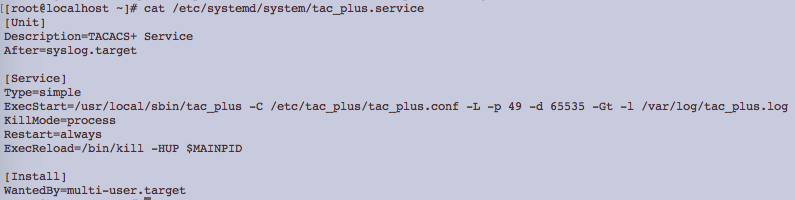

Shrubbery TAC_PLUS

-

TAC_PLUS サーバは、ISE/ACS に代わるはるかに簡単な方法です。これは開発環境またはテスト環境に関係します。概念的には、ユーザーはグループに割り当てられ、グループには要求属性と応答属性があります。

NSX Advanced Load Balancer TACACS+ 認証プロファイルは、ISE や ACS と同じように構成できます。