NSX Advanced Load Balancer は、SAML (Security Assertion Markup Language) を使用した NSX Advanced Load Balancer Controller のユーザー インターフェイスへのシングル サインオン (SSO) をサポートします。ただし、デバッグ中や通常の日常的な操作中でも、SSH を使用してコントローラの CLI にアクセスする必要がある場面が多くあります。SAML 認証情報を使用して CLI にログインすることはできません。

SSH を介してコントローラにアクセスするには、登録済みユーザーに有効なトークンが必要です。トークンが作成されると、ユーザーは SSH ユーザーとして CLI を使用し、コントローラへの SSH 接続を開始できます。CLI シェルが作成されます。シェルが作成されると、ログイン プロンプトが表示されます。必要なユーザー名と、パスワードとしてのトークンを指定します。このトピックでは、NSX Advanced Load Balancer SaaS Controller で使用するサービス アカウントを構成するために必要なプロセスについて説明します。

認証トークンの生成

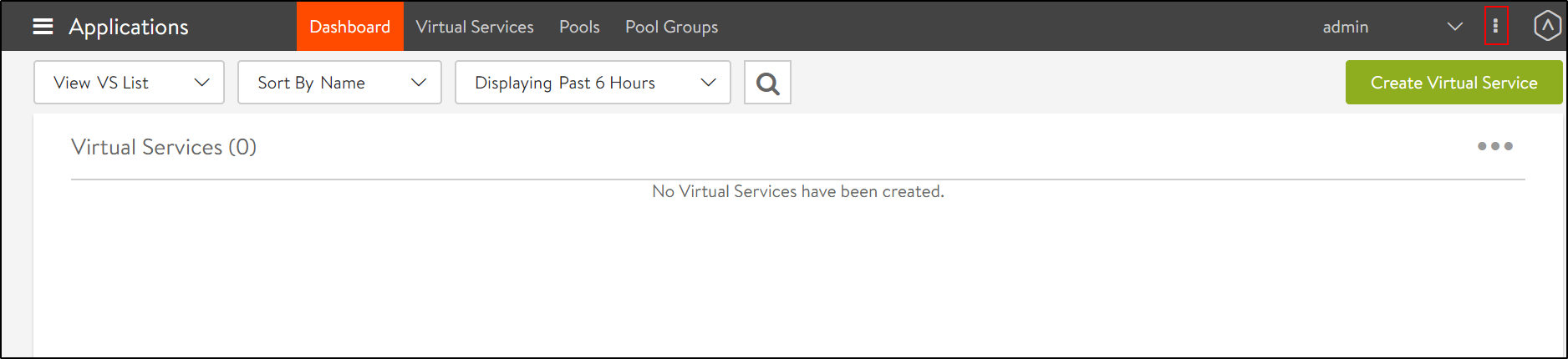

NSX Advanced Load Balancer ユーザー インターフェイスにログインします。

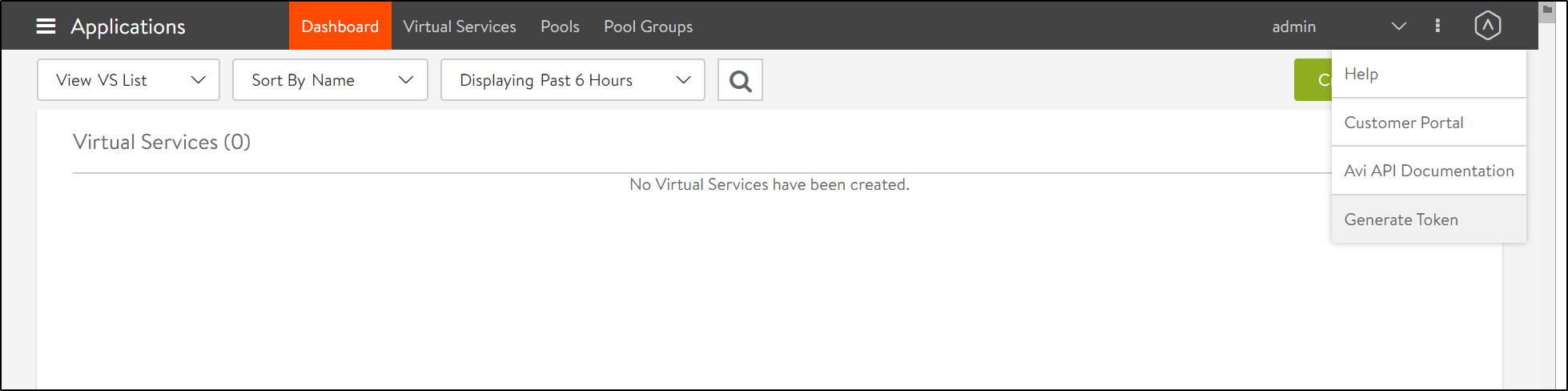

ダッシュボードにある 3 つのドットをクリックします。

[トークンの生成] をクリックします。

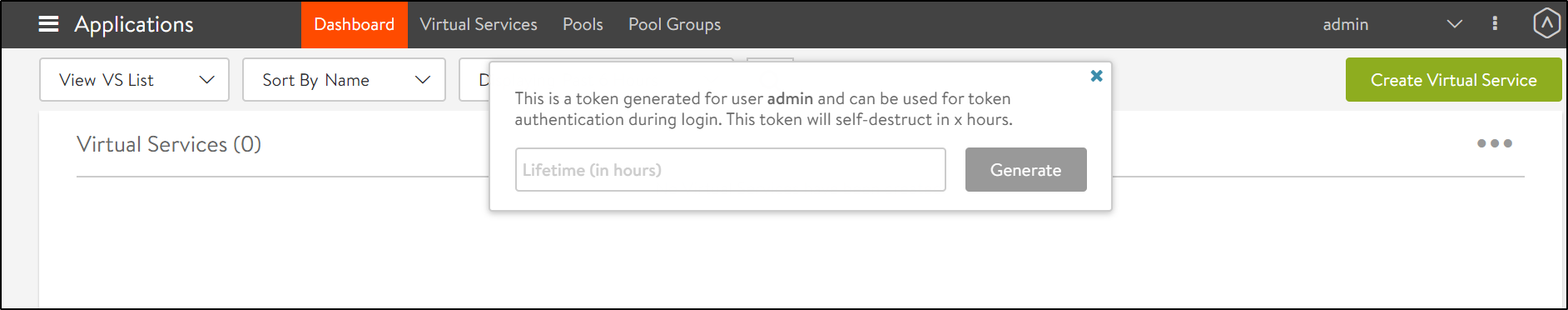

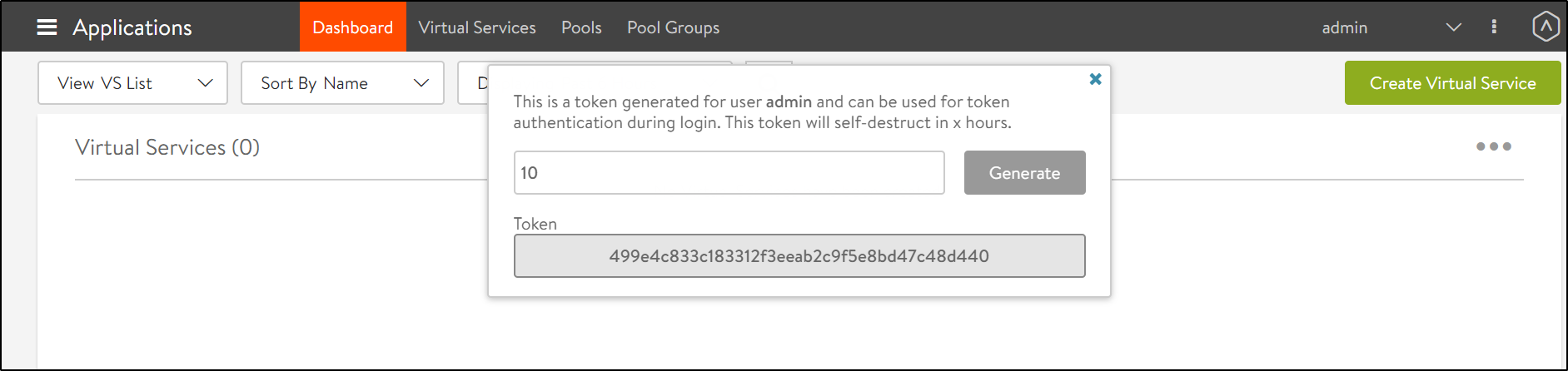

ポップアップ画面が次のように表示されます。

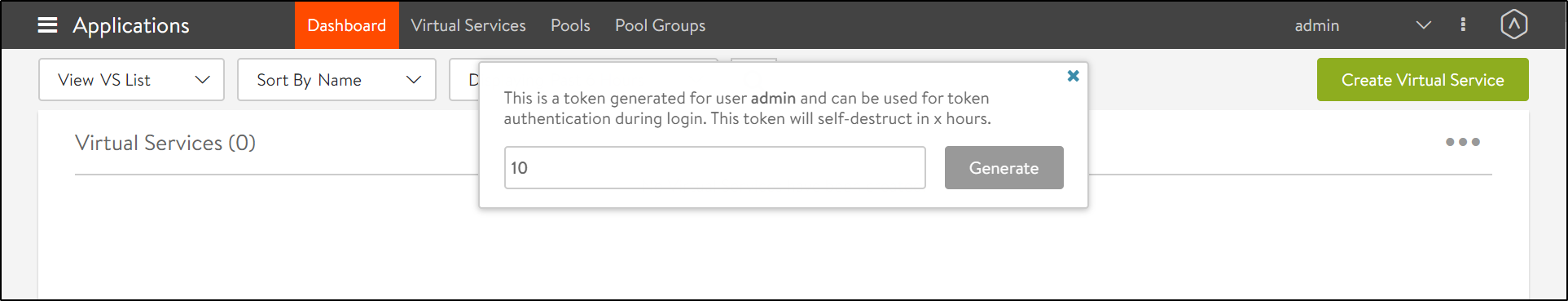

トークンの有効期間を時間単位で入力します。

注:1 回限りのトークンを生成するには、0 と入力します。

このフィールドに入力できる最大値は 87,600 時間です。

最初のトークンの有効期限が切れる前に別のトークンが生成された場合、最初のトークンは引き続き有効なままです。

[生成] をクリックします。トークンはサービス アカウントに対して生成されます。

自動化または API の使用のためにこのトークンを保存します。

認証情報をテストするには、[要求] ライブラリを使用して次の Python コードを使用します。

import requests import urllib3 urllib3.disable_warnings(urllib3.exceptions.InsecureRequestWarning) data = { 'username': '<service account name>', 'password': '<your token that was generated in step 5> } login = requests.post('https://<your controller name>.saas.avinetworks.com/login', verify=False, data=data) print(login.status_code)クエリが成功すると状態コード

200が返され、クエリが失敗すると状態コード401が返されます。