このセクションでは、NSX Advanced Load Balancer for IDM Horizon Service (HTTPS 443) を構成する手順について説明します。

NSX Advanced Load Balancer Controller が展開され、クラウド構成が完了したら、この後の説明に従って、仮想サービスなどのエンティティを構成します。このドキュメントでは、すべてのサービスが異なったバックエンド ポートで実行されています。

前提条件

NSX Advanced Load Balancer Controller が展開されており、クラウド構成が完了していることを前提としています。

手順

- HTTP アプリケーション プロファイルの作成

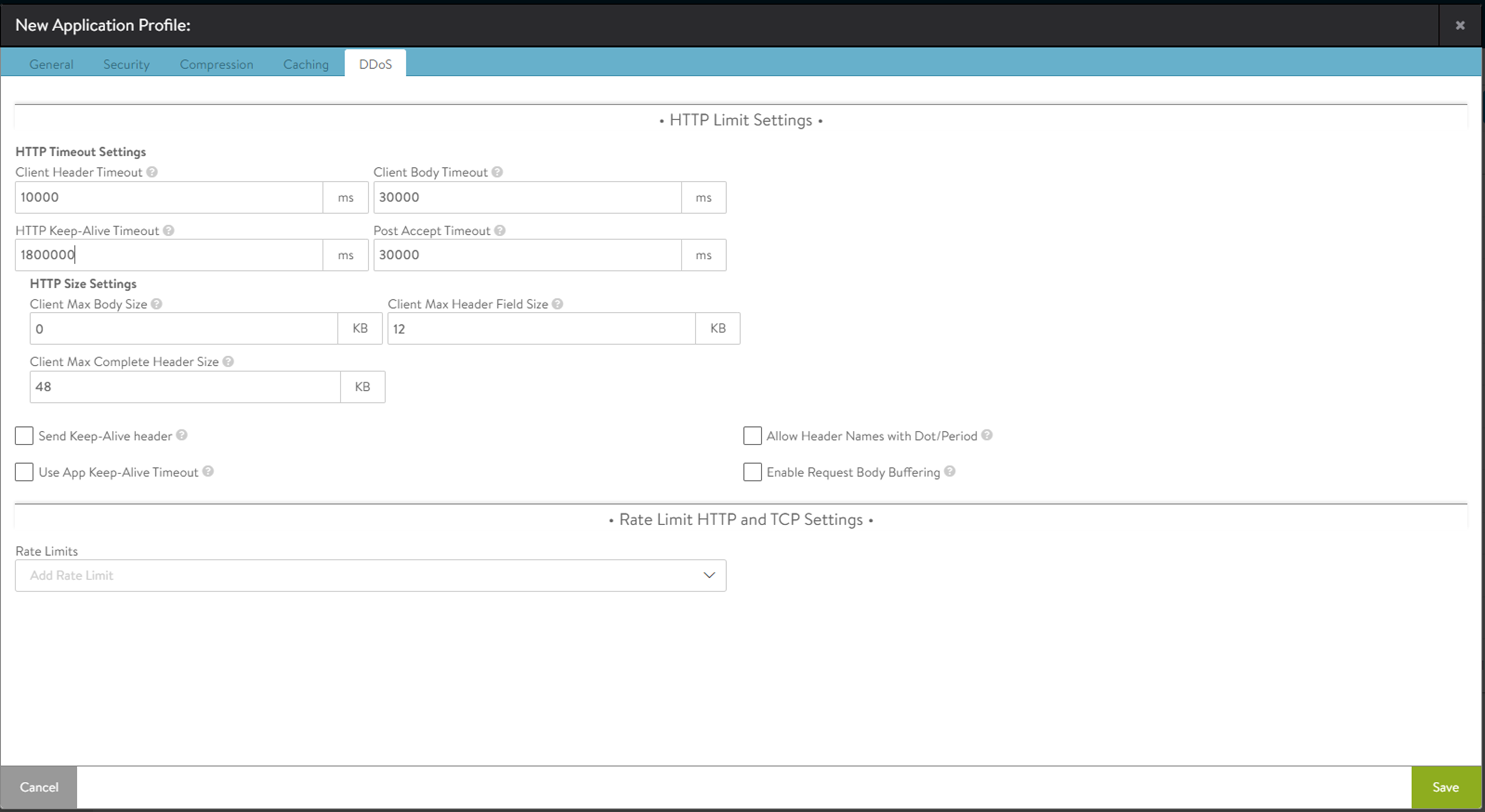

- 新しいアプリケーション プロファイルを作成するには、[テンプレート ] > [プロファイル ] > [アプリケーション] の順に移動します。

- [作成] をクリックし、ドロップダウン メニューから [HTTP] を選択します。

- [DDos] タブをクリックし、[HTTP キープ アライブ タイムアウト] 値を [1,800,000 ミリ秒] に設定します。

- [保存] をクリックして次の手順に進みます。

- TCP プロファイルの作成

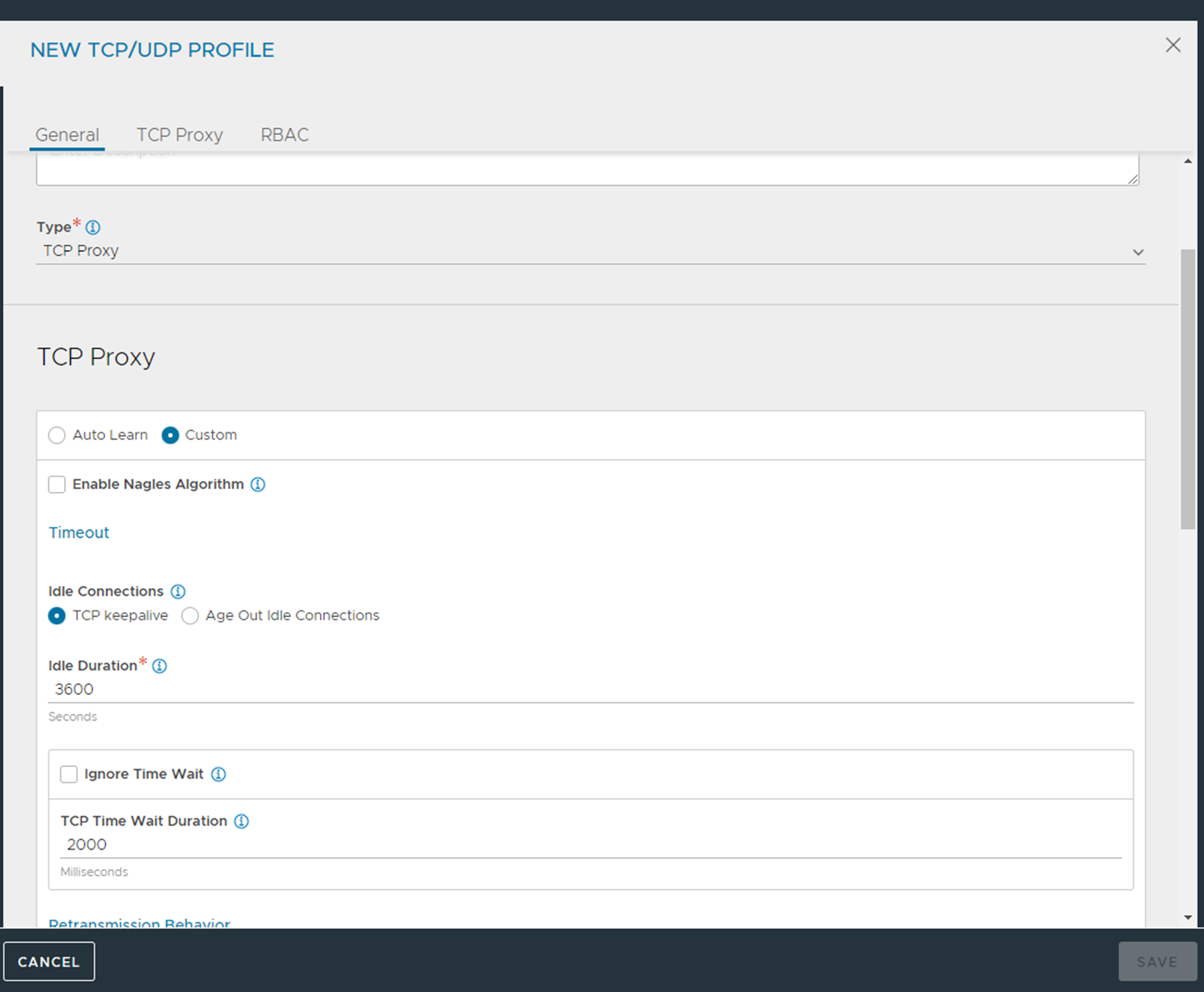

- TCP/UDP の場合は、[テンプレート ] > [プロファイル ] > [TCP/UDP] の順に移動し、[作成] をクリックします。

- [TCP プロキシ] タブをクリックして [カスタム] を選択します。

- [アイドル期間] の値を 3,600 秒に設定します。この値は要件に従って増やすことができます。

- [保存] をクリックします。

- カスタム健全性モニターの作成

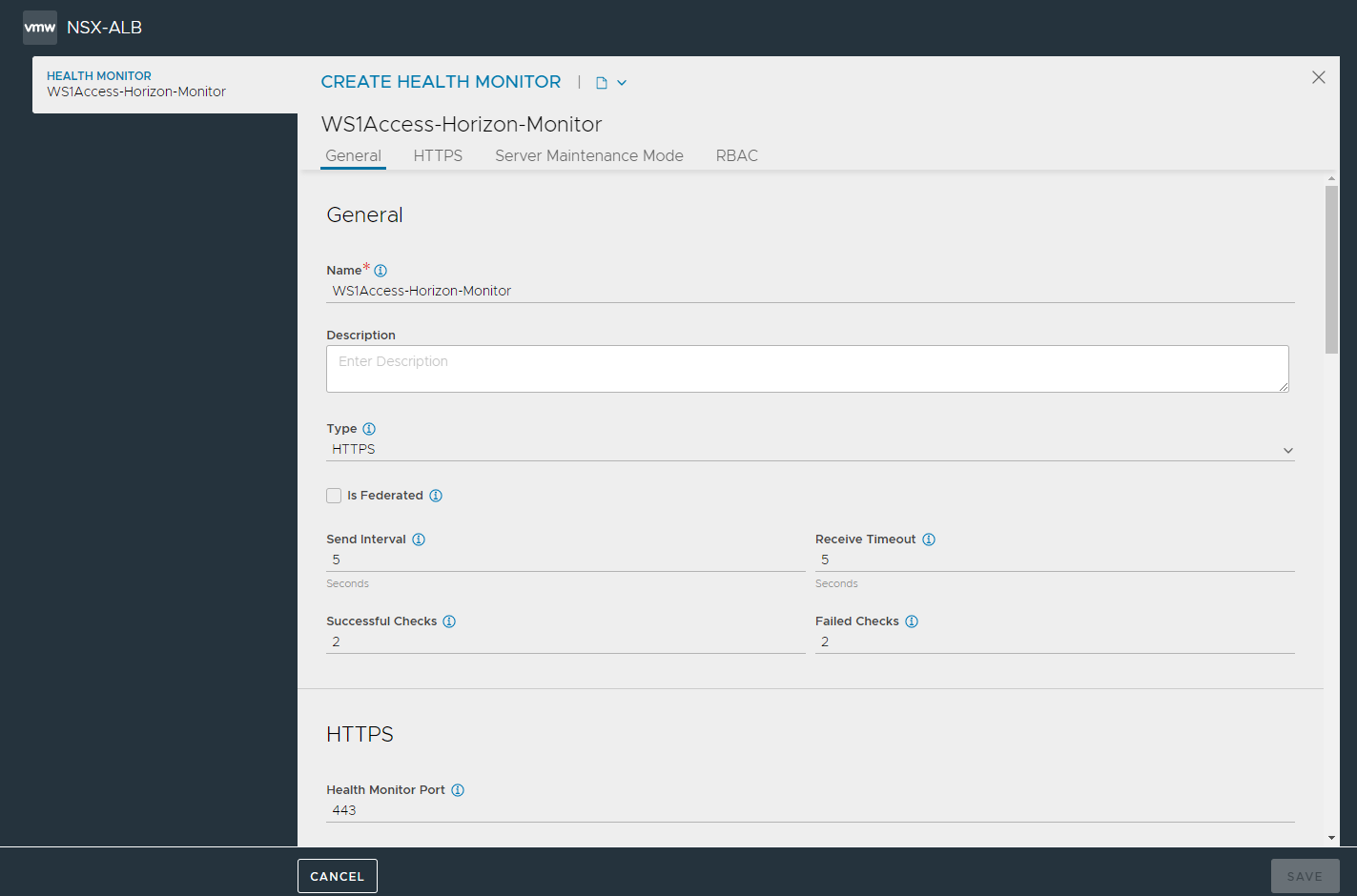

- カスタム健全性モニターを作成するには、[テンプレート] > [プロファイル] > [健全性モニター] の順に移動します。

- [作成] をクリックします。

- 新しい健全性モニターに必要な詳細を入力して [保存] をクリックします。

- パーシステンス プロファイルの作成

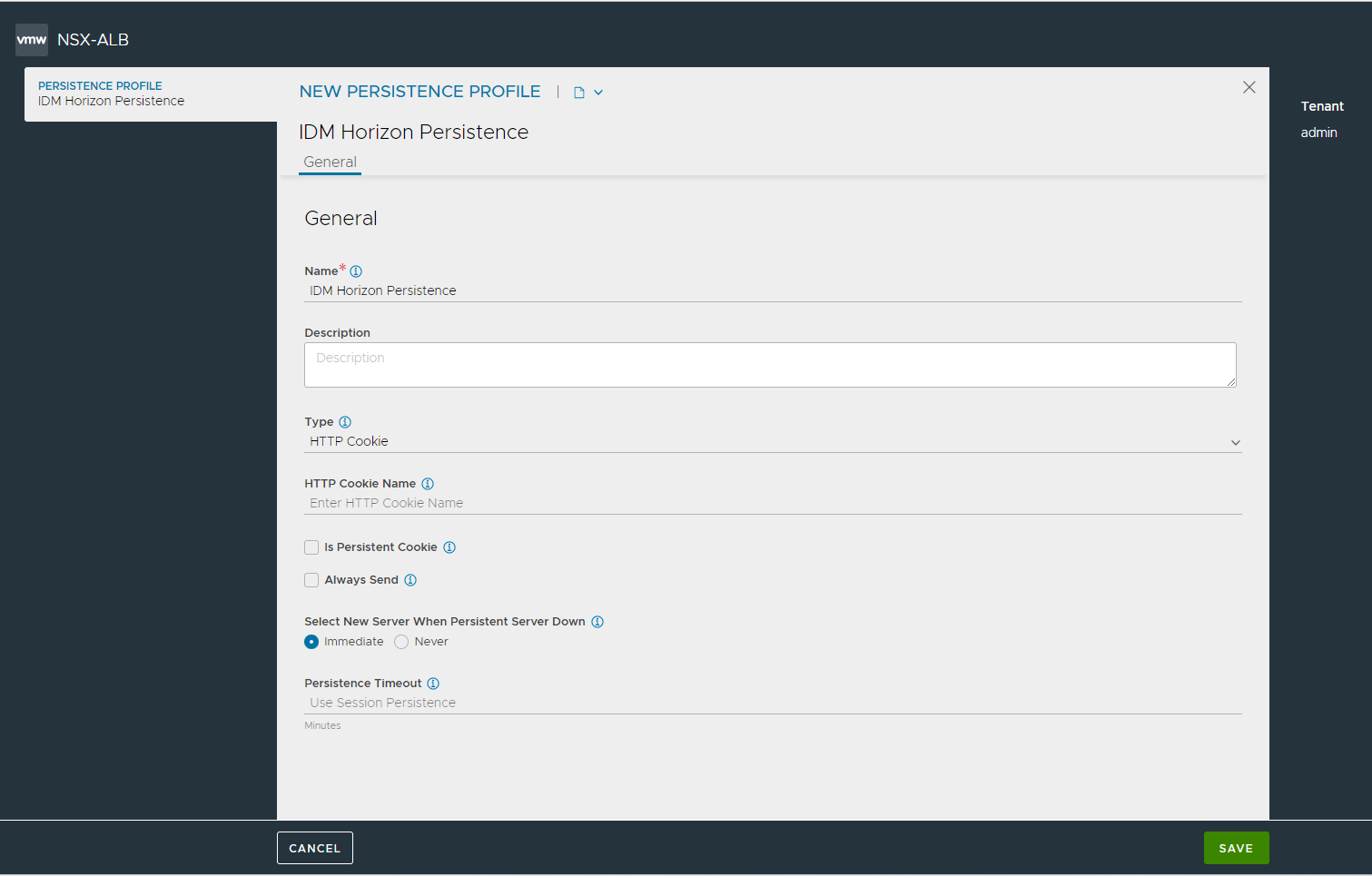

- パーシステンス プロファイルを作成するには、[テンプレート ] > [プロファイル ] > [パーシステンス] の順に移動します。

- [作成] をクリックします。

- [新しいパーシステンス プロファイル] 画面で、次に示すように詳細を指定します。

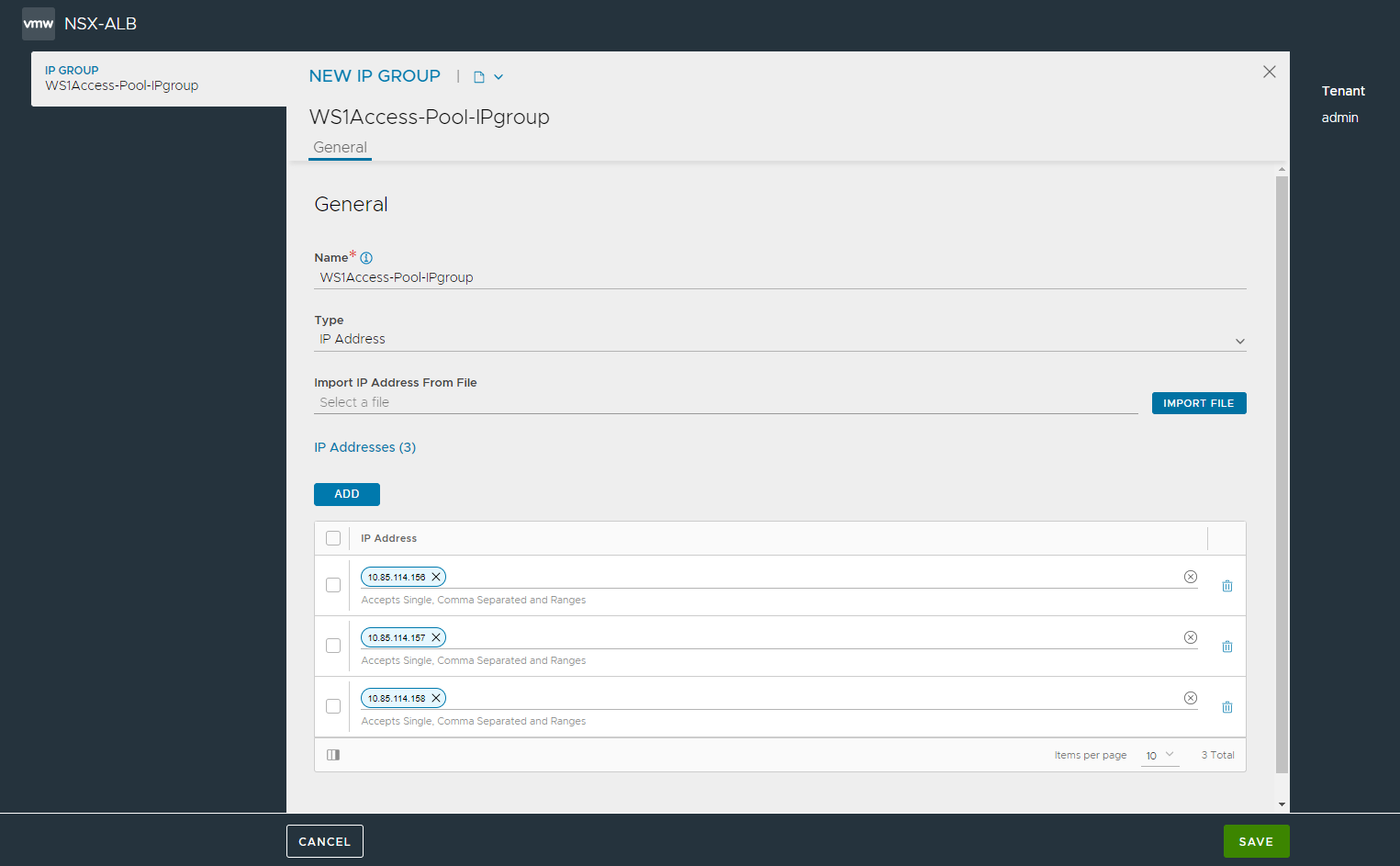

- IP グループの作成 - この手順は、3 つの WS1 Access/vidm IP アドレスをすべて 1 つの IP グループにグループ化して扱いやすくするためのものです。

- IP グループを作成するには、[テンプレート ] > [グループ ] > [IP グループ] の順に移動して [作成] を選択します。

- 必要な詳細を入力して、[保存] をクリックします。

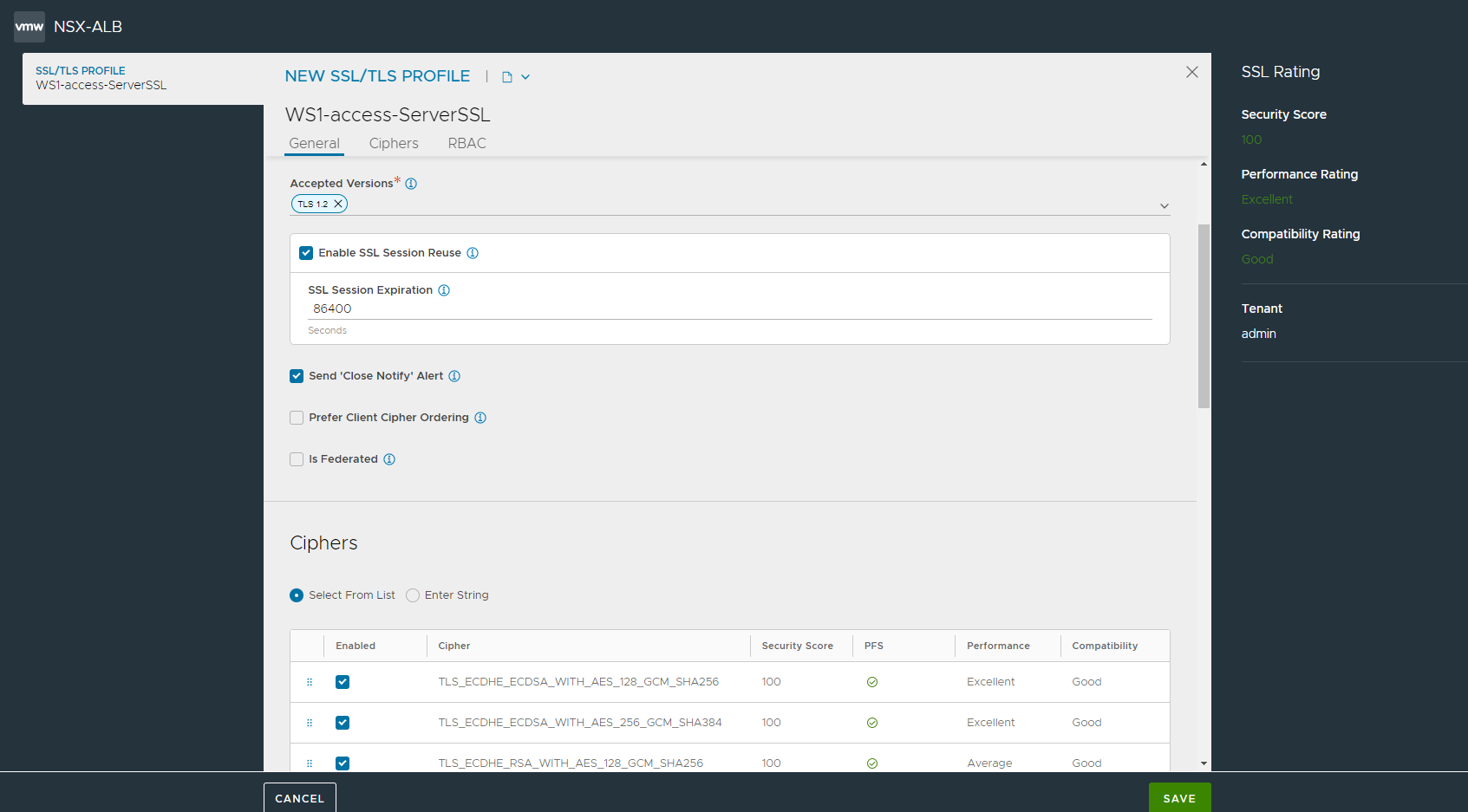

- サーバ SSL プロファイルの作成

推奨されるプロファイルは特にありません。ただし、iOS ユーザーがいる場合、Apple iOS App Transport Security 要件は iOS の Workspace ONE アプリケーションに適用されます。ユーザーが iOS で Workspace ONE アプリケーションを使用できるようにするには、ロード バランサに Forward Secrecy 付き暗号が必要です。この要件を満たす暗号は、iOS 11 の iOS セキュリティ ドキュメントに記載されているとおり、GCM モードまたは CBC モードで ECDHE_ECDSA_AES と ECDHE_RSA_AES です。

- SSL プロファイルを作成するには、[テンプレート ] > [セキュリティ ] > [SSL/TLS プロファイル] の順に移動して [作成] をクリックします。

- [新しい SSL/TLS プロファイル] 画面で、[タイプ] に [アプリケーション] を選択します。

- 必要な詳細を入力して、[保存] をクリックします。

注:この手順はオプションです。デフォルトのシステム SSL プロファイルを使用することもできます。この手順はあくまで、目的に合わせたカスタマイズに基づいて、必要に応じた新しい SSL プロファイルを作成する手順を示すためのものです。

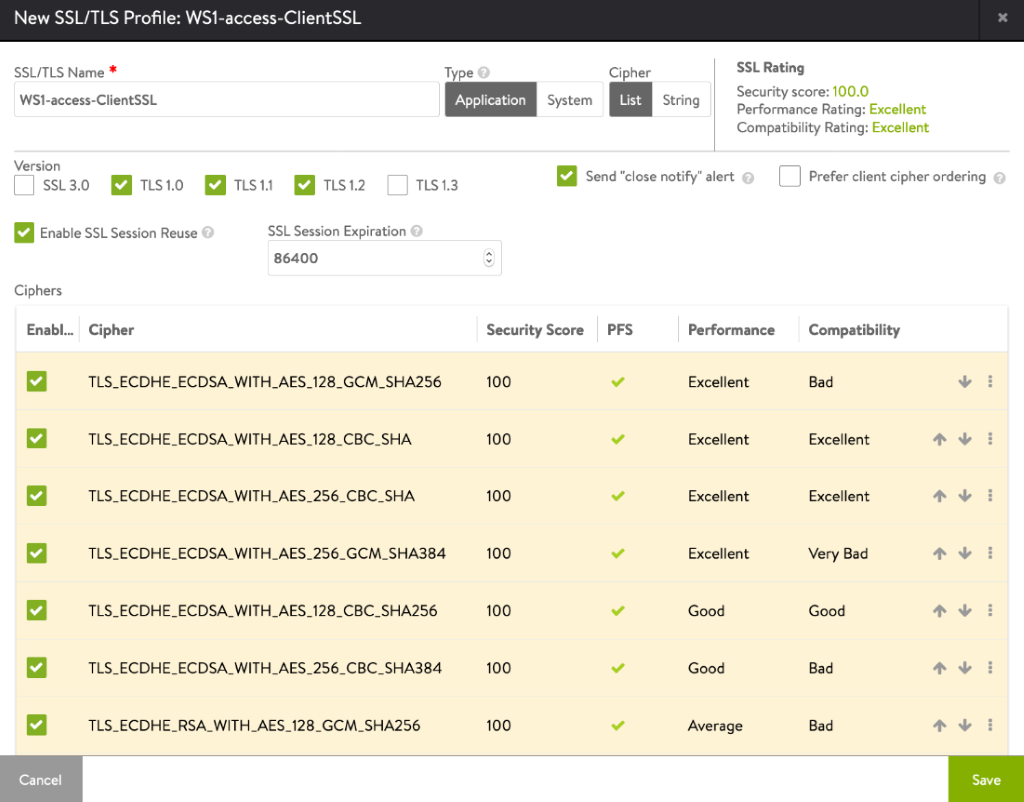

- クライアント SSL プロファイルの作成(オプション)

クライアント側とサーバ側とで同じプロファイルを使用します。このドキュメントでは、2 つの異なったプロファイルを示しています。これが実行されるシナリオは、古いクライアントのフロントエンドには古い暗号が許容されるが、バックエンド通信には別の暗号が必要とされる、といったものです。

デフォルトのシステム SSL プロファイルを使用することもできます。この手順はあくまで、目的に合わせたカスタマイズに基づいて、必要に応じた新しい SSL プロファイルを作成する手順を示すためのものです。推奨されるプロファイルは特にありません。ただし、iOS ユーザーがいる場合、Apple iOS App Transport Security 要件は iOS の Workspace ONE アプリケーションに適用されます。

ユーザーが iOS で Workspace ONE アプリケーションを使用できるようにするには、ロード バランサに Forward Secrecy 付き暗号が必要です。

この要件を満たす暗号は、iOS 11 の iOS セキュリティ ドキュメントに記載されているとおり、GCM モードまたは CBC モードで ECDHE_ECDSA_AES と ECDHE_RSA_AES です。

デフォルトのシステム SSL プロファイルを使用することもできます。この手順は、目的に合わせたカスタマイズに基づいて、必要に応じた新しい SSL プロファイルを作成するためのリファレンスにするものです。

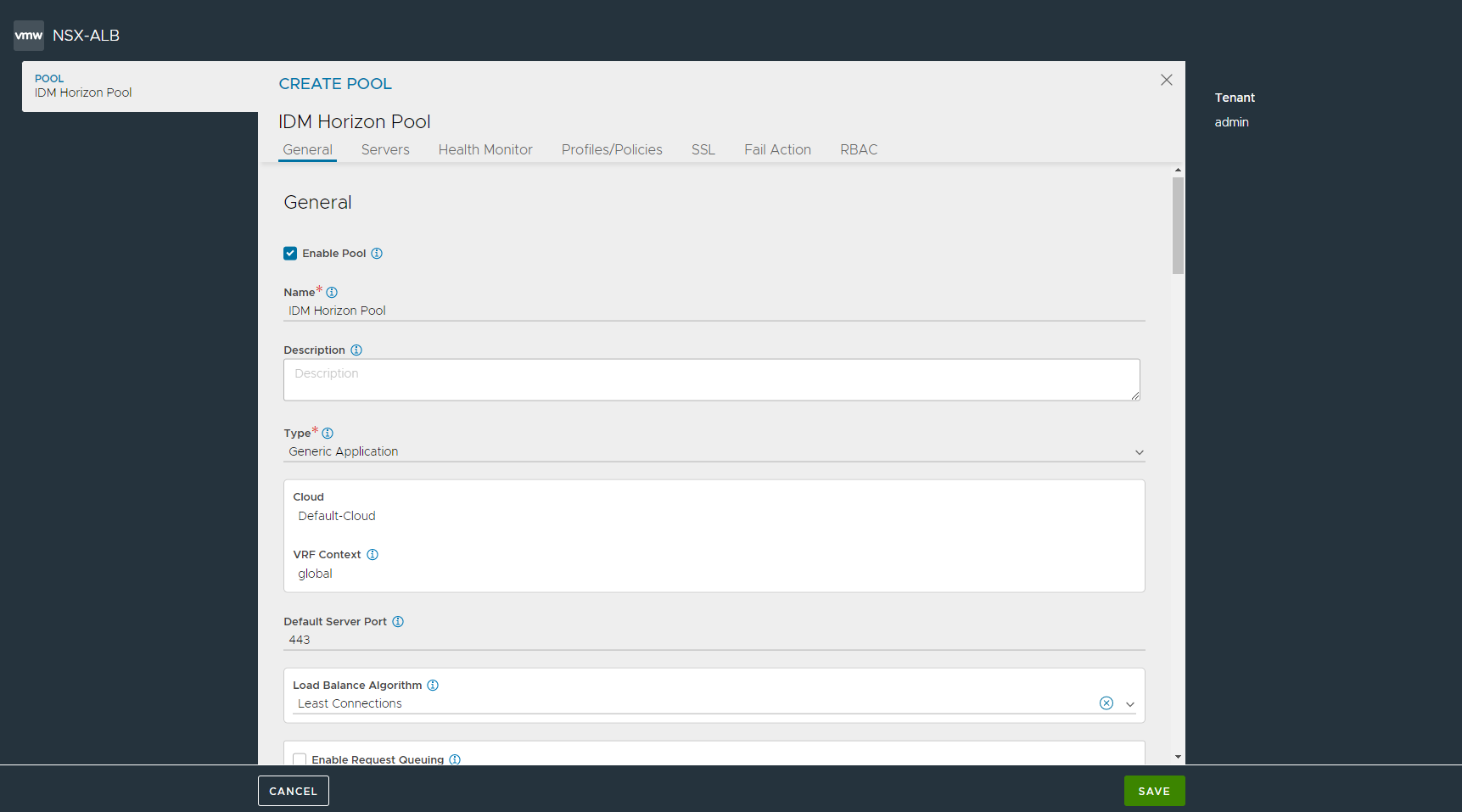

- プールの作成

- プールを作成するには、[アプリケーション ] > [プール] の順に移動して [プールの作成] を選択します。

- このセクションでこの後に示すように詳細を(それぞれのサービスに応じて)入力します。

- [健全性モニター] タブをクリックしてモニターをバインドし、[健全性モニター] セクションで [追加] をクリックして、前の手順で作成したカスタム モニターを選択します。

- [SSL の有効化] をクリックし、前の手順で作成したサーバ SSL プロファイルを選択します。

- [サーバ] タブで [IP グループ] フィールドを選択し、先に作成したサーバの IP グループを選択します。

- [保存] をクリックします。

- 証明書のインポート

SSL 接続の終端は NSX Advanced Load Balancer 仮想サービスです。そのため、SSL 証明書が仮想サービスに割り当てられている必要があります。自己署名証明書を使用するのではなく、有効な認証局によって署名された証明書をインストールすることをお勧めします。証明書を NSX Advanced Load Balancer にインストールし、CA 証明書がインポートされリンクされるようにします。

NSX Advanced Load Balancer には、vidm/WS1 Access ルート CA 証明書がインストールされていなければなりません。証明書を NSX Advanced Load Balancer HTTPS VS にバインドするたび、vIDM の証明書に関連付けられているルートおよび中間証明書も追加します。

注:この設定では、WS1Access_Certificate という名前の証明書がインストールされています。

- 仮想サーバの作成

VIP を 2 つ、アクセス VIP とコネクタ VIP を作成します。新しい仮想サービスの作成の詳細については、「 仮想サービスの作成」を参照してください。

サービス/コンポーネント

VIP:Port

仮想サービスのタイプ

プール

IDM Horizon

10.79.186.188:443

L7:HTTPS

IDM Horizon-Pool

Cet Proxy

10.79.186.188:5262

L4:TCP

CertProxy-Pool

Cert Auth

10.79.186.188:7443

L4:TCP

CertAuth-Pool

KDC

10.79.186.188:88

L4:TCP

L4-UDP

KDC-Pool

Connector/IWA

I10.79.186.189:443

L7-HTTPS

Connection IWA-Pool