このセクションでは、Workspace ONE (WS1) Access の NSX Advanced Load Balancer の構成について説明します。

VMware Identity Manager は、アプリケーションとデスクトップを 1 つの統合ワークスペースに統合します。これにより、従業員は、拠点を置いた場所に関係なく、デスクトップとアプリケーションにアクセスできます。管理ポイントが少なく、アクセスが柔軟であるため、Identity Manager は IT 管理の複雑さを軽減します。

ロード バランシングの範囲には、次の 5 つの Workspace ONE Access サービスがあります。

Horizon IDM サービス:これは、カタログとすべてのアクセス設定を強化するプライマリ サービスです。

CertProxy:TLS 相互認証を使用した Android SSO。

KDC:Kerberos pk-init 認証を使用した iOS SSO。

証明書認証サービス:純粋な TLS 相互認証。

統合 Windows 認証/コネクタ:ドメインに結合された Kerberos 認証。

このセクションでは、これら 5 つのサービスの構成手順について説明します。これらすべてを配置することは必須ではないため、要件を確認して、構成する必要があるサービスを理解してください。サービス 1 ~ 4 は、同じバックエンド サーバの異なるポート上で実行されていることを前提としています。

前提条件

Identity Manager の新しい FQDN が正引きと逆引きの両方のレコードを持つ DNS にあり、Identity Manager アプライアンスのロード バランシングに使用される NSX Advanced Load Balancer 上の仮想サーバの IP アドレスを参照していることを確認します。

注:VMware では、ロード バランシングされた VIP FQDN 内の各ノード FQDN(パブリックまたは内部)を定義するサブジェクト代替名 (SAN) をサポートする証明書を使用することをお勧めします。

ワイルドカード証明書を使用できますが、ワイルドカード証明書の形式のため、通常、パブリック CA のワイルドカードでは SAN サポートを利用できません。また、パブリック CA は、SAN 値をサポートしている場合でも、内部 FQDN を SAN 値として提供することに不満を表す可能性があります。また、SAN サポートが定義されていない場合、一部の VMware Identity Manager 機能をワイルドカード証明書で使用できない場合があります。

Workspace ONE Access の前提条件と展開手順については、「システムおよびネットワーク構成要件」を参照してください。

VMware Identity Manager マシンの展開時に、VMware Identity Manager FQDN とポート番号を入力します。これらの値は、エンド ユーザーがアクセスするホスト名を示している必要があります。VMware Identity Manager マシンは、常にポート 443 で実行されます。ロード バランサには、異なるポート番号を使用できます。異なるポート番号を使用する場合は、展開時に指定する必要があります。ポート番号には 8443 を使用しないでください。このポート番号は VMware identity Manager の管理ポートで、クラスタ内のマシンごとに一意です。

ドメインに結合されたワークステーションに Kerberos AuthN を実装するには、vIDM Connector が必要です。

ロード バランサの推奨事項の詳細については、「ロード バランサまたはリバース プロキシを使用して、VMware Identity Manager への外部アクセスを有効にする」を参照してください。

外部ロード バランサ プロキシと仮想マシン

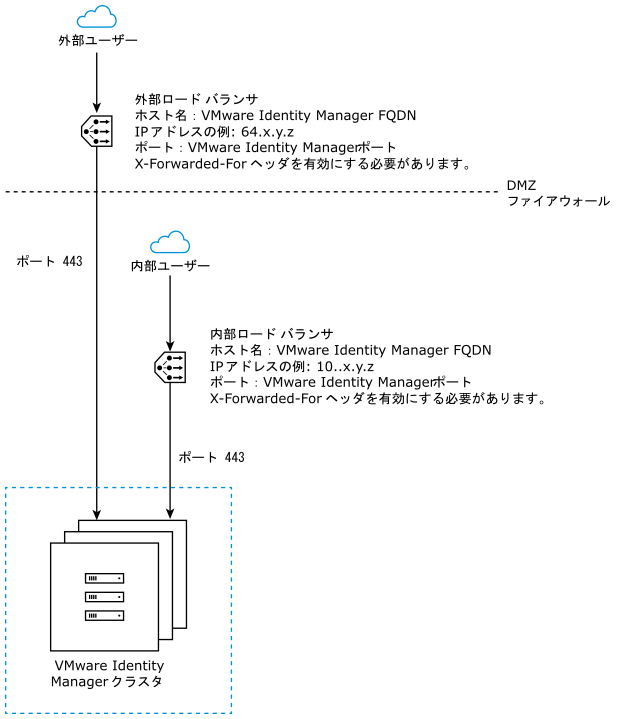

展開時に、VMware Identity Manager インスタンスが内部ネットワーク内にセットアップされます。外部ネットワークから接続するユーザーにサービスへのアクセスを提供したい場合は、DMZ にロード バランサをインストールする必要があります。ロード バランサまたはリバース プロキシを使用しない場合、VMware Identity Manager インスタンスの数を後で増やすことはできません。冗長性やロード バランシングを実現するために、インスタンスの追加が必要になる可能性があります。

下記の図に、外部アクセスを有効にするために使用できる、基本展開アーキテクチャを示します。

NSX Advanced Load Balancer 構成エンティティ

アプリケーションおよび TCP/UDP プロファイル

サービス/コンポーネント |

アプリケーション プロファイル |

TCP/UDP タイプ |

TCP タイムアウト(秒単位) |

|---|---|---|---|

IDM Horizon |

HTTP プロファイル |

TCP プロキシ |

3600 |

Cet Proxy |

System-L4-Application |

TCP プロキシまたは TCP 高速パス |

1800 |

Cert Auth |

System-L4-Application |

TCP プロキシまたは TCP 高速パス |

1800 |

KDC-TCP |

System-L4-Application |

TCP プロキシまたは TCP 高速パス |

1800 |

KDC-UDP |

System-L4-Application |

UDP プロキシまたは UDP 高速パス |

1800 |

Connector/IWA |

HTTP プロファイル |

TCP プロキシ |

3600 |

モニター

サービス/コンポーネント |

モニター タイプ |

健全性モニターの推奨事項 |

健全性 HTTP 応答コード |

|---|---|---|---|

IDM Horizon |

HTTPS:443 |

GET /SAAS/API/1.0/REST/system/health/heartbeat |

200 OK |

Cet Proxy |

HTTPS:5262 |

GET /system/health |

200 OK |

Cert Auth |

HTTPS:7443 |

GET /SAAS/API/1.0/REST/system/health/heartbeat |

200 OK |

KDC |

TCP:88 |

NA |

NA |

Connector/IWA |

HTTPS:443 |

GET /hc/API/1.0/REST/system/health/allOk |

200 OK |

パーシステンス プロファイル

サービス/コンポーネント |

パーシステンス タイプ |

パーシステンス タイムアウト |

|---|---|---|

IDM Horizon |

Cookie |

セッション Cookie |

Cet Proxy |

送信元 IP |

3,600 秒 |

Cert Auth |

送信元 IP |

3,600 秒 |

KDC |

送信元 IP |

3,600 秒 |

Connector/IWA |

× |

該当なし |

クライアント SSL のプロファイル

推奨されるプロファイルは特にありません。ただし、iOS ユーザーがある場合は、Apple iOS アプリケーション トランスポート セキュリティ要件は iOS 上の Workspace ONE アプリケーションに適用されます。ユーザーが iOS で Workspace ONE アプリケーションを使用できるようにするには、ロード バランサに Forward Secrecy 付き暗号が必要です。この要件を満たす暗号は、iOS 11 iOS セキュリティ ドキュメントに記載されている GCM または CBC モードの ECDHE_ECDSA_AES and ECDHE_RSA_AES です。

サーバ SSL プロファイル

推奨されるプロファイルは特にありません。ただし、iOS ユーザーがある場合は、Apple iOS アプリケーション トランスポート セキュリティ要件は iOS 上の Workspace ONE アプリケーションに適用されます。ユーザーが iOS で Workspace ONE アプリケーションを使用できるようにするには、ロード バランサに Forward Secrecy 付き暗号が必要です。この要件を満たす暗号は、iOS 11 iOS セキュリティ ドキュメントに記載されている GCM または CBC モードの ECDHE_ECDSA_AES and ECDHE_RSA_AES です。

プール

サービス/コンポーネント |

ポート |

ロード バランシング アルゴリズム |

パーシステンス |

SSL プロファイル |

|---|---|---|---|---|

IDM Horizon |

443 |

最小接続 |

Cookie |

WS1-access-ServerSSL |

Cet Proxy |

5262 |

最小接続 |

送信元 IP アドレス |

WS1-access-ServerSSL |

Cert Auth |

7443 |

最小接続 |

送信元 IP アドレス |

WS1-access-ServerSSL |

KDC |

88 |

最小接続 |

送信元 IP アドレス |

該当なし |

Connector/IWA |

443 |

最小接続 |

× |

WS1-access-ServerSSL |

仮想サービス

サービス/コンポーネント |

VIP:Port |

仮想サービスのタイプ |

プール |

|---|---|---|---|

IDM Horizon |

IP1:443 |

L7:HTTPS |

IDM Horizon-Pool |

Cet Proxy |

IP1:5262 |

L4:TCP |

CertProxy-Pool |

Cert Auth |

IP1:7443 |

L4:TCP |

CertAuth-Pool |

KDC |

IP1:88 |

|

KDC-Pool |

Connector/IWA |

IP2:443 |

L7-HTTPS |

Connection IWA-Pool |