TCP SYN 攻撃は DDoS 攻撃で、攻撃者は 3 ウェイ TCP ハンドシェイク プロセスを使用してサーバを攻撃します。

多くの TCP SYN 要求が送信され、サーバまたはターゲット デバイスが SYN-ACK で応答すると、ACK 応答がないため、大量のハーフオープン TCP 接続が発生します。接続要求 (SYN) パケットを繰り返し送信することで、攻撃者はターゲットにされたサーバ マシン上の使用可能なすべてのポートを過負荷状態にし、ターゲットにされたデバイスは正当なトラフィックに迅速に応答しなくなるか、またはまったく応答しなくなります。

NSX Advanced Load Balancer での TCP SYN フラッド攻撃の軽減

NSX Advanced Load Balancer は、ユーザーの介入を必要とせずに TCP SYN フラッドの検出と軽減をサポートします。NSX Advanced Load Balancer リリース 20.1.3 より前では、SYN パケットのしきい値を割り当てるために synseen_entries_thresh パラメータが使用されます。synseen_entries_thresh を超えると、新しい SYN パケットがドロップされ、正当な接続要求のサービス拒否が発生します。synseen_entries_thresh の計算は、コアの数に基づいています。大規模なシステムの場合、synseen_entries_thresh は 100 万を超えます。

SYN 攻撃が発生した場合、NSX Advanced Load Balancer は接続のドロップを開始する前にフロー テーブルまたは接続テーブルを参照します。NSX Advanced Load Balancer は、さまざまなメトリックとイベントを使用して TCY SYN 攻撃を検出します。これにより、正当な TCP 接続または要求の拒否または終了を回避できます。

TCP SYN フラッド攻撃は、主にメモリ リソースの枯渇を目的としています。各 SYN パケットによってメモリが割り当てられ、初期接続の状態が維持されます。NSX Advanced Load Balancer は SYN Cookie に基づくソリューションを使用して SYN フラッドを軽減します。初期接続の数が制限を超えると、TCP/IP スタックまたはその他のコンポーネントは、接続が完全に確立されるまでメモリの割り当てを停止します。この制限は、SE グループのプロパティで構成可能な flow_table_new_syn_max_entries として使用できます。flow_table_new_syn_max_entries プロパティのデフォルト値は 40000 です。

メトリックとイベント

TCP SYN 攻撃が検出されると、NSX Advanced Load Balancer は TCP SYN 攻撃に関連するログを生成します。

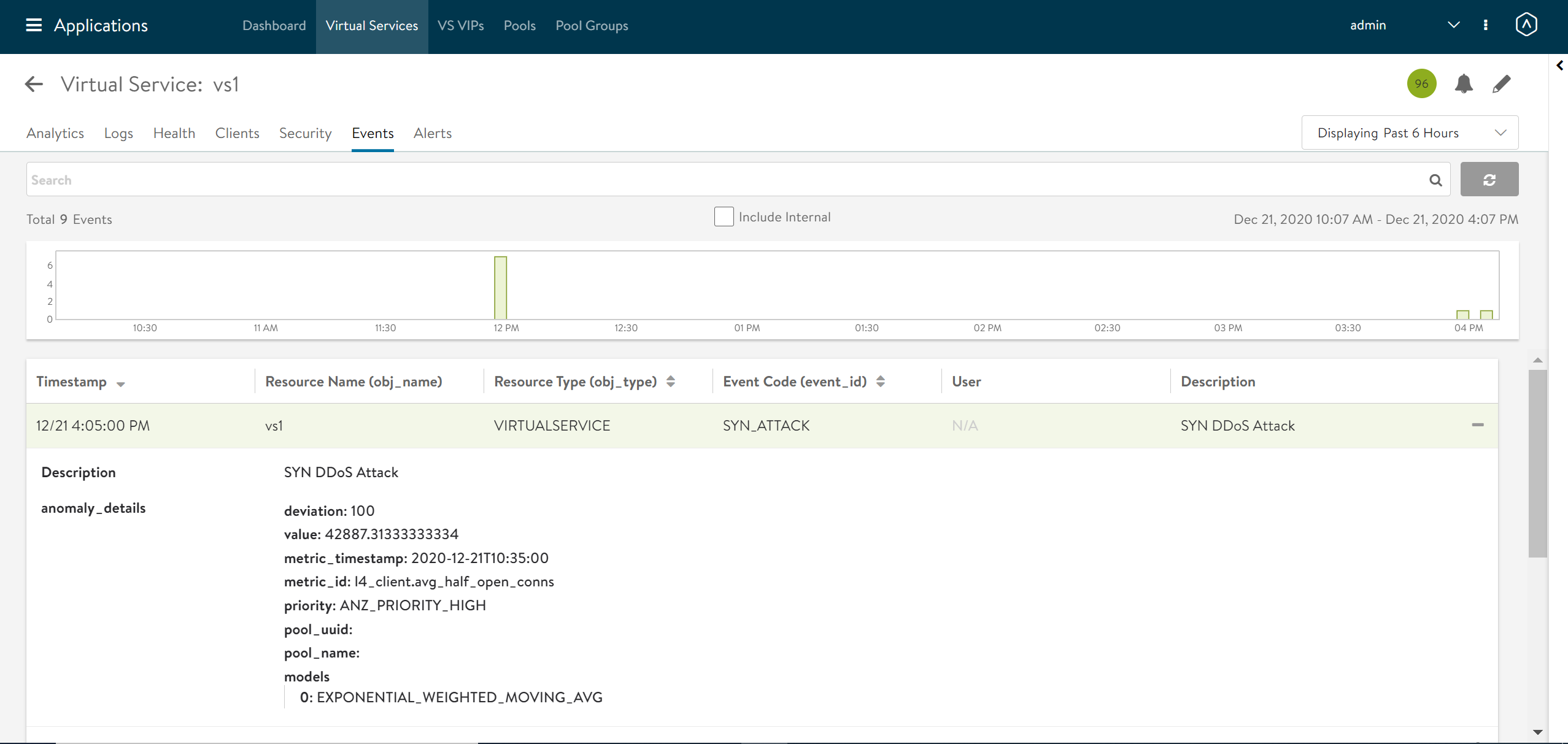

に移動し、[イベント] タブを選択して、特定の仮想サービスの TCP SYN 攻撃に関連付けられているイベントを確認します。次のスクリーンショットは、仮想サービス vs1 が TCP SYN 攻撃を受けている状態を示しています。

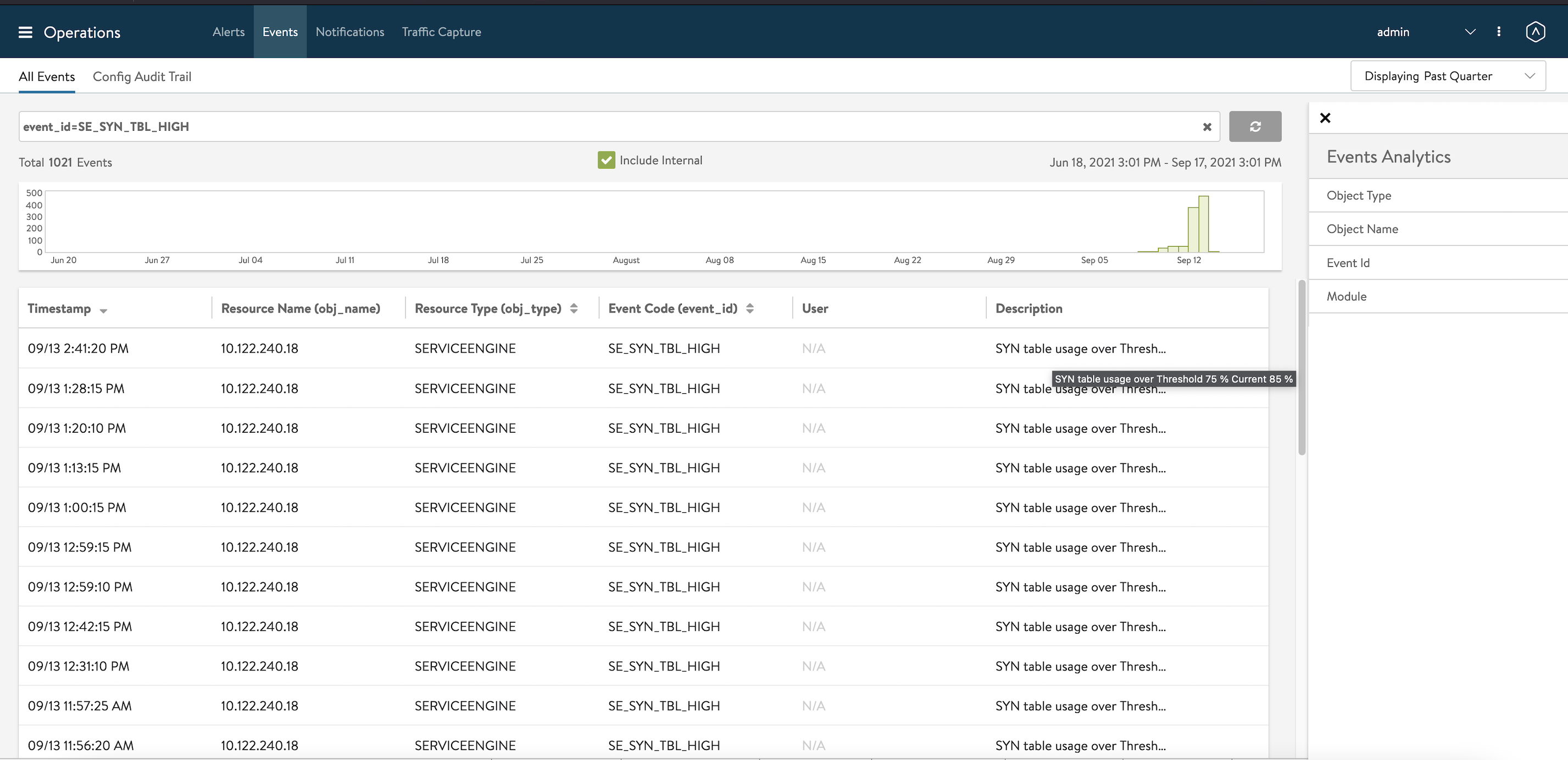

SE_SYN_TBL_HIGH アラート

TCP SYN FLOOD トラフィックに含まれる可能性のある SYN の合計が SE 制限に違反すると、コントローラはアラート メッセージを SE_SYN_TBL_HIGH として表示します。