ほとんどの展開では、NSX Advanced Load Balancer は信頼されていないパブリック ネットワークに直接公開されます。アプリケーション トラフィックを保護するために、サービス エンジン (SE) は、レイヤー 4 ~ 7 の幅広いネットワーク攻撃を検出して軽減できます。

以下は、NSX Advanced Load Balancer によって軽減された一般的なサービス拒否 (DoS) 攻撃と、Directed DoS (DDoS) 攻撃の一覧です。

攻撃レイヤー |

攻撃名 |

説明 |

軽減 |

|---|---|---|---|

レイヤー 3 |

SMURF |

宛先 IP アドレスがブロードキャスト IP アドレスとして設定され、送信元 IP アドレスが攻撃対象の IP アドレスになりすました ICMP パケット。 |

送信元 IP アドレスまたは宛先 IP アドレスがブロードキャスト IP アドレスまたはクラス D/E の IP アドレスの場合、パケットはディスパッチャー レイヤーでドロップされます。 |

ICMP フラッド |

攻撃対象に対する過剰な ICMP エコー要求。 |

ICMP パケットはレート制限されています。 |

|

不明なプロトコル |

IP プロトコルが認識されないパケット。 |

パケットはディスパッチャー レイヤーでドロップされます。 |

|

ティア ドロップ |

断片化された IP パケットの再構築を悪用します。 |

フラグメント オフセットが不正と見なされると、SE のプロトコル スタックでパケットがドロップされます。 |

|

IP フラグメンテーション |

断片化された不正なパケット。 |

SE のプロトコル スタックでパケットがドロップされます。 |

|

レイヤー 4 |

SYN フラッド |

SYN-ACK を確認せずに TCP SYN を送信し、攻撃対象の TCP テーブルを急速に拡大させます。 |

TCP テーブルが半分の接続(完了していない TCP 3 ウェイ ハンドシェイクなど)でいっぱいになっている場合は、SYN Cookie の使用を開始します。 |

LAND |

送信元 IP アドレスと宛先 IP アドレスが同一であることを除き、SYN フラッドと同じです。 |

パケットはディスパッチャー レイヤーでドロップされます。 |

|

ポート スキャン |

次のレベルの攻撃に対するリスニング ポートを検出するための、さまざまなポート上の TCP/UDP パケット。これらのポートのほとんどは非待機ポートです。 |

パケットはディスパッチャー レイヤーでドロップされます。 |

|

クリスマス ツリー |

攻撃対象の TCP スタックをあふれさせる、すべてのフラグがさまざまな値に設定された TCP パケット。 |

SE のプロトコル スタックでパケットがドロップされます。 |

|

不正な RST フラッド |

シーケンスが正しくない TCP RST パケットを送信します。 |

パケット シーケンス番号が TCP ウィンドウ外にある場合、SE のプロトコル スタックでパケットがドロップされます。 |

|

偽のセッション |

接続をハイジャックするために TCP シーケンス番号を推測します。 |

偽のセッション攻撃が成功する可能性を減らすために、SE は最初のシーケンス番号にランダムな番号を使用します。 |

|

不正なシーケンス番号 |

シーケンス番号が不正な TCP パケット。 |

シーケンス番号が TCP ウィンドウ外にあるパケットは、SE のプロトコル スタックでドロップされます。 |

|

不正な形式/予期しないフラッド |

TCP FIN が送信された後の無関係な TCP パケット。 |

SE のプロトコル スタックで FIN がドロップされた後の予期しないパケット。 |

|

ゼロ/小さなウィンドウ |

TCP 3 ウェイ ハンドシェイク後に攻撃者がゼロまたは非常に小さなウィンドウ (<100) をアドバタイズします。 |

クライアントからの最初の TCP パケット(SYN の後)をゼロまたは小さなウィンドウで受信すると、SE はパケットをドロップし、RST が送信されます。 |

|

IP あたりの CPS レート制限 |

接続フラッド |

アプリケーション プロファイルで構成されたレート制限が適用されます。()。 |

|

SSL エラー |

SSL ハンドシェイク エラーを挿入します。 |

SE はエラーの後に接続を終了します。 |

|

SSL 再ネゴシエーション |

SSL 接続を確立した後の再ネゴシエーションの要求。 |

クライアントによってトリガされた再ネゴシエーションは無効になっています。 |

|

レイヤー 7 (HTTP) |

要求アイドル タイムアウト |

HTTP 要求を送信せずに接続を確立します。 |

アプリケーション プロファイルで構成された制御タイムアウトが使用されます。()。 |

ヘッダーと要求のサイズ制限 |

長い要求時間によるリソース消費量 |

アプリケーション プロファイルで構成されたヘッダー サイズの制限が使用されます。()。 |

|

POST が遅い |

長い要求時間によるリソース消費量。 |

アプリケーション プロファイルで構成された本文サイズの制限が使用されます。()。 |

|

SlowLoris/SlowPost |

部分的な HTTP 要求を送信して、攻撃対象への複数の接続を開きます。 |

アプリケーション プロファイルで構成されたヘッダーと本文のタイムアウトが使用されます。 |

|

無効な要求 |

HTTP 要求のヘッダー、本文、またはエンティティが無効です。 |

アプリケーション プロファイルで構成されている URI の長さ、ヘッダーの長さ、本文の長さの制限が使用されます。 |

|

クライアント IP あたりの RPS レート制限 |

要求フラッド |

アプリケーション プロファイルで構成された制限が使用されます。 ()。 |

|

URL あたりの RPS レート制限 |

要求フラッド |

アプリケーション プロファイルで構成された制限が使用されます。()。 |

|

レイヤー 7 (DNS) |

DNS アンプ出力 |

DNS 仮想サービスは、複数の UDP パケットにまたがる非常に大規模な応答を要請する非常に短いクエリを送信することによってターゲットにされます。DNS 仮想サービスをリフレクション攻撃に参加させることができます。攻撃者は、DNS クエリの送信元 IP と送信元ポートを、攻撃対象のサーバ上の既知のサービス ポートのものになりすまします。 |

定義された範囲の送信元ポート(既知のポート)からの要求はすべて拒否されます。拒否するポートの範囲は、セキュリティ ポリシーで構成します。DNS アンプ出力 DDoS 保護のセキュリティ ポリシーを構成する方法については、「DNS アンプ出力 DDoS 保護のセキュリティ ポリシーの構成」を参照してください。 |

DNS リフレクション入力 |

攻撃対象のなりすましの IP アドレスを使用して DNS クエリを送信すると、DNS サーバの応答を通じて未承諾トラフィックが攻撃対象に大量に送信されます。 |

ディスパッチャーで不要なパケットを早期にドロップします。 |

|

DNS NXDOMAIN 攻撃 |

攻撃者は、存在しないドメインを解決するために大量のクエリを送信します。通常、ランダムに生成されたありそうもないドメイン名が攻撃に使用されます。 |

検出:攻撃を受けているドメイン/サブドメインに対してイベントが発生します。このイベントでは、攻撃を引き起こしたクライアントについても言及されています。 軽減策(手動構成を使用):

|

DDoS 詳細情報

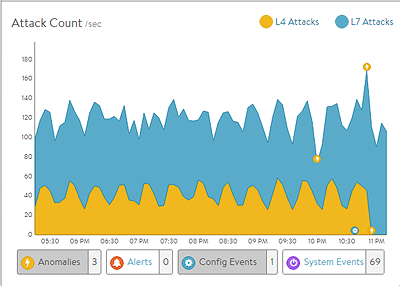

デフォルトのセキュリティ ページの右側にある DDoS セクションは、仮想サービスに対する分散サービス拒否データを最も関連性の高いレイヤー 4 およびレイヤー 7 攻撃データに分類します。

[L4 攻撃]:IP フラグメンテーション攻撃や TCP SYN フラッドなど、1 秒あたりのネットワーク攻撃の数。ここに示す例では、未確認の SYN はそれぞれ攻撃としてカウントされます。(これは、TCP SYN フラッド攻撃の従来のシグネチャで、大量の SYN 要求を送信しますが、セッションのセットアップを完了するために想定される ACK をその後に続けません。)

[L7 攻撃]:HTTP SlowLoris 攻撃や要求フラッドなど、1 秒あたりのアプリケーション攻撃の数。ここに示す例では、構成された要求スロットル制限を超えるすべての要求が攻撃としてカウントされます。(カスタムのレイヤー 7 攻撃の制限の構成については、アプリケーション プロファイルの [DDoS] タブを参照してください。)

[攻撃期間]:攻撃が発生した時間の長さ。

[ブロックされた接続]:攻撃がブロックされた場合、これはブロックされた接続の試行回数です。

[攻撃数]:時間の経過とともにグラフにプロットされた攻撃を示します。