VMware Workspace ONE は、IT 管理者が、クラウド環境またはオンプレミス環境から、エンド ユーザーのモバイル デバイスおよびクラウドでホストされる仮想デスクトップや仮想アプリケーションを一元的に制御するための管理プラットフォームです。これはシンプルでセキュアなエンタープライズ プラットフォームであり、ID、アプリケーション、エンタープライズ モビリティ管理を包括することで、デバイスを問わずにあらゆるアプリケーションを展開および管理できます。

VMware Workspace ONE UEM(旧称「AirWatch」)は、エンタープライズ アプリケーションへのアクセスを簡素化し、企業データをセキュリティ保護し、モバイル環境の生産性を向上する、包括的なエンタープライズ モビリティ プラットフォームを提供します。また、公開されているアプリケーション ストアと連携して、モバイル デバイスへのネイティブ モバイル アプリケーションのプロビジョニングに対応します。

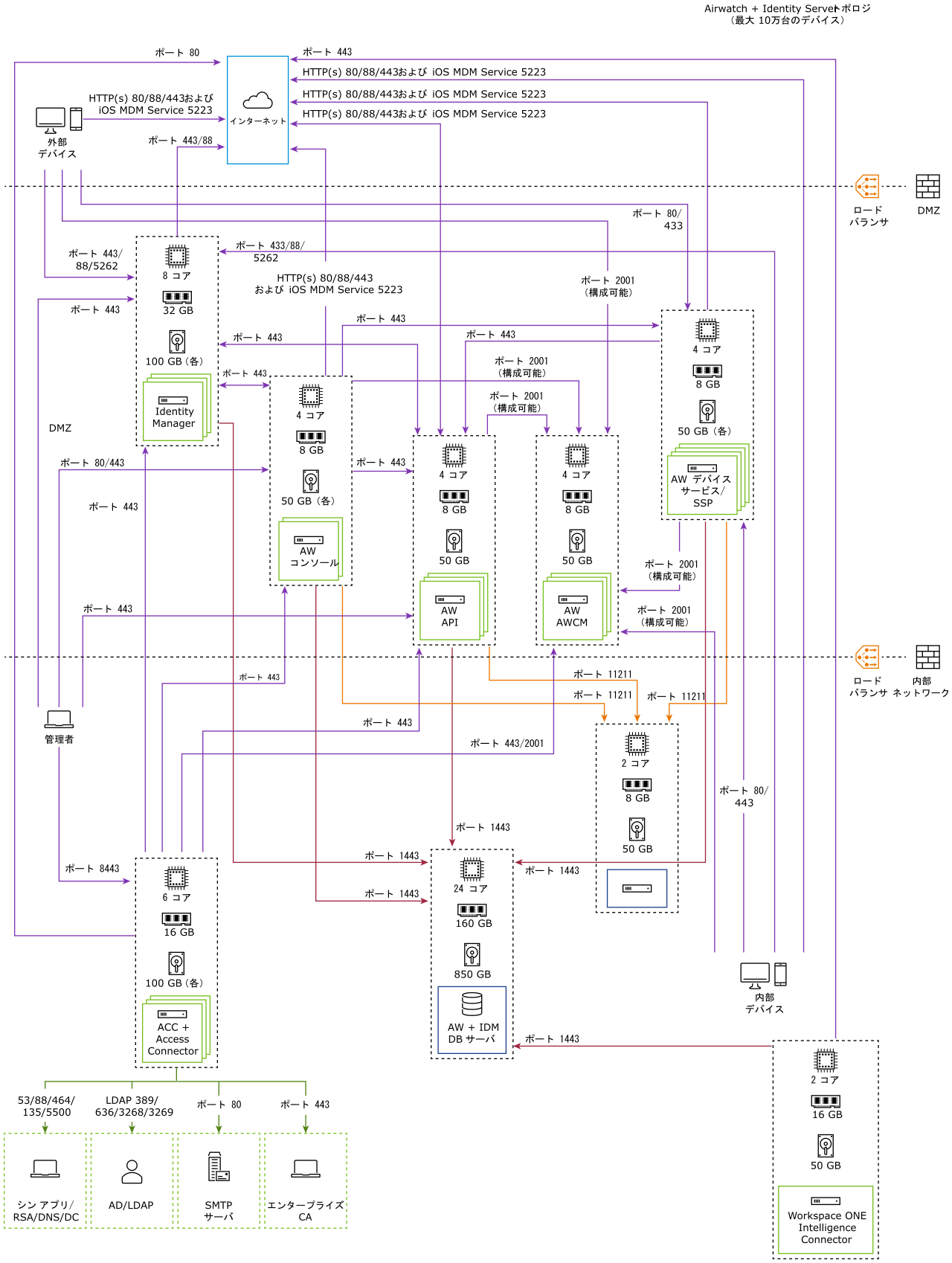

Workspace ONE UEM は、多岐にわたるビジネス要件に合わせて、さまざまな構成でオンプレミスに展開できます。ネットワーク インフラストラクチャ内に展開された Workspace ONE UEM は、すべてのデータをオンサイトで保存することにより、企業の厳格なセキュリティ ポリシーに準拠します。また、Workspace ONE UEM は仮想環境で実行するように設計されており、複数の異なるセットアップにシームレスな環境を作成します。

高可用性を実現するには、Workspace ONE UEM コンポーネントにロード バランシングとセッション パーシステンスが必要です。アプリケーション サーバは、コンソールおよびデバイス ユーザーから要求を受信し、データと結果を処理します。これらのサーバではパーシステント データは維持されず、ユーザー セッションとデバイス セッションが短時間のみ維持されます。そのため、これらのコンポーネントにはロード バランシングとセッション パーシステンスが必要です。NSX Advanced Load Balancer を Workspace ONE UEM と統合することで、さまざまなコンポーネントで高可用性とセッション パーシステンスを実現できます。以下のセクションではベスト プラクティスについて説明しますが、独自のニーズに合ったアルゴリズムを使用してロード バランサを構成できます。

トポロジ

標準の Workspace ONE UEM 展開では、さまざまなコンポーネントに複数のサーバを使用できます。DMZ アーキテクチャを使用すると、管理コンソール サーバを内部ネットワークにセグメント化してセキュリティを強化できます。この展開モデルでは、各サーバを Workspace ONE UEM コンポーネント専用にすることで、リソース容量を増やすことができます。説明の都合上、いくつかの図ではこれらのコンポーネントがまとめて図示されていますが、実際は専用のサーバに配置できます。構成の組み合わせは多数あるため、使用中のネットワーク セットアップに合うものがあるはずです。次に示すのは、参照用の図です。

展開モード

モード 1(コンポーネントごとに 1 つの VIP)

すべての WS1 UEM コンポーネントまたはサービスは異なるサーバに展開され、コンポーネントごとに個別のロード バランサ VIP が構成されます。詳細については、『VMware NSX Advanced Load Balancer 構成ガイド』の「Workspace ONE UEM コンポーネントのロード バランシング」トピックを参照してください。

モード 2(VIP の数が少ない)

一部のコンポーネントが同じサーバに展開され、それ以外のコンポーネントは別のサーバに展開されます。この展開モードでは、コンポーネントごとに 1 つの VIP を割り当てるのではなく、すべてのコンポーネント対して 2 つの VIP が使用されます。

Workspace ONE UEM のコンポーネント

次の表は、さまざまな Workspace ONE UEM コンポーネントを説明しています。

アプリケーション モジュール |

説明 |

Workspace ONE UEM 管理コンソール |

これは、AirWatch の管理コンソール Web サービスです。これは、システムとデバイスの設定を構成するために使用されます。 |

Workspace ONE UEM 管理 API |

AirWatch REST API サービス |

Workspace ONE UEM デバイス サービス |

これは、アプリケーションと構成をプロビジョニングおよびプッシュするために、すべてのデバイスと通信する Web サーバです。これは、エンド ユーザーのセルフサービス ポータルもホストします。 |

AirWatch Cloud Messaging (AWCM) |

これは、AirWatch スタックおよび Android デバイスのコマンド キューを保持するために使用されるキュー サービスです。AWCM は、VMware AirWatch Cloud Connector (ACC) と連携して、バックエンド システムとの安全な通信を実現します。ACC は AWCM を使用して、Workspace ONE UEM Console と安全に通信します。また、AWCM を使用すると、エンド ユーザーがパブリック インターネットにアクセスしたり、Google ID などのコンシューマ アカウントを使用したりする必要がなくなるため、UEM コンソールからデバイスへのメッセージやコマンドの配信を合理化できます。AWCM は、Android デバイス用の GCM (Google Cloud Messaging) または FCM (Firebase Cloud Messaging) を全面的に代替するものであり、Windows 高耐久性デバイスに対するモバイル デバイス管理 (MDM) 機能を備えている唯一の製品です。 |

VMware Tunnel |

デバイス用のこの Per-App VPN サービスは SSL VPN であり、Unified Access Gateway でサービスとしてホストされます。 |

展開に関する考慮事項と推奨事項

このドキュメントではベスト プラクティスについて説明しますが、独自のニーズに合ったアルゴリズムを使用してロード バランサを構成できます。Workspace ONE UEM では、ラウンド ロビンといった単純なアルゴリズムのほか、最小接続数などの高度なアルゴリズムもサポートしています。

以下は、オンプレミスに展開された Workspace ONE UEM コンポーネントのロード バランシングを設定する場合の考慮事項です。

Workspace ONE UEM Console の [設定] にある [加入セッション タイムアウト] の値を変更した場合は、[パーシステンス タイムアウト] の値を同じ値に設定する必要があります。

UEM Console:Workspace ONE UEM のデフォルト構成に基づいて、セッション パーシステンス タイムアウトを 1 時間にする必要があります。

UEM Console の [設定] にある [アイドル セッション タイムアウト] の値を変更した場合は、[パーシステンス タイムアウト] の値を同じ値に設定する必要があります。

ロード バランサで、すべての HTTP 要求を HTTPS にリダイレクトすることも推奨されます。

実際のクライアント IP アドレスを持つ XFF ヘッダーは、ロード バランサによって挿入される必要があります。