この方法は、NSX Advanced Load Balancer を構成する従来の方法です。代わりに、「307 リダイレクトを使用する、2 つの仮想サービスを備えた単一の VIP」を使用することをお勧めします。

2 つの仮想サービスを備えた単一の VIP を構成するには、次の手順を実行します。

手順

- UAG をメンバーとした IP グループを作成:

IP グループは、プロファイル、ポリシー、およびログから参照される可能性のある IP アドレスのカンマ区切りのリストです。同じ UAG サーバが 2 つの異なるプールのプール メンバーとして使用されているため、サーバをプールに直接接続するのではなく、IP グループをプールに接続できます。サーバの追加や削除など、プール メンバーに対する構成変更はすべて、IP グループ レベルで実行する必要があります。

IP グループを作成するには、次の手順を実行します。

- NSX Advanced Load Balancer ユーザー インターフェイスで、[テンプレート] > [グループ] > [IP グループ] の順に移動します。

- [IP グループの作成] をクリックします。

- [IP 情報] で、追加する IP アドレスを入力し、[サーバを追加] をクリックします。

- [保存] をクリックします。

- UAG 用のカスタム健全性モニターの作成 - カスタム健全性モニターを作成するには、次の手順を実行します。

- NSX Advanced Load Balancer ユーザー インターフェイスで、[テンプレート] > [プロファイル] > [健全性モニター] の順に移動します。

- [作成] をクリックします。

- Horizon 用に作成された [vCenter Server クラウド] を選択します。

- [新しい健全性モニター] 画面で、次の詳細を入力します。

フィールド

値

送信間隔

30

受信タイムアウト

10

クライアント要求データ

GET /favicon.ico HTTP/1.0応答コード

2xx

- [保存] をクリックします。

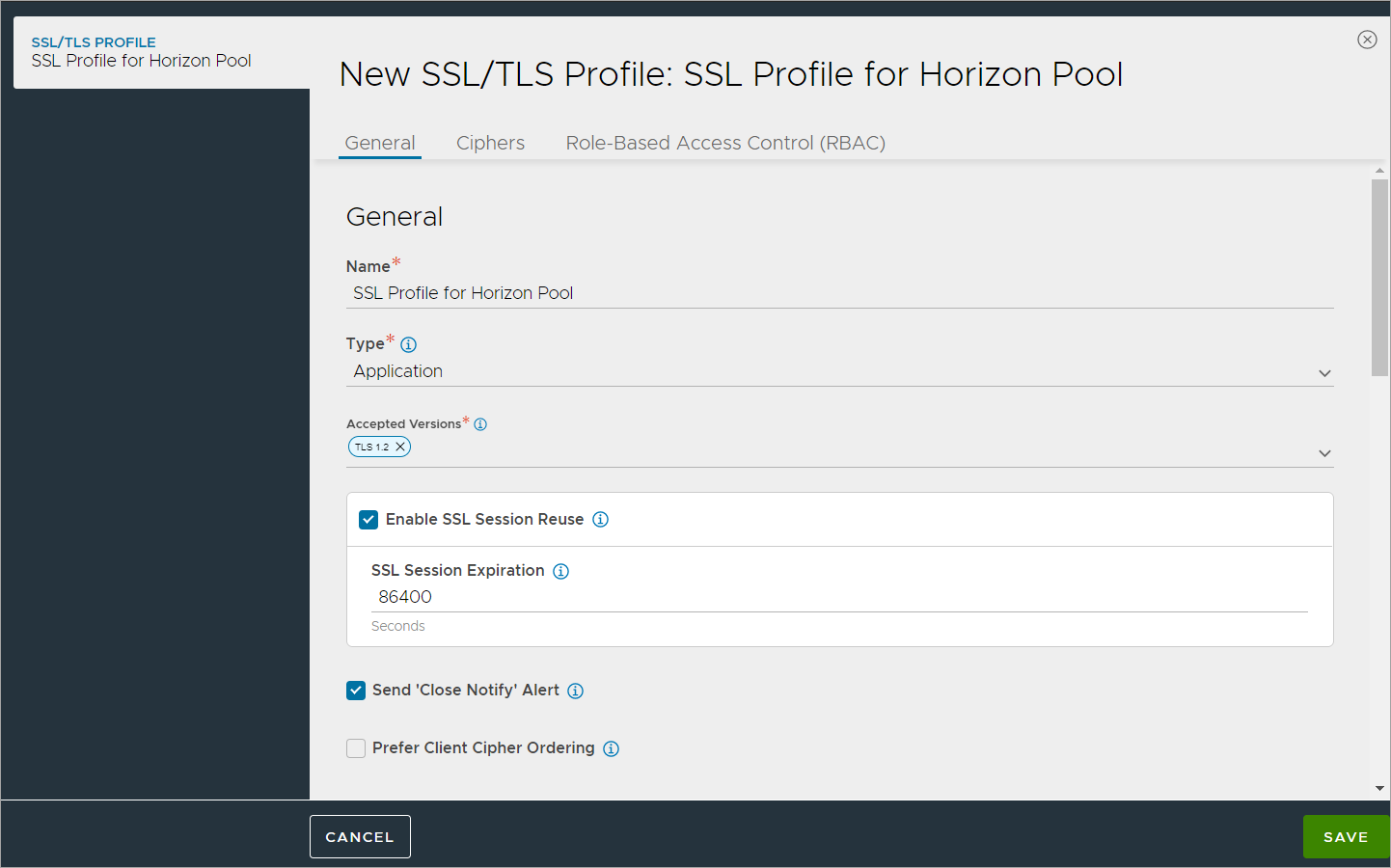

- プール用の SSL プロファイルの作成 - 次の構成で UAG プール用の SSL プロファイルを作成します。

承諾済みバージョン:1.2

暗号リスト:

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- [テンプレート] > [SSL/TLS プロファイル] > [作成] の順に移動します。

- [アプリケーション プロファイル] を選択します。

- 次に示すように、[全般] タブに必要な詳細を入力します。

- [暗号] タブをクリックし、次の暗号を選択します。

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- [保存] をクリックします。

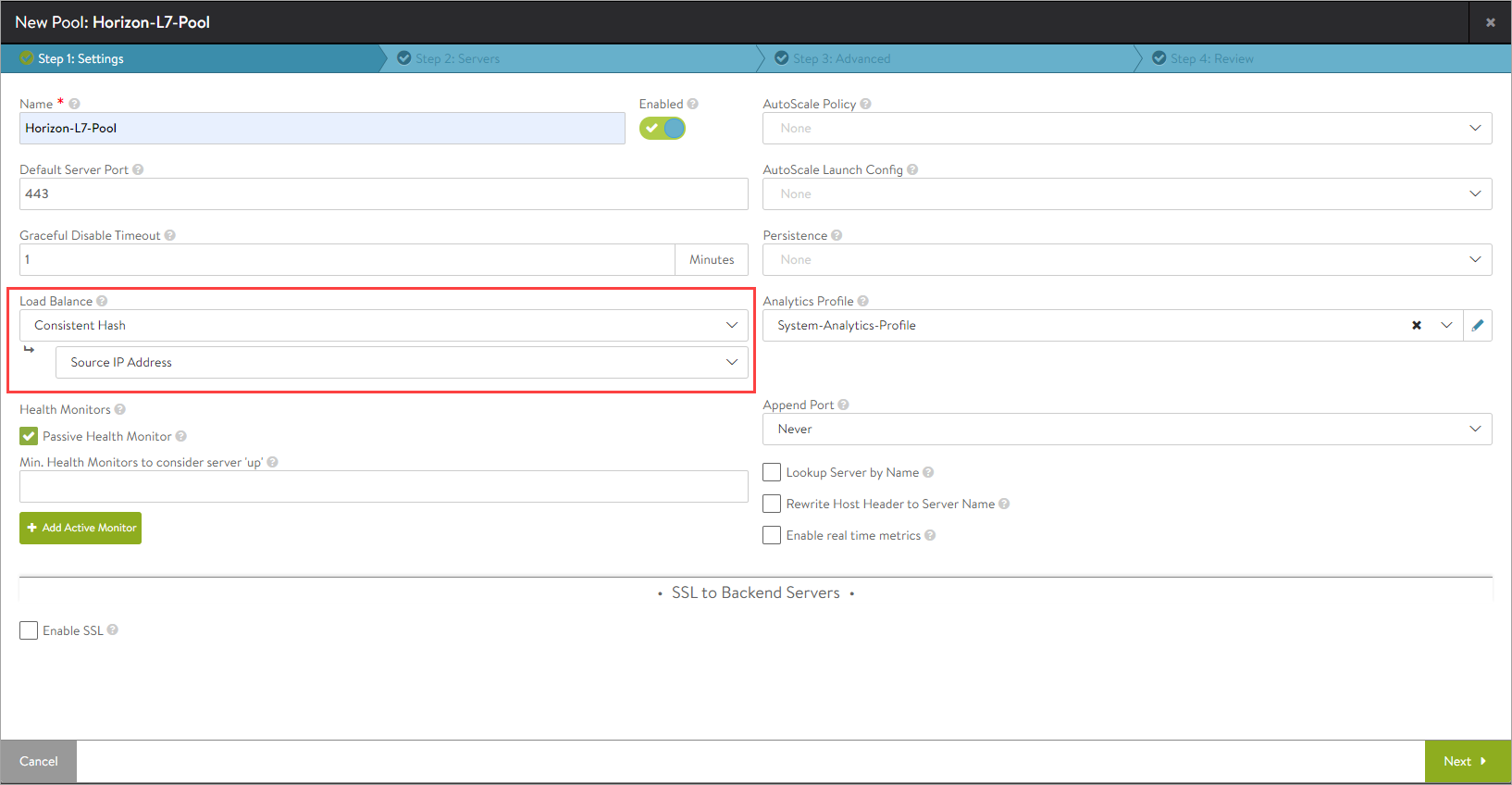

- プールの作成:

プールは、割り当てられたサーバのリストを保持し、健全性監視、ロード バランシング、パーシステンス、および NSX Advanced Load Balancer とサーバ間の相互作用を伴う機能を実行します。標準的な仮想サービスは 1 つのプールを参照します。

プールには、UAG サーバ(UAG server01 と UAG server02)の IP アドレスが含まれます。

2 つのプールを作成します。

L7 (HTTPS) 用のHorizon-L7-pool

セカンダリ プロトコル用の Horizon-L4-pool

これら 2 つのプールは、作成される 2 つの仮想サービスに接続する必要があります。送信元 IP アドレスをキーとして使用するコンシステント ハッシュは、送信元 IP アドレスのアフィニティを維持するためのハッシュ アルゴリズムとして構成する必要があります。

Horizon L7 プールを作成するには、次の手順を実行します。

- [アプリケーション] > [プール] の順に移動します。

- [クラウドの選択] サブ画面から vCenter Server クラウドを選択し、[次へ] をクリックします。

- [プールの作成] をクリックします。

- [新しいプール] 画面で、次のように詳細を更新します。

- モニターをバインドするには、[アクティブ モニターの追加] をクリックし、作成された HTTPS モニターを選択します。

- [次へ] をクリックします。

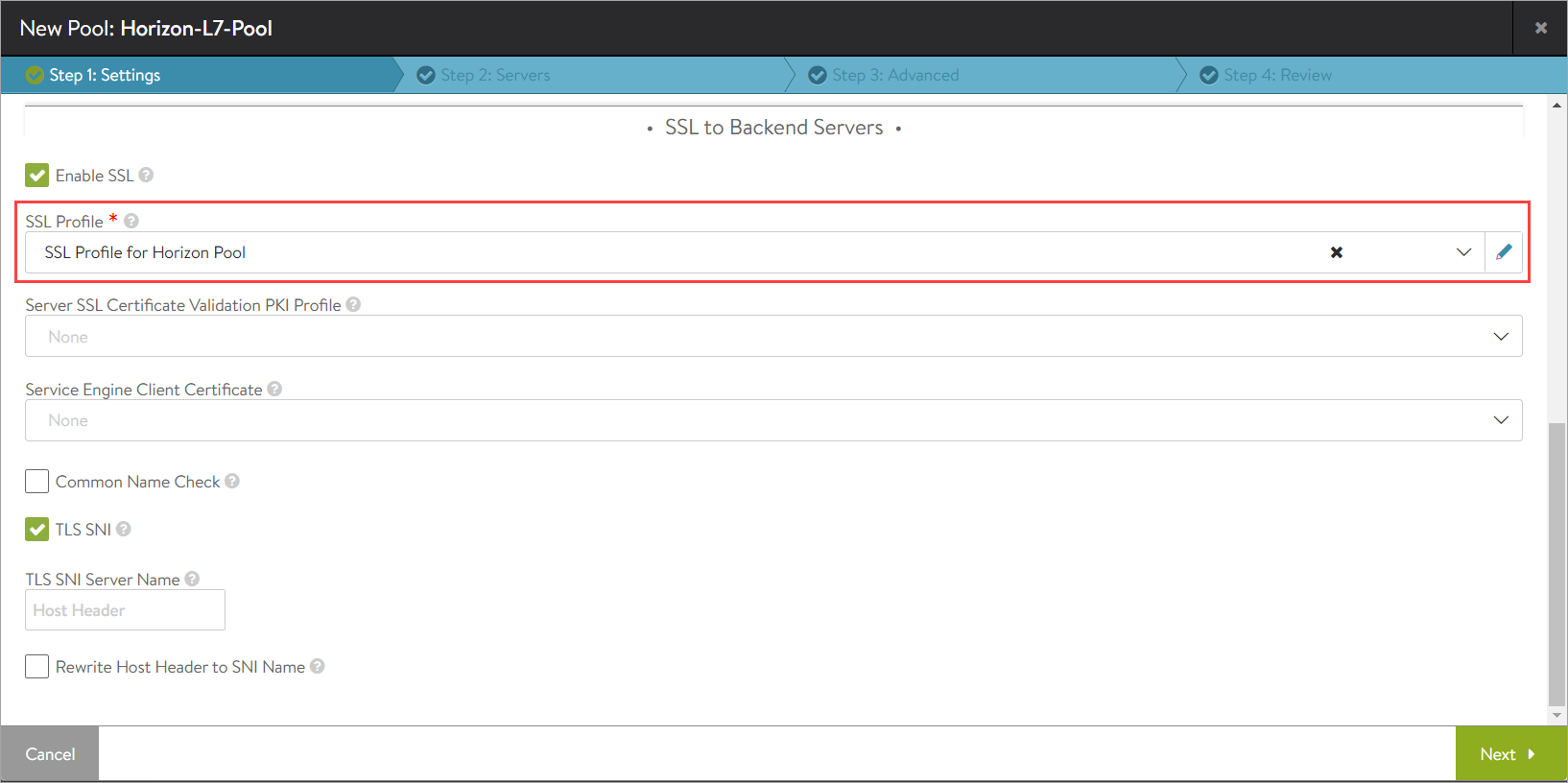

- [SSL の有効化] をクリックし、次に示すように、プール用に作成された SSL プロファイルを選択します。

- [次へ] をクリックします。

- [手順 2: サーバ] タブで、先ほど作成した UAG サーバの IP グループを追加します。

- [次へ] をクリックします。

- [手順 3: 詳細] タブ > [手順 4: 確認] の順に移動します。

- [保存] をクリックします。

Horizon L4 プールを作成するには、次の手順を実行します。

[Horizon-l4-pool] という名前のプールを作成します。プール構成(ポート、UAG サーバの IP アドレス、ロード バランシング アルゴリズム、健全性モニターなど)が Horizon L7 プールと同じであることを確認します。

- デフォルトのサーバ ポートを 443 に設定し、ロード バランシング アルゴリズムを送信元 IP アドレスを使用したコンシステント ハッシュとして構成します。

- [ポートを追加] を [なし] に設定します。

- [SSL の有効化] をクリックし、プール用に作成された SSL プロファイルを選択します。

- [手順 2: サーバ] タブで、先ほど作成した UAG サーバの IP グループを追加します。[]

- [ポート変換の無効化] を選択して、[保存] をクリックします。

- L7 VIP に必要な SSL 証明書のインストール

SSL 接続の終端は NSX Advanced Load Balancer 仮想サービスです。そのため、SSL 証明書が仮想サービスに割り当てられている必要があります。自己署名証明書を使用するのではなく、有効な認証局によって署名された証明書をインストールすることをお勧めします。

NSX Advanced Load Balancer に証明書をインストールし、CA 証明書がインポートおよびリンクされていることを確認します。手順については、『VMware NSX Advanced Load Balancer 構成ガイド』の「SSL 証明書」トピックを参照してください。

注:この設定では、Horizon_Certificate という名前の証明書がインストールされています。

- 接続の多重化の無効化

UAG ロード バランシングで、System-Secure-HTTP-VDI プロファイルについて、接続の多重化を無効にします。

接続の多重化を無効にするには、次の手順を実行します。

- [テンプレート] > [プロファイル] > [アプリケーション] > [System-Secure-HTTP-VDI] の順に移動します。

- [編集] アイコンをクリックします。

- [接続の多重化] オプションを無効にします。

- [保存] をクリックします。

- L7 仮想サービスの作成

L7 仮想サービスには SSL プロファイルが必要です。上の手順に示すように SSL プロファイルを作成し、仮想サービスを作成します。

新しい L7 仮想サービスを作成するには、次の手順を実行します。

- ユーザー インターフェイスから、[アプリケーション] > [仮想サービス] の順に移動します。

- [仮想サービスの作成] > [詳細設定] の順にクリックします。

- [System-Secure-HTTP-VDI] を [アプリケーション プロファイル] として使用します。

- [プール] ドロップダウン メニューから、手順 3 で作成した [Horizon-L7-pool] を選択します。

- 仮想サービス用に作成された [SSL プロファイル] を選択します。

- [次へ] および [保存] をクリックします。

- L4 仮想サービスの作成

L7 VIP と同じ IP アドレスを共有する別の仮想サービスを作成します。これにより、プライマリ プロトコルとセカンダリ プロトコルの両方について必要な仮想 IP アドレスが 1 つのみになります。L7 仮想サービスはプライマリ プロトコルとトンネルを処理し、L4 仮想サービスはもう一方のセカンダリ プロトコルを処理します。

L4 仮想サービスを作成するには、次の手順を実行します。

- [仮想サービスの作成] > [詳細設定] の順にクリックします。

- [新しい仮想サービス] 画面で、[VIP アドレス] の [詳細に切り替え] をクリックします。

- [VIP 共有のための仮想サービス] として作成された L7 仮想サービスを選択します。

- 前の手順で作成された [アプリケーション プロファイル] を選択します。

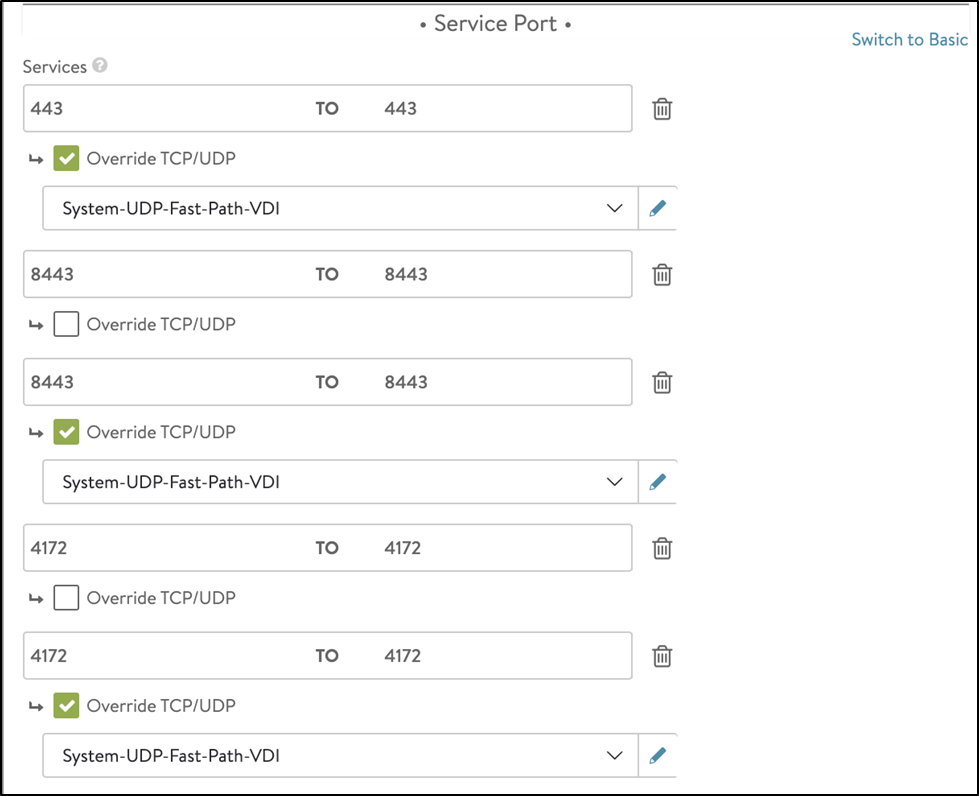

- [サービス ポート] > [サービス] で、[詳細に切り替え] をクリックします。

- セカンダリ プロトコルに次のポート番号を追加します。

443 UDP(TCP/UDP をオーバーライドし、プロファイルとして System-UDP-Fast-Path-VDI を使用する場合)

8443(Blast の場合)

8443 UDP(TCP/UDP をオーバーライドし、System-UDP-Fast-Path-VDI をプロファイルとして使用する場合)

4172(PCoIP の場合)

4172 UDP(TCP/UDP をオーバーライドし、System-UDP-Fast-Path-VDI をプロファイルとして使用する場合)

- 仮想サービス用に作成された SSL プロファイルを選択します。

- [次へ] および [保存] をクリックします。

これにより、構成が完了し、Horizon 用の NSX Advanced Load Balancer を使用する準備が整いました。

注:以下の要件を確認します。

L4 プールと L7 プールの構成は同じです。

L4 プールの場合、[詳細設定] の [ポート変換の無効化] オプションが有効になっています。