このシナリオでは、SSL クライアントとサーバ認証で HTTPS End-To-End アプリケーション プロファイル タイプを使用します。

クライアント認証

クライアントは HTTPS 経由で Web アプリケーションにアクセスします。Edge 仮想 IP アドレスで HTTPS セッションが終了し、セッションがクライアント証明書を要求します。

- ルート認証局 (CA) によって署名された Web サーバ証明書を追加します。詳細については、シナリオ:SSL 証明書のインポートを参照してください。

- HTTPS アプリケーション プロファイルを作成します。

バージョン 手順 NSX 6.4.5 以降 - [アプリケーション プロファイル タイプ (Application Profile Type)] ドロップダウン メニューで、[HTTPS End-to-End] を選択します。

- の順にクリックします。

- 手順 1 で追加した Web サーバ証明書を選択します。

- [クライアント認証 (Client Authentication)] ドロップダウン メニューで、[必要 (Required)] を選択します。

NSX 6.4.4 以前 - [タイプ (Type)] ドロップダウン メニューで、[HTTPS] を選択します。

- の順にクリックします。認証局 (CA) がクライアント証明書を確認します。

- 手順 1 で追加した Web サーバ証明書を選択します。

- [クライアント認証 (Client Authentication)] ドロップダウン メニューで、[必要 (Required)] を選択します。

- 仮想サーバを作成します。仮想サーバのパラメータを指定する方法については、シナリオ:SSL 証明書のインポートを参照してください。

注: NSX 6.4.4 以前で、アプリケーション プロファイルで [プール側の SSL の有効化 (Enable Pool Side SSL)] オプションが無効になっていると、選択したプールは HTTP サーバで設定されています。アプリケーション プロファイルで [プール側の SSL の有効化 (Enable Pool Side SSL)] オプションが有効になっている場合、選択したプールは HTTPS サーバで設定されています。

- ルート認証局 (CA) により署名されたクライアント証明書をブラウザに追加します。

-

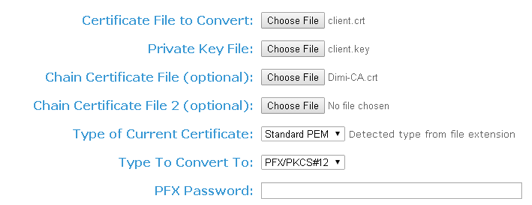

- Web サイト https://www.sslshopper.com/ssl-converter.html に移動します。

- 証明書とプライベート キーを pfx ファイルに変換します。証明書とプライベート キーの例については、例:証明書とプライベート キーを参照してください。

- pfx ファイルをブラウザにインポートします。

サーバ認証

クライアントは HTTPS 経由で Web アプリケーションにアクセスします。HTTPS セッションが Edge 仮想 IP アドレスで終了します。この Edge はサーバへの HTTPS 接続を新たに確立し、サーバ証明書を要求して検証します。

NSX Edge は、特定の暗号を受け入れます。

- サーバー証明書認証のルート CA 証明書とチェーンされている Web サーバ証明書を追加します。詳細については、シナリオ:SSL 証明書のインポートを参照してください。

- HTTPS アプリケーション プロファイルを作成します。

バージョン 手順 NSX 6.4.5 以降 - [アプリケーション プロファイル タイプ (Application Profile Type)] ドロップダウン メニューで、[HTTPS End-to-End] を選択します。

- の順にクリックします。

- [暗号 (Cypher)] の横にある [編集 (Edit)] (

) アイコンをクリックし、暗号を選択します。

) アイコンをクリックし、暗号を選択します。 - [サーバ認証 (Server Authentication)] オプションを有効にします。

- 手順 1 で追加した認証局 (CA) 証明書を選択します。

NSX 6.4.4 以前 - [タイプ (Type)] ドロップダウン メニューで、[HTTPS] を選択します。

- [プール側の SSL の有効化 (Enable Pool Side SSL)] チェック ボックスを選択します。

- の順にクリックします。認証局 (CA) が、バックエンドの HTTPS サーバのクライアント証明書を確認します

- [サーバ認証 (Server Authentication)] チェック ボックスを選択します。

- 手順 1 で追加した認証局 (CA) 証明書を選択します。

- [暗号 (Cipher)] リストから、必要な暗号を選択します。

注:

選択した暗号が承認済みの暗号スイート リストに含まれていない場合、デフォルト にリセットされます。

以前の NSX バージョンからアップグレードした後に、暗号が null または空になったり、古いバージョンの承認済み暗号リストに含まれていない場合は、デフォルト にリセットされます。

- [クライアント認証 (Client Authentication)] ドロップダウン メニューで、[必要 (Required)] を選択します。

- 仮想サーバを作成します。仮想サーバのパラメータを指定する方法については、シナリオ:SSL 証明書のインポートを参照してください。

注: NSX 6.4.4 以前では、アプリケーション プロファイルで [プール側の SSL の有効化 (Enable Pool Side SSL)] オプションが無効になっている場合、選択したプールは HTTP サーバで設定されています。アプリケーション プロファイルで [プール側の SSL の有効化 (Enable Pool Side SSL)] オプションが有効になっている場合、選択したプールは HTTPS サーバで設定されています。