NSX 用に準備されたすべての ESXi ホスト クラスタで、分散ファイアウォール (DFW) は VIB パッケージとしてカーネル内で実行されます。ホストの準備により、ESXi ホスト クラスタで分散ファイアウォールが自動的に有効になります。

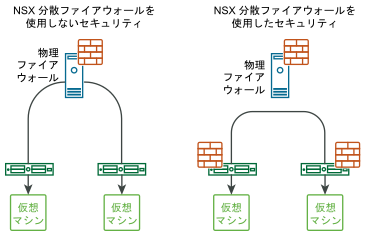

従来の境界を中心としたセキュリティ アーキテクチャでは、その基本的な制約により、最新のデータセンターのセキュリティとアプリケーションのスケーラビリティに影響を及ぼします。たとえば、ネットワークの境界にある物理ファイアウォールを介してトラフィックのヘアピンが発生すると、特定のアプリケーションで余分な遅延が発生します。

分散ファイアウォールは、物理ファイアウォールによる不要なヘアピンを排除し、ネットワーク上のトラフィック量を削減することで、物理セキュリティを補完および強化します。拒否されたトラフィックは、ESXi ホストから送信される前にブロックされます。トラフィックがネットワークに送信されることはありません。物理ファイアウォールの境界でブロックされます。同じホストまたは別のホスト上にある別の仮想マシン宛てのトラフィックは、ネットワークを介して物理ファイアウォールを通過することなく、宛先の仮想マシンに届きます。トラフィックは ESXi レベルで検査されてから、宛先の仮想マシンに配信されます。

NSX の分散ファイアウォールはステートフル ファイアウォールです。つまり、アクティブな接続の状態を監視し、この情報を使用してファイアウォールを通過させるネットワーク パケットを特定します。分散ファイアウォールはハイパーバイザーに実装され、vNIC 単位で仮想マシンに適用されます。つまり、ファイアウォール ルールは各仮想マシンの vNIC に適用されます。トラフィックが仮想マシンから仮想スイッチに送信されるときに、仮想マシンの vNIC でトラフィックが検査されます(出力方向の検査)。また、トラフィックがスイッチから仮想マシンに送信される前にも vNIC で検査されます(入力方向の検査)。

NSX Manager 仮想アプライアンス、NSX Controller 仮想マシン、NSX Edge Service Gateway は、分散ファイアウォールから自動的に除外されます。仮想マシンが分散ファイアウォール サービスを必要としない場合は、手動で除外リストに追加できます。

分散ファイアウォールは、すべての ESXi ホストのカーネルに展開されるため、クラスタにホストを追加すると、ファイアウォールの機能が水平方向に拡張されます。ホストを追加すると、分散ファイアウォールの能力が向上します。インフラストラクチャが拡張された場合、仮想マシンの増加に合わせて管理サーバを増やすことで、分散ファイアウォールの能力を向上させることができます。

分散ファイアウォール ポリシー ルール

分散ファイアウォール ポリシー ルールは vSphere Web Client を使用して作成されます。ルールは、NSX Manager データベースに格納されます。分散ファイアウォールでは、イーサネット ルール(L2 のルール)と一般ルール(L3 から L7 のルール)を作成できます。ルールは、NSX Manager から ESXi クラスタに発行され、ESXi ホストから仮想マシン レベルに発行されます。同じクラスタ内のすべての ESXi ホストに同じ分散ファイアウォール ポリシー ルールが適用されます。

- すべてのセキュリティ ポリシー ルールを保存するルール テーブル。

- 「許可」アクションを持つルールのフロー エントリを保存する接続追跡テーブル。

分散ファイアウォール ルールはトップダウンで実行されます。ファイアウォールを通過するトラフィックは、最初にファイアウォール ルールのリストと照合されます。各パケットがルール テーブルの一番上のルールに照らしてチェックされ、順にテーブルの下位のルールに照らしてチェックされます。テーブル内のルールのうち、トラフィック パラメータと一致する最初のルールが適用されます。テーブルの最後のルールは、分散ファイアウォールのデフォルト ルールです。デフォルト ルールより上のルールに一致しないパケットには、デフォルト ルールが適用されます。

各仮想マシンには、独自のファイアウォール ポリシー ルールとコンテキストがあります。vMotion の実行中に ESXi ホスト間で仮想マシンが移動すると、分散ファイアウォール コンテキスト(ルール テーブル、接続追跡テーブル)が仮想マシンとともに移動します。また、vMotion の実行中、すべてのアクティブな接続がそのまま維持されます。つまり、分散ファイアウォール セキュリティ ポリシーは仮想マシンの場所とは独立しています。

分散ファイアウォールを使用したマイクロセグメンテーション

マイクロセグメンテーションを使用すると、関連する仮想マシンの各グループを個別の論理ネットワーク セグメントに隔離し、データセンターのネットワークのセキュリティを強化できます。マイクロセグメンテーションを使用すると、管理者はデータセンターの論理セグメント間を流れるトラフィック(East-West トラフィック)をファイアウォールで保護できます。East-West トラフィックをファイアウォールで保護することで、データセンター内での攻撃者の移動を制限できます。

マイクロセグメンテーションは、NSX の分散ファイアウォール コンポーネントによって提供されます。分散ファイアウォールにより、ネットワーク トポロジがセキュリティの障壁でなくなります。あらゆるタイプのネットワーク トポロジで同程度のアクセス制御を実現できます。

マイクロセグメンテーションの使用事例については、https://communities.vmware.com/docs/DOC-27683にある『NSX Network Virtualization Design Guide』で NSX 分散ファイアウォールによるマイクロセグメンテーションの実装に関するセクションを参照してください。

ユーザー ID に基づく分散ファイアウォール ポリシー ルール

- ユーザー認証に Active Directory を用いるラップトップやモバイル デバイスを使用して、ユーザーが仮想アプリケーションにアクセスする。

- ユーザーが、仮想マシンが Microsoft Windows オペレーティング システムを実行している VDI インフラストラクチャを使用して、仮想アプリケーションにアクセスする。

Active Directory ユーザー ベースの分散ファイアウォール ルールの詳細については、Identity Firewall の概要を参照してください。