Edge Services Gateway (ESG) は、受信するクライアント トラフィックのプロキシとして考えることができます。

プロキシ モードでは、ロード バランサは、自身の IP アドレスを送信元のアドレスとして使用して、リクエストをバックエンド サーバに送信します。バックエンド サーバには、ロード バランサから送信されるときにすべてのトラフィックが表示され、このサーバはロード バランサに直接応答します。このモードは、SNAT モードまたは非透過モードとも呼ばれます。詳細については、『NSX 管理ガイド』を参照してください。

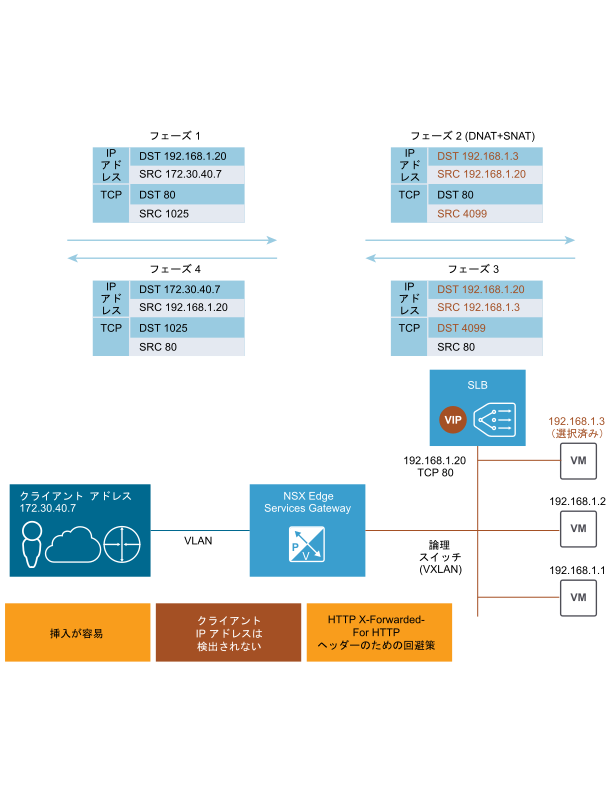

一般的な NSX ワンアーム ロード バランサは、バックエンド サーバと同じで分散論理ルーターとは異なるサブネットにデプロイされます。NSX ロード バランサ仮想サーバは、クライアントから受信したリクエストを仮想 IP アドレスで待機し、バックエンド サーバにリクエストを送信します。リターン トラフィックについては、リバース NAT が必要となります。これは、バックエンド サーバの送信元の IP アドレスを仮想 IP アドレス (VIP) に変更してから、クライアントに仮想 IP アドレスを送信するためです。この操作を行わないと、クライアントへの接続が切断されます。

- 宛先ネットワーク アドレス変換 (DNAT)。仮想 IP アドレスが、ロード バランシングされているいずれかのマシンの IP アドレスに変更されます。

- 送信元ネットワーク アドレス変換 (SNAT)。ESG の IP アドレスとクライアントの IP アドレスが交換されます。

次に、ESG サーバはトラフィックをロード バランサ サーバに送信し、ロード バランサ サーバは応答を ESG に返し、さらにクライアントに返します。このオプションでは、インライン モードよりもが大幅に容易になりますが、2 つの注意点があります。最初の注意点は、専用の ESG サーバが必要となることであり、2 番目の注意点はロード バランサは元のクライアント IP アドレスを認識しないことです。HTTP/HTTPS アプリケーションでの 1 つの回避策として、HTTP アプリケーション プロファイルで [X-Forwarded-For HTTP ヘッダーの挿入 (Insert X-Forwarded-For)] を有効にすることによって、バックエンド サーバに送信される要求の X-Forwarded-For HTTP ヘッダーにクライアント IP アドレスが追加されます。

バックエンド サーバでのクライアント IP アドレスの可視化が、HTTP/HTTPS 以外のアプリケーションで必要となる場合には、透過的になるように IP アドレス プールを設定できます。クライアントがバックエンド サーバと同じサブネットにない場合には、インライン モードが推奨されます。インライン モードを使用しない場合には、バックエンド サーバのデフォルト ゲートウェイとしてロード バランサの IP アドレスを使用する必要があります。

- インライン/透過モード

- SNAT/プロキシ/非透過モード(上記で説明)

- DSR (Direct Server Return): 現在サポートされていません

以下では、HTTPS オフロード(SSL オフロード)アプリケーション プロファイル タイプを使用して、ワンアーム ロード バランサの構成手順について説明します。