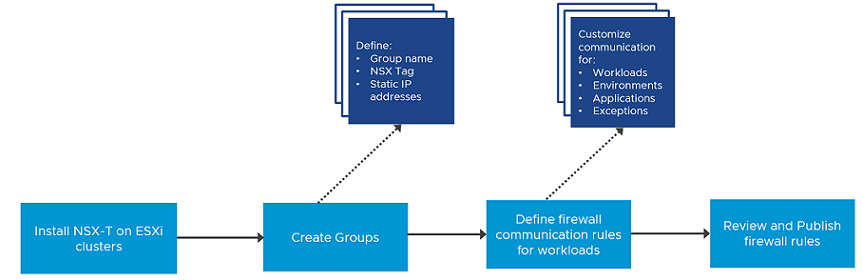

vSphere 環境で作業している仮想インフラストラクチャ管理者は、簡素化されたワークフローを使用して、NSX-T セキュリティ用に ESXi クラスタを準備できます。

vSphere Client を使用して、NSX-T セキュリティ用に ESXi クラスタを準備します。このようなクラスタでは、アプリケーション ワークロードでマイクロセグメンテーション、URL フィルタリング、分散 IDS を有効にできます。これらのクラスタは、NSX-T 仮想ネットワーク用に準備されていません。

- ホスト クラスタを準備します。

- ファイアウォール ルールの作成

- インフラストラクチャ サービス(Active Directory、DNS など)のグループ、環境グループ(本番またはテスト)、アプリケーション グループ(Web、データベース、アプリケーション)を作成します。

- 通信戦略を定義します。実行できるアクションの一部は次のとおりです。

- ワークロードとインフラストラクチャ サービス間の通信を定義します。

- 環境が互いに通信できないように通信を定義します。

- 通信を特定のポートまたはプロトコルに制限します。

- ソース ワークロードを指定します。

- ワークロードの通信戦略を設定した後に例外を設定します。

- デフォルトのファイアウォール ルールのアクション(通信セクションで定義されたファイアウォール ルールと一致しないトラフィックの処理方法)を定義します。

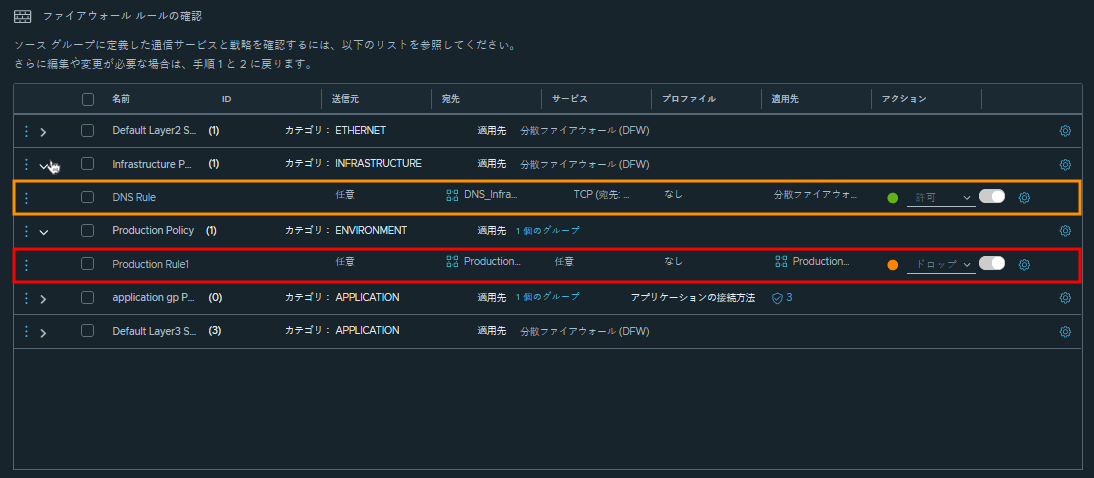

- ファイアウォール ルールを確認して公開します。

NSX-T セキュリティ用のクラスタの準備

ホスト クラスタを選択して、NSX-T セキュリティ用に準備します。

[はじめに] セクションで、[セキュリティ専用] または [仮想ネットワーク] を選択できます。クラスタをセキュリティ専用として有効にすると、ウィザードでセキュリティ ルールの定義が求められます。これらのルールにより、選択したクラスタの分散仮想ポート グループに NSX-T セキュリティが自動的に構成されます。

前提条件

- ESXi ホストが vCenter Server バージョン 7.0.3 以降と互換性があることを確認します。

- vCenter Server のバージョンが v7.0.3 以降であることを確認します。

- ホストで vSphere Distributed Switch (VDS) スイッチを構成します。VDS 6.6 以降のみがサポートされます。

- vSphere Lifecycle Manager が有効になっているクラスタで、NSX Manager ユーザー インターフェイスから vCenter Server を編集し、次のことを行います。

- サービス アカウントを作成し、NSX-T と vCenter Server の間で信頼関係を有効にします。コンピュート マネージャの追加 を参照してください。

手順

結果

次のタスク

接続が失われないようにするには、vCenter Server と NSX Manager を DFW 除外リストに追加します。

分散ファイアウォール除外リストへの vCenter Server と NSX Manager の追加

vCenter Server または NSX Manager 仮想マシンとの接続を確実に行うには、これらの仮想マシンを NSX-T の DFW ファイアウォール除外リストに追加します。

vCenter Server および NSX Manager 仮想マシンを DFW 除外リストに追加すると、vCenter Server の NSX-T プラグインからデフォルトのファイアウォール ポリシーを ドロップ に構成しても、これらの仮想マシンとの接続は失われません。NSX Manager ユーザー インターフェイスから次の手順を実行します。

手順

次のタスク

グループの作成

ファイアウォール作成の一部として、DHCP など、選択したサービスを実行するインフラストラクチャ グループを定義し、選択したグループ メンバーで構成される環境グループ(本番環境、テストなど)を定義します。さらに、選択したグループ メンバーでアプリケーション グループを定義します。

前提条件

- ホスト クラスタに NSX-T をインストールします。

手順

結果

インフラストラクチャグループ、環境グループ、およびアプリケーショングループを作成しました。

次のタスク

グループを作成したら、ワークロードとこれらの異なるグループ間の通信を制御するファイアウォール ルールを定義します。

グループの通信戦略の定義と公開

グループを作成したら、グループ間の通信を制御するファイアウォール ルールを定義し、通信の例外やポートまたはプロトコルを定義します。

前提条件

- ホスト クラスタに NSX-T をインストールします。

- インフラストラクチャ グループ、環境グループ、アプリケーション グループを作成します。

手順

結果

ウィザードが終了し、定義したファイアウォール ポリシーがグループに適用されます。NSX ユーザー インターフェイスは、vCenter Server で使用できます。

次のタスク

- NSX Manager ユーザー インターフェイスで、 の順に移動します。

- [グループ] ページで、vSphere Client で定義したワークロード グループが NSX Manager で認識されているかどうかを確認します。

- ページに移動します。

- [分散ファイアウォール] ページで、vSphere Client で適用したファイアウォール ルールが NSX Manager で認識されているかどうかを確認します。