NSX Virtual Private Clouds (VPC) は、NSX プロジェクト内での自己完結型の仮想プライベート クラウド ネットワークの設定を簡素化し、セルフサービス使用モデルでネットワーク サービスとセキュリティ サービスを使用するための抽象化レイヤーです。

NSX VPC は、プロジェクト内のマルチテナントの追加レイヤーを表します。これは、パブリック クラウド環境でのエクスペリエンスに合わせて調整された、ネットワークおよびセキュリティ サービスの簡素化された使用モデルを提供します。

NSX VPC は、基盤となる NSX インフラストラクチャ、ネットワーク トポロジ、ネットワーク オブジェクト、および IP アドレス管理の複雑さをアプリケーション所有者に対して表示しないようにし、アプリケーションを独自のプライベート領域で実行するためのセルフサービス使用モデルを提供します。

アプリケーション所有者または DevOps エンジニアは、隔離された領域内でアプリケーションを実行するための基盤となる NSX インフラストラクチャについて知る必要がありません。これらのユーザーは、割り当てられた NSX VPC 内にサブネット(ネットワーク)を追加することができ、エンタープライズ管理者との依存関係なしで、アプリケーション要件を満たすようにセキュリティ ポリシーを構成できます。

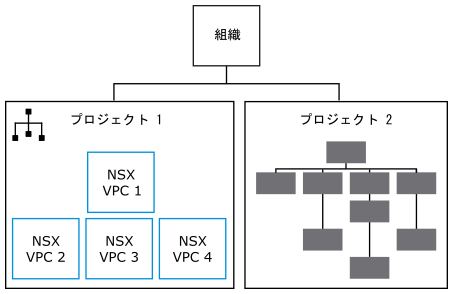

NSX VPC は、プロジェクトでは任意です。次の図は、組織の 2 つのプロジェクトを示しています。プロジェクト 1 には NSX VPC が含まれていますが、プロジェクト 2 には NSX VPC が含まれていません。

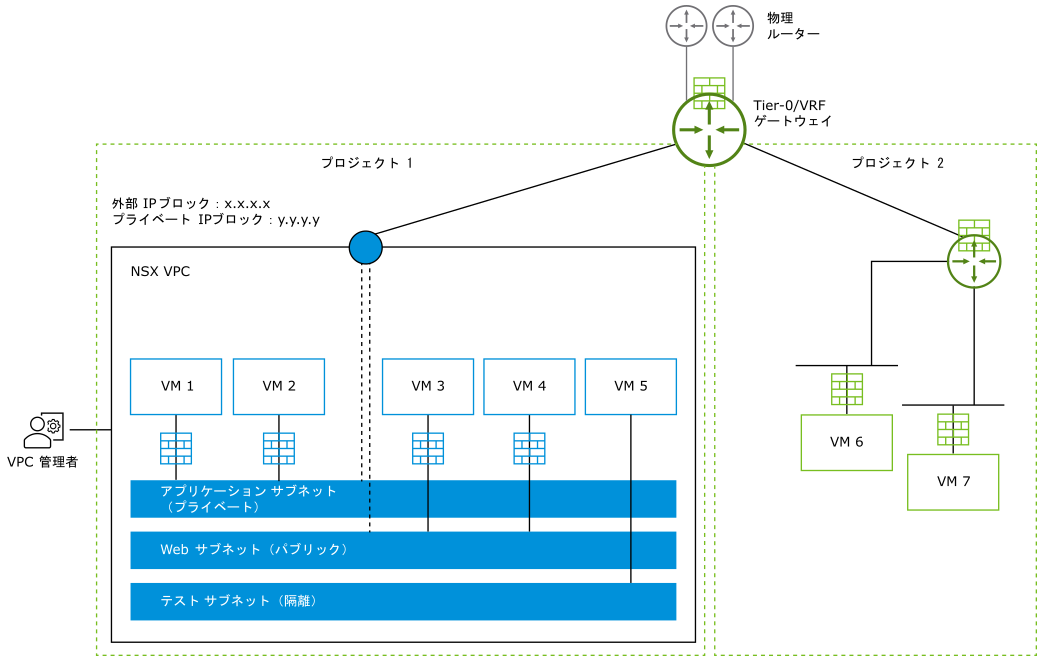

次の図は、プロジェクト 1 内の NSX VPC の論理ビューの例を示しています。プロジェクト 1 と 2 の両方が同じ Tier-0 または Tier-0 VRF ゲートウェイに接続されています。

- アプリケーション サブネット(プライベート)

- Web サブネット(パブリック)

- テスト サブネット(隔離)

- セキュリティ管理者

- ネットワーク オペレータ

- セキュリティ オペレータ

NSX VPC が作成されると、プロジェクト管理者は、VPC 内のサブネットの作成に使用する外部 IP ブロックとプライベート IP ブロックを指定します。サポートされているサブネット アクセス モードは、プライベート、パブリック、および隔離です。サブネット アクセス モードの詳細については、このドキュメントの後半の「NSX VPC サブネットのアクセス モード」セクションを参照してください。

NSX VPC が正常に作成されると、システムは暗黙的にゲートウェイを作成します。ただし、この暗黙的なゲートウェイは読み取り専用モードでプロジェクト管理者に公開され、NSX VPC ユーザーには表示されません。

この暗黙的なゲートウェイのライフサイクルは、システムによって管理されます。NSX VPC が削除されると、暗黙的なゲートウェイは自動的に削除されます。

NSX ポリシー データ モデルでは、NSX VPC オブジェクトは、プロジェクトの下の次のパスに作成されます。

/orgs/default/projects/<project_id>/vpcs/<vpc-id>

認識された暗黙的なゲートウェイは、次のパスにあります。

/orgs/default/projects/<project_id>/infra/tier-1s/

NSX VPC の例

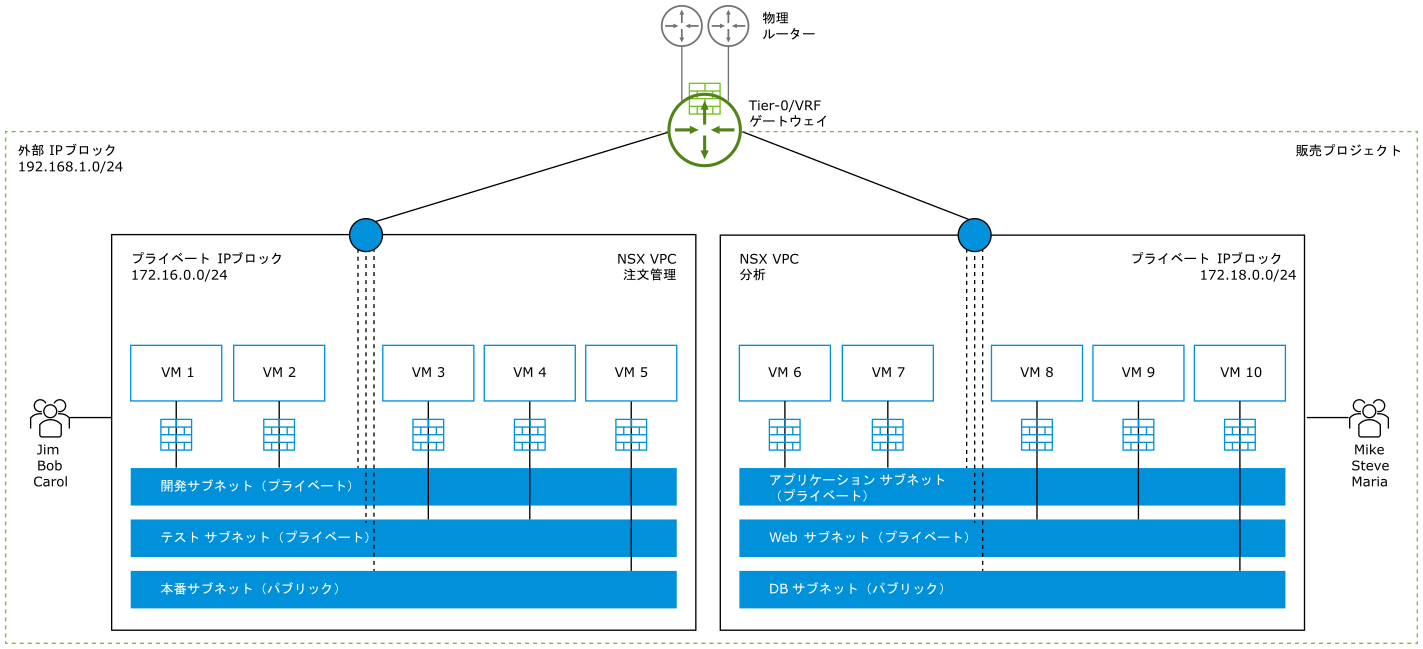

組織が NSX 環境に「販売」という名前のプロジェクトを作成したとします。プロジェクト管理者の目的は、販売ビジネス ユニットの「注文管理」および「分析」アプリケーションのアプリケーション開発者に隔離されたネットワークとセキュリティ環境を提供することです。

アプリケーション開発者は、ネットワークをプロビジョニングし、これら 2 つのアプリケーションのセキュリティ ポリシーをセルフサービス消費モデルで構成する機能を必要とし、エンタープライズ管理者またはプロジェクト管理者に依存しません。

この目的を達成するために、プロジェクト管理者は「販売」プロジェクト内に 2 つの NSX VPC を作成し、これらの NSX VPC をアプリケーション開発者に割り当てることができます。

次はその例です。

| VPC 名 | VPC ユーザー | IP アドレス ブロック |

|---|---|---|

| 注文管理 | Jim: VPC 管理者 Bob:ネットワーク オペレータ キャロル:セキュリティオペレータ |

プライベート IPv4 ブロック:172.16.0.0/24 外部 IPv4 ブロック:192.168.1.0/24 |

| 分析 | マイク:VPC 管理者 Steve: ネットワーク オペレータ Maria:セキュリティ オペレータ |

プライベート IPv4 ブロック:172.18.0.0/24 外部 IPv4 ブロック:192.168.1.0/24 |

NSX VPC ユーザーにロールが割り当てられると、これらのユーザーは、NSX VPC 内にサブネットを追加し、これらのワークロードのセキュリティ ポリシーを構成できます。セキュリティ ポリシーは、NSX VPC 内のワークロードにのみ影響し、NSX VPC の外部には影響しません。

たとえば、次の図は、注文管理 NSX VPC 内の開発、テスト、本番という名前の 3 つのサブネットと、分析 NSX VPC 内のアプリケーション、Web、および DB という名前の 3 つのサブネットを示しています。ワークロード仮想マシンがすべてのサブネットに接続されています。NSX VPC は、販売プロジェクトと同じ Tier-0 または Tier-0 VRF ゲートウェイに接続されます。

概要レベルの NSX VPC ワークフロー

- プロジェクト管理者:プロジェクト内に NSX VPC を追加し、IP 割り当て、DHCP 構成、Edge クラスタなどの基本的な NSX VPC 設定を定義します。

- プロジェクト管理者:NSX VPC のユーザーにロールを割り当てます。

- プロジェクト管理者:ユーザーが NSX VPC 内で作成できるオブジェクト数の割り当てまたは制限を定義します。

- VPC 管理者またはネットワーク管理者:NSX VPC にサブネットを追加します。ビジネス要件に基づいて、ワークロードをこれらのサブネットに接続します。

- VPC 管理者またはセキュリティ管理者:VPC 内のサブネットに接続されているワークロードのセキュリティ要件を満たすために、NSX VPC にセキュリティ ポリシーを追加します。

NSX VPC サブネットのアクセス モード

- プライベート

-

プライベート サブネットには、NSX VPC 内でのみアクセスできます。プライベート サブネットに接続されているワークロードは、同じ NSX VPC 内の他のプライベート サブネットまたはパブリック サブネット上のワークロードと通信できます。

プライベート サブネットの IP 割り当てが「自動」に設定されている場合、サブネット IP ブロック(サブネット CIDR)は、NSX VPC に割り当てられているプライベート IPv4 ブロックから自動的に割り当てられます。プライベート サブネットの IP 割り当てが「手動」に設定されている場合、VPC 管理者はサブネット CIDR を手動で割り当てることができます。

VPC サブネットの CIDR は、同じ NSX VPC 内の別の VPC サブネットの CIDR と重複することはできません。ただし、サブネットの IP アドレスは別の NSX VPC のサブネットと重複することができます。同じ IP アドレス範囲を持つ異なるプライベート IP ブロックを異なる NSX VPC に割り当てることで、この構成を実現できます。

プロジェクト内の複数の NSX VPC は、同じプライベート IPv4 ブロックを共有できます。この場合、プライベート サブネットは、同じプライベート IP アドレス ブロックを共有する異なる VPC 間で一意になります。

NSX VPC で [デフォルトの送信 NAT] オプションをオンにすると、NSX VPC のデフォルトの SNAT ルールが作成され、プライベート サブネット上のワークロードからのトラフィックが NSX VPC の外部でルーティングできるようにします。同様に、このオプションをオフにした場合、プライベート サブネットからのトラフィックは NSX VPC の外部でルーティングできません。

- パブリック

-

パブリック サブネットには、NSX VPC の外部からアクセスできます。このサブネットは、プロジェクトの Tier-0 ゲートウェイまで自動的にアドバタイズされ、デフォルトで直接外部接続を使用します。つまり、パブリック サブネット内の IPv4 アドレスは、プロジェクトとプロジェクト外の両方からアクセスできます。

パブリック サブネットの IP 割り当てが「自動」に設定されている場合、サブネット IP ブロック(サブネット CIDR)は、プロジェクトに指定された外部 IPv4 ブロックから自動的に割り当てられます。パブリック サブネットの IP 割り当てが「手動」に設定されている場合、VPC 管理者はサブネット CIDR を手動で割り当てることができます。

- 分離

-

隔離されたサブネットは、認識された暗黙的なゲートウェイに内部的には接続されていません。隔離されたサブネット上のワークロードは相互に通信できますが、同じ NSX VPC 内のプライベート サブネットまたはパブリック サブネット上のワークロードと通信することはできません。また、隔離されたサブネットからのパケットは、NSX VPC の外部には送信できません。

VPC 管理者は、隔離されたサブネットの CIDR アドレスを手動で指定する必要があります。