NSX VPC が正常に認識されると、システムはデフォルトの North-South および East-West ファイアウォール ルールを作成し、NSX VPC のワークロードのデフォルトのファイアウォール動作を制御します。

概要

N-S ファイアウォール ルールは、NSX VPC で送受信されるトラフィックに適用される、一元化されたルールです。

E-W ファイアウォール ルールは、NSX VPC 内で実行されているワークロードに適用される分散ルールです。

NSX VPC 内のファイアウォール ルールは、VPC 内の仮想マシンにのみ適用されます。つまり、NSX VPC 内のサブネットに接続されている仮想マシンです。NSX VPC 内のファイアウォール ルールは、VPC 外のワークロードには影響しません。

次のサブセクションでは、「ベース ライセンス」という用語は、次の 2 つのライセンスのいずれかを意味します。

- VMware Cloud Foundation の NSX ネットワーク

- VCF のソリューション ライセンス

- East-West のファイアウォール

-

ベース ライセンスは、ネットワーク機能を使用する資格のみをシステムに付与します。NSX VPC で East-West ファイアウォール セキュリティ機能を構成することはできません。NSX VPC で E-W ファイアウォール ルールを追加または編集するには、適切なセキュリティ ライセンスをシステムに適用する必要があります。

セキュリティ ライセンスが適用されていない場合、システムが作成したデフォルトの E-W ファイアウォール ルールは NSX VPC で有効になりません。デフォルトの E-W ルールは NSX VPC に存在しますが、NSX VPC では無効になっています。デフォルトの E-W ルールは編集できず、NSX VPC で有効にすることもできません。

- North-South のファイアウォール

-

ベース ライセンスは、NSX VPC 内のステートレス N-S ファイアウォール ルールのみを追加または編集する資格をシステムに付与します。NSX VPC でステートフル N-S ファイアウォール ルールとステートレス N-S ファイアウォール ルールの両方を追加または編集するには、適切なセキュリティ ライセンスをシステムに適用する必要があります。

NSX VPC のデフォルトの N-S ファイアウォール ポリシーはステートフル ポリシーです。セキュリティ ライセンスがシステムに適用されていない場合は、デフォルトの N-S ファイアウォール ルールのルール アクションのみを編集できます。デフォルト ルールでは、その他の編集は許可されません。デフォルトの N-S ファイアウォール ポリシーの状態をステートフルからステートレスに変更することはできません。

NSX VPC のデフォルトの East-West ファイアウォール ルール

プロジェクトに追加された NSX VPC ごとに、デフォルトの E-W ファイアウォール ポリシーが NSX VPC に作成されます。NSX VPC でデフォルトの E-W ファイアウォール ポリシーを識別するために、次の命名規則が使用されます。

PROJECT-<Project_Name> VPC-<VPC_Name>-default-layer3-sectionProject_Name と VPC_Name は、システム内の実際の値に置き換えられます。

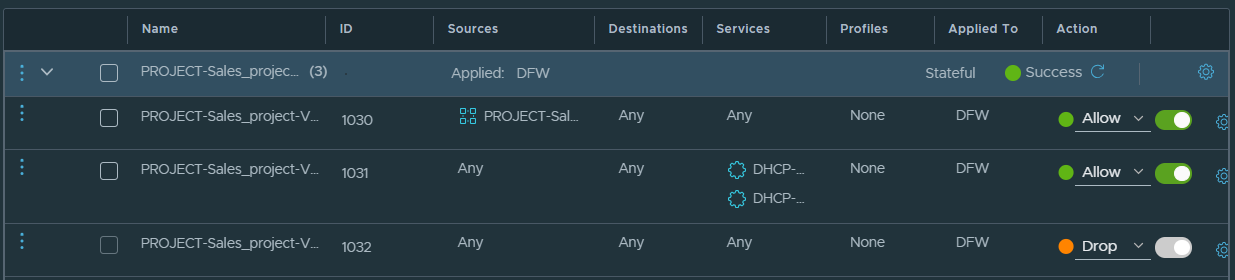

たとえば、次のスクリーン キャプチャは、NSX VPC のデフォルトの E-W ファイアウォール ルールを示しています。

NSX VPC の 3 つのデフォルトの E-W ファイアウォール ルールはすべて、[適用先] が DFW に設定されています。[適用先] が DFW に設定されていても、ファイアウォール ルールは、NSX VPC のサブネットに接続されているワークロード仮想マシンにのみ適用されます。NSX VPC 外にあるワークロード仮想マシンは、これらのファイアウォール ルールの影響を受けません。必要に応じて、VPC ユーザーは [適用先] を [グループ] として設定し、NSX VPC で作成されたグループのみを選択できます。

- ルール 1030 は、NSX VPC 内のサブネットからのすべての送信トラフィックを許可します。NSX VPC 内または VPC 外のワークロードを送信トラフィックの宛先にできます。このデフォルト ルールは、必要に応じて変更できます。

- ルール 1031 は、すべての DHCP トラフィックを許可します。このデフォルト ルールは、必要に応じて変更できます。

- ルール 1032 は、前の 2 つのルールに一致しないすべてのトラフィックをドロップします。このルールは、NSX VPC へのすべての受信トラフィックがデフォルトでドロップされることを暗黙的に意味します。このデフォルト ルールのルール アクションのみを変更できます。このルール内の他のすべてのフィールドは編集できません。

NSX VPC のデフォルトの North-South ファイアウォール ルール

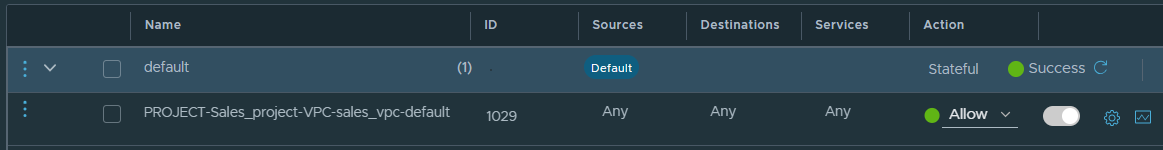

プロジェクトに追加された NSX VPC ごとに、デフォルトの N-S ファイアウォール ポリシーが NSX VPC に作成されます。たとえば、次のスクリーン キャプチャは、NSX VPC のデフォルトの N-S ポリシーを示しています。これはステートフル ポリシーです。1 つのファイアウォール ルールのみが含まれます。

ルールは、VPC N-S ファイアウォールを通過するすべてのトラフィックをデフォルトで許可します。このデフォルト ルールのルール アクションのみを変更できます。このルール内の他のすべてのフィールドは編集できません。

このドキュメントの「概要」セクションで前述したように、ベース ライセンスは、NSX VPC 内のステートレス N-S ファイアウォール ルールのみを追加または編集する資格をシステムに付与します。NSX VPC でステートフル N-S ファイアウォール ルールとステートレス N-S ファイアウォール ルールの両方を追加または編集するには、適切なセキュリティ ライセンスをシステムに適用する必要があります。

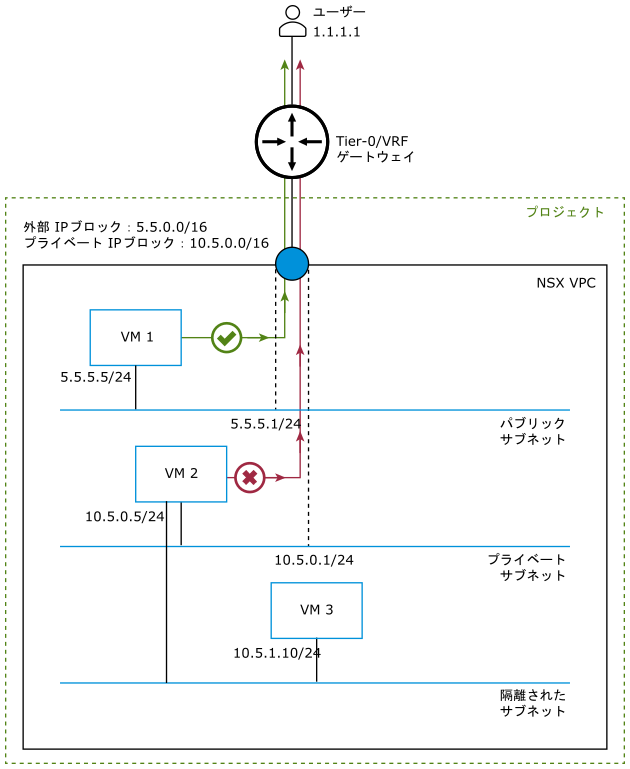

NSX VPC 内の通信

デフォルトでは、NSX VPC 内のワークロード間の East-West トラフィックが許可されます。

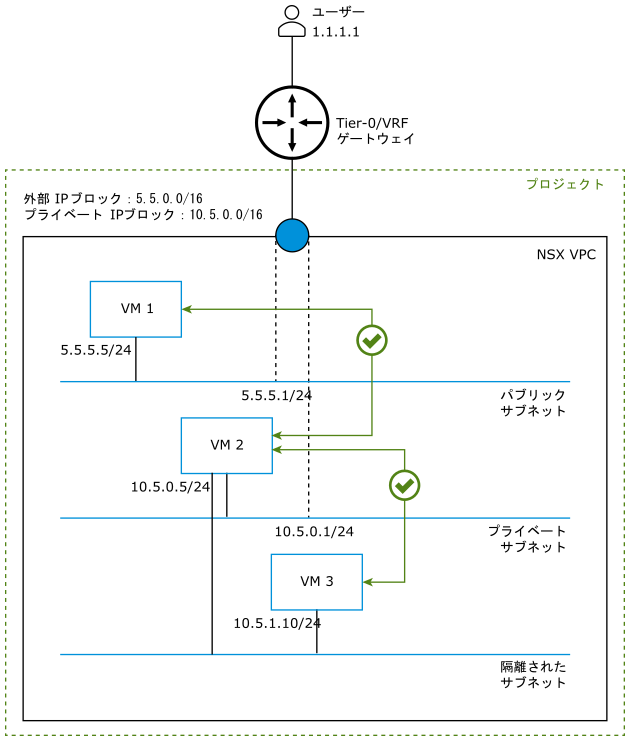

たとえば、次の図は、NSX VPC 内の 3 台のワークロード仮想マシンを示しています。デフォルトでは、パブリック サブネット上の VM 1 は、プライベート サブネット上の VM 2 といずれかの方向で通信できます。

デフォルトでは、隔離されたサブネット上の仮想マシンは、プライベート サブネットまたはパブリック サブネット上の仮想マシンと通信できません。ただし、この図では、プライベート サブネット上の VM 2 も隔離されたサブネットに接続されています。したがって、プライベート サブネット上の VM 2 は、隔離されたサブネット上の VM 3 といずれかの方向で通信できます。

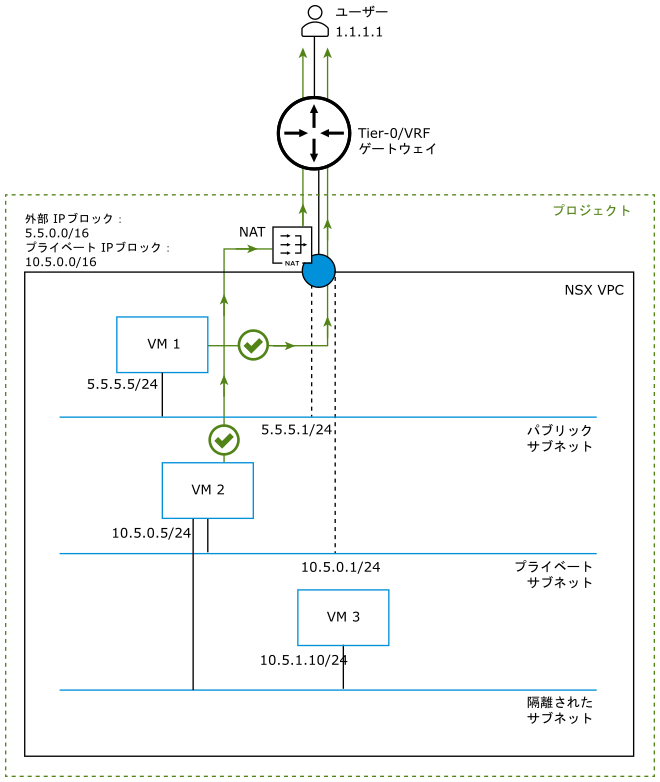

NSX VPC からの出力方向通信

このトピックで前述したように、デフォルトでは、NSX VPC からの送信トラフィックはすべて許可されます。

パブリック サブネットに接続されているワークロードは、NSX VPC で [N-S サービス] オプションがオンになっているかオフになっているかにかかわらず、NSX VPC の外部でパケットを送信できます。パブリック サブネット上のワークロードには、NSX VPC の外部 IPv4 ブロックから IP アドレスが割り当てられます。外部 IP アドレスには、NSX VPC の外部からアクセスできます。

プライベート サブネットに接続されているワークロードは、次の条件が満たされた場合にのみ、NSX VPC の外部でパケットを送信できます。

- NSX VPC の [N-S サービス] オプションがオンになっている。

- NSX VPC の [デフォルトの送信 NAT] オプションがオンになっている。

[デフォルトの送信 NAT] オプションをオンにすると、NSX VPC のデフォルトの SNAT ルールが作成され、プライベート サブネット上のワークロードからのトラフィックが NSX VPC の外部でルーティングできるようにします。同様に、このオプションをオフにした場合、デフォルトの SNAT ルールは作成されず、プライベート サブネットからのトラフィックは NSX VPC の外部でルーティングできません。

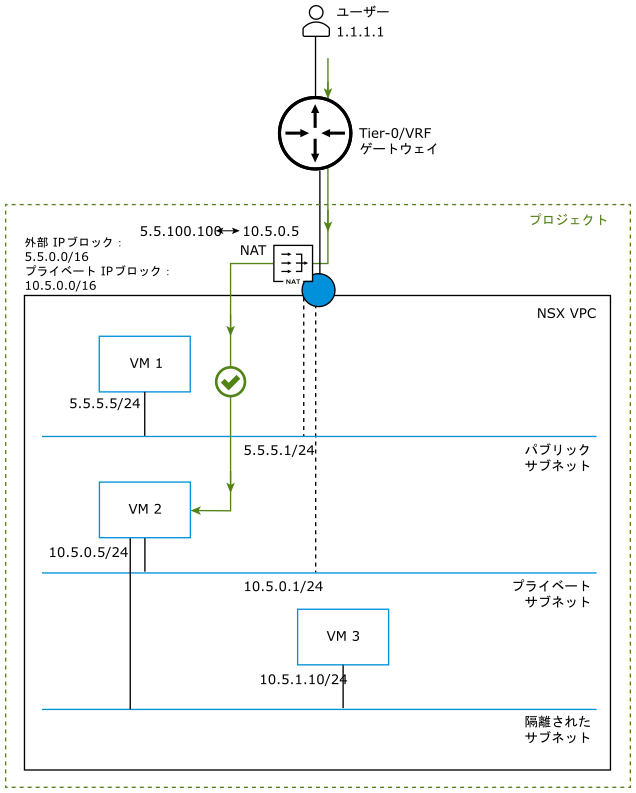

たとえば、次の図は、[デフォルトの送信 NAT] がオフになっている NSX VPC を示しています。パブリック サブネット上の VM 1 からのトラフィックは、NSX VPC 外のユーザー 1.1.1.1 に直接到達できます。ただし、プライベート サブネット上の VM 2 からの出力方向トラフィックはブロックされます。

次の図は、[デフォルトの送信 NAT] オプションがオンになっている NSX VPC を示しています。この場合、システムは VPC の N-S ファイアウォールにデフォルトの SNAT ルールを自動的に構成します。プライベート サブネット上の VM 2 の IP アドレスは、外部 IPv4 ブロックからシステムによって割り当てられる外部 IP アドレスに変換されます。プライベート サブネット上の VM 2 は、NSX VPC 外のユーザー 1.1.1.1 にトラフィックを送信できるようになりました。パブリック サブネット上の VM 1 は、VPC N-S ファイアウォールの NAT を経由せずに、NSX VPC の外部に引き続きトラフィックを送信できます。

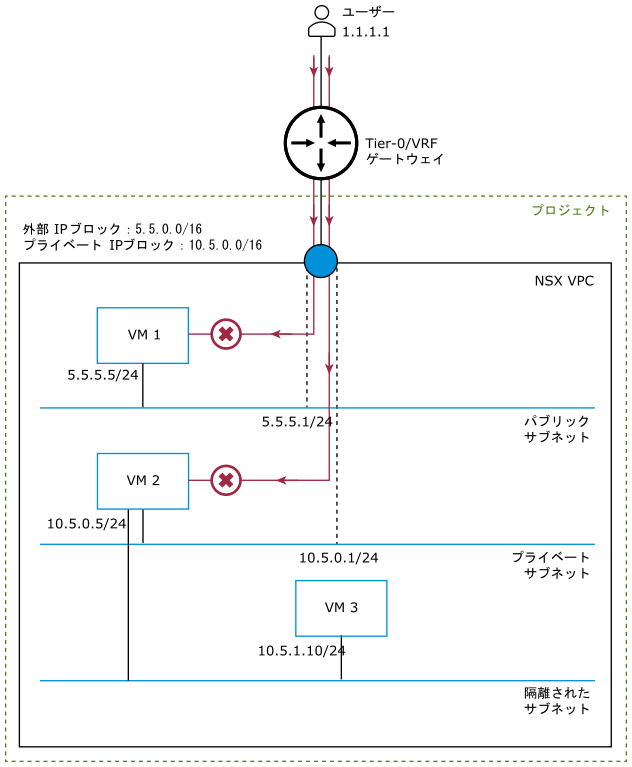

NSX VPC への入力方向通信

このトピックで前述したように、デフォルトの E-W ルール(ルール 1035)は、NSX VPC へのすべての受信トラフィックをドロップします。

- 同じプロジェクトまたは別のプロジェクトにある他の NSX VPC で実行されているワークロードからのトラフィック。

- データセンター内の任意のネットワークで実行されているワークロードからのトラフィック。

- インターネットからのトラフィック。

たとえば、次の図は、Tier-0/VRF ゲートウェイに接続されているユーザー 1.1.1.1 からのトラフィックが、パブリック サブネット上の VM 1 とプライベート サブネット上の VM 2 に到達することがブロックされていることを示しています。

NSX VPC 外からの受信トラフィックがパブリック サブネットのワークロードに到達できるようにするには、カスタム E-W ファイアウォール ポリシーを追加するか、NSX VPC のデフォルトのファイアウォール ポリシーで E-W ルールを変更する必要があります。デフォルトでは、NSX VPC のデフォルトの N-S ルールでは、VPC N-S ファイアウォールを介するすべてのトラフィックが許可されます。

NSX VPC 外からの受信トラフィックがプライベート サブネットのワークロードに到達できるようにするには、次の手順を実行します。

- NSX VPC で [N-S サービス] オプションがオンになっていることを確認します。

- NSX VPC に再帰アクションまたは DNAT アクションを含む NAT ルールを追加します。

NAT ルールで、外部 IPv4 ブロックから有効な IPv4 アドレスを割り当てて、プライベート サブネット上の仮想マシン IP アドレスをこの外部 IPv4 アドレスにマッピングできるようにします。たとえば、再帰アクションを使用して NAT ルールを作成している場合は、ルール定義の [変換された IP] テキスト ボックスに外部 IPv4 アドレスを指定します。IPv4 アドレスは、NSX VPC の外部 IPv4 ブロックに属していて、割り当てに使用できる必要があります。そうでない場合は、エラー メッセージが表示されます。現在、[変換された IP] テキスト ボックスでは、1 つの IPv4 アドレスのみがサポートされています。CIDR ブロックはサポートされていません。

この手順を実行して、プライベート サブネットに接続されている各ワークロード仮想マシンの入力方向トラフィックを有効にします。たとえば、4 台のワークロード仮想マシンがプライベート サブネットに接続されている場合は、4 つの個別の NAT ルールを作成します。

- カスタム E-W ファイアウォール ポリシーを追加するか、NSX VPC のデフォルトのファイアウォール ポリシーで E-W ルールを変更して、トラフィックがプライベート サブネット上のワークロードに到達できるようにします。

これらの手順を完了すると、プライベート サブネットのワークロードですべての受信トラフィックが許可されます。前のサブセクションで説明したように、セキュリティ要件に応じて受信トラフィックを特定のポートに制限するために、VPC ユーザーが NSX VPC にカスタム N-S ファイアウォール ルールを追加することをお勧めします。

たとえば、次の図は、Tier-0/VRF ゲートウェイに接続されているユーザー 1.1.1.1 からのトラフィックが VPC N-S ファイアウォールの NAT を通過し、プライベート サブネット上の VM 2 に到達することを示しています。

この例では、NAT ルールの構成は次のとおりです。

- 送信元 IP アドレス:10.5.0.5(VM 2 のプライベート IP アドレス)

- 変換された IP アドレス:5.5.100.100(VM 2 に割り当てられている外部 IPv4 アドレス ブロックからの IP アドレス)

- アクション:再帰