ファイアウォール ルール テーブルは、NSX Security ポリシーを実装します。このポリシーは、NSX Manager GUI または REST API フレームワークを使用して作成できます。

- VM Inventory Collection:NSX トランスポート ノードにホストされているすべての仮想化ワークロードを確認して整理できます。インベントリは、NSX Manager によって動的に収集され、ノードとして保存されます。ESXi または KVM が NSX トランスポート ノードとして追加されます。インベントリのリストを表示するには、 メニューに移動します。

- Tag:NSX では、仮想マシン、セグメント、セグメント ポートにタグを付けることができます。これらのオブジェクトにタグを付けるには、関連するオブジェクトのページに移動するか、 に移動します。オブジェクトには 1 つ以上のタグを設定できます。たとえば、仮想マシンには Tag = PROD、Tag = HR-APP、または Tag = WEB-Tier を設定できます。

- Group Workloads:仮想マシン名、タグ、セグメント、セグメント ポート、IP、その他の属性に基づいて、動的または静的なメンバーシップ基準を使用して NSX 論理グループの構成できます。

- Define Security Policy: で使用可能な分散ファイアウォール ルール テーブルを使用して、セキュリティ ポリシーを定義できます。イーサネット、緊急、インフラストラクチャ、環境、アプリケーションなどの事前定義のカテゴリに基づいて、ポリシーを編成できます。

詳細については、NSX 管理ガイドを参照してください。

タグの追加

インベントリで使用可能な既存のタグを選択することも、新しいタグを作成してオブジェクトに追加することもできます。

手順

グループの追加

グループには静的および動的に追加されたさまざまなオブジェクトが含まれています。これらは、ファイアウォール ルールの送信元または宛先として使用できます。

手順

分散ファイアウォール ポリシー

分散ファイアウォールでは、ファイアウォール ルールにカテゴリが事前に定義されています。カテゴリを使用すると、セキュリティ ポリシーを編成できます。

カテゴリは左から右に評価され(イーサネット > 緊急 > インフラストラクチャ > 環境 > アプリケーション)、カテゴリ内の分散ファイアウォール ルールは上から下に評価されます。

| [イーサネット] このカテゴリにはレイヤー 2 ルールを含めることを推奨します。 |

[緊急] このカテゴリには隔離ルールと許可ルールを含めることを推奨します。 |

[インフラストラクチャ] このカテゴリの共有サービスへのアクセスを定義するルールを含めることを推奨します。次はその例です。

|

[環境] このカテゴリのゾーン間にルールを含めることを推奨します。次はその例です。

|

[アプリケーション] 次の間のルールを含めることを推奨します。

|

分散ファイアウォール ポリシーの追加

分散ファイアウォールは、仮想マシンですべての East-West トラフィックをモニターします。

手順

分散 IDS/IPS ポリシーの追加

IDS/IPS ルールは、分散ファイアウォール (DFW) ルールと同じ方法で作成します。IDS ポリシーを作成してから、ポリシーのルールを作成します。

手順

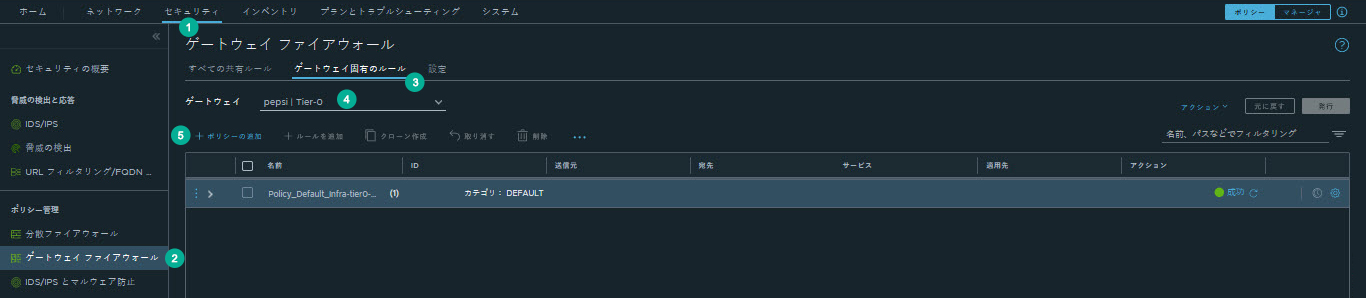

ゲートウェイ ファイアウォール ポリシー

ゲートウェイ ファイアウォールを構成するには、これらのルールを事前定義カテゴリのファイアウォール ポリシー セクションに追加します。