エンタープライズ ユーザーのシングル サインオン (SSO) 認証を設定するには、次の手順を実行します。

前提条件

- エンタープライズ スーパー ユーザー権限があることを確認します。

- SSO 認証を設定する前に、優先 ID プロバイダの Web サイトで、ロール、ユーザー、および OpenID Connect (OIDC) アプリケーションを SD-WAN Orchestrator 用に設定していることを確認します。詳細については、シングル サインオンの IDP の構成を参照してください。

手順

- ログイン認証情報を使用して、SD-WAN Orchestrator アプリケーションにエンタープライズ スーパー ユーザーとしてログインします。

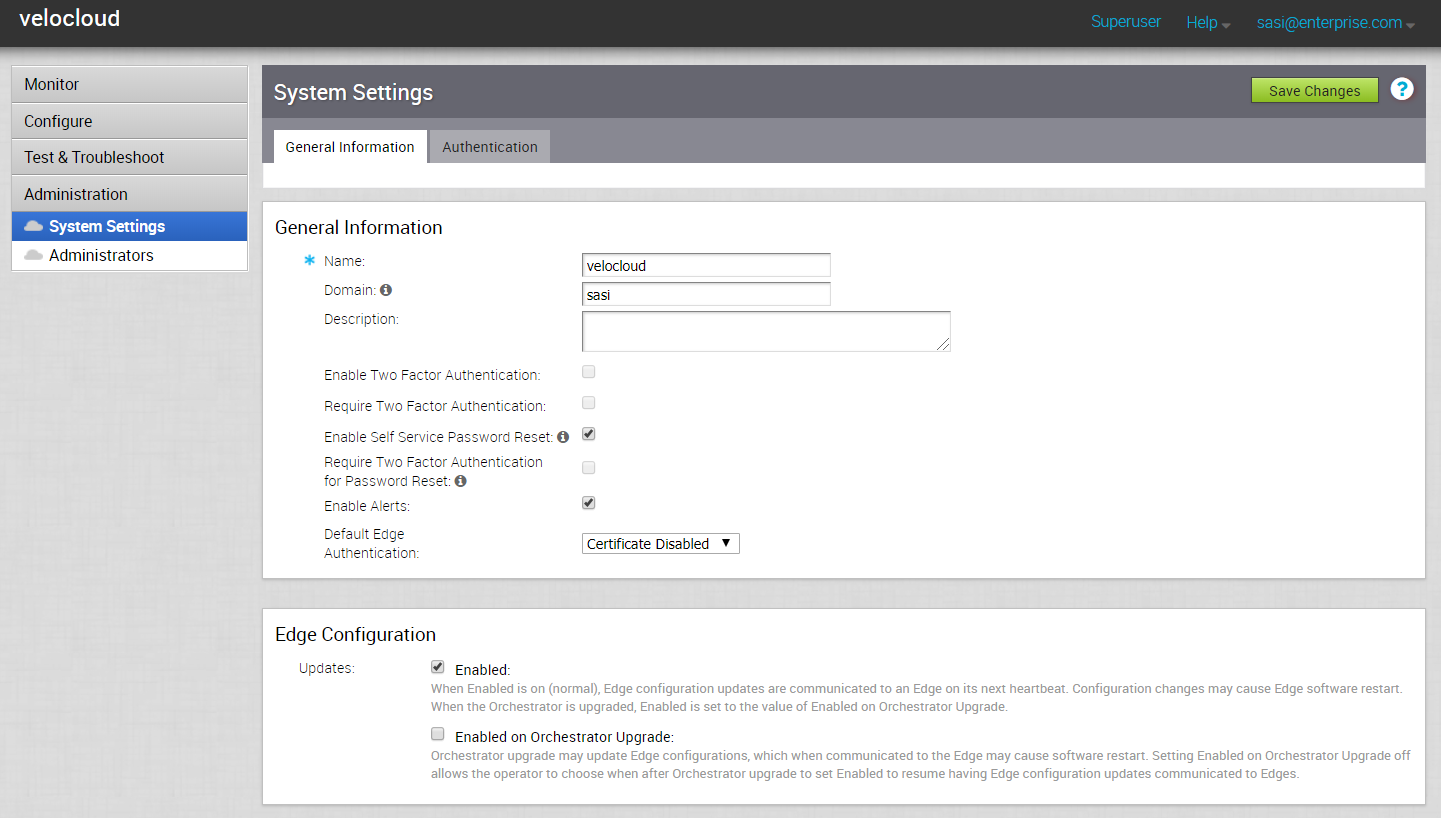

- [管理 (Administration)] > [システム設定 (System Settings)] をクリックします。

[システム設定 (System Settings)] 画面が表示されます。

- [全般情報 (General Information)] タブをクリックし、[ドメイン (Domain)] テキスト ボックスにエンタープライズのドメイン名を入力します(まだ設定されていない場合)。

注:

SD-WAN Orchestrator の SSO 認証を有効にするには、エンタープライズのドメイン名を設定する必要があります。

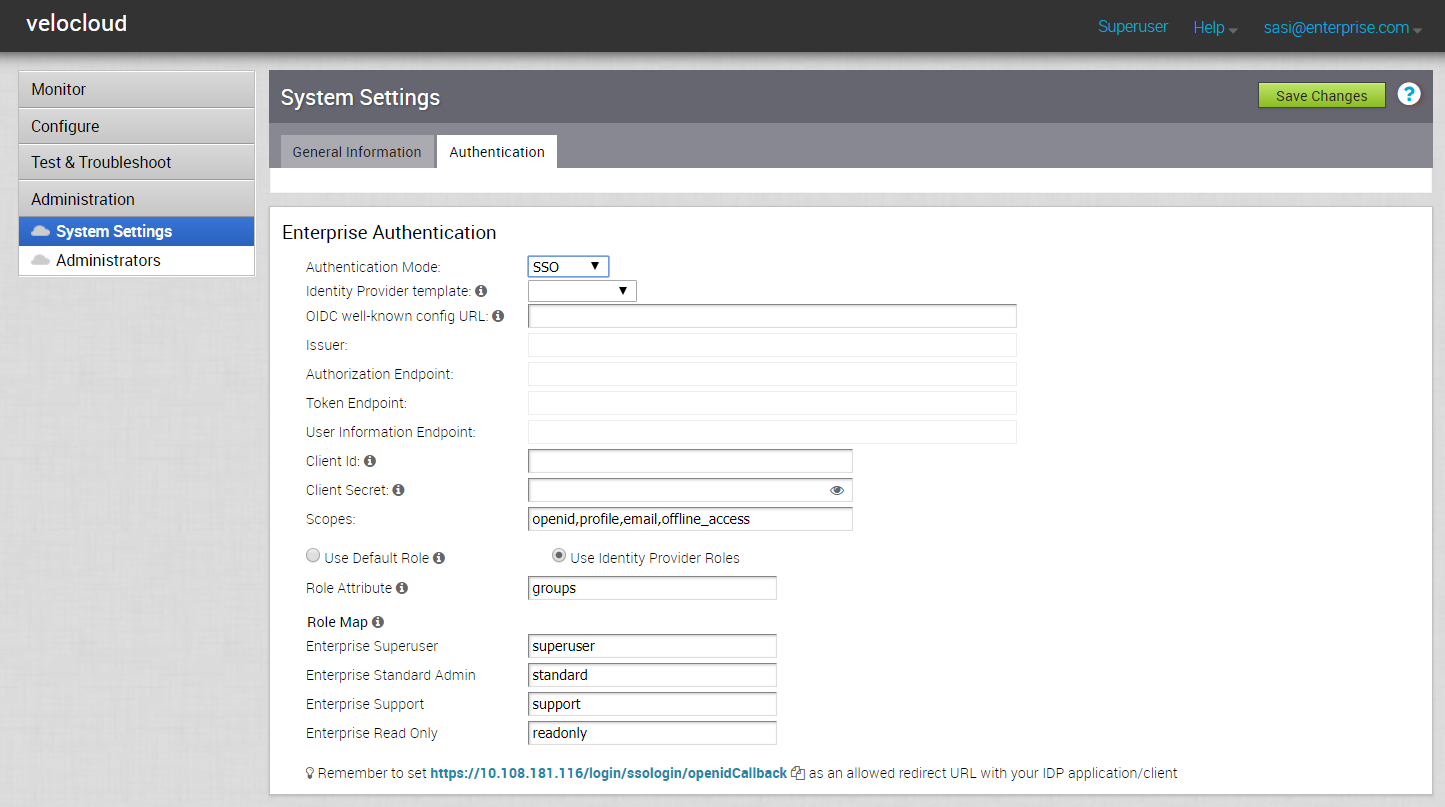

- [認証 (Authentication)] タブをクリックし、[認証モード (Authentication Mode)] ドロップダウン メニューから [SSO] を選択します。

- [ID プロバイダ テンプレート (Identity Provider template)] ドロップダウン メニューから、シングル サインオン用に構成した優先 ID プロバイダ (IDP) を選択します。

注: 優先 IDP として VMwareCSP を選択する場合は、/csp/gateway/am/api/orgs/<full organization ID> の形式で組織 ID を指定します。

VMware CSP コンソール にログインすると、ユーザー名をクリックして、ログインしている組織 ID を表示できます。短縮形の ID が組織名の下に表示されます。ID をクリックすると、完全な組織 ID が表示されます。

また、

[ID プロバイダ テンプレート (Identity Provider template)] ドロップダウン メニューから

[その他 (Others)] を選択して、独自の IDP を手動で構成することもできます。

- [OIDC の既知の構成 URL (OIDC well-known config URL)] テキスト ボックスに、IDP の OpenID Connect (OIDC) 構成 URL を入力します。たとえば、Okta の URL 形式は https://{oauth-provider-url}/.well-known/openid-configuration のようになります。

- SD-WAN Orchestrator アプリケーションは、エンドポイントの詳細(IDP の発行者、認証エンドポイント、トークン エンドポイント、ユーザー情報エンドポイントなど)を自動的に入力します。

- [クライアント ID (Client Id)] テキスト ボックスに、IDP によって提供されるクライアント ID を入力します。

- [クライアント シークレット (Client Secret)] テキスト ボックスに、IDP によって提供されるクライアント シークレット コードを入力します。これは、クライアントがトークンの認証コードを交換するために使用します。

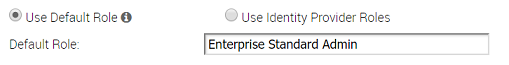

- SD-WAN Orchestrator でユーザーのロールを決定するには、次のいずれかのオプションを選択します。

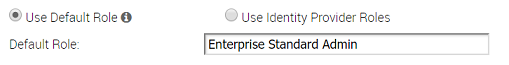

- [デフォルトのロールを使用 (Use Default Role)] - このオプションを選択したときに表示される [デフォルトのロール (Default Role)] テキスト ボックスを使用して、ユーザーが静的なロールをデフォルトとして構成できるようにします。サポートされているロールは、エンタープライズ スーパー ユーザー、エンタープライズ標準管理者、エンタープライズ サポート、およびエンタープライズ読み取り専用です。

注: SSO 構成の設定で

[デフォルトのロールを使用 (Use Default Role)] オプションが選択され、デフォルトのユーザー ロールが定義されている場合、すべての SSO ユーザーに指定されたデフォルト ロールが割り当てられます。標準管理者スーパー ユーザーまたは標準管理者は、ユーザーにデフォルトのロールを割り当てるのではなく、エンタープライズ ポータルの

タブをクリックして特定のユーザーを非ネイティブ ユーザーとして事前登録し、特定のユーザー ロールを定義できます。新しい管理者ユーザーを構成する手順については、

新しい管理者ユーザーの作成を参照してください。

- [ID プロバイダ ロールを使用 (Use Identity Provider Roles)] - IDP で設定されたロールを使用します。

- [ID プロバイダ ロールを使用 (Use Identity Provider Roles)] オプションを選択したら、[ロール属性 (Role Attribute)] テキスト ボックスに、ロールを返す IDP に設定されている属性の名前を入力します。

- [ロール マップ (Role Map)] 領域で、IDP によって提供されたロールを、カンマ区切りでそれぞれの SD-WAN Orchestrator ロールにマッピングします。

VMware CSP のロールは、

external/<service definition uuid>/<service role name mentioned during service template creation> の形式になります。

- SD-WAN Orchestrator の URL (https://<Orchestrator URL>/login/ssologin/openidCallback) を使用して、OIDC プロバイダの Web サイトで許可されたリダイレクト URL を更新します。

- [変更の保存 (Save Changes)] をクリックして、SSO 構成を保存します。

- [構成のテスト (Test Configuration)] をクリックして、入力した OpenID Connect (OIDC) 構成を検証します。

ユーザーは IDP の Web サイトに移動され、認証情報の入力を許可されます。IDP の検証時に

SD-WAN Orchestrator テスト コール バックに正常にリダイレクトされると、検証に成功したことを示すメッセージが表示されます。