プロファイルを Edge に割り当てると、Edge がプロファイルに設定されたクラウド セキュリティ サービス (CSS) と属性を自動的に継承します。設定を上書きして、別のクラウド セキュリティ プロバイダを選択したり、各 Edge の属性を変更したりできます。

特定の Edge の CSS 設定を上書きするには、次の手順を実行します。

- エンタープライズ ポータルの [SD-WAN] サービスで、 の順にクリックします。[Edge (Edges)] ページに既存の Edge が表示されます。

- Edge へのリンクをクリックするか、Edge の [デバイス (Device)] 列にある [表示 (View)] リンクをクリックします。選択した Edge の設定オプションが [デバイス (Device)] タブに表示されます。

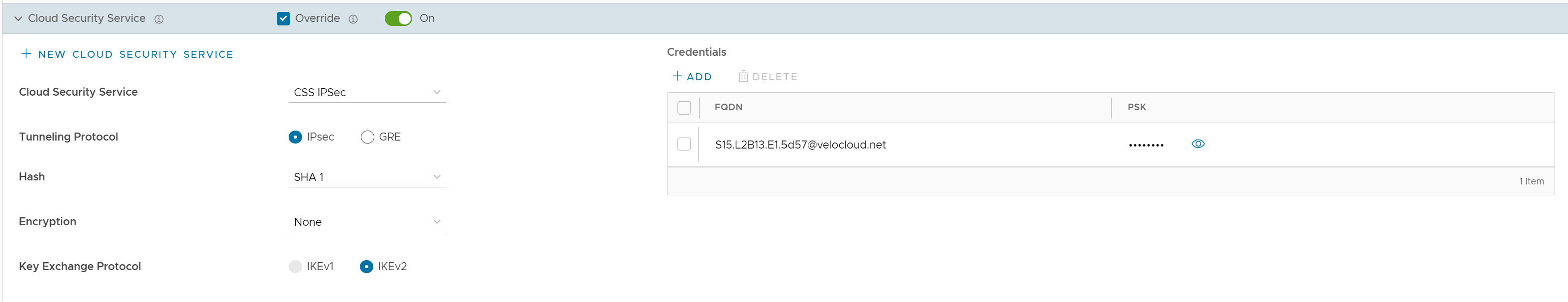

- [VPN サービス (VPN Services)] カテゴリの [クラウド セキュリティ サービス (Cloud Security Service)] 領域には、関連付けられたプロファイルの CSS パラメータが表示されます。

- [クラウド セキュリティ サービス (Cloud Security Service)] 領域で、[上書き (Override)] チェック ボックスをオンにして、別の CSS を選択するか、Edge に関連付けられているプロファイルから継承された属性を変更します。属性の詳細については、プロファイル用のクラウド セキュリティ サービスの設定を参照してください。

- 変更した設定を保存するには、[ Edge (Edges)] ウィンドウで、[変更の保存 (Save Changes)] をクリックします。

注: タイプが Zscaler および汎用の CSS の場合、VPN 認証情報を作成する必要があります。Symantec CSS タイプの場合、VPN 認証情報は必要ありません。

Edge の Zscaler CSS プロバイダの手動設定

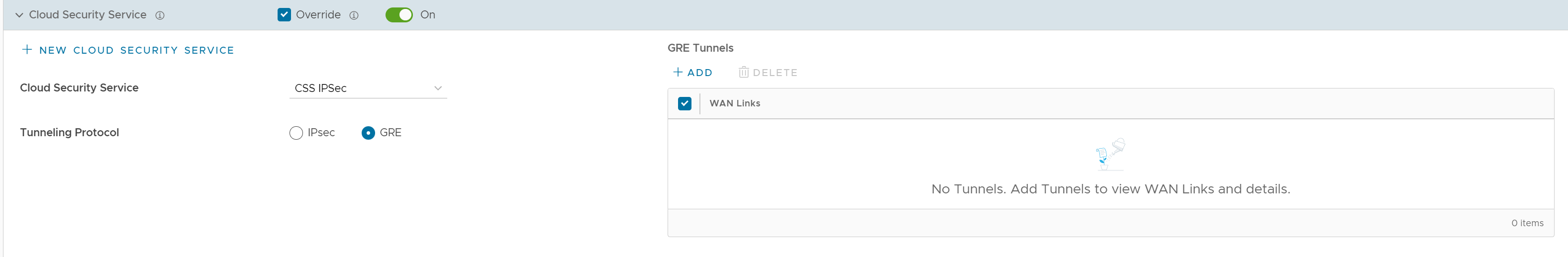

Edge レベルでは、選択した手動 Zscaler CSS プロバイダに対して、プロファイルから継承された設定を上書きしたり、トンネルの確立のために選択したトンネリング プロトコルに基づいて追加のパラメータを手動で設定したりできます。

GRE トンネルを手動で設定する場合は、次の手順に従って、GRE トンネルの送信元として使用される選択した WAN インターフェイスの GRE トンネル パラメータを手動で設定する必要があります。

- [GRE トンネル (GRE Tunnels)] で、[+追加 (+Add)] をクリックします。

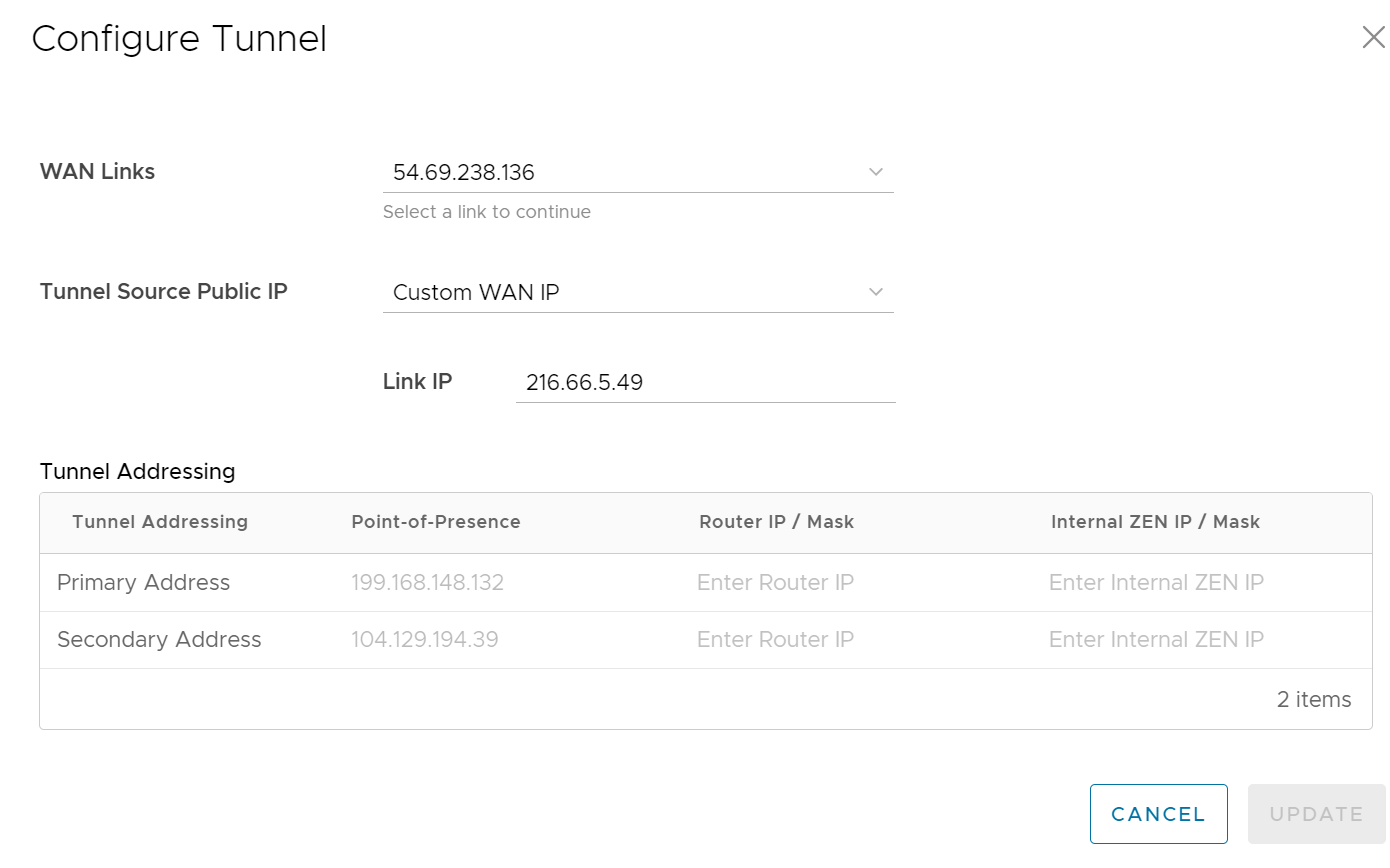

- [トンネルの設定 (Configure Tunnel)] ウィンドウが表示されたら、次の GRE トンネル パラメータを設定し、[更新 (Update)] をクリックします。

オプション 説明 WAN リンク (WAN Links) GRE トンネルによって送信元として使用される WAN インターフェイスを選択します。 トンネルの送信元パブリック IP (Tunnel Source Public IP) トンネルによってパブリック IP アドレスとして使用する IP アドレスを選択します。[WAN リンク IP アドレス (WAN Link IP)] または [カスタム WAN IP アドレス (Custom WAN IP)] のいずれかを選択できます。[カスタム WAN IP アドレス (Custom WAN IP)] を選択した場合は、パブリック IP アドレスとして使用する IP アドレスを入力します。クラウド セキュリティ サービス (CSS) が複数のセグメントで設定されている場合、送信元パブリック IP アドレスはセグメントごとに異なる必要があります。 プライマリ ポイント オブ プレゼンス (Primary Point-of-Presence) Zscaler データセンターのプライマリ パブリック IP アドレスを入力します。 セカンダリ ポイント オブ プレゼンス (Secondary Point-of-Presence) Zscaler データセンターのセカンダリ パブリック IP アドレスを入力します。 プライマリ ルーターの IP アドレス/マスク (Primary Router IP/Mask) ルーターのプライマリ IP アドレスを入力します。 セカンダリ ルーターの IP アドレス/マスク (Secondary Router IP/Mask) ルーターのセカンダリ IP アドレスを入力します。 プライマリ内部 ZEN の IP アドレス/マスク (Primary Internal ZEN IP/Mask) 内部 Zscaler パブリック サービス Edge のプライマリ IP アドレスを入力します。 セカンダリ内部 ZEN の IP アドレス/マスク (Secondary Internal ZEN IP/Mask) 内部 Zscaler パブリック サービス Edge のセカンダリ IP アドレスを入力します。 注:- ルーターの IP アドレス/マスクと ZEN の IP アドレス/マスクは、Zscaler によって提供されます。

- エンタープライズあたり 1 つの Zscaler クラウドとドメインのみがサポートされます。

- GRE を備えた CSS は Edge ごとに 1 つのみ許可されます。1 つの Edge で、Zscaler GRE 自動化が有効になっているセグメントを複数設定することはできません。

- スケールの制限:

- GRE-WAN:Edge は、Non SD-WAN Destination (NSD) に対して最大 4 つのパブリック WAN リンクをサポートし、各リンクでは NSD ごとに最大 2 つのトンネル(プライマリ/セカンダリ)を設定できます。したがって、NSD ごとに、1 つの Edge から最大 8 つのトンネルと 8 つの BGP 接続を設定できます。

- GRE-LAN:Edge はトランジット Gateway (TGW) への 1 つのリンクをサポートし、TGW ごとに最大 2 つのトンネル(プライマリ/セカンダリ)を設定できます。したがって、TGW ごとに、1 つの Edge から最大 2 つのトンネルと 4 つの BGP 接続(トンネルあたり 2 つの BGP セッション)を設定できます。

Edge の Zscaler CSS プロバイダの自動設定

IPsec/GRE トンネルの自動化

- エンタープライズ ポータルの [SD-WAN] サービスで、 の順にクリックします。

- 自動トンネルを確立する Edge を選択します。

- Edge へのリンクをクリックするか、Edge の [デバイス (Device)] 列にある [表示 (View)] リンクをクリックします。選択した Edge の設定オプションが [デバイス (Device)] タブに表示されます。

- [VPN サービス (VPN Services)] カテゴリの [クラウド セキュリティ サービス (Cloud Security Service)] 領域には、関連付けられたプロファイルの CSS パラメータが表示されます。

- [クラウド セキュリティ サービス (Cloud Security Service)] 領域で、[上書き (Override)] チェック ボックスをオンにして、別の CSS を選択するか、Edge に関連付けられているプロファイルから継承された属性を変更します。属性の詳細については、プロファイル用のクラウド セキュリティ サービスの設定を参照してください。

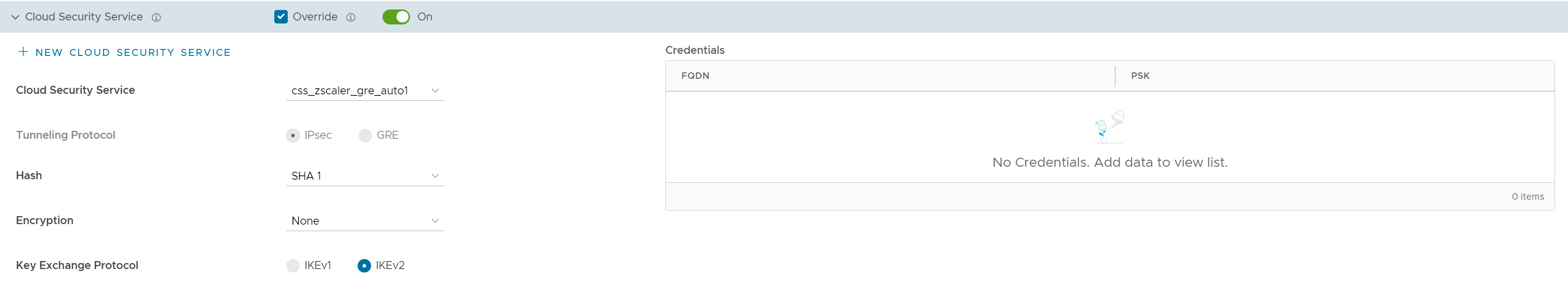

- [クラウド セキュリティ サービス (Cloud Security Service)] ドロップダウン メニューから自動化 CSS プロバイダを選択し、[変更の保存 (Save Changes)] をクリックします。

自動化により、有効な IPv4 アドレスを持つ各 Edge のパブリック WAN リンクのトンネルがセグメントに作成されます。マルチ WAN リンクの展開では、ユーザー データ パケットの送信に使用される WAN リンクは 1 つのみです。Edge は、帯域幅、ジッター、ロス、遅延を基準として、サービス品質 (QoS) スコアが最適な WAN リンクを選択します。ロケーションは、トンネルが確立された後に自動的に作成されます。[クラウド セキュリティ サービス (Cloud Security Service)] セクションでトンネルの確立と WAN リンクの詳細を表示できます。

注: トンネルを自動的に確立した後、セグメントでは、自動 Zscaler サービス プロバイダから別の CSS プロバイダへの変更は許可されていません。セグメントで選択した Edge の場合、自動 Zscaler サービス プロバイダから新しい CSS プロバイダに変更するには、クラウド セキュリティ サービスを明示的に無効にしてから CSS を再度有効にする必要があります。

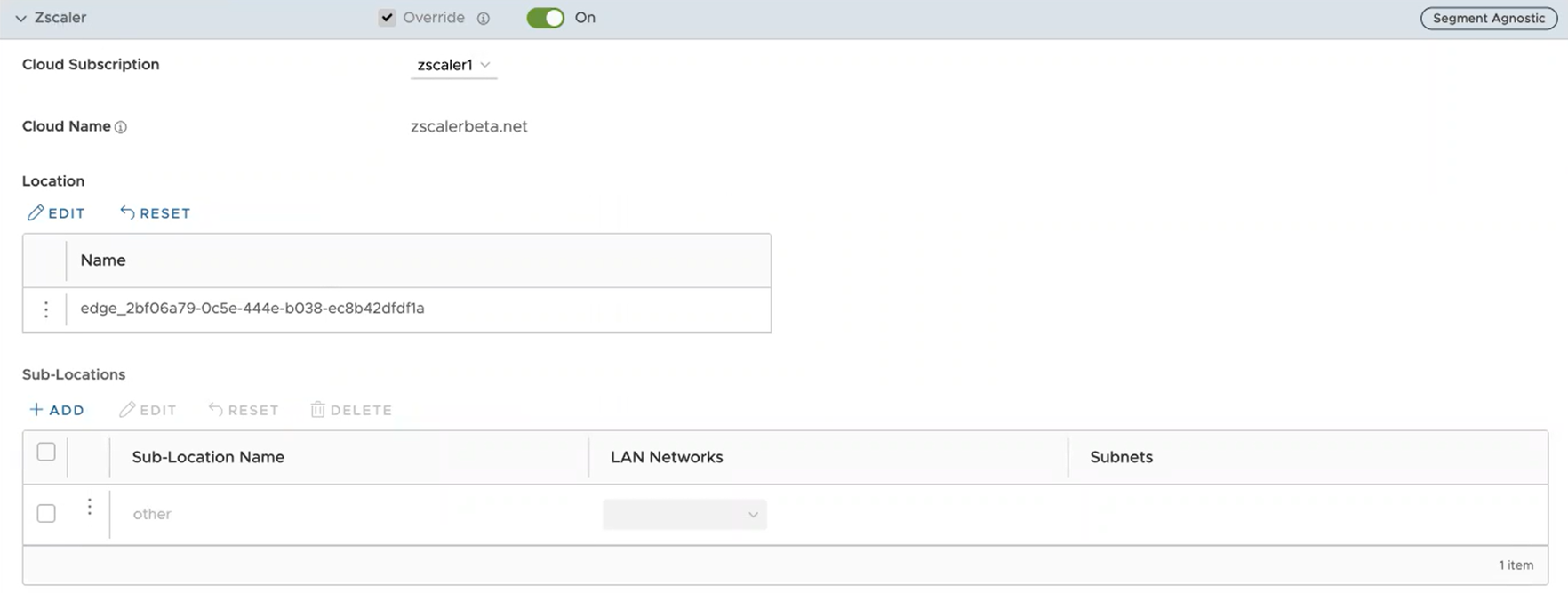

Zscaler のロケーション/サブロケーションの設定

- 選択した Edge からトンネルが確立され、ロケーションが自動的に作成されていることを確認します。Edge の VPN 認証情報または GRE オプションが設定されていない場合、サブロケーションの作成は許可されません。サブロケーションを設定する前に、サブロケーションとその制限について理解しておく必要があります。https://help.zscaler.com/zia/about-sub-locationsを参照してください。

- 自動 CSS の作成に使用したものと同じクラウド サブスクリプションを選択します。

- エンタープライズ ポータルの [SD-WAN] サービスで、 の順にクリックします。

- Edge を選択し、[デバイス (Device)] 列の下にあるアイコンをクリックします。選択した Edge の [デバイス設定 (Device Settings)] ページが表示されます。

- [Zscaler] セクションに移動し、トグル ボタンをオンにします。

- [クラウドのサブスクリプション (Cloud Subscription)] ドロップダウン メニューから、自動 CSS の作成に使用したものと同じクラウド サブスクリプションを選択します。選択したクラウド サブスクリプションに関連付けられているクラウド名が自動的に表示されます。

注: クラウド サブスクリプションには、CSS と同じクラウド名とドメイン名が必要です。注: 「クラウド サブスクリプション」のプロバイダを変更する場合は、まず CSS と Zscaler を無効にして「ロケーション」を削除し、次に新しいプロバイダで作成手順を実行する必要があります。

[ロケーション (Location)] テーブルで、[アクションの詳細 (Action Details)] 列の下にある [表示 (View)] をクリックすると、Zscaler から取得した設定の実際の値が表示されます(存在する場合)。ロケーションの Gateway オプションと帯域幅制御を設定する場合は、[Gateway オプション (Gateway Options)] の [編集 (Edit)] ボタンをクリックします。詳細については、Zscaler の Gateway オプションと帯域幅制御の設定を参照してください。

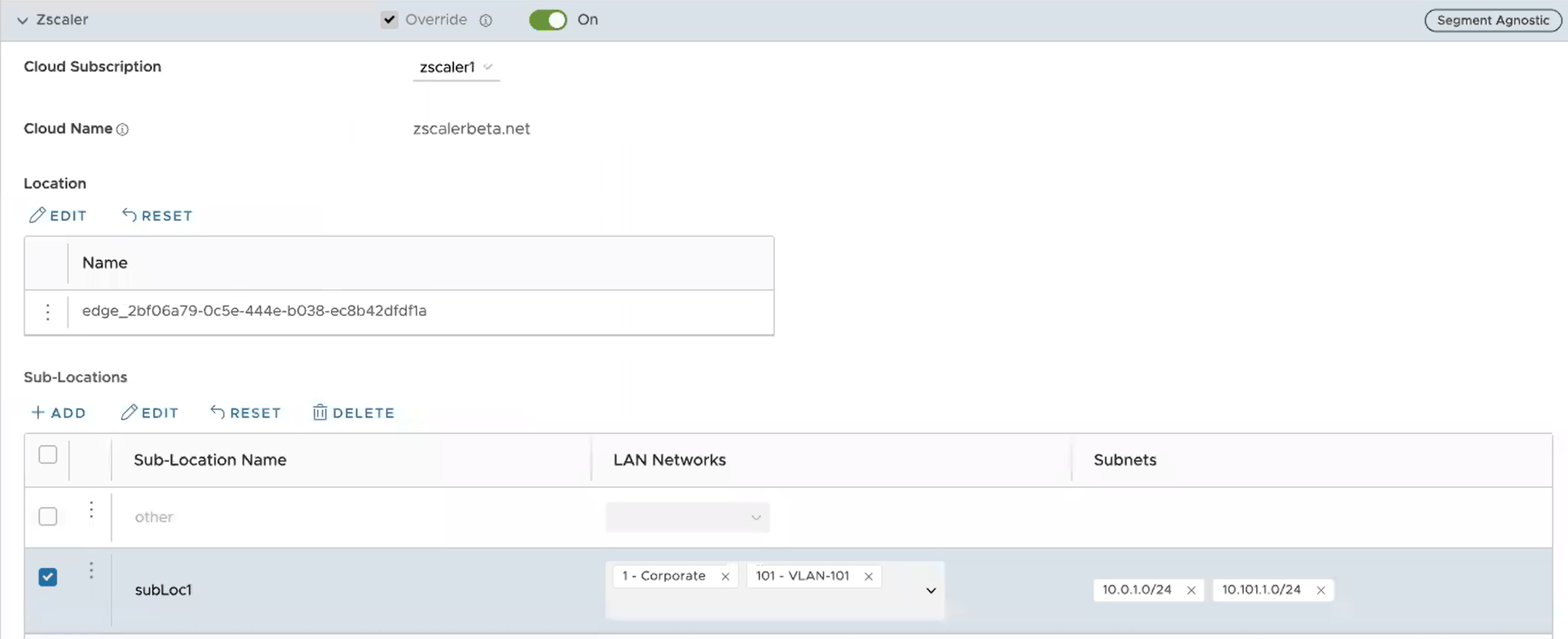

- サブロケーションを作成するには、[サブロケーション (Sub-Locations)] テーブルで、[アクション (Action)] 列の下の

アイコンをクリックします。

アイコンをクリックします。

- [サブロケーション名 (Sub-Location Name)] テキスト ボックスに、サブロケーションの一意の名前を入力します。サブロケーション名は、Edge のすべてのセグメントで一意にする必要があります。名前には、長さが最大 32 文字の英数字を含めることができます。

- [LAN ネットワーク (LAN Networks)] ドロップダウン メニューから、Edge 用に設定された VLAN を選択します。選択した LAN ネットワークのサブネットが自動的に入力されます。

注: 選択した Edge について、サブロケーションのサブネット IP アドレスが重複してはなりません。

- [変更の保存 (Save Changes)] をクリックします。

注: Orchestrator で少なくとも 1 つのサブロケーションを作成すると、「その他 (Other)」サブロケーションが Zscaler 側に自動的に作成され、Orchestrator ユーザー インターフェイスに表示されます。また、 [サブロケーション (Sub-Locations)] テーブルの [Gateway オプション (Gateway Options)] の下にある [編集 (Edit)] ボタンをクリックして、「その他 (Other)」サブロケーションの Gateway オプションを設定することもできます。詳細については、 Zscaler の Gateway オプションと帯域幅制御の設定を参照してください。

注: Orchestrator で少なくとも 1 つのサブロケーションを作成すると、「その他 (Other)」サブロケーションが Zscaler 側に自動的に作成され、Orchestrator ユーザー インターフェイスに表示されます。また、 [サブロケーション (Sub-Locations)] テーブルの [Gateway オプション (Gateway Options)] の下にある [編集 (Edit)] ボタンをクリックして、「その他 (Other)」サブロケーションの Gateway オプションを設定することもできます。詳細については、 Zscaler の Gateway オプションと帯域幅制御の設定を参照してください。 - サブロケーションを作成した後、同じ Orchestrator ページからサブロケーション設定を更新できます。[変更の保存 (Save Changes)] をクリックすると、Zscaler 側のサブロケーション設定が自動的に更新されます。

- サブロケーションを削除するには、[アクション (Action)] 列の下の

アイコンをクリックします。

注: テーブルから最後のサブロケーションが削除されると、「その他 (Other)」サブロケーションも自動的に削除されます。

アイコンをクリックします。

注: テーブルから最後のサブロケーションが削除されると、「その他 (Other)」サブロケーションも自動的に削除されます。

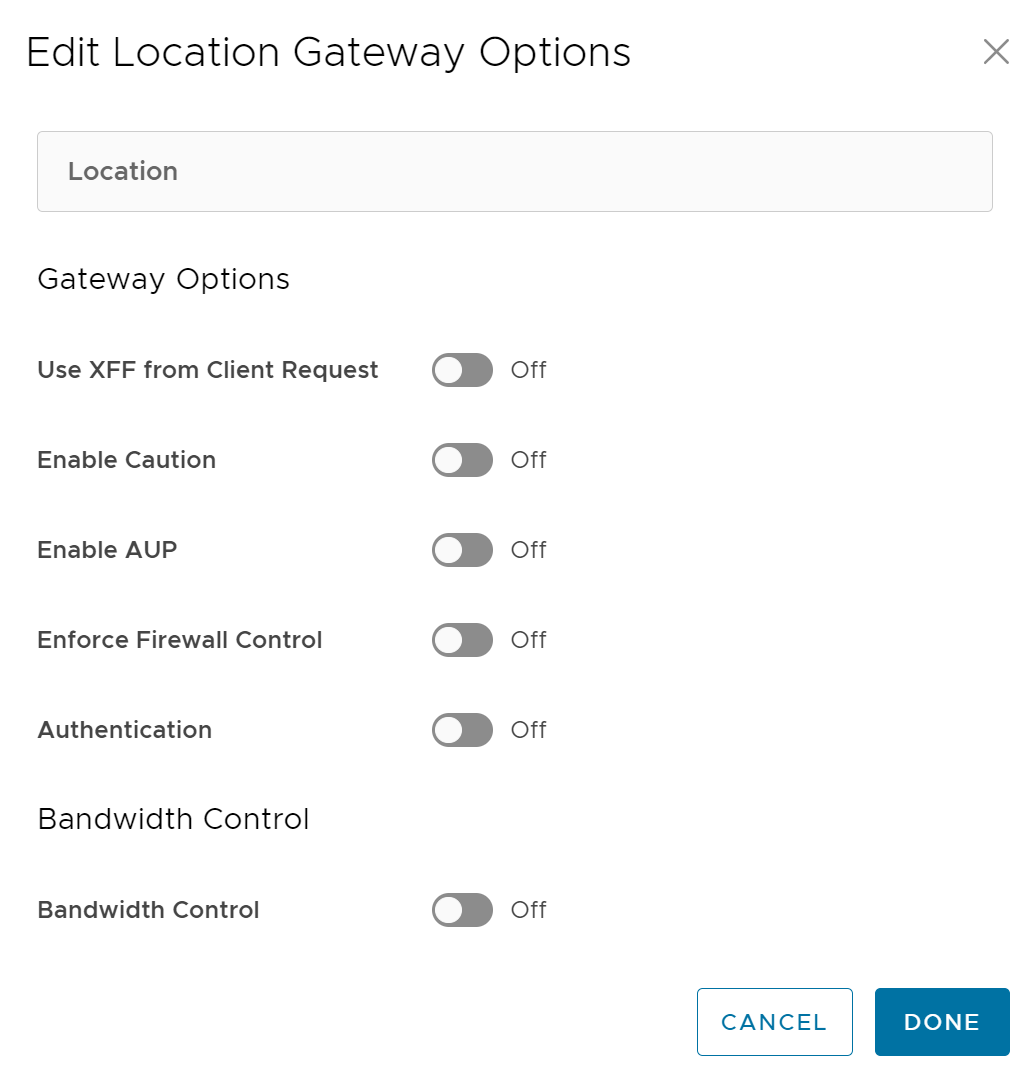

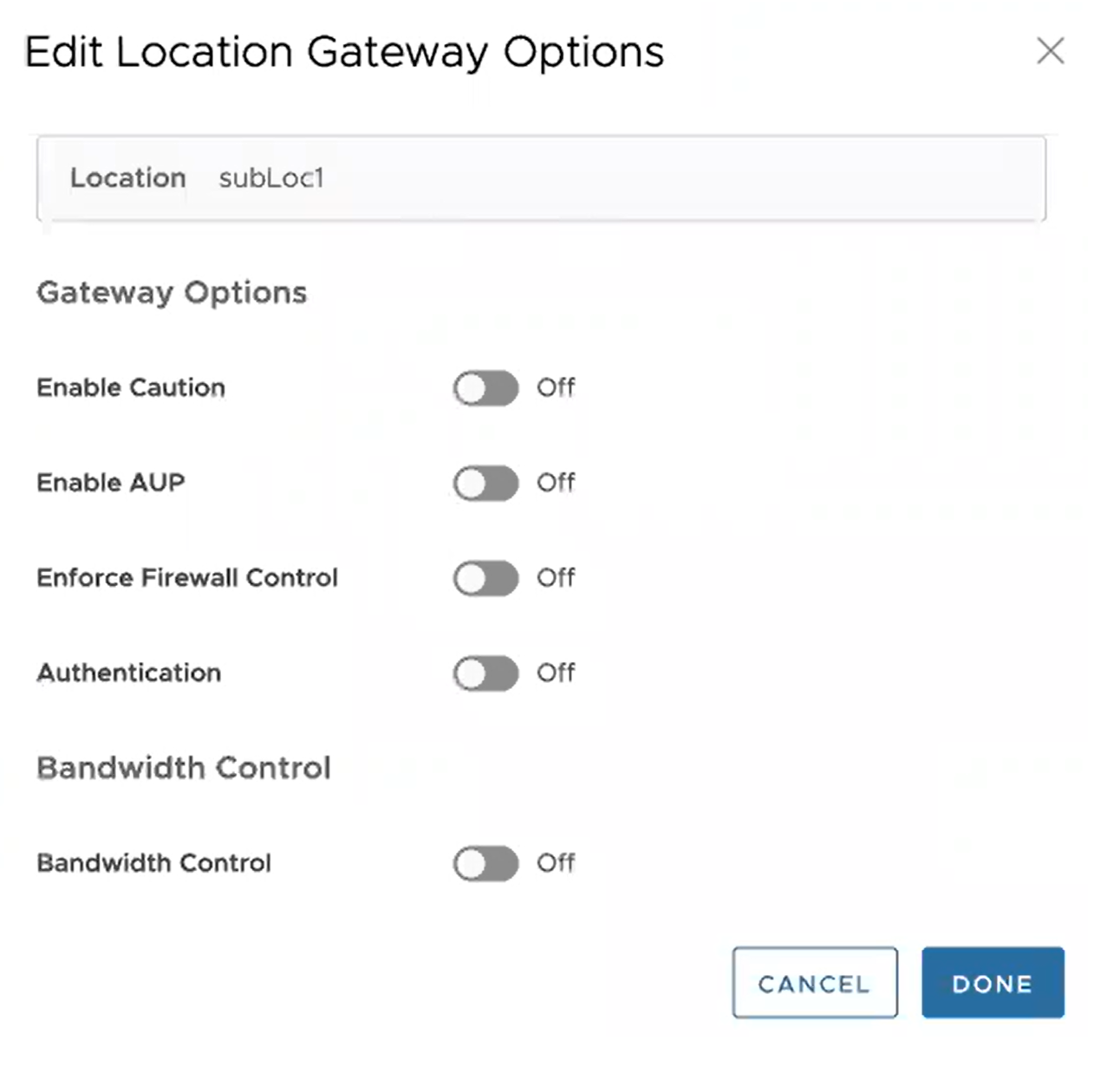

Zscaler の Gateway オプションと帯域幅制御の設定

ロケーションとサブロケーションの Gateway オプションと帯域制御を設定するには、それぞれのテーブルの [Gateway オプション (Gateway Options)] の [編集 (Edit)] ボタンをクリックします。

必要に応じて、ロケーションとサブロケーションの Gateway オプションと帯域制御を設定し、[変更の保存 (Save Changes)] をクリックします。

| オプション | 説明 |

|---|---|

| [ロケーション/サブロケーションの Gateway オプション] | |

| クライアント要求からの XFF の使用 (Use XFF from Client Request) | ロケーションでプロキシ チェーンを使用して Zscaler サービスにトラフィックを転送し、オンプレミス プロキシ サーバが送信 HTTP 要求に挿入する X-Forwarded-For (XFF) ヘッダーからサービスを利用してクライアント IP アドレスを検出する場合は、このオプションを有効にします。XFF ヘッダーは、サービスがクライアントのサブロケーションを識別するために利用できるクライアント IP アドレスを識別します。XFF ヘッダーを使用すると、サービスは適切なサブロケーション ポリシーをトランザクションに適用できます。[IP アドレスの代理の有効化 (Enable IP Surrogate)] がロケーションまたはサブロケーションに対してオンになっている場合は、適切なユーザー ポリシーがトランザクションに適用されます。サービスがトラフィックを宛先に転送するときは、元の XFF ヘッダーが削除され、クライアント Gateway の IP アドレス(組織のパブリック IP アドレス)を含む XFF ヘッダーに置き換えられ、組織の内部 IP アドレスが外部に公開されないようにします。

注: この Gateway オプションは、親のロケーションでのみ設定できます。

|

| 注意の有効化 (Enable Caution) | [認証 (Authentication)] を有効にしていない場合は、この機能を有効にして、認証されていないユーザーへの警告通知を表示できます。 |

| AUP の有効化 (Enable AUP) | [認証 (Authentication)] を有効にしていない場合は、この機能を有効にして、認証されていないトラフィックの利用規定 (AUP) を表示し、ユーザーに受け入れるように要求できます。この機能を有効にする場合:

|

| ファイアウォール制御の適用 (Enforce Firewall Control) | サービスのファイアウォール制御を有効にする場合に選択します。

注: このオプションを有効にする前に、ユーザーは Zscaler アカウントに「ファイアウォールの基本」のサブスクリプションがあることを確認する必要があります。

|

| IPS 制御の有効化 (Enable IPS Control) | [ファイアウォール制御の適用 (Enforce Firewall Control)] を有効にしている場合は、これを選択してサービスの IPS 制御を有効にします。

注: このオプションを有効にする前に、ユーザーは Zscaler アカウントに「ファイアウォールの基本」と「ファイアウォール クラウド IPS」のサブスクリプションがあることを確認する必要があります。

|

| 認証 (Authentication) | 有効にすると、ロケーションまたはサブロケーションのユーザーにサービスへの認証を要求します。 |

| IP アドレスの代理 (IP Surrogate) | [認証 (Authentication)] を有効にした場合、ユーザーをデバイスの IP アドレスにマッピングするには、このオプションをオンにします。 |

| 関連付け解除のアイドル時間 (Idle Time for Dissociation) | [IP アドレスの代理 (IP Surrogate)] を有効にした場合は、トランザクションが完了した後、サービスが IP アドレスからユーザーへのマッピングを保持する時間を指定します。[関連付け解除のアイドル時間 (Idle Time for Dissociation)] は、[分 (Mins)](デフォルト)、[時間 (Hours)]、[日 (Days)] で指定できます。

|

| 既知のブラウザの代理 IP アドレス (Surrogate IP for Known Browsers) | 有効にすると、IP アドレスからユーザーへの既存のマッピング(代理 IP アドレスから取得)を使用して、既知のブラウザからトラフィックを送信するユーザーを認証します。 |

| 代理の再検証の更新時間 (Refresh Time for re-validation of Surrogacy) | [既知のブラウザの代理 IP アドレス (Surrogate IP for Known Browsers)] を有効にした場合は、Zscaler サービスが、既知のブラウザからトラフィックを送信するユーザーを認証するために IP アドレスからユーザーへのマッピングを使用できる時間を指定します。定義した時間が経過すると、サービスは IP アドレスからユーザーへの既存のマッピングを更新して再検証します。これにより、ブラウザでユーザーを認証するためのマッピングを引き続き使用できるようになります。[代理の再検証の更新時間 (Refresh Time for re-validation of Surrogacy)] は、[分 (Mins)](デフォルト)、[時間 (Hours)]、[日 (Days)] で指定できます。

|

| [ロケーションの帯域制御オプション] | |

| 帯域制御 (Bandwidth Control) | 有効にすると、ロケーションの帯域制御を適用します。有効になっている場合は、ダウンロード (Mbps) およびアップロード (Mbps) の最大帯域幅制限を指定します。すべてのサブロケーションは、このロケーションに割り当てられた帯域幅制限を共有します。 |

| ダウンロード (Download) | [帯域制御 (Bandwidth Control)] を有効にした場合は、ダウンロードの最大帯域幅制限を Mbps 単位で指定します。許容範囲は 0.1 ~ 99999 です。 |

| アップロード (Upload) | [帯域制御 (Bandwidth Control)] を有効にした場合は、アップロードの最大帯域幅制限を Mbps 単位で指定します。許容範囲は 0.1 ~ 99999 です。 |

[サブロケーションの帯域制御オプション(親のロケーションで帯域制御が有効になっている場合)]

注: 次の帯域制御オプションは、親のロケーションで帯域制御を有効にしている場合にのみサブロケーションに対して設定できます。親のロケーションで帯域制御が有効になっていない場合、サブロケーションの帯域制御オプションはロケーションと同じです(帯域制御、ダウンロード、アップロード)。

|

|

| ロケーションの帯域幅を使用 (Use Location Bandwidth) | 親のロケーションで帯域制御を有効にしている場合は、このオプションを選択してサブロケーションの帯域制御を有効にし、ダウンロードとアップロードの最大帯域幅制限を親の場所に指定したとおりに使用します。 |

| 上書き (Override) | サブロケーションで帯域制御を有効にし、ダウンロード (Mbps) およびアップロード (Mbps) の最大帯域幅制限を指定するには、このオプションを選択します。この帯域幅はサブロケーション専用であり、他のサブロケーションとは共有されません。 |

| 無効 (Disabled) | 帯域幅管理ポリシーからトラフィックを除外するには、このオプションを選択します。このオプションを選択したサブロケーションでは、常に最大で使用可能な共有帯域幅しか使用できません。 |

制限事項 (Limitations)

- 4.5.0 リリースでは、サブロケーションが作成されると、Orchestrator は「その他 (Other)」サブロケーションを自動的に保存します。以前のバージョンの Orchestrator では、Zscaler の「その他 (Other)」サブロケーションは Orchestrator に保存されませんでした。Orchestrator を 4.5.0 リリースにアップグレードすると、自動化を使用して新しい通常の(「その他 (Other)」ではない)サブロケーションが作成された後にのみ、「その他 (Other)」サブロケーションが自動的にインポートされます。

- Zscaler サブロケーションに重複する IP アドレス(サブネット IP アドレス範囲)を含めることはできません。IP アドレスが競合する複数のサブロケーションを編集(追加、更新、または削除)しようとすると、自動化が失敗することがあります。

- ユーザーは、ロケーションとサブロケーションの帯域幅を同時に更新することはできません。

- サブロケーションは、親のロケーションの帯域制御が有効になっている場合、[ロケーションの帯域幅を使用 (Use Location Bandwidth)] オプションをサポートします。ユーザーが親のロケーションでロケーションの帯域制御をオフにすると、Orchestrator はサブロケーションの帯域制御オプションをプロアクティブに確認または更新しません。