ファイアウォールは、受信および送信ネットワーク トラフィックを監視し、定義された一連のセキュリティ ルールに基づいて特定のトラフィックを許可またはブロックするかどうかを決定するネットワーク セキュリティ デバイスです。SASE Orchestrator は、プロファイルおよび Edge のステートレスおよびステートフル ファイアウォールの設定をサポートします。

ファイアウォールの詳細については、ファイアウォールの概要を参照してください。

プロファイルのファイアウォールの設定

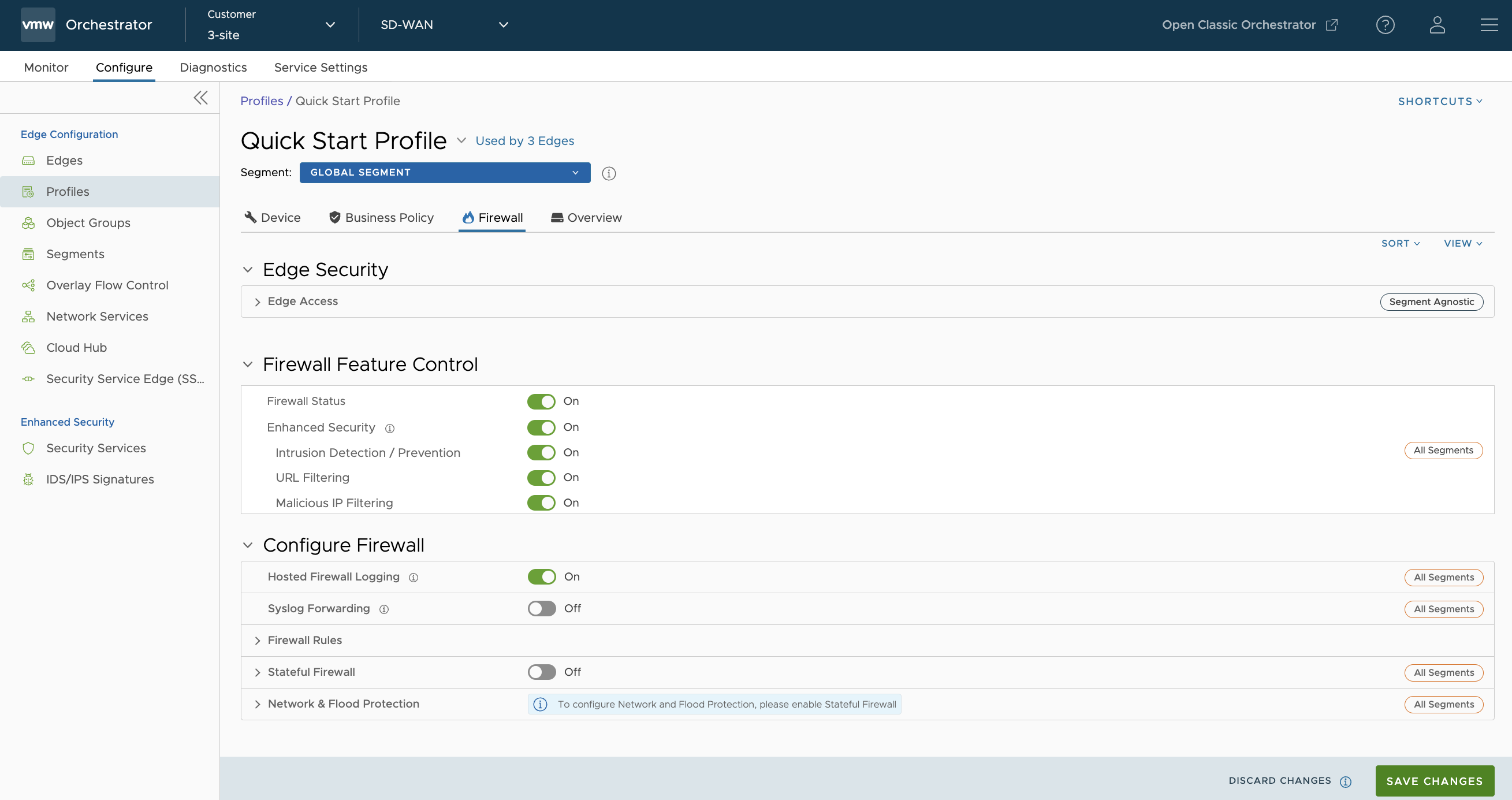

- エンタープライズ ポータルの [SD-WAN] サービスで、 の順に移動します。[プロファイル (Profiles)] ページに既存のプロファイルが表示されます。

- プロファイルのファイアウォールを設定するには、プロファイルへのリンクをクリックし、[ファイアウォール (Firewall)] タブをクリックします。または、プロファイルの [ファイアウォール (Firewall)] 列で [表示 (View)] リンクをクリックすることもできます。

- [ファイアウォール (Firewall)] ページが表示されます。

- [ファイアウォール (Firewall)] タブから、次の Edge のセキュリティおよびファイアウォール機能を設定できます。

フィールド 説明 [Edge アクセス (Edge Access)] Edge アクセス用のプロファイルを設定できます。Edge をよりセキュアにするために、ファイアウォール設定で、サポート アクセス、コンソール アクセス、USB ポート アクセス、SNMP アクセス、およびローカル Web ユーザー インターフェイスアクセスに対して適切なオプションを選択する必要があります。これにより、悪意のあるユーザーが Edge にアクセスできなくなります。セキュリティ上の理由により、サポート アクセス、コンソール アクセス、SNMP アクセス、およびローカル Web ユーザー インターフェイス アクセスはデフォルトで無効になっています。詳細については、Edge アクセスの設定を参照してください。 [ファイアウォールの状態 (Firewall Status)] プロファイルに関連付けられているすべての Edge について、ファイアウォール ルール、ファイアウォール設定、およびインバウンド ACL をオンまたはオフにすることができます。 注: デフォルトでは、この機能が有効になっています。 [ファイアウォールの状態 (Firewall Status)] をオフにすると、プロファイルのファイアウォール機能を無効にすることができます。[強化されたセキュリティ (Enhanced Security)] プロファイルに関連付けられているすべての Edge に対する次のセキュリティ サービスをオンまたはオフにできます。 - 侵入検知/防止

- URL フィルタリング

- 悪意のある IP フィルタリング

デフォルトでは、セキュリティ強化機能は有効になっていません。この機能を有効にする場合は、サポートされているセキュリティ サービスの少なくとも 1 つを有効にしてください。

注: 動的アドレス指定(DHCP クライアント、DHCPv6 クライアント、DHCPv6 PD、SLAAC)を使用するルーテッド LAN インターフェイスでは、拡張セキュリティ サービスはサポートされません。詳細については、拡張セキュリティ サービスの設定を参照してください。

[ホステッド ファイアウォールのログ作成 (Hosted Firewall Logging)] エンタープライズ Edge レベルでファイアウォール ログ機能をオンまたはオフにして、ファイアウォール ログを Orchestrator に送信できます。 注: 5.4.0 リリース以降、ホスト型 Orchestrator では、新規および既存のエンタープライズに対して [Orchestrator のファイアウォール ログ作成の有効化 (Enable Firewall Logging to Orchestrator)] 機能がデフォルトで有効になっています。Edge レベルでは、Edge から Orchestrator にファイアウォール ログを送信するには、 [ホステッド ファイアウォールのログ作成 (Hosted Firewall Logging)] を有効にする必要があります。Orchestrator の Edge ファイアウォールのログは、[監視 (Monitor)] > [ファイアウォールのログ (Firewall Logs)] ページで確認できます。詳細については、ファイアウォール ログの監視を参照してください。

[Syslog 転送 (Syslog Forwarding)] デフォルトでは、エンタープライズに対して Syslog 転送 (Syslog Forwarding) 機能は無効になっています。エンタープライズ SD-WAN Edge から SASE Orchestrator に発信されたイベントとファイアウォール ログを 1 つ以上の一元化されたリモート Syslog コレクタ(サーバ)に収集するには、エンタープライズ ユーザーは Edge/プロファイル レベルでこの機能を有効にする必要があります。SASE Orchestrator でセグメントごとに Syslog コレクタの詳細を設定するには、プロファイルの Syslog の設定を参照してください。 注: IPv4 ベースの Syslog サーバでは、IPv4 と IPv6 の両方のファイアウォール ログの詳細を表示できます。[ファイアウォール ルール (Firewall Rules)] 既存の事前定義されたファイアウォール ルールが表示されます。[+ 新規ルール (+ NEW RULE)] をクリックすると、新しいファイアウォール ルールを作成できます。詳細については、ファイアウォール ルールの設定を参照してください。 既存のファイアウォール ルールを削除するには、ルールを選択して [削除 (DELETE)] をクリックします。

ファイアウォール ルールを複製するには、ルールを選択して [クローン作成 (CLONE)] をクリックします。

ルールの作成または更新中に追加されたすべてのコメントを表示するには、ルールを選択して [コメント履歴 (COMMENT HISTORY)] をクリックします。

特定のルールを検索する場合は [ルールを検索 (Search for Rule)] をクリックします。ルール名、IP アドレス、ポート/ポート範囲、アドレス グループ名およびサービス グループ名でルールを検索できます。

[ステートフル ファイアウォール (Stateful Firewall)] デフォルトでは、エンタープライズに対してステートフル ファイアウォール機能が無効になっています。SASE Orchestrator では、確立されている、およびまだ確立されていない TCP フロー、UDP フロー、およびその他のフローのセッション タイムアウトをプロファイル レベルで設定できます。オプションで、Edge レベルでステートフル ファイアウォール設定を上書きすることもできます。詳細については、ステートフル ファイアウォールの設定を参照してください。 [ネットワークおよびフラッド防止 (Network & Flood Protection)] エンタープライズ ネットワークでのすべての接続試行を保護するために、VMware SASE Orchestrator では、さまざまなタイプの攻撃から保護するために、プロファイルと Edge レベルでネットワークおよびフラッド防止を設定できます。詳細については、ネットワークの設定およびフラッド防止設定を参照してください。

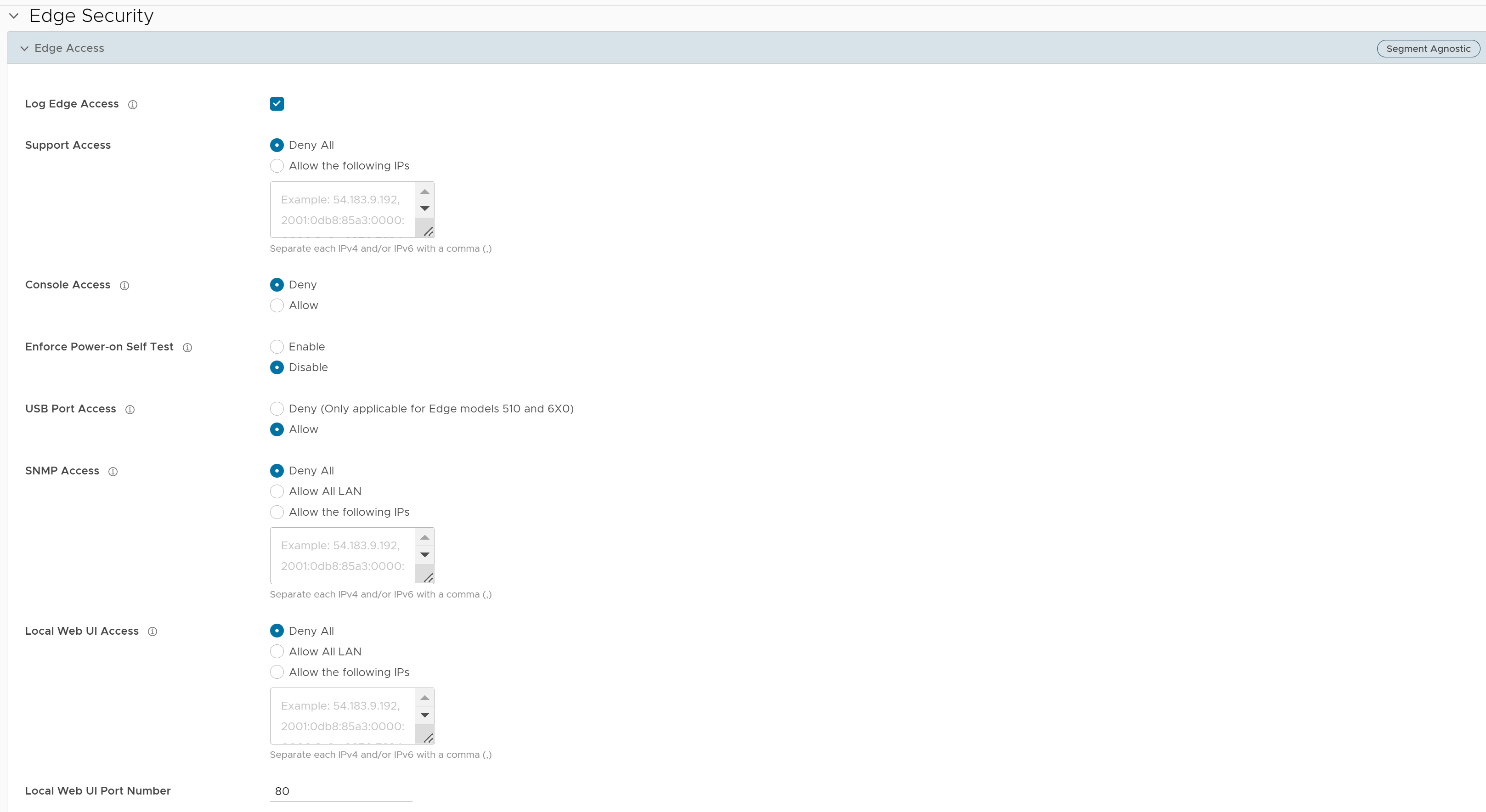

Edge アクセスの設定

- エンタープライズ ポータルの SD-WAN サービスで、[設定 (Configure)] > [プロファイル (Profiles)] > [ファイアウォール (Firewall)] の順に移動します。

- [Edge のセキュリティ (Edge Security)] で、[Edge アクセス (Edge Access)] の拡張アイコンをクリックします。

- 次の Edge アクセス オプションを 1 つ以上設定し、[変更の保存 (Save Changes)] クリックします。

フィールド 説明 Edge アクセスのログを記録 (Log Edge Access) 有効にすると、成功と失敗の試行を含む、Edge へのすべてのアクセスがログに記録されます。 サポート アクセス (Support Access) この Edge への SSH を有効にする IP アドレスを明示的に指定する場合は、[次の IP アドレスを許可 (Allow the following IPs)] を選択します。IPv4 アドレスと IPv6 アドレスの両方をカンマ (,) で区切って入力できます。

デフォルトでは、[すべて拒否 (Deny All)] が選択されています。

コンソール アクセス (Console Access) 物理コンソール(シリアル ポートまたはビデオ グラフィックス アレイ (VGA) ポート)を介した Edge アクセスを有効にするには、[許可 (Allow)] を選択します。デフォルトでは、[拒否 (Deny)] が選択されており、Edge のアクティベーション後にコンソール ログインはアクティベーション解除されています。 注: コンソール アクセス設定が [許可 (Allow)] から [拒否 (Deny)]、またはその逆に変更されるたびに、Edge を手動で再起動する必要があります。パワーオン時のセルフ テストの実行 (Enforce Power-on Self Test) 有効になっている場合、パワーオン セルフ テストに失敗すると、Edge が無効になります。工場出荷状態リセットを実行してから Edge を再度有効にすることで、Edge をリカバリできます。 USB ポート アクセス (USB Port Access) Edge の USB ポート アクセスを有効にするには [許可 (Allow)] を選択し、無効にするには [拒否 (Deny)] を選択します。

このオプションは、Edge モデル 510 および 6x0 でのみ使用できます。

注: USB ポート アクセスの設定が [許可 (Allow)] から [拒否 (Deny)] またはその逆に変更するたびに、Edge にアクセスできる場合は Edge を手動で再起動し、Edge がリモート サイトにある場合は SASE Orchestrator を使用して Edge を再起動する必要があります。手順については、 リモート アクションを参照してください。SNMP アクセス (SNMP Access) SNMP を介したルーティング インターフェイス/WAN からの Edge アクセスを許可します。次のいずれかのオプションを選択します。 - [すべて拒否 (Deny All)]:デフォルトでは、Edge に接続されているすべてのデバイスで SNMP アクセスが無効になっています。

- [すべての LAN を許可 (Allow All LAN)]:LAN ネットワーク経由で Edge に接続されているすべてのデバイスで SNMP アクセスを許可します。

- [次の IP アドレスを許可 (Allow the following IPs)]:SNMP を介して Edge にアクセスできる IP アドレスを明示的に指定できます。各 IPv4 または IPv6 アドレスをカンマ (,) で区切ります。

ローカル Web ユーザー インターフェイス アクセス (Local Web UI Access) ローカル Web ユーザー インターフェイスを介したルーティング インターフェイス/WAN からの Edge アクセスを許可します。次のいずれかのオプションを選択します。 - [すべて拒否 (Deny All)]:デフォルトでは、Edge に接続されているすべてのデバイスでローカル Web ユーザー インターフェイス アクセスが無効になっています。

- [すべての LAN を許可 (Allow All LAN)]:LAN ネットワーク経由で Edge に接続されているすべてのデバイスでローカル Web ユーザー インターフェイス アクセスを許可します。

- [次の IP アドレスを許可 (Allow the following IPs)]:ローカル Web ユーザー インターフェイスを介して Edge にアクセスできる IP アドレスを明示的に指定できます。各 IPv4 または IPv6 アドレスをカンマ (,) で区切ります。

ローカル Web ユーザー インターフェイスのポート番号 (Local Web UI Port Number) Edge へのアクセス元となるローカル Web ユーザー インターフェイスのポート番号を入力します。デフォルト値は 80 です。

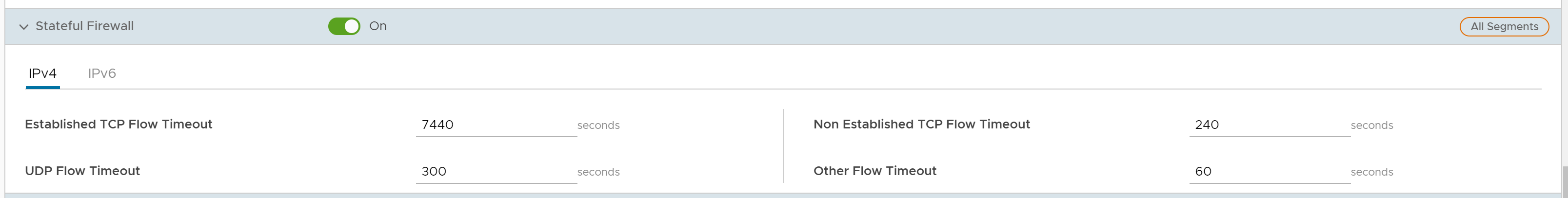

ステートフル ファイアウォールの設定

- エンタープライズ ポータルの SD-WAN サービスで、[設定 (Configure)] > [プロファイル (Profiles)] > [ファイアウォール (Firewall)] の順に移動します。

- [ファイアウォールの設定 (Configure Firewall)] で、[ステートフル ファイアウォール (Stateful Firewall)] トグル ボタンをオンにしてから拡張アイコンをクリックします。デフォルトでは、タイムアウト セッションは IPv4 アドレスに適用されます。

- 次のステートフル ファイアウォールの設定を行い、[変更の保存 (Save Changes)] をクリックします。

フィールド 説明 確立されている TCP フローのタイムアウト(秒)(Established TCP Flow Timeout (seconds)) 確立されている TCP フローの非アクティブ タイムアウト期間(秒単位)を設定します。これを超えると、フローは無効になります。許容値の範囲は 60 秒から15999999 秒です。デフォルト値は 7440 秒です。 確立されていない TCP フローのタイムアウト(秒)(Non Established TCP Flow Timeout (seconds)) 確立されていない TCP フローの非アクティブ タイムアウト期間(秒単位)を設定します。これを超えると、フローは無効になります。許容値の範囲は 60 秒から 604800 秒です。デフォルト値は 240 秒です。 UDP フローのタイムアウト(秒)(UDP Flow Timeout (seconds)) UDP フローの非アクティブ タイムアウト期間(秒単位)を設定します。これを超えると、UDP フローは無効になります。許容値の範囲は 60 秒から15999999 秒です。デフォルト値は 300 秒です。 その他のフローのタイムアウト(秒)(Other Flow Timeout (seconds)) ICMP などのその他のフローの非アクティブ タイムアウト期間(秒単位)を設定します。これを超えると、それらのフローは無効になります。許容値の範囲は 60 秒から15999999 秒です。デフォルト値は 60 秒です。 注:設定されたタイムアウト値は、メモリ使用量がソフト リミットを下回っている場合にのみ適用されます。ソフト リミットは、メモリ使用量に関してプラットフォームでサポートされている同時フローの 60% を下回るものに対応しています。

ネットワークの設定およびフラッド防止設定

- サービス拒否 (DoS) 攻撃 (Denial-of-Service (DoS) attack)

- TCP ベースの攻撃:無効な TCP フラグ、TCP ランド、TCP SYN フラグメント

- ICMP ベースの攻撃:ICMP Ping of Death および ICMP フラグメント

- IP アドレス ベースの攻撃 - 不明の IP プロトコル、IP オプション、不明の IPv6 プロトコル、および IPv6 拡張ヘッダー。

| 攻撃のタイプ | 説明 |

|---|---|

| サービス拒否 (DoS) 攻撃 (Denial-of-Service (DoS) attack) | サービス拒否 (DoS) 攻撃は、大量の偽のトラフィックでターゲット デバイスを圧倒するネットワーク セキュリティ攻撃の一種であり、正当なトラフィックを処理できなくなるため、ターゲットは偽のトラフィックを処理する必要があります。ターゲットには、ファイアウォール、ファイアウォールがアクセスを制御するネットワーク リソース、または個々のホストの特定のハードウェア プラットフォームやオペレーティング システムが対象になります。DoS 攻撃では、ターゲット デバイスのリソースの枯渇を試行します。これにより、ターゲット デバイスを正規ユーザーが使用できなくなります。 DoS 攻撃には、フラッディング サービスとクラッシュ サービスの 2 つの一般的な手法があります。フラッド攻撃は、サーバがバッファリングする受信トラフィックが多すぎるために発生します。これにより、処理速度が低下し、最終的に停止します。その他の DoS 攻撃は、単にターゲット システムまたはサービスがクラッシュする原因となる脆弱性を悪用します。これらの攻撃では、ターゲットのバグを悪用する入力が送信されます。それ以降、クラッシュが発生したり、システムが不安定になります。 |

| 無効な TCP フラグ (Invalid TCP Flags) |

TCP パケットに不正または無効なフラグの組み合わせが含まれていると、無効な TCP フラグ攻撃が発生します。TCP フラグの組み合わせが無効なため、脆弱なターゲット デバイスがクラッシュします。そのため、フィルタを適用することをお勧めします。無効な TCP フラグに対する保護は次のものを検出してブロックします。

|

| TCP ランド (TCP Land) | ランド攻撃とは、レイヤー 4 の DoS 攻撃であり、送信元 IP アドレスとポートが宛先 IP アドレスとポートと同じになるように TCP SYN パケットが作成されます。宛先ポートは、ターゲット デバイス上で開いているポートを指すように設定されます。攻撃を受けやすいターゲット デバイスは、該当のメッセージを受信し、宛先アドレスに対して応答します。これにより、パケットは事実上無限ループでの再処理に送信されます。そのため、デバイスの CPU 使用率が無期限に消費され、脆弱なターゲット デバイスがクラッシュまたはフリーズします。 |

| TCP SYN フラグメント (TCP SYN Fragment) | インターネット プロトコル (IP) は、伝送制御プロトコル (TCP) SYN セグメントを IP パケットにカプセル化して TCP 接続を開始し、応答で SYN/ACK セグメントを呼び出します。IP パケットは小規模なので、断片化する正当な理由はありません。断片化された SYN パケットはアノマリであり、そのような疑いがあります。TCP SYN フラグメント攻撃では、ターゲット サーバまたはホストは TCP SYN パケットのフラグメントでフラッディングします。ホストはフラグメントを検出し、それらを再構築するために、残りのパケットが到達するまで待機します。完了できない接続でサーバまたはホストをフラッディングすると、ホストのメモリ バッファ オーバーフローが発生するため、正当な接続ができなくなるため、ターゲット ホストのオペレーティング システムに障害が発生します。 |

| ICMP Ping of Death | ICMP(インターネット制御メッセージ プロトコル)Ping of Death 攻撃では、攻撃者は複数の不正な、または悪意のある ping をターゲット デバイスに送信します。ping パケットは小さく、ネットワーク ホストの到達可能性の確認に使用されますが、攻撃者が最大サイズの 65535 バイトを超えるサイズを作成する可能性があります。 悪意のある大きなパケットが悪意のあるホストから送信されると、パケットは転送中に断片化されます。ターゲット デバイスが IP フラグメントを完全なパケットに再構築しようとすると、合計サイズが最大値を超えます。これにより、最初にパケットに割り当てられたメモリ バッファがオーバーフローし、システムがクラッシュしたり、フリーズしたり、再起動したりする可能性があります。これは、このような巨大なパケットを管理できないためです。 |

| ICMP フラグメント (ICMP Fragment) | ICMP 断片化攻撃は、ターゲット サーバで最適化できない不正な ICMP フラグメントのフラッディングを伴う一般的な DoS 攻撃です。すべてのフラグメントが受信された場合にのみ、デフラグが実行されるため、このような偽のフラグメントの一時ストレージはメモリを消費し、脆弱なターゲット サーバの使用可能なメモリ リソースを枯渇させ、サーバが使用不能になる可能性があります。 |

| 不明の IP プロトコル (IP Unknown Protocol) | 不明の IP プロトコルとは、IANA (https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml) にリストされていないプロトコルを指します。 IP アドレスの不明なプロトコル保護を有効にすると、プロトコル ID 番号が 143 以上のプロトコル フィールドを持つ IP パケットがブロックされます。これは、エンド デバイスで適切に管理されていない場合にクラッシュする可能性があるためです。慎重な対策として、このような IP パケットが保護されたネットワークに入るのをブロックすることが必要です。 |

| IP オプション (IP Options) | 攻撃者は、IP パケット内の IP オプション フィールドを不正確に設定し、不完全または不正なフィールドを生成することがあります。攻撃者は、これらの不正なパケットを使用して、ネットワーク上の脆弱なホストを侵害します。脆弱性が悪用されると、任意のコードを実行できる可能性があります。この脆弱性は、パケットの IP ヘッダーにある特定の細工された IP オプションを含むパケットを処理した後に、悪用される可能性があります。IP セキュリティ保護オプション保護を有効にすると、IP パケット ヘッダーに誤った形式の IP オプション フィールドを持つ中継 IP パケットがブロックされます。 |

| 不明の IPv6 プロトコル (IPv6 Unknown Protocol) | IPv6 不明プロトコル保護を有効にすると、プロトコル ID 番号が 143 以上のプロトコル フィールドを持つ IPv6 パケットがブロックされます。これは、エンド デバイスで適切に管理されていない場合にクラッシュする可能性があるためです。慎重な対策として、このような IPv6 パケットが保護されたネットワークに入るのをブロックすることが必要です。 |

| IPv6 拡張ヘッダー (IPv6 Extension Header) | IPv6 拡張機能ヘッダー攻撃は、IPv6 パケット内の拡張機能ヘッダーの誤った処理が原因で発生する DoS 攻撃です。IPv6 拡張ヘッダーを誤って処理すると、DoS につながる可能性のある新しい攻撃ベクトルが作成され、隠れチャネルの作成やルーティング ヘッダー 0 攻撃など、さまざまな目的で悪用される可能性があります。このオプションを有効にすると、断片化ヘッダーを除く拡張ヘッダーを含む IPv6 パケットがドロップされます。 |

- エンタープライズ ポータルの SD-WAN サービスで、[設定 (Configure)] > [プロファイル (Profiles)] > [ファイアウォール (Firewall)] の順に移動します。

- [ファイアウォールの設定 (Configure Firewall)] で、[ステートフル ファイアウォール (Stateful Firewall)] 機能をオンにします。

- [ネットワークおよびフラッド防止 (Network & Flood Protection)] の拡張アイコンをクリックします。

- 次のネットワークおよびフラッド防止の設定を行い、[変更の保存 (Save Changes)] をクリックします。

注: デフォルトでは、IPv4 アドレスにネットワークおよびフラッド防止設定が適用されます。

フィールド 説明 新規接続のしきい値(1 秒あたりの接続数)(New Connection Threshold (connections per second)) 1 つの送信元 IP アドレスから 1 秒あたりに許可される新しい接続の最大数許容値の範囲は 10 ~ 100% です。デフォルト値は 25% です。 拒否リスト (Denylist) ネットワークの設定ミスまたは悪意のあるユーザー攻撃が原因でフラッド トラフィックを送信することで、新しい接続のしきい値に違反している送信元 IP アドレスをブロックするには、このチェックボックスをオンにします。 注: [新規接続のしきい値 (1 秒あたりの接続数) (New Connection Threshold (connections per second))] 設定は、 [拒否リスト (Denylist)] が選択されていないと機能しません。検出期間(秒)(Detect Duration (seconds)) 送信元 IP アドレスをブロックする前に、違反している送信元 IP アドレスがトラフィック フローの送信を許可される猶予期間です。 ホストが新しい接続要求(ポート スキャン、TCP SYN フラッドなど)のフラッド トラフィックをこの期間の秒間最大許容接続数 (CPS) を超えて送信した場合、送信元あたりの CPS の数が一度超えてもすぐには拒否リストが実施されることはなく、代わりに拒否リスト実施の対象として認識されます。たとえば、検出期間が 10 秒で、この期間の秒間最大許容接続数 (CPS) が 10 であると想定すると、10 秒の間にホストがフラッドする新しい接続要求数が 100 を超えた場合、ホストには拒否リストが実施されます。

許容値の範囲は 10 秒から 100 秒です。デフォルト値は 10 秒です。拒否リスト期間(秒)(Denylist Duration (seconds)) 違反した送信元 IP アドレスがパケットの送信をブロックされる期間。許容値の範囲は 10 秒から 86,400 秒です。デフォルト値は 10 秒です。 宛先あたりの TCP ハーフオープンしきい値 (TCP Half-Open Threshold Per Destination) 宛先ごとに許可されるハーフオープン TCP 接続の最大数。許容値の範囲は 1 ~ 100% です。 TCP ベースの攻撃 (TCP Based Attacks) 次の TCP ベースの攻撃からの保護をサポートします。該当のチェックボックスをオンにしてください。 - 無効な TCP フラグ (Invalid TCP Flags)

- TCP ランド (TCP Land)

- TCP SYN フラグメント (TCP SYN Fragment)

ICMP ベースの攻撃 (ICMP Based Attacks) 次の ICMP ベースの攻撃からの保護をサポートします。該当のチェックボックスをオンにしてください。 - ICMP Ping of Death

- ICMP フラグメント (ICMP Fragment)

IP アドレス ベースの攻撃 (IP Based Attacks) 次の IP ベースの攻撃からの保護をサポートします。該当のチェックボックスをオンにしてください。 - 不明の IP プロトコル (IP Unknown Protocol)

- IP オプション (IP Options)

- 不明の IPv6 プロトコル (IPv6 Unknown Protocol)

- IPv6 拡張ヘッダー (IPv6 Extension Header)