| 暗号化 (Encryption) |

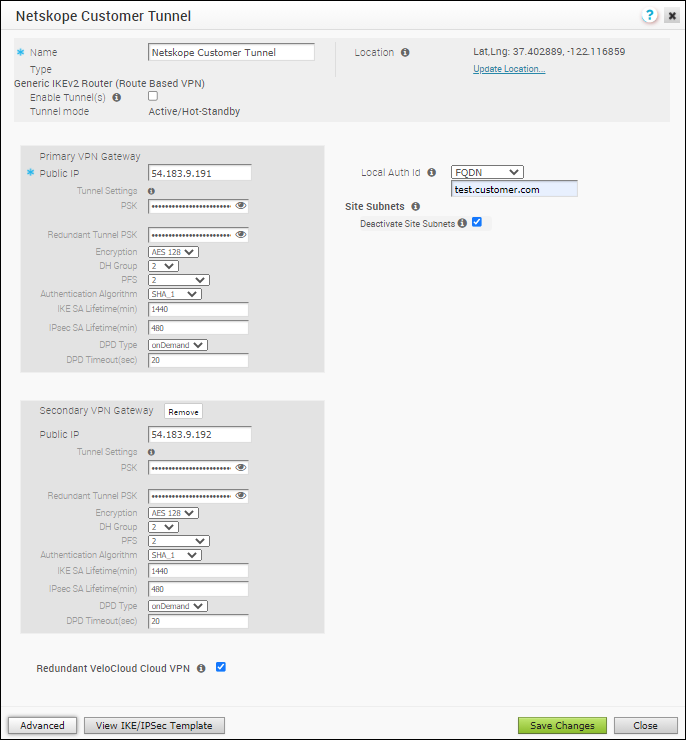

ドロップダウン リストから AES アルゴリズム キーを選択して、データを暗号化します。データを暗号化しない場合は [ヌル (Null)] を選択します。デフォルト値は AES 128 です。 |

| DH グループ (DH Group) |

事前共有キーを交換するときに使用する Diffie-Hellman (DH) グループのアルゴリズムを選択します。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは、2、5、14、15、16 です。DH グループ 14 を使用することをお勧めします。 |

| PFS |

セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは 2、5、14、15、16 です。デフォルト値は [アクティベーション解除済み (deactivated)] です。 |

| ハッシュ (Hash) |

ドロップダウン リストから VPN ヘッダーの認証アルゴリズムを選択します。次のような Secure Hash Algorithm (SHA) オプションを使用できます。

- SHA 1

- SHA 256

- SHA 384

- SHA 512

デフォルト値は [SHA 256] です。 |

| IKE SA の有効期間 (分) (IKE SA Lifetime (min)) |

IKE SA の有効期間を分単位で入力します。有効期間が切れる前に、Edge の再キー化を開始する必要があります。範囲は 10 ~ 1440 分です。デフォルト値は 1440 分です。 |

| IPsec SA の有効期間 (分) (IPsec SA Lifetime(min)) |

IPsec SA の有効期間を分単位で入力します。有効期間が切れる前に、Edge の再キー化を開始する必要があります。範囲は 3 ~ 480 分です。デフォルト値は 480 分です。 |

| DPD タイムアウト タイマー (秒) (DPD Timeout Timer(sec)) |

ピアがダウンしていると判断する前に、デバイスが DPD メッセージへの応答を受信するのを待機する最大時間を入力します。デフォルト値は 20 秒です。DPD タイムアウト タイマーをゼロ (0) に設定して、DPD をアクティベーション解除できます。 |