ユーザー認証タイプ

デバイスを加入する前に、各デバイス ユーザーには、Workspace ONE UEM によって認識される正規のユーザー アカウントが必要です。また、貴社のニーズに基づいて、ユーザー認証タイプを選択します。

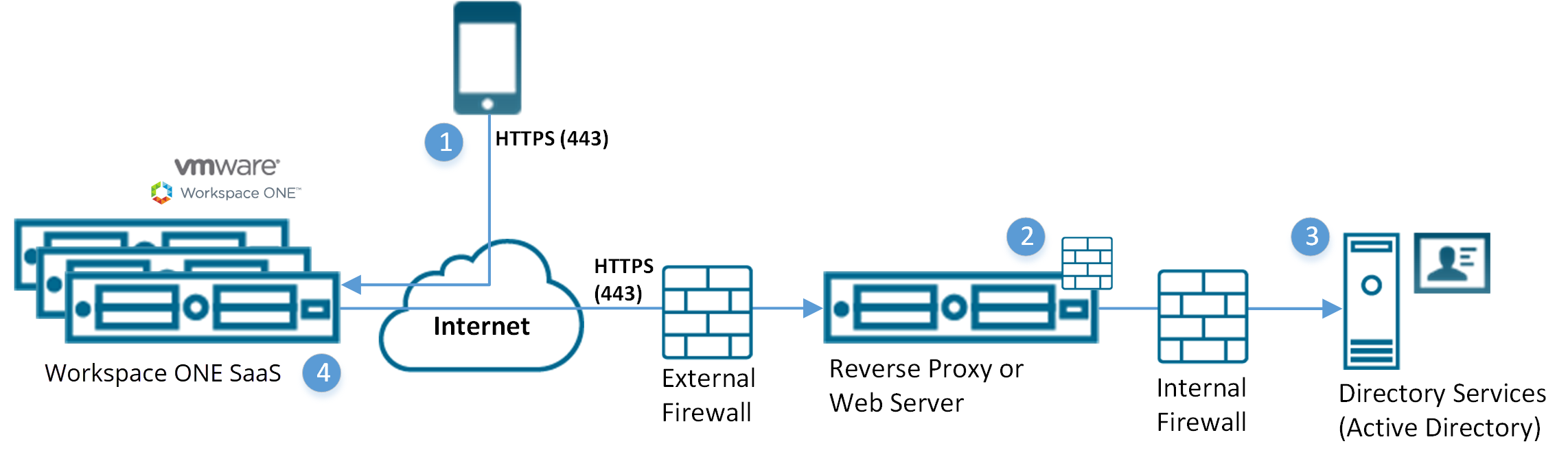

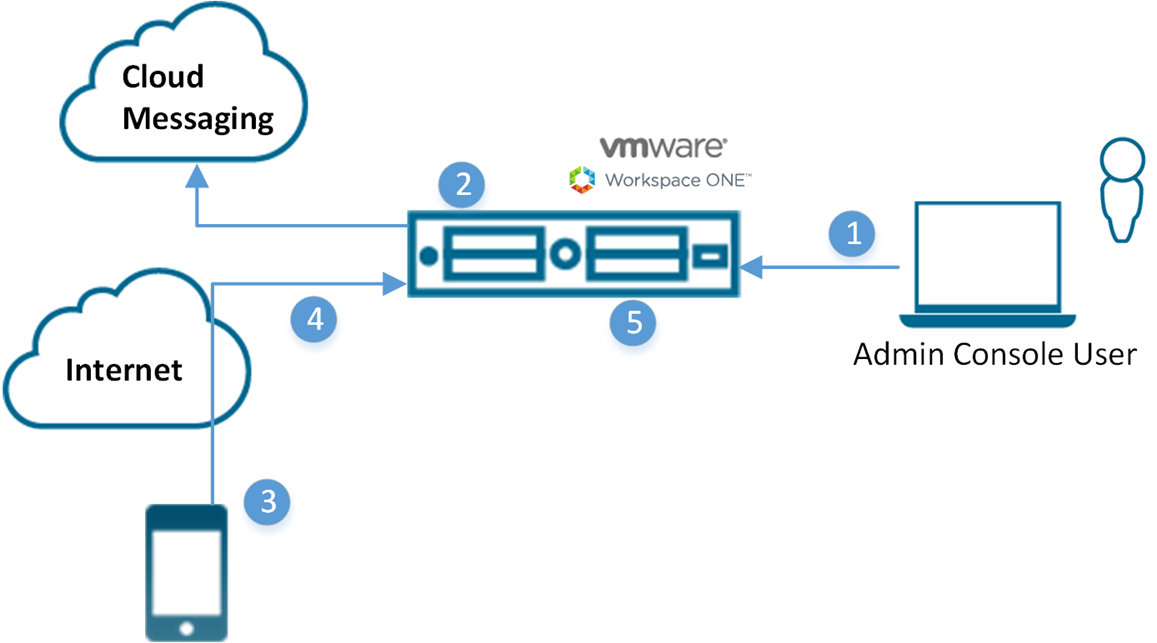

認証プロキシ

認証プロキシは、クラウドまたは強化された内部ネットワークにディレクトリ サービス統合を提供します。このモデルでは、Workspace ONE UEM サーバは、Exchange ActiveSync サーバ、または、パブリック ネットワークに面した Web サーバと通信します。また、ユーザーはドメイン コントローラに対して認証されます。

長所

- クラウド全体を通して AD/LDAP とプロキシ統合するセキュアな方法。

- 既存の企業資格情報を使用してエンド ユーザーを認証。

- 構成の必要性を最小に押さえた軽量モジュール。

短所

- AD/LDAP サーバと結び付けられたパブリックに面した Web サーバまたは Exchange ActiveSync サーバが必要。

- 特定のアーキテクチャでのみ使用が可能。

- VMware Enterprise Systems Connector に比べて堅牢性が低い。

- Workspace ONE への直接加入には使用できない。

- デバイスを加入させるためにデバイスが Workspace ONE UEM に接続します。ユーザーは自分のディレクトリ サービスのユーザー名とパスワードを入力します。

- ユーザー名とパスワードは送信中は暗号化されます。

- Workspace ONE UEM はユーザーのディレクトリ サービス パスワードを保存しません。

- Workspace ONE UEM はユーザー名とパスワードを (ベーシック認証のような) 認証が必要な構成済みの認証プロキシ エンドポイントにリレーします。

- ユーザーの資格情報は、企業ディレクトリ サービスに対して検証されます。

- ユーザーの資格情報が有効の場合、Workspace ONE UEM サーバがデバイスを加入させます。

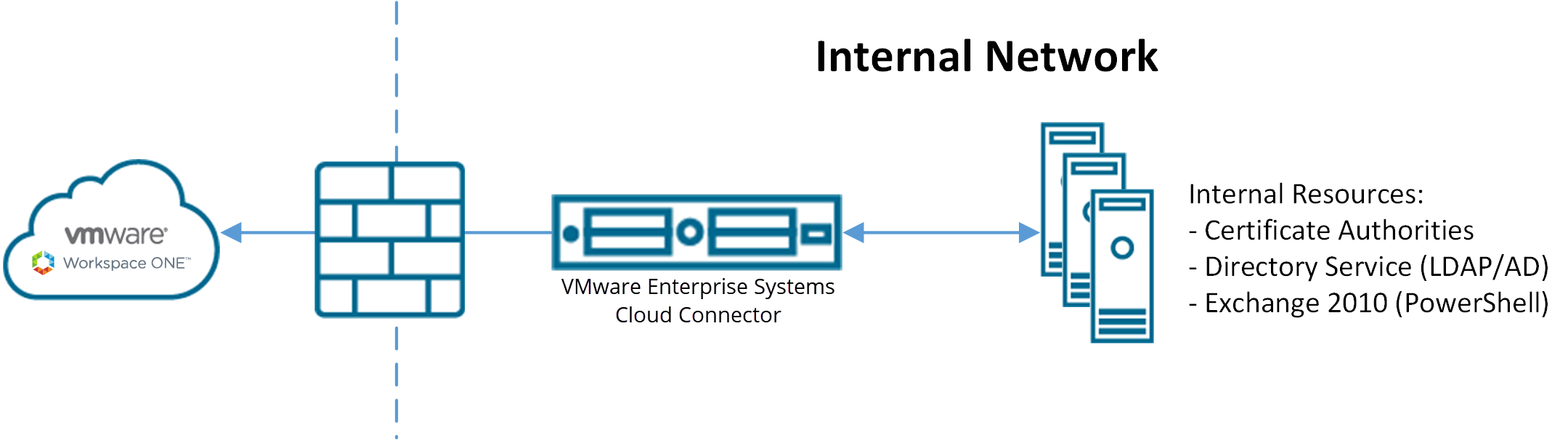

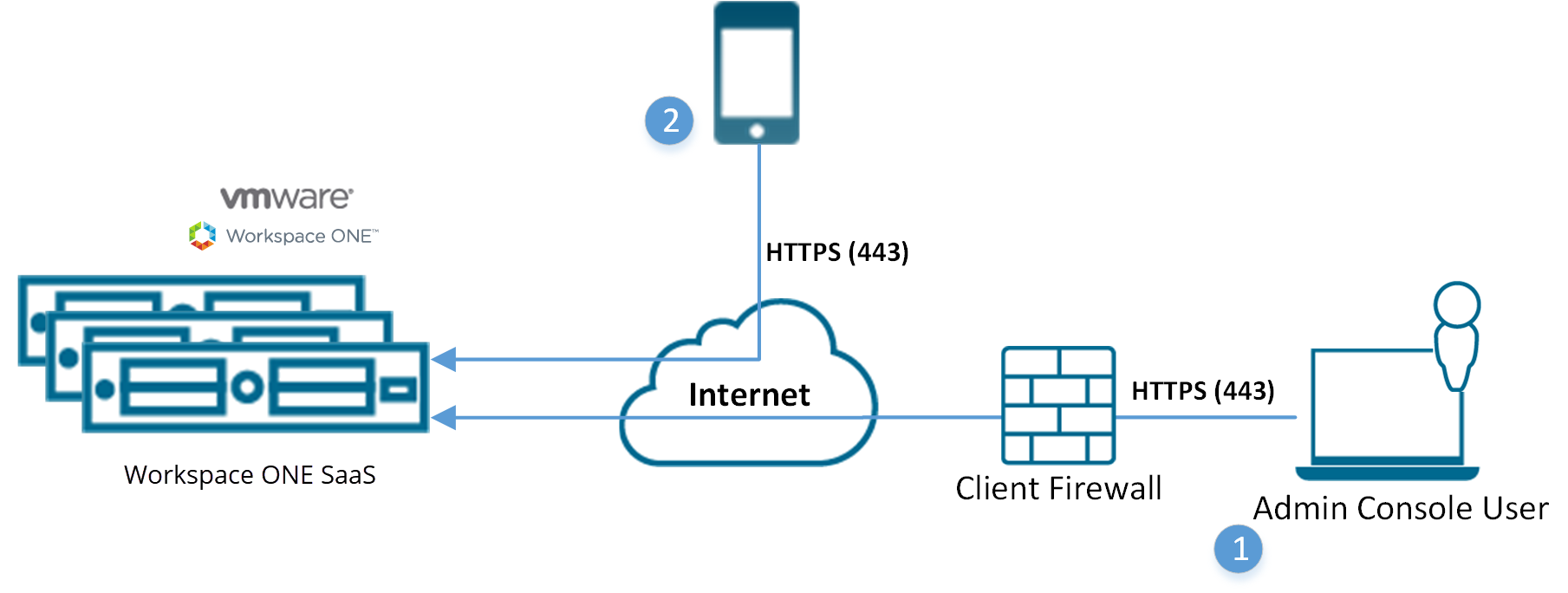

LDAP 認証と VMware Enterprise Systems Connector を使用した Active Directory

LDAP 認証と VMware Enterprise Systems Connector を使用した Active Directory は、従来の AD & LDAP 認証と同じ機能を提供します。このモデルは、SaaS 展開向けのクラウド全体で機能します。

長所

- 既存の企業資格情報を使用してエンド ユーザーを認証

- 通信が貴社ネットワーク内の VMware Enterprise Systems Connector から開始されるため、ファイアウォールの設定変更が不要。

- 資格情報を暗号化して安全に送信。

- BES、Microsoft ADCS、SCEP や SMTP サーバといった他のインフラにもセキュアな構成を提供

- Workspace ONE ™ への直接加入に対応。

短所

- ファイアウォールの背後または DMZ 内への VMware Enterprise Systems Connector のインストールが必要

- 追加構成が必要

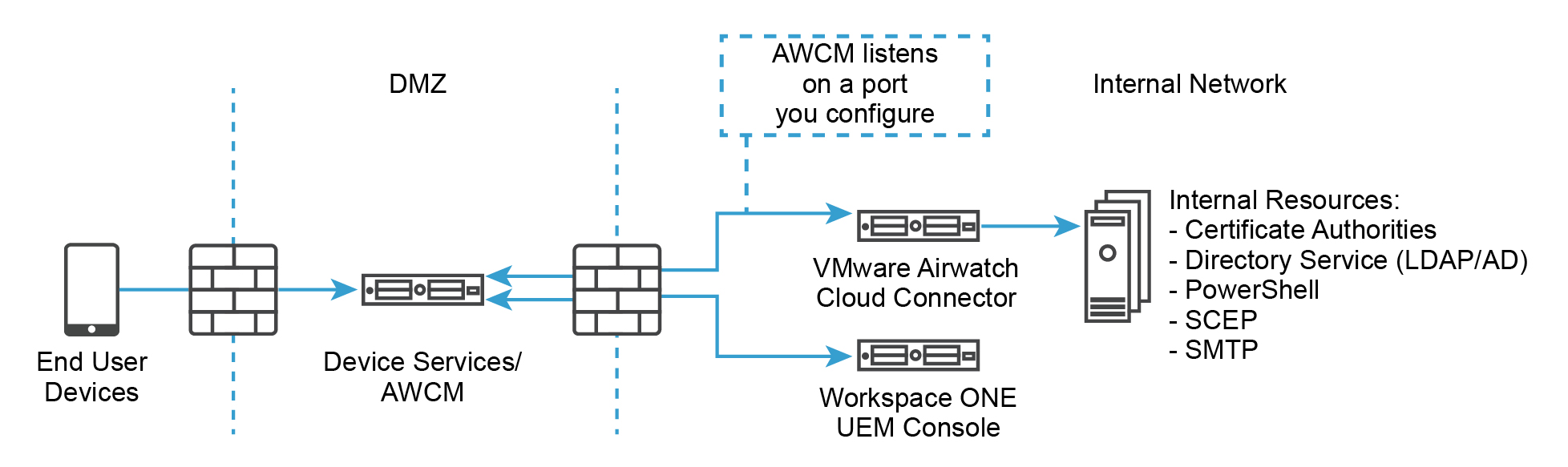

SaaS 展開モデル

オンプレミス展開モデル

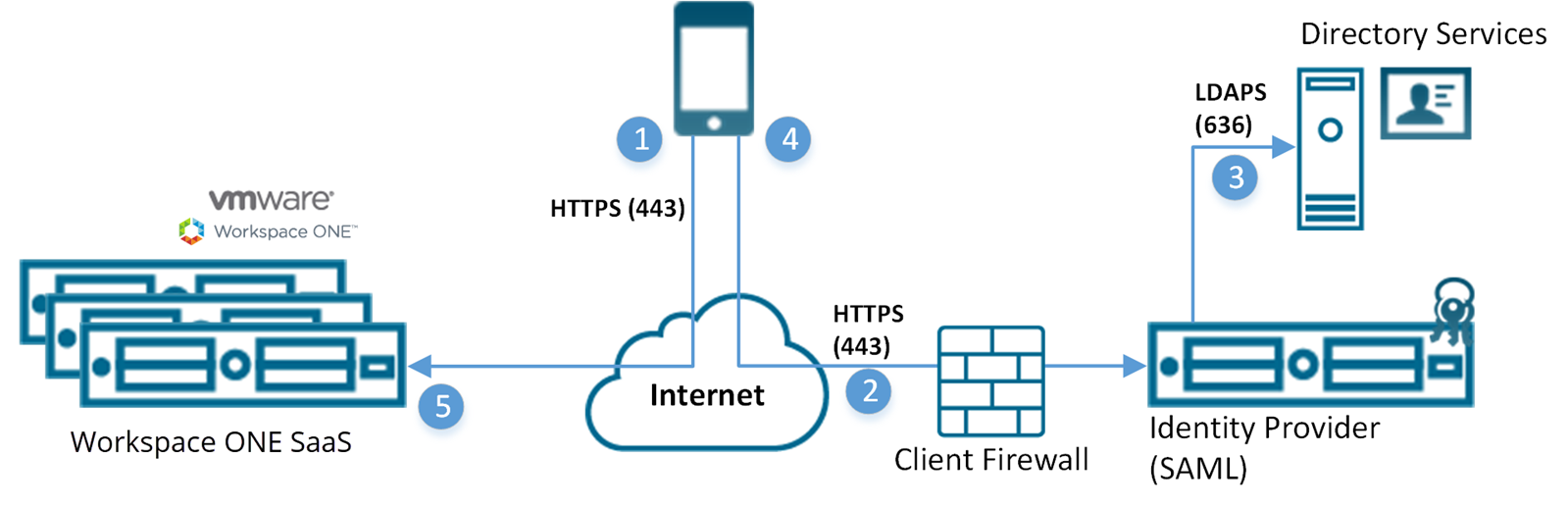

SAML 2.0 認証

SAML (Security Assertion Markup Language) 2.0 認証は、シングル サインオンをサポートし、統合された認証を提供します。Workspace ONE UEM はいかなる企業資格情報も受信することはありません。

SAML アイデンティティ プロバイダ サーバを使用している場合は、SAML 2.0 統合を利用してください。ID プロバイダで SAML 応答の一部として、objectGUID 属性が返されることを確認します。

長所

- シングル サインオン機能を提供。

- 既存の企業資格情報を使用した認証。

- Workspace ONE UEM は、プレーン テキストの企業資格情報を受信することはありません。

- SAML ディレクトリ ユーザーとペアリングされている場合、Workspace ONE 直接加入に対応。

- 管理者のみがマルチドメイン環境を使用可能。

短所

- 企業 SAML アイデンティティ プロバイダ インフラが必要

- SAML ベーシック ユーザーとペアリングされている場合、Workspace ONE 直接加入に対応しない。

-

ローカル ベーシック ユーザー機能を有効にして、IDP として Workspace ONE Access で SAML を構成する場合、ベーシック ユーザーの認証はサポートされません。

- 加入のためにデバイスが Workspace ONE UEM に接続します。次に UEM サーバはデバイスをクライアント指定のアイデンティティ プロバイダにリダイレクトします。

- デバイスは HTTPS を使用して、クライアントにより提供されたアイデンティティ プロバイダにセキュアに接続します。ユーザーは資格情報を入力します。

- 資格情報は、デバイスと SAML エンドポイントの間で直接送信される際、暗号化されます。

- 資格情報をディレクトリ サービスに対して検証します。

- アイデンティティ プロバイダは、認証済みのユーザー名を伴った署名済みの SAML 応答を返します。

- デバイスは、Workspace ONE UEM サーバに応答を返し、署名済みの SAML メッセージを提示します。ユーザーを認証します。詳細については、「Directory Services の手動による設定」を参照し、SAML セクションまで下にスクロールしてください。

-

Workspace ONE Access を使用して認証する SAML 管理者は、SaaS アプリを使用できません。

SAML 管理者向けの SaaS アプリ機能

Workspace ONE Access を使用して認証する SAML 管理者は、SaaS アプリケーションや、他の Workspace ONE Access ポリシーおよび機能を利用できません。[SaaS アプリ] ページに移動すると、次のエラー メッセージが表示されます。

管理者アカウントが UEM と IDM の両方のシステムに存在し、Workspace ONE UEM のドメインが VMware Identity Manager の同じアカウントのドメインと完全に一致していることを確認します。

SaaS アプリへのアクセス機能を復元するには、ベーシック認証を使用して Workspace ONE UEM にログインし、さらに、組織グループで Workspace ONE Access を有効にする必要があります。

トークンベース認証

トークンベース認証はユーザーにとって最も簡単なデバイス加入方法です。この加入方法を使用する場合、Workspace ONE UEM はトークンを生成し、加入 URL 内に配置します。

シングル トークン認証 では、ユーザーは加入を完了するためにデバイスからリンクにアクセスし、Workspace ONE UEM サーバはユーザーが提供するトークンを参照します。

セキュリティを強化するため、各トークンに有効期限 (単位: 時間) を設定してください。これにより、別のユーザーがそのデバイス上の利用可能な情報や機能にアクセスしてしまう可能性を、最小限に抑えることができます。

また二要素認証を実装し、エンド ユーザー識別確認のステップを加えることもできます。この認証設定では、ユーザーは、加入リンクにアクセスして提供されたトークンとユーザー名およびパスワードを入力する必要があります。

長所

- デバイスの加入/認証の際のエンド ユーザーへの負担が最も少ない方法です。

- 有効期限を設けることで、トークンをセキュアに使用できます。

- シングル トークン認証にはユーザー資格情報は不要です。

短所

- デバイスにトークンを送信するために、簡易メール転送プロトコル (SMTP)、あるいはショート メッセージ サービス (SMS) 統合が必要です。

- 管理者がユーザーのデバイス登録を承認します。

- シングル ユーザー用のトークンが生成され、Workspace ONE UEM からユーザーに送信されます。

- トークンを受け取ったユーザーは、加入 URL を開きます。トークンを入力するよう、ユーザーにプロンプトが表示されます(オプションで二要素認証を要求することもできます)。

- デバイスの加入プロセスが開始します。

- Workspace ONE UEM がトークンを有効期限切れとしてマークします。

注:SaaS 展開には SMTP が含まれます。

加入のセキュリティ タイプを有効にする

Workspace ONE UEM を、選択したユーザー セキュリティ タイプと統合したら、加入処理の前に、許可する各認証モードを有効にします。

- [認証] タブで、[デバイス] > [デバイス設定] > [デバイスとユーザー] > [全般] > [加入] の順に進みます。

-

認証モード 設定の適切なチェック ボックスを選択します。

設定 説明 Eメールドメインを追加 このボタンは、自動検出サービスを設定して Eメール ドメインを環境に登録するために使用します。 認証モード 許可済みの認証タイプを選択します。これには以下が含まれます。

* [ベーシック] – ベーシック ユーザー アカウント(UEM console で手動で作成したもの)を加入できます。

* [ディレクトリ] – ディレクトリ ユーザー アカウント(ディレクトリ サービス統合によりインポート済みまたは許可済みのアカウント)の加入を許可します。Workspace ONE への直接加入では、SAML の有無に関係なくディレクトリ ユーザーをサポートします。

* [認証プロキシ] – 認証プロキシ ユーザー アカウントを使用したユーザー加入を許可します。ユーザーはウェブ エンドポイントに認証します。認証プロキシの URL、認証プロキシ URL のバックアップ、および 認証方法の種類(HTTP ベーシックまたは Exchange ActiveSync を選択)を入力します。Intelligent Hub の認証ソース Intelligent Hub サービスがユーザーおよび認証ポリシー用にそのソースとして使用するシステムを選択します。

* [Workspace ONE UEM] – Hub サービスでユーザーおよび認証ポリシーのソースとして Workspace ONE UEM を使用する場合は、この設定を選択します。Hub サービスの Hub 構成 ページを構成するときに、Hub サービス テナントの URL を入力します。

* [Workspace ONE Access] – Hub サービスでユーザーおよび認証ポリシーのソースとして Workspace ONE Access を使用する場合は、この設定を選択します。

Hub サービスの Hub 構成 ページを構成するときに、Workspace ONE Access テナントの URL を入力します。

注:Intelligent Hub の認証ソースとして Workspace ONE Access を有効にし、コマンド ラインを使用して代理セットアップ目的で加入する場合、この構成はバイパスされ、コマンド ラインで提供される認証情報が優先されます。

VMware Workspace ONE Intelligent Hub の詳細については、「VMware Workspace ONE Hub サービスのドキュメント」を参照してください。

Workspace ONE Access の詳細については、「VMware Workspace ONE Access のドキュメント」を参照してください。デバイス加入モード 優先するデバイス加入モードを選択します。これには以下が含まれます。

* [新規加入] – 基本的にその他の加入の条件(認証モード、制限など)を満たすすべてのユーザーに加入を許可します。Workspace ONE への直接加入では、新規加入をサポートします。

* [登録デバイスのみ] – 管理者またはエンド ユーザーにより登録されたデバイスを使用して加入するユーザーのみを許可します。デバイスの登録は、加入前に企業デバイスを UEM コンソールに追加するプロセスです。Workspace ONE への直接加入では、登録済みデバイスのみの登録を許可できますが、登録トークンが必要ない場合に限られます。登録トークンを要求する 登録済みデバイスのみ が選択されている場合にのみ表示されます。

登録済みのデバイスのみが加入できるように制限する場合、加入に使用する登録トークンを要求するオプションも使用することができます。その特定のユーザーに加入が認められているかどうかを確認できるため、これを使用するとセキュリティを強化できます。Workspace ONE UEM アカウントを持つユーザーに、加入トークンを添付した Eメールか SMS メッセージを送信することができます。iOS で Intelligent Hub 加入を必須にする iOS デバイスのユーザーが加入前に Workspace ONE Intelligent Hub をダウンロードおよびインストールしていることを必須とするには、このチェック ボックスを選択します。アクティベーション解除されている場合、Web 加入を利用できます。 macOS で Intelligent Hub 加入を必須にする macOS デバイスのユーザーが加入前に Workspace ONE Intelligent Hub をダウンロードおよびインストールしていることを必須とするには、このチェック ボックスを選択します。アクティベーション解除されている場合、Web 加入を利用できます。 -

[保存] を選択します。

ベーシック ユーザー認証

ベーシック認証を使用して Workspace ONE UEM アーキテクチャのユーザーを特定することができますが、この方法では、既存の企業ユーザー アカウントとの統合はできません。

長所

- どの展開方法とも互換性がある。

- テクニカル統合が不要

- 企業インフラが不要

短所

- 自動検出と互換性がない。

- 資格情報は Workspace ONE UEM 内のみに存在し、既存の企業資格情報と必ずしも合致しない

- セキュリティの連携がなく、シングル サインオンが利用できない

- Workspace ONE UEM は、すべてのユーザー名とパスワードを保存します。

- Workspace ONE への直接加入には対応していません。

- コンソール ユーザーは、ローカル アカウントを使用して Workspace ONE UEM SaaS にログインし、認証(ベーシック認証)を受けます。

- 転送中に認証情報が暗号化されます。

- (例:ユーザー名:[email protected]、パスワード:Abcd)。

- デバイス ユーザーはローカル Workspace ONE UEM アカウント(ベーシック認証)資格情報を使用してデバイスの加入を行います。

- 転送中に認証情報が暗号化されます。

- (例:ユーザー名:jdoe2、パスワード:2557)

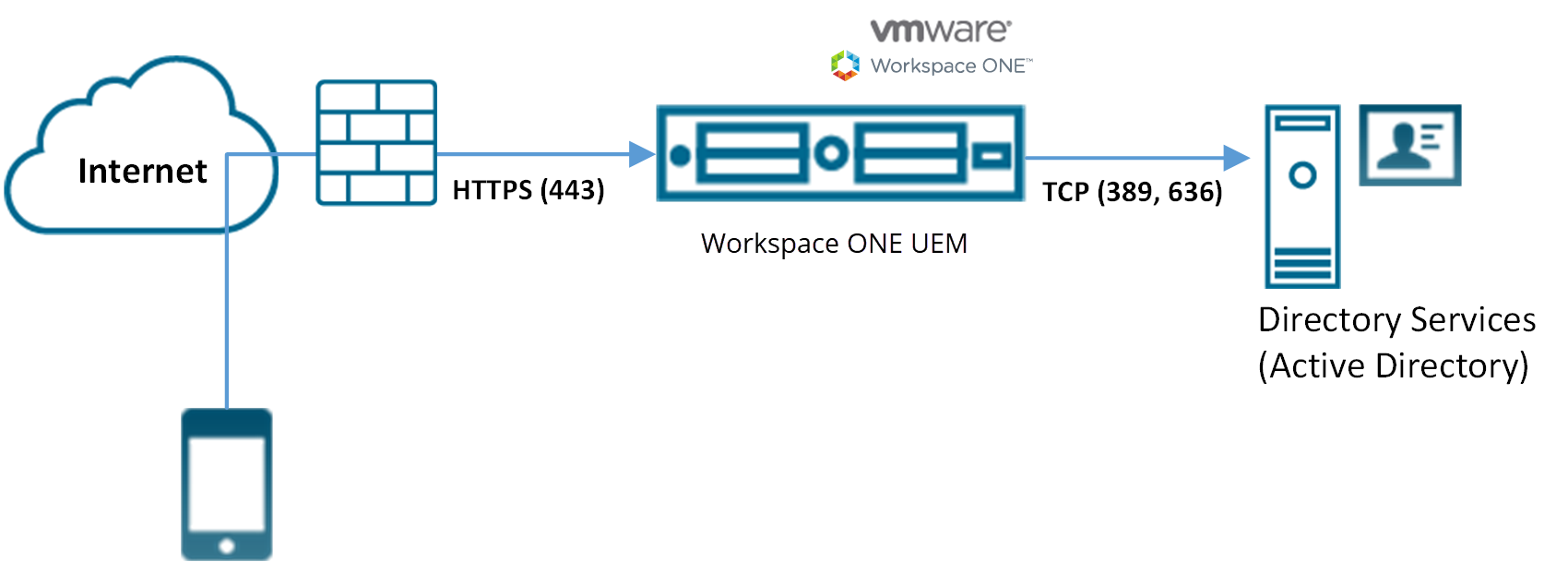

LDAP 認証を使用した Active Directory

LDAP(ライトウェイト ディレクトリ アクセス プロトコル)認証を使用した Active Directory では、既存の企業アカウントと Workspace ONE UEM のユーザーおよび管理者アカウントを統合することができます。

長所

- これで、既存の企業資格情報を使用してエンド ユーザーを認証します。

- LDAP/AD とのセキュアな統合方法

- 標準的な統合方法

- Workspace ONE への直接加入に対応。

短所

- Active Directory またはその他の LDAP サーバが必要。

- デバイスを加入させるためにデバイスが Workspace ONE UEM に接続します。ユーザーは自分のディレクトリ サービスのユーザー名とパスワードを入力します。

- ユーザー名とパスワードは送信中は暗号化されます。

- Workspace ONE UEM はユーザーのディレクトリ サービス パスワードを保存しません。

- Workspace ONE UEM は認証用サービス アカウントを使用し、セキュア LDAP プロトコルを使用してインターネット経由でディレクトリ サービスにクエリを送信します。

- ユーザーの資格情報は、企業ディレクトリ サービスに対して検証されます。

- ユーザーの資格情報が有効の場合、Workspace ONE UEM サーバがデバイスを加入させます。