Windows 用の Workspace ONE UEM プロファイル

Windows デバイスを管理および構成する主な手段は、Workspace ONE UEM のプロファイルです。リソースの接続や保護を実現するさまざまなプロファイル、デバイスを制限および制御するプロファイル、および Dell 固有のプロファイルに関する情報を参照してください。

プロファイルとは

プロファイルを順守ポリシーと組み合わせて使用することで、企業の規則や手順を施行する設定機能として、活用することができます。プロファイルには設定、構成やデバイス上で強制したい制限事項が含まれます。

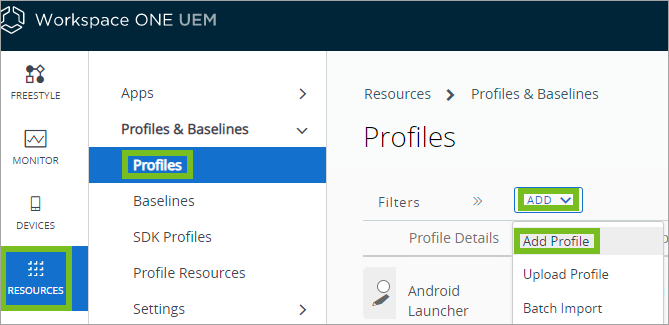

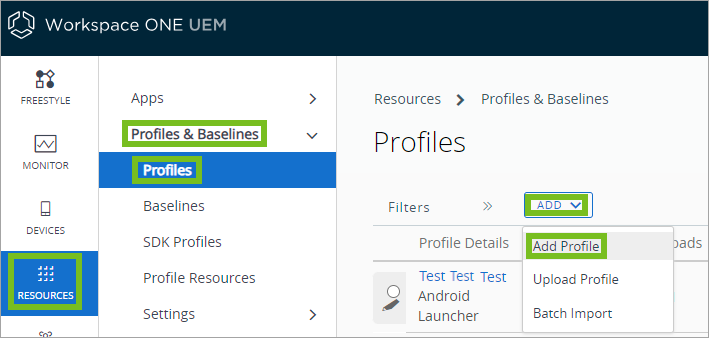

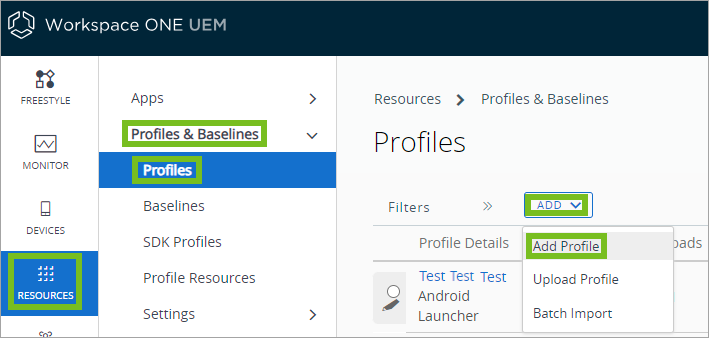

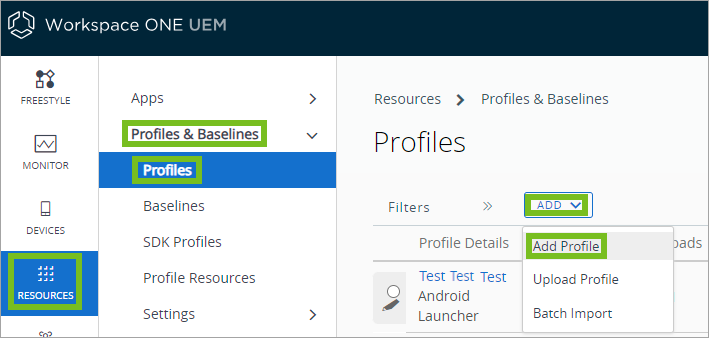

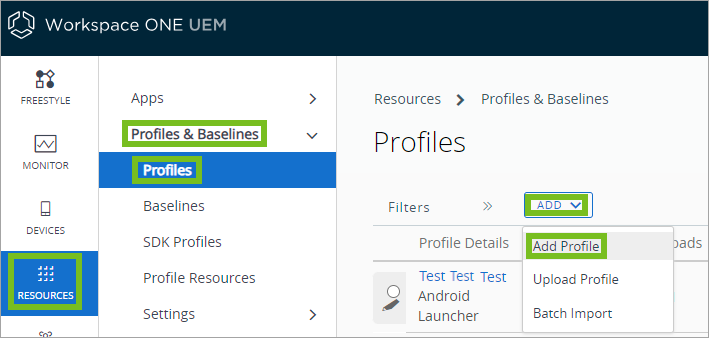

プロファイルは、全般プロファイル設定と具体的なペイロードで構成されます。プロファイルが最適に機能するのは、単一のペイロードのみが含まれている場合です。Workspace ONE UEM コンソールで、ユーザー プロファイルとデバイス プロファイルの両方を確認するには、次の順に移動します。[リソース] > [プロファイルとベースライン] > [プロファイル]。

![[UEM プロファイル] 画面が表示されます。](Images/images-W_UEM_Profiles.png)

ユーザーまたはデバイス レベル

Windows デスクトップ プロファイルは、ユーザー レベルまたはデバイス レベルでデバイスに適用されます。Windows デスクトップ プロファイルを作成する際に、プロファイルを適用するレベルを選択します。一部のプロファイルは、両方のレベルで使用することができず、ユーザー レベルまたはデバイス レベルにのみ適用できます。Workspace ONE UEM console は、どのプロファイルがどのレベルで使用可能かを識別します。デバイス プロファイルおよびユーザー プロファイルを正常に使用する場合の注意点には、次のようなものがあります。

- Workspace ONE UEM は、デバイスにアクティブな加入ユーザー ログインがない場合でも、デバイスのコンテキストに適用されるコマンドを実行します。

- ユーザー固有のプロファイルには、アクティブな加入ユーザー ログインが必要です。

デバイスのセットアップと制御に使用できる標準プロファイルとコマンドがいくつかあります。次のチャートは、プロファイルとコンソールの両方に対するコマンドを示しています。このコマンドを実行するためにアクティブなウィンドウ ユーザーは不要になりました。

| プロファイル名 | アクティブな Windows ユーザーなしでインストール |

|---|---|

| パスワード | はい |

| Wi-Fi | はい |

| VPN | はい |

| 認証情報 | はい |

| 制限事項 | はい |

| Defender Exploit Guard | はい |

| (削除) | はい |

| Windows Hello | はい |

| ファイアウォール | はい |

| 暗号化 | はい |

| ウイルス対策 | はい |

| Windows 更新プログラム | はい |

| プロキシ | はい |

| SCEP | はい |

| アプリケーション制御 | はい |

| Windows ライセンス | はい |

| カスタム プロファイル(HUB および OMA-DM) | はい |

| キオスク | はい |

| 個人用設定 | はい |

| ピアツーピア | はい |

| Unified Writer Filter | はい |

| コンソール アクション | アクティブな Windows ユーザーなしで動作 |

|---|---|

| デバイス セキュリティ | はい |

| Windows 情報 | はい |

| 正常性構成証明 | はい |

| 利用可能な OS 更新 | はい |

| Hub チェックイン | はい |

| 証明書リスト サンプル | はい |

| セキュリティ情報 | はい |

| 関連情報 | はい |

| アプリ リスト サンプル - HUB | はい |

| アプリ リスト サンプル - OMA-DM | はい |

| センサー | はい |

| ワークフロー | はい |

| 時間枠 | はい |

| リブート | はい |

| 企業情報ワイプ | はい |

| デバイス ワイプ | はい |

| 企業情報リセット | はい |

| デバイス ログを要求 | はい |

Windows ユーザー プロファイルとデバイス プロファイルを構成するための新しいプロファイル オプション

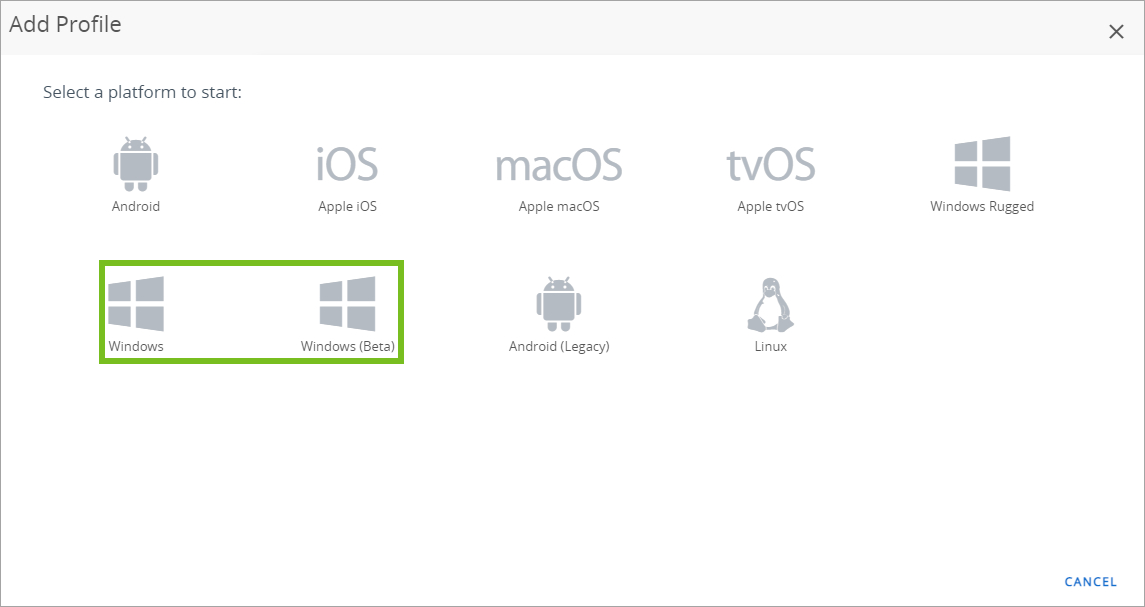

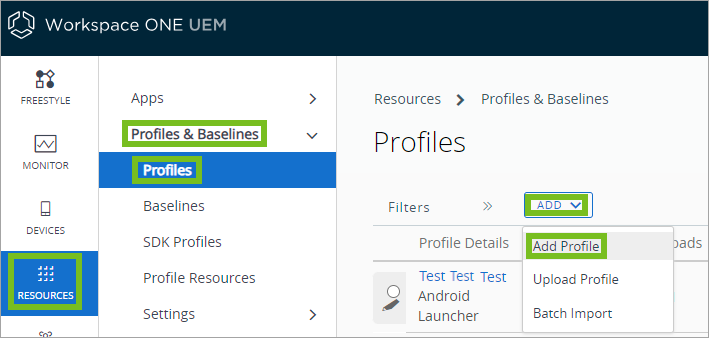

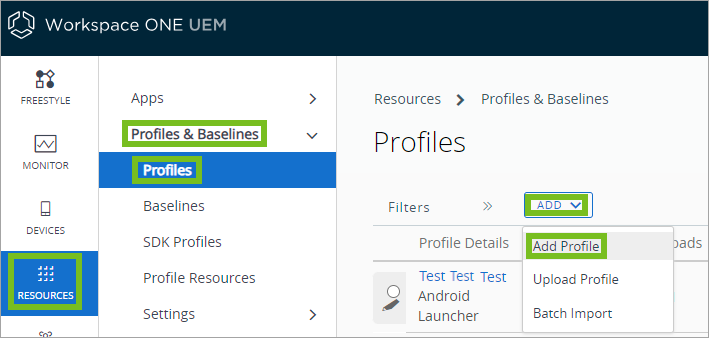

2 つ目の Windows (ベータ版) プラットフォーム ビルダーを追加して、ユーザー プロファイルとデバイス プロファイルを割り当てる方法のオプションを更新しました。コンソールでユーザー プロファイルまたはデバイス プロファイルを追加する場合は、Windows または Windows (ベータ版) プラットフォームのいずれかから選択する必要があります。ナビゲーション:[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] > [プロファイルの追加] > [Windows] または [Windows(ベータ版)]

Windows プラットフォーム オプション

このプラットフォーム オプションを使用して、カスタム設定と Workspace ONE Intelligent Hub との統合を使用して、引き続きユーザーおよびデバイス プロファイルを追加およびカスタマイズできます。Intelligent Hub を使用してカスタム設定を構成した場合は、ベータ版では現時点ですべてのカスタム設定がサポートされないため、新しい Windows (ベータ版) プラットフォーム オプションに移行する代わりにこのオプションを引き続き使用します。

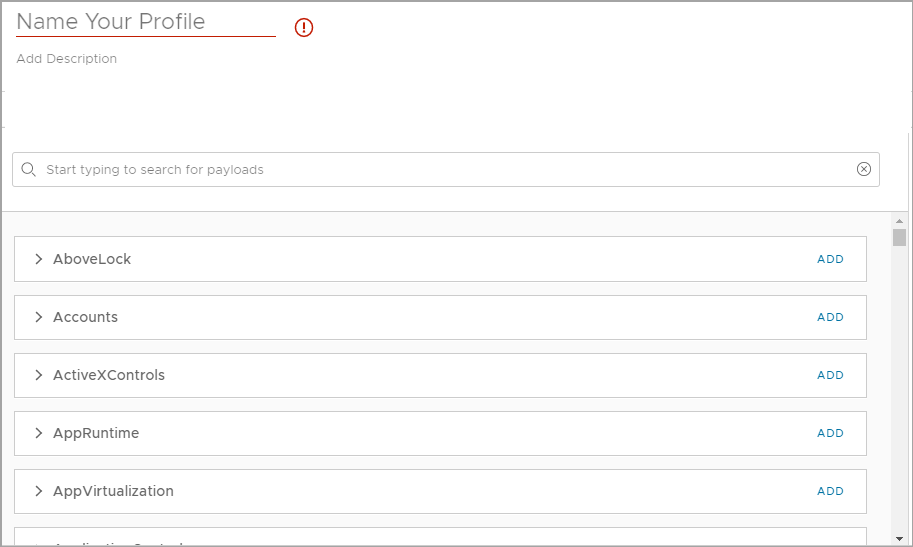

Windows (ベータ版) プラットフォーム オプション

ユーザー プロファイルとデバイス プロファイルにカスタム設定を使用しない場合は、このプラットフォーム オプションに移行します。プロファイルを追加するときに、Microsoft Native Configuration Service Provider (CSP) オプションを検索し、必要に応じてプロファイルに適用できます。現在機能フラグが立っていない VMware テンプレート追加するなど、今後、機能強化が行われる予定です。

カスタム設定は現在サポートされていません。CSP の詳細の完全なリストは、Microsoft の Web サイト (ポリシー CSP の詳細) で確認できます。

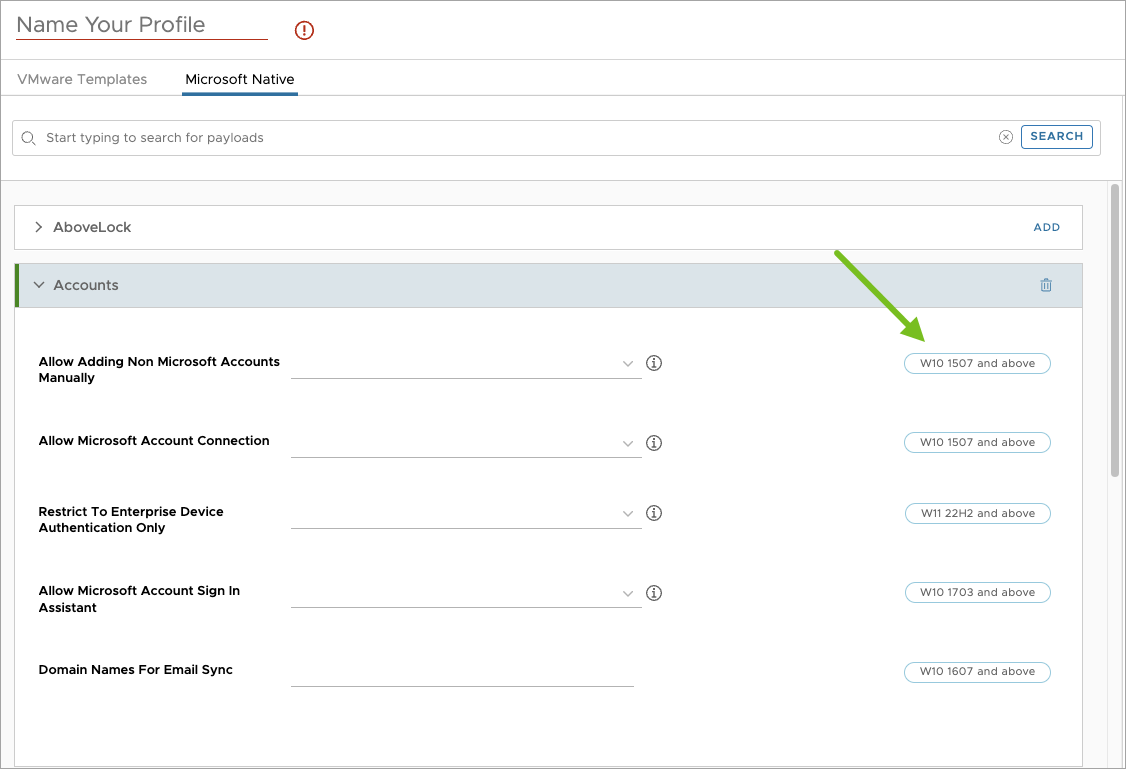

Microsoft ネイティブ テンプレート

Windows (ベータ版) プラットフォーム オプションでは、機能フラグなしで Microsoft ネイティブ テンプレートを使用できます。[Microsoft ネイティブ] タブで、必要に応じて他の Microsoft ネイティブ CSP オプションを検索して適用できます。[アカウント] ドロップダウンで、サポートされている Windows バージョン情報 (Microsoft が提供している場合) が追加された機能に表示されます。

機能フラグ - VMware テンプレート

Microsoft ネイティブ テンプレートなどの Windows(ベータ版)プラットフォーム オプションで、機能フラグの後ろに、Data-Driven User Interface (DDUI) VMware テンプレートが作成されました。[VMware テンプレート] タブでは、管理者によりきめ細かいオプションを提供し、事前構成された設定を使用して一部の Microsoft ネイティブ CSP により詳細なレベルのカスタマズを設定し、次の 3 つの最も一般的な構成をカスタマイズできます。配信最適化、パッチ管理、およびプロキシ。これらのセクションのトグルを使用して、必要に応じて事前構成済みの設定を調整できます。

![機能フラグが有効になっている新しいプロファイルを追加する画面に [VMware テンプレート] タブと [Microsoft ネイティブ] タブが表示されます。](Images/images-add_profile_beta-vmware_template.png)

注:Microsoft ネイティブと VMware テンプレートの両方のタブを構成する場合は、他のタブをオーバーライドしたり、問題が発生したりする可能性があるため、VMware テンプレートの項目も Microsoft ネイティブで設定されていないことを確認します。

ウイルス対策プロファイル

ウイルス対策プロファイルを作成し、Windows デスクトップ デバイスに、ネイティブ Windows Defender ウイルス対策を構成します。Windows Defender を貴社の全デバイスを対象に構成し、貴社のエンド ユーザーとデバイスを確実に保護します。

重要:このプロファイルはネイティブの Windows Defender ウイルス対策のみを構成します。他のサードパーティ製ウイルス対策を構成することはできません。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

ウイルス対策 プロファイルを選択します。

-

ウイルス対策 設定を構成します。

設定 説明 リアルタイム監視 Windows Defender ウイルス対策を構成しデバイスをリアルタイムでモニタリングするにはこれを有効にします。 リアルタイム スキャンの方向 有効にすると、受信ファイル、送信ファイル、またはすべてのファイルを監視するように Windows Defender ウイルス対策を構成できます。このオプションを使用すると、1 方向のトラフィックを処理する Windows Server インストールに定義されているサーバまたはサーバ役割に対して、ネットワーク パフォーマンスを向上させることができます。 クラウド保護レベル 有効にすると、Windows Defender ウイルス対策により疑わしいファイルをブロックおよびスキャンする方法を構成できます。このメニュー項目を設定する場合は、ネットワークのパフォーマンスを考慮してください。 クラウド ブロックのタイムアウト Windows Defender ウイルス対策が脅威の可能性をディフェンダ分析する間、ファイルをブロックした状態で維持する時間を秒単位で選択します。デフォルトのブロック時間は 10 秒です。システムによって、このメニュー項目に設定された秒数がデフォルトの時間に追加されます。 シグネチャ更新 シグネチャ更新の間隔(時間)

シグネチャ更新ファイルがソースを共有

スキャンの実行前に署名を確認

シグネチャ更新のフォールバック順序スキャン間隔 フル スキャン - システムのフル スキャンを実行する時間を設定します。スキャン間の時間間隔(時間単位)を選択します。

クイック スキャン - システムのクイック スキャンを実行する時間を設定します。スキャン間の時間間隔(時間単位)を選択します。除外 Windows Defender ウイルス対策スキャンから除外したいファイル パスまたはプロセスを選択します。除外を追加するには 新規追加 をクリックします。 脅威に対する既定アクション(低/中/高/重大レベル) スキャンによって検出された脅威のレベル別に既定アクションを設定します。

取り除く – 脅威と問題を取り除く場合に選択します。

検疫 – 脅威を検疫フォルダに隔離する場合に選択します。

削除 – 脅威を貴社システムから削除する場合に選択します。

許可 – 脅威に対し何も対策をとらない場合に選択します。

ユーザー定義 – 脅威に対する対策をユーザーに判断させる場合に選択します。

アクションなし – 脅威に対し何もアクションをとらない場合に選択します。

ブロック – 脅威のデバイスへのアクセスをブロックする場合に選択します。アドバンスト スキャンの平均 CPU 負荷率 - Windows Defender ウイルス対策がスキャン中に使用できる最大平均 CPU 負荷率をパーセンテージで設定します。

UI ロックダウン - 有効にすると、UI が完全にロックダウンし、エンド ユーザーが設定を変更できなくなります。

キャッチアップ フル スキャン - 有効にすると、前回のスキャンが中断されたり実行されなかったりした場合にフル スキャンを実行できます。キャッチアップ スキャンは、スケジュールされたスキャンが実行されなかった場合に行われるスキャンです。スケジュールされた時間にコンピュータの電源がオフになっていたためスキャンが実行されなかった場合に、この機能で遅れを取り戻すことができます。

キャッチアップ クイックスキャン - 有効にすると、前回のスキャンが中断されたり実行されなかったりした場合にクイック スキャンを実行できます。

キャッチアップ スキャンは、スケジュールされたスキャンが実行されなかった場合に行われるスキャンです。スケジュールされた時間にコンピュータの電源がオフになっていたためスキャンが実行されなかった場合に、この機能で遅れを取り戻すことができます。

動作の監視 - 有効にすると、ウイルス対策スキャナーから Microsoft 社にアクティビティ ログが送信されます。

侵入防止システム - 有効にすると、既知の脆弱性の悪用に対するネットワーク保護が構成されます。

このオプションを有効にすると、Windows Defender ウイルス対策はネットワーク接続を常時モニタリングし、悪意がある可能性がある動作パターンを特定します。この点において、このソフトウェアは従来のウイルス スキャナーと似た機能をもっていますが、これは、ファイルをスキャンするのではなく、ネットワーク トラフィックをスキャンします。

PUA の保護 - 有効にすると、エンド クライアントに不要と思われるアプリケーション (PUA:Potentially Unwanted Applications) があるかどうか監視するように Windows Defender ウイルス対策を設定できます。

IOAV の保護 - 有効にすると、Windows Defender でファイルをダウンロードしてスキャンできます。

OnAccess の保護 - 有効にすると、ファイルやフォルダを不正アクセスから保護するよう Windows Defender ウイルス対策を設定できます。

クラウドの保護 - 有効にすると、独自のリソースや機械学習を使用して脅威を迅速ディフェンダに検出して防止するよう Windows Defender ウイルス対策を設定できます。

ユーザーの同意 - 有効にすると、特定された脅威に対して操作を実行する前に、エンド クライアント ユーザーに同意を求めるプロンプトを表示するよう Windows Defender ウイルス対策を設定できます。

E メールをスキャン - 有効にすると、Windows Defender で E メールをスキャンできます。

マッピングされたネットワーク ドライブをスキャン - 有効にすると、Windows Defender ウイルス対策でデバイスにマッピングされたネットワーク ドライブをスキャンできます。

アーカイブをスキャン - 有効にすると、アーカイブに保存されたフォルダを Windows Defender ウイルス対策でフル スキャンできます。

リムーバブル ドライブをスキャン - 有効にすると、デバイスに接続されたリムーバブル ドライブを Windows Defender ウイルス対策でスキャンできます。

検疫されたファイルを以下の期間後削除 - ファイルを削除する前に、検疫状態を保つ期間を設定します。 -

保存して公開 を選択します。

アプリケーション制御プロファイル

アプリケーション制御プロファイルを使用し、Windows デスクトップ デバイスにインストールできるアプリケーションを制限します。インストールできるアプリケーションを制限することで、貴社のデータを悪意あるアプリから保護し、エンド ユーザーが企業デバイスから不要なアプリにアクセスできないようにします。

デバイスにアプリケーションをインストールすることを許可または禁止するには、[アプリケーション制御] を有効化し、特定のアプリケーションを信頼/ブロックします。信頼したアプリ/ブロックしたアプリに関しては、順守エンジンもデバイスをモニタリングする役割を持っていますが、アプリケーション制御は、ユーザーによるアプリケーションの追加あるいは削除の試み自体を防止します。たとえば、一部のゲーム アプリのインストールをブロックしたり、信頼できるアプリとして設定した特定のアプリしかインストールできないようにすることができます。ブロック設定されているアプリが、アプリケーション制御ペイロードをプッシュする前にすでにインストールされている場合、プロファイルをプッシュした後は無効になります。

アプリケーション制御プロファイルを使用すると、デバイス管理コストを削減できます。問題を引き起こす禁止アプリケーションをユーザーが実行しなくなるからです。アプリケーションが問題を引き起こさなければ、サポート スタッフが回答しなければならない問い合わせ件数が減ります。

アプリケーション制御プロファイルを構成する

アプリケーション制御を有効にして特定のアプリケーションを信頼/ブロックし、デバイス上での使用を許可/ブロックすることができます。「アプリケーション制御」 は、Microsoft AppLocker 構成を使用して Windows デバイスのアプリ制御を行います。

XML 構成ファイルを構成するには、デバイスの AppLocker 設定を構成し、プロファイルとともに使用するファイルをエクスポートする必要があります。

アプリケーション制御プロファイルを使用するには Windows Enterprise または Education が必要です。

重要:

- はじめは 「監査のみ (Audit Only)」 モードを使用してポリシーを作成してください。テストデバイスで 「監査のみ」 バージョンを検証した後、「強制 (Enforce)」 モード バージョンを作成し、デバイスに適用します。使用前にポリシーのテストを行わない場合、貴社のデバイスが利用できなくなる可能性があります。

- 既定の規則のほかに、貴社のニーズに合わせて任意の規則を作成し、既定構成をロックしてしまったり、デバイス再起動後に不具合が発生する可能性を減らすようにしてください。規則作成の詳細は、AppLocker に関する Microsoft TechNet 記事を参照してください。

手順

- 構成するデバイスの ローカル セキュリティ ポリシー エディタを起動します。

- [アプリケーション制御ポリシー] > [AppLocker] の順に進み、[規則の実施の構成] を選択します。

![[アプリケーション制御ポリシー] ウィンドウと選択された AppLocker が表示され、規則の実施を構成するオプションが表示されます。](Images/images-GUID-AWI-WIN10-APPCONTROL-high.png)

- 規則の実施 を選択し、実行可能ファイルの規則、Windows インストーラーの規則、または スクリプトの規則 実施のいずれかまたは複数を有効化します。

- 右側のフォルダを選択し、右クリックして 新しい規則の作成 を選択し、実行可能ファイルの規則、Windows インストーラーの規則、または スクリプトの規則 のいずれかまたは複数を作成します。既定の規則を作成し、既定の構成がロックされる可能性やデバイスが機能しなくなる可能性を減らしてください。

- 必要な規則をすべて作成した後、AppLocker を右クリックし、ポリシーのエクスポート を選択して XML 構成ファイルを保存します。

- Workspace ONE UEM console で、[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

- Windows を選択し、次に Windows デスクトップ を選択します。

- デバイス プロファイル を選択します。

- プロファイルの 全般 を構成します。

- アプリケーション制御 ペイロードを選択します。

- サンプル デバイスから構成をインポートする を選択し、アップロード を選択し、ポリシー構成ファイル を追加します。

- 保存して公開 を選択します。

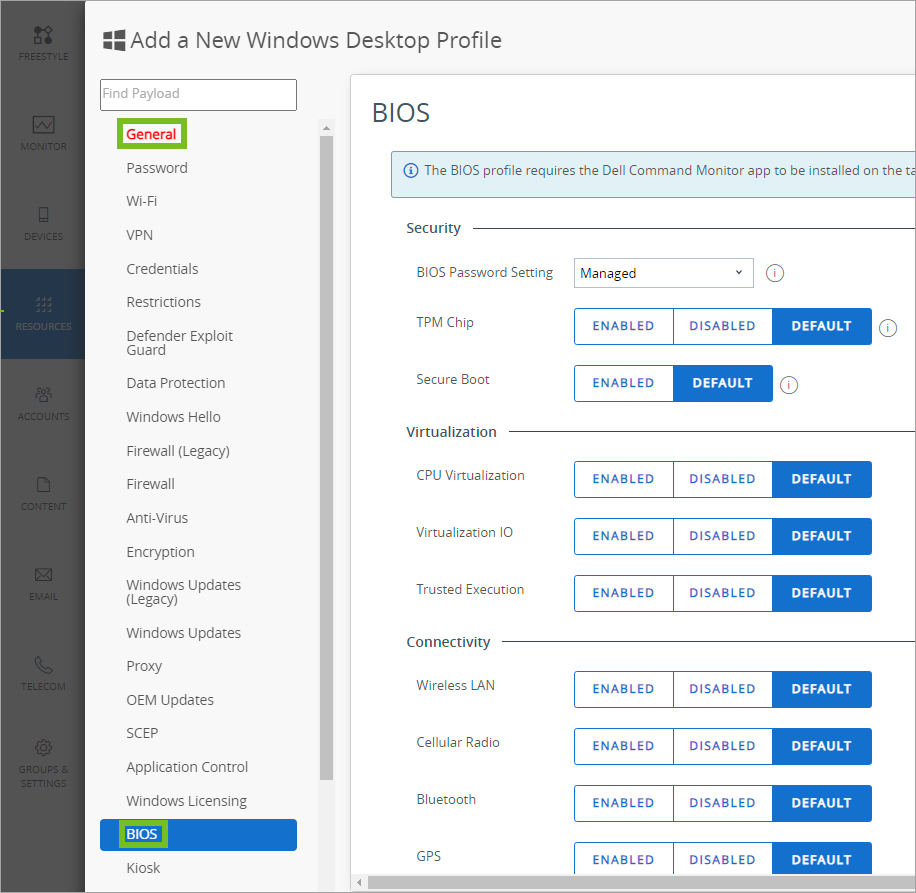

BIOS プロファイル

BIOS プロファイルを使用すると、選択した Dell の社内デバイスに BIOS 設定を構成できます。このプロファイルを使用するには、Dell Command | Monitor との統合が必要です。

BIOS プロファイル設定に対するサポート内容は、Dell Enterprise デバイスごとに異なります。Dell Command | Monitor をアップロードするか、各デバイスに割り当てる必要があります。

前提条件

- 構成パッケージ機能を使用する場合は Dell Command | Configure をデバイスにプッシュする必要があります。

- このプロファイルを使用するには、Dell Command | Monitor との統合が必要です。Dell Command | 製品を追加します。

手順

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

注:プロファイルの既定オプションが追加されました。既定オプションでは、デバイスの設定は変更されません。新しいプロファイルの既定では、パスワード設定は [管理] に設定され、他のすべての設定は [既定] に設定されます。

-

プロファイルの [全般] 設定を構成します。

-

[BIOS] ペイロードを選択し、以下を構成します。

- BIOS パスワードの設定 - 強力で一意の BIOS パスワードを Workspace ONE UEM でデバイスに自動生成するには、[管理対象] を選択します。生成されたパスワードには、[デバイス詳細] ページからアクセスできます。独自の BIOS パスワードを入力するには、手動 を選択します。

- BIOS パスワード - デバイスの BIOS をロック解除するためのパスワードを入力します。この設定は、BIOS パスワードの設定 が [手動] に設定されている場合に表示されます。

- TPM チップ - デバイスのトラステッド プラットフォーム モジュール (TPM) チップを有効にするには、[有効化] を選択します。TPM チップを無効にする場合は、ワンタイム BIOS パスワード機能も無効にします。管理対象 BIOS プロファイルから設定された BIOS パスワードは、使用後にローテーションされません。

- セキュア ブート - デバイス上でセキュア ブート設定情報を使用する場合は、[有効化] を選択します。DCM を使用してセキュア ブートを無効にすることはできません。

- CPU の仮想化 - ハードウェア仮想化のサポートを許可するには、[有効化] を選択します。

- 仮想化 I/O- 入出力仮想化を許可するには、[有効化] を選択します。

- 信頼された実行 - 信頼性を判断するためにデバイス上で TPM チップ、CPU 仮想化、および仮想化 I/O を使用できるようにするには、[有効化] を選択します。Trusted Execution 技術を使用するには、TPM チップ、CPU の仮想化、および 仮想化 I/O で 有効化 を選択する必要があります。

- ワイヤレス LAN - デバイスのワイヤレス LAN 機能を利用できるようにするには、[有効化] を選択します。

- セルラー通信 - デバイスのセルラー通信機能を利用できるようにするには、[有効化] を選択します。

- Bluetooth - デバイスの Bluetooth 機能を利用できるようにするには、[有効化] を選択します。

- GPS - デバイスの GPS 機能を利用できるようにするには、[有効化] を選択します。

- SMART レポート作成機能 - デバイス ストレージ ソリューションの SMART 監視を使用するには、[有効化] を選択します。

- 一次バッテリ充電 - デバイスの充電ルールを選択します。これらのルールは、バッテリの充電を開始および終了するタイミングを制御するものです。Custom Charge を選択した場合、バッテリ充電を開始および終了する基準となるバッテリ残量 (単位: %) を手動で設定できます。

- 標準充電 - バッテリ電源と外部電源を切り替えるユーザーには、このオプションの使用を検討してください。このオプションでは、バッテリが標準レートで完全に充電されます。充電時間はデバイス モデルによって異なります。

- 高速充電 - 短時間でバッテリを充電する必要があるユーザーには、このオプションの使用を検討してください。デルの高速充電テクノロジーでは、コンピュータの電源を切っているときに、完全に放電したバッテリを通常、約 1 時間で 80%、ほぼ 2 時間で 100% 充電することができます。コンピュータがオンになっているときは、充電時間が長くなる場合があります。

- AC 充電 - 主にシステムを外部電源に接続しているときにシステムを操作するユーザーには、このオプションの使用を検討してください。この設定では、充電のしきい値を下げることでバッテリの寿命を延長できます。

- 自動充電 - オプションを設定して変更しないユーザーには、このオプションの使用を検討してください。このオプションを使用すると、システムは通常のバッテリ使用パターンに基づいてバッテリの設定を最適化します。

- カスタム充電 - バッテリの充電を開始および停止するタイミングをより細かく制御する必要がある上級ユーザーには、このオプションの使用を検討してください。

- 一次バッテリ カスタム充電開始制限- デバイスがバッテリ充電を開始するまでに到達する必要があるバッテリ残量 (%) を設定します。

- 一次バッテリ カスタム充電停止制限 -デバイスがバッテリ充電を停止するまでに到達する必要があるバッテリ残量 (%) を設定します。

- ピーク シフト - ピーク シフト機能を利用して、デバイスがバッテリ駆動/AC 電源駆動を切り替えるタイミングを制御するには、[有効化] を選択します。ピーク シフト機能を利用すれば、指定時間帯の間、AC 電源の代わりにバッテリを使用できます。ピーク シフト のスケジュールを設定するには、カレンダー アイコンを選択します。

- ピーク シフト スケジューリング - ピーク シフト スケジューリングに関する 3 つのパラメータを使用して、デバイスがバッテリ駆動/AC 電源駆動を切り替えるタイミング、およびデバイスがバッテリ充電するタイミングを制御します。

- Peak Shift Start - デバイスがバッテリ駆動に切り替わる、ピーク シフト開始時刻を指定します。

- Peak Shift End - デバイスが AC 電源駆動に切り替わる、ピーク シフト終了時刻を指定します。

- Peak Shift Charge Start - デバイスが AC 電源使用時にバッテリを充電する、ピーク シフト充電開始時刻を指定します。

- ピーク シフト バッテリしきい値 - デバイスがバッテリ駆動から AC 電源駆動に戻る基準となる、バッテリ残量(単位:%)を指定します。Peak Shift Charge Start の値は、デバイスが AC 電源駆動に切り替わってからバッテリ充電を開始するタイミングを制御します。

- システム プロパティ - [システム プロパティを追加] を選択し、カスタム システム プロパティを追加します。プロパティをさらに追加するには、ボタンを再度選択します。これらのプロパティは高度なオプションです。これらの設定を使用する前に、Dell ドキュメントを確認することを検討してください。システム プロパティは、プロファイル内に構成されている事前定義の設定を上書きします。

- クラス - クラスを入力し、それをドロップダウン メニューから選択します。この設定は、システム プロパティを追加 が選択されると表示されます。

- システム プロパティ - システム プロパティを入力し、それをドロップダウン メニューから選択します。この設定は、システム プロパティを追加 が選択されると表示されます。

- BIOS 属性 - [BIOS 属性を追加] を選択し、カスタムの BIOS 属性を追加します。属性をさらに追加するには、ボタンを再度選択します。これらの属性は詳細オプションです。これらの設定を使用する前に、Dell ドキュメントを確認することを検討してください。BIOS 属性は、プロファイル内に構成されている事前定義の設定を上書きします。

- BIOS 属性 - BIOS 属性を入力し、それをドロップダウン メニューから選択します。この設定は、BIOS 属性を追加 が選択されると表示されます。

- 値 - BIOS 属性の値を選択します。値を指定しないと、BIOS 属性は読み取り専用になります。この設定は、BIOS 属性を追加 が選択されると表示されます。

- 構成パッケージ - [アップロード] を選択し、Dell Command | Configure 構成パッケージを追加します。パッケージをアップロードすると、1 つの構成で複数の Dell デバイスを構成できるようになります。構成パッケージは、カスタムのシステム プロパティまたは属性がある場合、それらを上書きします。許可されているファイル拡張子を信頼する場合は、許可リストに CCTK ファイル拡張子を追加する必要があります。[グループと設定] > [すべての設定] > [コンテンツ] > [高度な設定] > [ファイル拡張子] の順に選択し、ファイル拡張子を追加します。

-

保存して公開 を選択します。

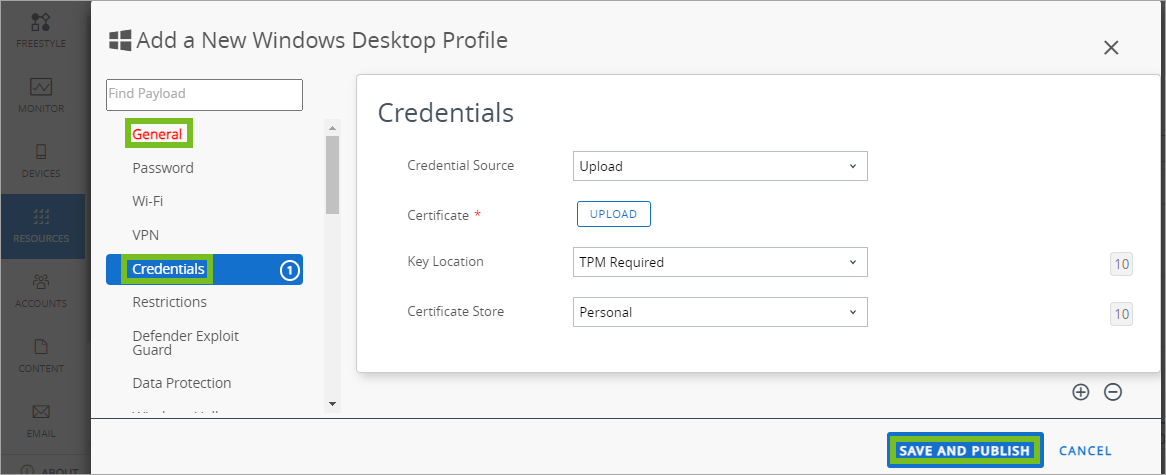

資格情報プロファイル

資格情報プロファイルを使用して、ルート/中間/クライアント証明書を Windows デバイスにプッシュし、公開鍵基盤 (PKI) と証明書認証の任意のユース ケースをサポートすることができます。このプロファイルは、構成済みの資格情報を、Windows デスクトップ デバイスの適切な資格情報ストアにプッシュします。資格情報プロファイルを構成して、Windows デバイスを認証できるようにする方法を説明します。

複雑なパスワードやその他の制限事項を設けても、社内インフラストラクチャの弱点がすべてなくなることはありません。そのため、総当たり攻撃や辞書攻撃、従業員の操作ミスによるリスクは残ります。セキュリティ レベルを上げ、企業アセットをより強固に保護するには、電子証明書の導入が効果的です。セキュリティ強化のために証明書を使用するには、まず 「資格情報」 ペイロードを認証局情報で構成し、次に 「Wi-Fi」 と 「VPN」 ペイロードを構成します。これらのペイロードには、資格情報ペイロードで定義された認証局を関連付けるための設定項目があります。

資格情報プロファイルを使用して、S/MIME 証明書をデバイスにプッシュすることもできます。これらの証明書は各ユーザー アカウントにアップロードされ、資格情報プロファイルにより制御されます。

資格情報プロファイルを構成する

資格情報プロファイルでユーザー認証に使用する証明書をデバイスにプッシュします。Workspace ONE UEM では、個人用、中間証明機関、信頼されたルート証明機関、信頼された発行元、信頼されたユーザー証明書ストア向けに資格情報を構成することができます。資格情報プロファイルを構成して、Windows デバイスを認証できるようにする方法を説明します。

複雑なパスワードやその他の制限事項を設けても、社内インフラストラクチャの弱点がすべてなくなることはありません。そのため、総当たり攻撃や辞書攻撃、従業員の操作ミスによるリスクは残ります。セキュリティ レベルを上げ、企業アセットをより強固に保護するには、電子証明書の導入が効果的です。セキュリティ強化のために証明書を使用するには、まず資格情報ペイロードを認証局情報で構成し、次に Wi-Fi ペイロードと VPN ペイロードを構成します。これらのペイロードには、資格情報ペイロードで定義された認証局を関連付けるための設定項目があります。

資格情報プロファイルを使用して、S/MIME 証明書をデバイスにプッシュすることもできます。これらの証明書は各ユーザー アカウントにアップロードされ、資格情報プロファイルにより制御されます。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル または デバイス プロファイル を選択します。

-

プロファイルの [全般] 設定を構成します。

-

資格情報 ペイロードを選択し、以下を構成します。

設定 説明 資格情報ソース 資格情報ソースを [アップロード]、[定義済み認証局] または [ユーザー証明書] から選択します。ここで選択するソースにより、表示されるペイロード オプションが変わります。

[アップロード] を選択する場合は、新しい証明書をアップロードする必要があります。

[定義済み認証局] を選択する場合は、定義済みの認証局とテンプレートを選択する必要があります。

[ユーザー証明書] を選択する場合は、S/MIME 証明書の使用方法を選択する必要があります。アップロード 目的の資格情報証明書ファイルを参照し、Workspace ONE UEM コンソールにアップロードします。この項目は 資格情報ソース から アップロード を選択すると表示されます。 認証局 ドロップダウン メニューを使用して定義済みの認証局を選択します。この項目は 資格情報ソース から 定義済み認証局 を選択すると表示されます。 証明書テンプレート ドロップダウン メニューから、選択した認証局の定義済み証明書テンプレートを選択します。この項目は 資格情報ソース から 定義済み認証局 を選択すると表示されます。 キーの位置 証明書のプライベート キーの位置を選択します。

TPM (存在する場合) – デバイスにトラステッド プラットフォーム モジュール (TPM) が存在すれば TPM に、存在しない場合は OS に、プライベート キーを保管します。

TPM 必須 – プライベート キーをトラステッド プラットフォーム モジュール (TPM) に保管する場合はこれを選択します。TPM が存在しない場合は、証明書はインストールされず、デバイスにはエラーが表示されます。

ソフトウェア – プライベート キーをデバイス OS に保管する場合はこれを選択します。

Passport – プライベート キーを Microsoft Passport に保管する場合はこれを選択します。このオプションを使用するには Azure AD との統合が必要です。証明書ストア デバイス上で資格情報を保管する場所として適切な証明書ストアを選択します。

個人 – 個人証明書を保管するにはこれを選択します。個人証明書を使用するには、デバイスに Workspace ONE Intelligent Hub がインストールされているか、または SCEP ペイロードを使用する必要があります。

中間 – 中間認証局の証明書を保管する場合はこれを選択します。

信頼されたルート – 信頼されたルート認証局の証明書を保管する場合と、貴社組織と Microsoft のルート証明書を保管する場合にはこれを選択します。

信頼された発行元 – ソフトウェア制限ポリシーにより信頼性を確認された、信頼された認証局の証明書を保管する場合はこれを選択します。

信頼されたユーザー – 信頼されたユーザーまたは明示的に信頼された End Entity の証明書を保管するにはこれを選択します。これらは通常自己署名証明書か、Microsoft Outlook のようなアプリケーションで明示的に信頼された証明書です。保管場所 ユーザー または マシン を選択し、証明書の保管場所を指定します。 S/MIME S/MIME 証明書が暗号用なのか署名用なのかを選択します。このオプションは、資格情報ソース が ユーザー証明書 に設定されている場合にのみ表示されます。 -

保存して公開 をクリックし、プロファイルをデバイスにプッシュします。

カスタム設定プロファイル

Workspace ONE UEM が現在ネイティブ ペイロードを使用してサポートしていない Windows デスクトップの機能がある場合、カスタム設定ペイロードでそれを使用できるようにします。新機能を使用したい場合、カスタム設定 ペイロードと XML コードを使用して、特定の設定を手動で有効化/無効にすることができます。

前提条件

Windows デスクトップ プロファイル用に独自の SyncML コードを記述する必要があります。Microsoft はウェブサイトで構成サービス プロバイダの参照情報を公開しています。カスタム SyncML を作成するには、VMware Flings プログラムから入手可能な Policy Builder Fling を試してください。

コードの例

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/AssignedAccess/KioskModeApp</LocURI>

</Target>

<Meta>

<Format xmlns="syncml:metinf">chr</Format>

</Meta>

<Data>{"Account":"standard","AUMID":"AirWatchLLC.AirWatchBrowser_htcwkw4rx2gx4!App"}</Data>

</Item>

</Replace>

手順

-

VMware Flings プログラムに移動します。

-

カスタム プロファイルの作成に使用する構成サービス プロバイダ ポリシーを選択します。

-

構成 を選択します。

-

[構成] ページで、ビジネス ニーズに適合するポリシー設定を構成します。

-

ポリシーで使用するコマンド動詞を選択します。[追加]、[削除]、[削除]、または [置換]。

-

コピー ボタンを選択します。

-

Workspace ONE UEM console で、[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル または デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

カスタム設定 ペイロードを開き、構成 をクリックします。

-

カスタム プロファイルのターゲット を選択します。

ほとんどのユース ケースでは、[ターゲット] として [OMA-DM] が使用されます。BitLocker プロファイルをカスタマイズする際に、Workspace ONE Intelligent Hub を使用するか、「ユーザーによって AirWatch サービスが無効にされないようにする」を参照します。

-

SyncML が

Add、Delete、Replaceコマンドを使用している場合は、[コマンドを最小限にする] を選択します。コードでExecを使用している場合は、[コマンドを最小限にする] を選択しないでください。 -

コピーした XML を インストール設定 テキスト ボックスにペーストします。ペーストする XML コードには、コードの完全なブロック(

<Add>から</Add>、または SyncML コードが使用するコマンド)を含める必要があります。これらのタグの前後には何も含めないでください。 -

削除コードを [削除設定] テキスト ボックスに追加します。削除コードには、

<replace> </replace>または<delete> </delete>を含める必要があります。

このコードは、プロファイルの削除やプロファイルの非アクティブ化などの Workspace ONE UEM 機能を有効にします。削除コードがないと、2 つ目のカスタム設定プロファイルをプッシュするだけでなく、デバイスからプロファイルを削除できません。詳細については、https://docs.microsoft.com/en-us/windows/client-management/mdm/configuration-service-provider-reference を参照してください。 -

保存して公開 を選択します。

ユーザーが Workspace ONE UEM サービスを無効にできないようにする

カスタム設定プロファイルを使用して、エンド ユーザーが Windows デバイス上で Workspace ONE UEM (AirWatch) サービスを無効にできないようにします。エンド ユーザーが Workspace ONE UEM サービスを無効にしないようにすることで、Workspace ONE Intelligent Hub が Workspace ONE UEM console を使用して定期的にチェックインを実行し、最新のポリシー更新を受信できます。

-

カスタム設定 プロファイルを作成します。

-

ターゲット を 保護エージェント に設定します。

-

次のコードをコピーし、[カスタム設定] 欄に貼り付けます。

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="True"/> </characteristic> </wap-provisioningdoc> -

保存して公開 を選択します。エンド ユーザーのデバイスから制限を削除する場合は、次のコードを使用して、別のプロファイルをプッシュする必要があります。

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="False"/> </characteristic> </wap-provisioningdoc>

Dynamic Environment Manager (DEM) プロファイル

VMware Dynamic Environment Manager (DEM) は、Windows デバイスのユーザー セッションをまたがって、永続的なユーザー エクスペリエンスを提供します。機能としては、Windows とアプリケーションの設定をカスタマイズする機能、特定のトリガまたはアプリケーションの起動でユーザー アクションやコンピュータ アクションを実行する機能があります。Dynamic Environment Manager と Workspace ONE UEM を統合して、これらの機能を DEM プロファイルで使用することができます。

Workspace ONE UEM の DEM プロファイルは、VMware Dynamic Environment Manager Management Console (DEM Management Console) で作成された DEM 構成プロファイルを展開します。デバイスが仮想デバイス、物理デバイス、クラウドベース デバイスのいずれであっても、DEM 構成プロファイルは、Workspace ONE UEM の管理対象 Windows デバイスで機能します。デバイスでは、Windows 用の Workspace ONE Intelligent Hub および DEM FlexEngine でプロファイルを抽出し、適用します。

DEM のドキュメント

VMware Dynamic Environment Manager の詳細については、VMware のドキュメント サイトを参照してください。

CDN が必須

この機能には CDN が必須です。

- SaaS 環境があり、CDN を無効にしている場合は、CDN を有効にする必要があります。有効にしないと、DEM 統合は使用できません。

- オンプレミス環境があり使用していない場合、または CDN を構成していない場合、DEM 統合は使用できません。

検討事項

- DEM の場合、[UEM 統合] モードを使用して DEM 構成プロファイルを作成します。このモードを使用しないと、DEM 構成プロファイルを作成できません。現時点では、Workspace ONE UEM は、DEM 構成 SMB をサポートしていません。

- Dynamic Environment Manager と Workspace ONE UEM の構成が競合していないことを確認します。たとえば、特定の構成をあるコンソールでは制限し、別のコンソールで許可するといった運用をしないでください。

- Workspace ONE UEM では、1 台のデバイスに複数の DEM プロファイルを割り当てないでください。複数の DEM プロファイルを 1 台のデバイスに割り当てると、誤った構成が展開されることがあります。

- DEM Management Console と DEM FlexEngine を抽出し、インストールするために、デフォルトのインストール プロセスではなく、カスタムのインストール プロセスを使用します。デフォルトのインストール プロセスでは、DEM Management Console のみがインストールされます。

- この統合は、以前のバージョンではサポートされないため、DEM v2106 以降を使用してください。

統合前に次のタスクを実行する

VMware Dynamic Environment Manager (DEM) と Workspace ONE UEMを統合するには、DEM 管理コンソールをインストールし、DEM FlexEngine を管理対象デバイスに展開する必要があります。

- DEM Management Console と DEM FlexEngine をダウンロードして展開します。

- VMware Dynamic Environment Manager の詳細については、VMware Customer Connect サイトにアクセスしてください。

- コンソールとエンジンの該当するバージョンをダウンロードします。

- 構成プロファイルを作成するデバイスに DEM Management Console をインストールします。

- DEM 管理コンソールを UEM 統合モードに切り替えるには、

Configure | Integration | Workspace ONE UEM Integrationを選択します。

- DEM 管理コンソールを UEM 統合モードに切り替えるには、

- DEM 構成プロファイルを作成する場合、「Install FlexEngine in NoAD Mode」でも説明しているように、以下の手順を実行します。

- 構成の一部として NoAD.xml ファイルを含めます。

- DEM Management Console のメイン メニュー アイコンからライセンス ファイルをインポートして、ライセンス ファイルを組み込みます。

- DEM プロファイルを使用して Workspace ONE UEMにアップロードできるように、DEM 構成プロファイルを保存します。

- Workspace ONE UEM を使用して、DEM FlexEngine をアプリケーション (MSI) として、管理対象 Windows デバイスに展開します。DEM 構成プロファイルをデバイスに適用する場合、管理対象デバイスでは、DEM FlexEngine と Windows 用の Workspace ONE Intelligent Hub の両方が必要になります。

- Workspace ONE UEM Console で、該当する組織グループを選択します。

- [リソース] > [アプリケーション] > [ネイティブ] > [社内] の順に選択します。

- DEM FlexEngine MSI ファイルをアップロードします。

- [展開オプション] タブでは、インストール時のコマンド ラインで [UEM 統合] モードを有効にします。

- [インストール方法] セクションに移動します。

- [インストール コマンド] テキスト ボックスにコマンドを入力します。

例:msiexec.exe /i "VMware Dynamic Environment Manager Enterprise 2106 10.3 x64.msi" /qn INTEGRATION_ENABLED=1

- [保存して割り当て] を選択して、適切なスマート グループ(管理対象の Windows デバイスを含む)にアプリケーションを展開します。

DEM プロファイルを構成する

Workspace ONE UEM のデバイス プロファイルを使用して、管理対象の Windows デバイスに DEM (Dynamic Environment Manager) 構成を展開します。

- Workspace ONE UEM で、[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に選択して、[プロファイルを追加] を選択します。

- Windows を選択し、プラットフォームとして Windows デスクトップ を選択します。

- デバイス プロファイル を選択します。

- プロファイルの 全般 を構成します。[全般] ペイロードにはスマート グループの割り当てが含まれているため、スマート グループ(管理対象の Windows デバイスを含む)を割り当てて、DEM 構成プロファイルを受信します。

- Dynamic Environment Manager (DEM) ペイロードを選択します。

- [DEM] 画面を使用して DEM 構成ファイルをアップロードし、[保存して公開] を選択して構成を完了します。

Workspace ONE UEM は、割り当てられたスマート グループ内の管理対象デバイスに、DEM 構成プロファイルを展開します。デバイス上の DEM FlexEngine と Windows 用の Workspace ONE Intelligent Hub は、DEM 構成プロファイルを適用します。プロファイルの変更は、システムがプロファイルを配布した後、一度ログオフして、デバイスに再びログインした後でのみ、表示されます。

DEM 構成プロファイルの変更を適用する

DEM 構成プロファイルで展開されたプロファイルの変更を確認する場合、デバイス ユーザーは、一度ログオフしてから、管理対象 Windows デバイスに再びログインする必要があります。

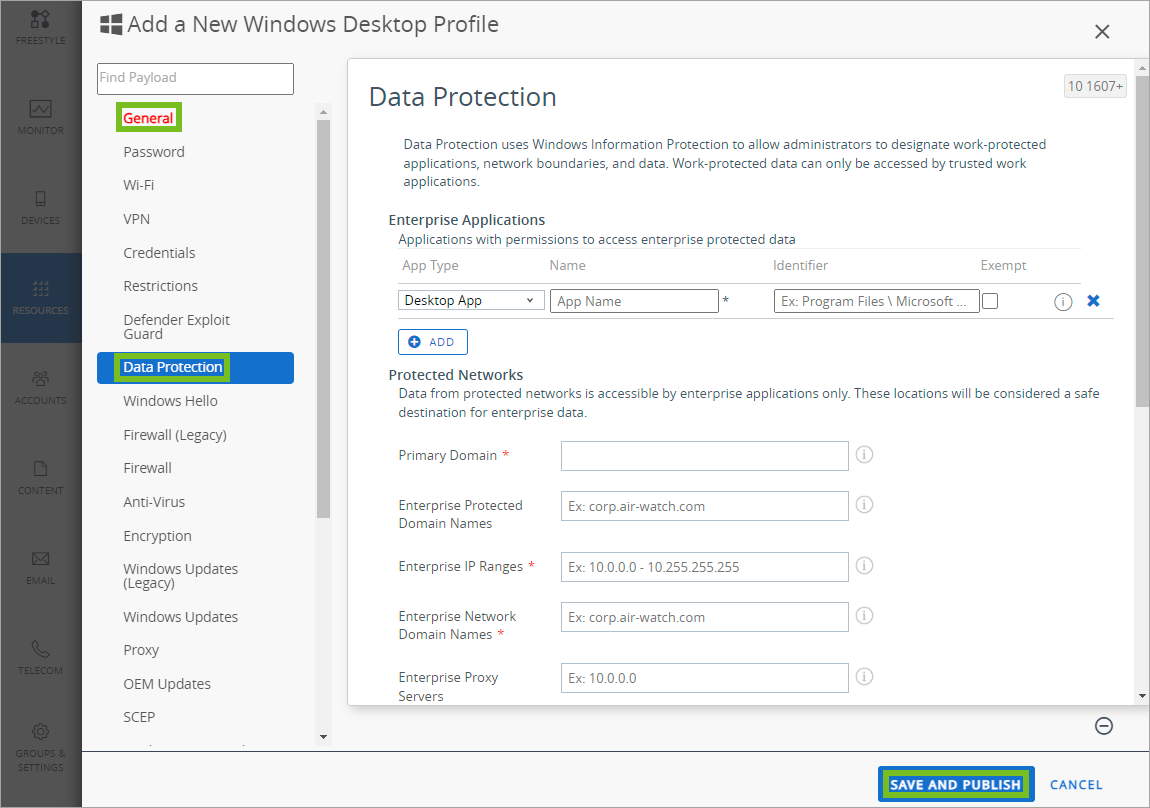

データ保護プロファイル

データ保護プロファイルは、企業アプリケーションが社内の複数のソースからデータにアクセスする方法を制御するためのルールを構成します。データ保護プロファイルを使用して、セキュア化された承認済みアプリケーションだけがデータにアクセスできるようにする方法を説明します。

1 つのデバイス上にプライベートなデータと業務データがある場合、貴社が制御できないサービスを通して、不注意によりデータが漏洩する可能性があります。Workspace ONE UEM は 「データ保護」 ペイロードを使用し、貴社の企業データがアプリケーション間をどのように移動するかを制御し、エンド ユーザーへのインパクトは最小限に抑えたままでデータ漏洩を防ぎます。Workspace ONE UEM は、Microsoft Windows Information Protection (WIP) 機能を使用して、Windows デバイスを保護します。

データ保護は、信頼できる企業アプリケーションに、保護されたネットワークから企業データにアクセスする許可を与えます。エンド ユーザーがデータを企業アプリ以外に移動させた場合は、選択した強制ポリシーに基づいた対応を取ることができます。

WIP は、データを、個人データとして暗号化せずに扱うか、あるいは、業務データとして暗号化して保護します。データ保護に関して信頼できるアプリケーションは、4 つのタイプに分類されます。これらのタイプにより、アプリが保護されたデータをどのように扱うかが決まります。

- 対応アプリ - これらのアプリは、WIP 機能をフルサポートしています。対応アプリは、個人データと業務データの双方に問題なくアクセスできます。対応アプリでデータを作成した場合、そのデータを、暗号化されていない個人用データまたは暗号化された業務データとして保存できます。ユーザーが、データ保護プロファイルを使用し、対応アプリのデータを個人データとして保存できないようにすることもできます。

- 許可済み (Allowed App) – これらのアプリは WIP-暗号化データをサポートします。許可済みアプリは、個人用データと業務データの両方にアクセスできます。ただし、アクセスしたデータを保存する場合、常に暗号化された業務データとして保存します。許可済みアプリは個人データを業務データとして暗号化して保存します。これらのデータには、WIP-承認済みのアプリ以外からはアクセスできません。データにアクセスできない問題を防ぐためには、必要に応じて、信頼できるアプリとして徐々に設定していくやり方をお勧めします。WIP 承認については、ソフトウェア プロバイダに問い合わせてください。

- 適用除外 – データ保護プロファイルを作成する際、WIP ポリシーの適用対象外にするアプリを決めます。WIP 暗号化データをサポートしていないアプリを適用対象外にします。WIP 暗号化をサポートしていないアプリが、暗号化された業務データにアクセスしようとすると、機能しなくなります。WIP ポリシーは、適用除外アプリには適用されません。適用除外アプリは、暗号化されていない個人用データおよび暗号化された業務データにアクセスできます。適用除外アプリは、WIP ポリシーの適用外で業務データにアクセスできるため、適用除外アプリを信頼できるアプリとして設定する際はご注意ください。適用除外アプリは、データ保護における欠陥を生み出し、業務データ漏洩の原因となります。

- 許可外 – これらのアプリは、信頼されておらず、また、WIP ポリシーの適用対象外にならないので、暗号化された業務データにアクセスできません。許可外アプリは、WIP-保護デバイス上でも、個人データにはアクセスすることができます。

重要:データ保護プロファイルを適用する場合、WIP (Windows Information Protection) が必要です。また、WIP を利用するには、Windows Anniversary Update をインストールしておく必要があります。このプロファイルを本番環境に展開する際、事前にテストすることを検討してください。

データ保護プロファイルを構成する

データ保護 (プレビュー) プロファイルを作成し、Microsoft Windows 情報保護機能を使用してユーザーとアプリケーションが貴社のデータにアクセスする際に、アクセス対象を承認済みのネットワークとアプリケーションのみに制限します。データ保護に関する制御をきめ細かく設定することができます。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、プラットフォームとして Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

データ保護 ペイロードを選択します。

-

エンタープライズ データ保護設定を構成します。

設定 説明 追加 企業アプリケーションを企業の許可済みリストに追加するにはこれを選択します。ここに追加されたアプリケーションには、企業データを使用することが許可されます。 アプリ タイプ アプリケーションが従来のデスクトップ アプリなのか Microsoft ストアのアプリなのか選択します。

デスクトップ アプリまたはストア アプリのアプリ発行元を選択することもできます。発行元を選択すると、その発行元のアプリはすべて信頼できるアプリとして設定されます。名前 アプリ名を入力します。アプリが Microsoft ストアのアプリの場合は、[検索] アイコンをクリックしてパッケージのファミリ名 (PFN) を検索します。 識別子 デスクトップ アプリケーションの場合はファイル パスを、ストア アプリの場合はパッケージ ファミリ名を入力します。 例外 アプリが完全なデータ保護機能をもっていなくても企業データにアクセスする必要がある場合はこのボックスにチェックを入れます。このオプションを有効にすることで、そのアプリをデータ保護制限対象の例外に設定することができます。データ保護サポートに関してまだ更新されていないレガシ アプリに対応するためなどにこの機能を使用します。

例外を作成することは、データ保護にギャップを生じさせることになります。そのため、必要な場合以外は例外は作成しないようにしてください。プライマリ ドメイン 貴社企業データが使用するプライマリ ドメインを入力します。

保護されたネットワークのデータには、企業アプリケーションのみがアクセスできます。企業の許可済みリストに載っていないアプリケーションが保護されたネットワークにアクセスしようとすると、強制ポリシーの対応措置が適用されます。

ドメイン名には小文字しか使用できません。エンタープライズの保護されたドメイン名 貴社によってユーザー ID のために使用されるドメインのリスト (プライマリ ドメイン以外) を入力します。垂直バー ( |) でドメインを区切ってください。

ドメイン名には小文字しか使用できません。エンタープライズ IP 範囲 エンタープライズ ネットワーク上の Windows デバイスを定義するエンタープライズ IP 範囲を入力します。

範囲内のデバイスのデータはエンタープライズの一部とみなされ、保護されます。これらのロケーションは、エンタープライズ データ共有の際も安全な送信先とみなされます。エンタープライズ ネットワークのドメイン名 エンタープライズ ネットワークの境界のドメイン リストを入力します。

リスト上のドメインのデータがデバイスに送信される際、これらはエンタープライズ データとみなされ、保護されます。これらのロケーションは、エンタープライズ データ共有の際も安全な送信先とみなされます。エンタープライズ プロキシ サーバ エンタープライズが企業リソースに使用できるプロキシ サーバのリストを入力します。 エンタープライズ クラウド リソース クラウドにホストされているエンタープライズ リソース ドメインのうち、プロキシ サーバ (ポート 80) 経由でエンタープライズ ネットワークを通してルーティングして保護する必要があるものを入力します。

あるアプリケーションからあるネットワーク リソースへの接続を許可するかどうかを判断できない場合、Windows はその接続を自動的にブロックします。Windows において接続を既定で許可する場合は、/*AppCompat*/という文字列を設定に追加します。例:www.air-watch.com | /*AppCompat*//*AppCompat*/を 1 回追加するだけで、既定の設定を変更できます。アプリケーション データ保護レベル 企業データを保護するための保護と対応措置のレベルを設定します。 EDP アイコン表示 このオプションを有効にした場合、保護されたデータにアクセスすると、Web ブラウザ、ファイル エクスプローラ、およびアプリケーション アイコン群に EDP アイコンが表示されます。このアイコンは、スタート メニュー タイルのエンタープライズ用のみのアプリにも表示されます。 加入解除時に失効 デバイスが Workspace ONE UEM から加入解除されたときにデバイスのデータ保護キーを取り消す場合は、これを有効にします。 ユーザー復号 対応アプリを使用するユーザーがデータの保存方法を選択できるようにするにはこれを有効にします。[企業データとして保存] と [個人用として保存] のいずれかを選択できます。

このオプションが有効化されていない場合、対応アプリを使用して保存されるすべてのデータは企業データとして保存され、企業の暗号化方式を使用して暗号化されます。直接メモリ アクセス ユーザーにデバイス メモリへの直接アクセスを許可します。 データ回復証明書 暗号化キーが紛失したりダメージを受けたりした際にファイルを回復する、特殊な暗号化ファイル システム証明書をアップロードします。 -

保存して公開 を選択し、プロファイルをデバイスにプッシュします。

暗号化ファイル システム証明書を作成する

「データ保護」 プロファイルは、企業データを暗号化し、承認済みのデバイスのみにアクセスを制限します。データ保護プロファイルによって保護される業務データを暗号化するには、暗号化ファイル システム (EFS) 証明書を作成します。

-

EFS 証明書のないコンピュータ上で、(管理者権限を使用し) コマンド プロンプトを開き、証明書を保管したい証明書ストアを開きます。

-

次のコマンドを実行します。

cipher /r:<EFSRA>値

は作成しようとしている .cer と .pfx ファイルの名前です。 -

プロンプトが表示されたら、新しい .pfx ファイルを保護するためのパスワードを入力します。

-

選択した証明書ストアに .cer と .pfx ファイルが作成されます。

-

.cer 証明書をデータ保護プロファイルの一部としてデバイスにアップロードします。

Defender Exploit Guard プロファイル

Windows Defender Exploit Guard プロファイルにより、Windows デバイスを攻撃およびマルウェアから保護します。Workspace ONE UEM はこの設定を使用して、デバイスを攻撃から保護し、攻撃面を削減して、フォルダへのアクセスを制御し、ネットワーク接続を保護します。

Windows Defender Exploit Guard

ネットワークおよびデバイスにアクセスするために、さまざまなマルウェアおよび攻撃で Windows デバイスの脆弱性が使用されます。Workspace ONE UEM では、Windows Defender Exploit Guard プロファイルを使用して、こうした不正なアクションからデバイスを保護します。このプロファイルは、Windows のネイティブな Windows Defender Exploit Guard 設定を構成します。このプロファイルには、4 つの異なる保護方法が含まれています。この方法は、さまざまな脆弱性と攻撃ベクトルに対応します。

Exploit Protection

Exploit Protection は、オペレーティング システムとアプリの両方に対する攻撃への緩和策を自動的に適用します。こうした緩和策は、サードパーティ製ウイルス対策ソフトおよび Windows Defender ウイルス対策ソフトでも動作します。Windows Defender Exploit Guard プロファイルでは、構成 XML ファイルをアップロードして、この設定を構成します。このファイルは、Windows セキュリティ アクションまたは PowerShell を使用して作成する必要があります。

攻撃面の削減

攻撃面の削減ルールは、マルウェアがデバイスに感染するために使用する一般的なアクションの防止に役立ちます。このルールは、次のようなアクションをターゲットにしています。

- ファイルのダウンロードまたは実行を試みる Office アプリまたは Web メールで使用される実行ファイルとスクリプト

- 難読化した、または疑わしいスクリプト

- アプリケーションが通常使用しないアクション

攻撃面の削減ルールでは、Windows Defender のリアルタイム保護を有効にする必要があります。

制御されたフォルダ アクセス

制御されたフォルダ アクセスは、ランサムウェアを含めて、悪意あるアプリケーションや脅威から貴重なデータを保護するのに役立ちます。有効にすると、Windows Defender ウイルス対策ソフトがすべてのアプリケーション(.EXE、.SCR、DLL など)を確認します。Windows Defender は、アプリケーションに悪意があるか安全であるかを判断します。アプリケーションに悪意があるか、または疑わしい旨がマークされた場合、Windows はアプリケーションが保護されたフォルダ内のファイルを変更することを防止します。

保護されたフォルダには、一般的なシステム フォルダが含まれます。独自のフォルダを制御されたフォルダ アクセスに追加できます。ほとんどの既知の信頼されたアプリケーションは、保護されたフォルダにアクセスできます。内部アプリケーションまたは不明なアプリケーションが保護されたフォルダにアクセスできるようにするには、プロファイルの作成時にアプリケーション ファイルのパスを追加する必要があります。

制御されたフォルダ アクセスでは、Windows Defender のリアルタイム保護を有効にする必要があります。

ネットワーク保護

ネットワーク保護により、フィッシング詐欺や悪意ある Web サイトからユーザーとデータが保護されます。この設定により、ユーザーは任意のアプリケーションで、フィッシング攻撃、悪用、またはマルウェアをホストしている可能性がある危険なドメインにアクセスできなくなります。

ネットワーク保護では、Windows Defender のリアルタイム保護を有効にする必要があります。

補足情報

構成されている特定の Exploit Protection と設定の詳細については、https://docs.microsoft.com/en-us/sccm/protect/deploy-use/create-deploy-exploit-guard-policy を参照してください。

Defender Exploit Guard プロファイルを作成する

Workspace ONE UEM を使用して Defender Exploit Guard プロファイルを作成して、Windows デバイスを攻撃およびマルウェアから保護します。このプロファイルを使用して Windows デバイスの Windows Defender Exploit Guard 設定を構成する方法を説明します。

攻撃面の削減、制御されたフォルダ アクセス、および ネットワーク保護 のルールおよび設定を作成するには、[有効]、[無効]、または [監査] を選択する必要があります。これらのオプションにより、ルールまたは設定がどのように機能するかが変わります。

- 有効 - その方法に対する攻撃をブロックするように Windows Defender を構成します。たとえば、[制御されたフォルダ アクセス] を [有効] に設定すると、Windows Defender により、保護されたフォルダへのアクセスからの攻撃がブロックされます。

- 無効 - Windows Defender のポリシーを構成しません。

- 監査 - [有効] と同じように Windows Defender が攻撃をブロックするように構成しますが、さらにイベントをイベント ビューアーのログに記録します。

前提条件

このプロファイルで Exploit Protection 設定を使用するには、各デバイスで Windows セキュリティ アプリまたは PowerShell を使用して構成 XML ファイルを作成してから、プロファイルを作成する必要があります。

手順

- [リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

- Windows を選択し、次に Windows デスクトップ を選択します。

- デバイス プロファイル を選択します。

- プロファイルの 全般 を構成します。

- Defender Exploit Guard ペイロードを選択します。

- Exploit Protection 設定 構成 XML ファイルをアップロードします。

この設定により、オペレーティング システムと個々のアプリケーションの双方に対して、攻撃緩和手法が自動的に適用されます。各デバイスで Windows セキュリティ アプリまたは PowerShell を使用して XML ファイルを作成する必要があります。 - 攻撃面の削減 を構成します。このルールは、マルウェアがデバイスに悪意あるコードを感染させるために使用する一般的なアクションの防止に役立ちます。追加 を選択して、ルールを追加します。

各ルールの説明には、ルールが適用されるアプリケーションまたはファイル タイプを記述します。攻撃面の削減ルールでは、Windows Defender のリアルタイム保護を有効にする必要があります。 - 制御されたフォルダ アクセス を構成します。この設定を使用するには、制御されたフォルダ アクセス を 有効 に設定します。有効にすると、この設定によっていくつかのフォルダがデフォルトで保護されます。リストを表示するには、[?] アイコンをポイントします。この設定により、マルウェアおよび攻撃からデータが自動的に保護されます。制御されたフォルダ アクセスでは、Windows Defender のリアルタイム保護を有効にする必要があります。

- その他のフォルダを保護するには、新規追加 を選択し、フォルダのファイル パスを入力します。

- 新規追加 を選択して、アプリケーション ファイルのパスを入力することで、保護されたフォルダにアクセスできるアプリケーションを追加します。デフォルトでは、ほとんどの既知の信頼されたアプリケーションは、こうしたフォルダにアクセスできます。この設定を使用して、保護されたフォルダにアクセスする内部アプリケーションまたは不明なアプリケーションを追加します。

- ネットワーク保護設定を構成します。この設定を使用するには、ネットワーク保護 を 有効 に設定します。この設定により、フィッシング詐欺や悪意ある Web サイトからユーザーとデータが保護されます。ネットワーク保護では、Windows Defender のリアルタイム保護を有効にする必要があります。

- 構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

暗号化プロファイル

暗号化プロファイルを使用して、Windows デスクトップ デバイス上の企業データをセキュア化します。暗号化プロファイルは、ネイティブの BitLocker 暗号化ポリシーを Windows デスクトップ デバイスに構成し、データをセキュアな状態に維持します。

BitLocker 暗号化は、Windows Enterprise、Education、および Pro のデバイスでのみ使用できます。

ラップトップとタブレットは携帯が可能なため、紛失したり盗難にあったりした場合、貴社の企業データが漏洩のリスクにさらされる可能性があります。Workspace ONE UEM を使用して暗号化ポリシーを適用することにより、ハード ディスク ドライブ上のデータを保護できます。BitLocker は Windows ネイティブの暗号化機能です。また、Dell Data Protection | Encryption は Dell の暗号化ソリューションです。暗号化プロファイルを有効にした場合、Workspace ONE Intelligent Hub によってデバイスの暗号化状態が常時検査されます。デバイスが暗号化されていないことが Workspace ONE Intelligent Hub で検出された場合、デバイスが自動的に暗号化されます。

BitLocker を使用して暗号化する場合、暗号化時に作成されたリカバリ キーは、Workspace ONE UEM console の各ドライブ(構成されている場合)に保存されます。管理者には、リカバリ キーを 1 回限りのキーにするオプションがあります。選択すると、キーが 1 回使用された後に新しいリカバリ キーが 生成されます。その後、ユーザーは新しく更新されたリカバリ キーについて管理者に問い合わせる必要があります。詳細については、リカバリ キーを参照してください。

暗号化プロファイルでは、デバイスに Workspace ONE Intelligent Hub をインストールする必要があります。

注:暗号化プロファイルを有効にしても、Dell Data Protection | Encryption が構成または有効化されることはありません。暗号化状態は Workspace ONE UEM コンソールおよびセルフサービス ポータルに通知されますが、暗号化はデバイス上で手動で構成する必要があります。

注: Windows では、プリブート オンスクリーン キーボード機能がないデバイスはサポートされません。キーボード機能がない場合、起動用 PIN を入力できません。起動用 PIN は、デバイス上のハード ディスク ドライブをロック解除して Windows を起動するために必要です。プリブート オンスクリーン キーボード機能がないデバイスに暗号化プロファイルをプッシュすると、デバイスが機能しなくなります。

BitLocker 機能

暗号化プロファイルでは、高度な BitLocker 機能を使用して、BitLocker 暗号化の認証と展開を制御します。

BitLocker では、デバイスのトラステッド プラットフォーム モジュール (TPM) を使用して、デバイスの暗号化キーを保存します。ドライブがマザーボードから取り外されると、ドライブの暗号化を解除できなくなります。認証を強化するために、システムの起動のための暗号化暗証番号を有効にすることができます。TPM を使用できない場合は、デバイスにパスワードを要求することもできます。

展開の際のデバイス動作

Windows ネイティブの BitLocker 暗号化により Windows デスクトップ デバイス上のデータをセキュアに保護することができます。暗号化プロファイルを展開する場合は、PIN やパスワードの作成など、エンド ユーザーからの追加のアクションが必要になる場合があります。

暗号化されているデバイスに暗号化プロファイルがプッシュされ、現在の暗号化設定がプロファイル設定と一致する場合、Workspace ONE Intelligent Hub は BitLocker プロテクターを追加し、Workspace ONE UEM console にリカバリ キーを送信します。

この機能を使用すると、ユーザーまたは管理者がデバイスで BitLocker を無効にしようとした場合に、暗号化プロファイルを再暗号化できます。この暗号化は、デバイスがオフライン状態の場合でも実行されます。

既存の暗号化手段が暗号化プロファイルの認証設定に適合していない場合、その既存の暗号化手段が無効化され、暗号化プロファイルの認証設定に適合する新しい暗号化手段が適用されます。

既存の暗号化手段が暗号化プロファイルに適合していない場合、その既存の暗号化手段はそのまま保持され、無効化されません。この機能は、既存の暗号化プロファイルによって管理されているデバイスに暗号化プロファイルのバージョンを追加する場合にも適用されます。既存の暗号化手段は変更されません。

注: BIOS プロファイルの変更は、暗号化プロファイルの後に適用されます。TPM の無効化やクリアなどの BIOS プロファイルの変更を行うと、リカバリ イベントが発生して、システムを再起動するためにリカバリ キーが必要になることがあります。BIOS に変更を加える前に、BitLocker を一時停止してください。

暗号化状態

BitLocker が有効で使用中の場合は、暗号化の状態に関する情報がリスト領域に表示されます。

- Workspace ONE UEM の [デバイスの詳細]

- デバイス詳細画面がリカバリ キー情報を表示します。[リカバリ キーを表示] リンクを使用して、暗号化されたすべてのドライブのリカバリ キーを表示してコピーします。

- [概要] タブには、BitLocker ステータス([暗号化済み]、[暗号化実行中]、[復号化実行中][サスペンド中][部分的に保護済み])がいくつか表示されます。

- [サスペンド(残り X 回の再起動)] ステータスは、ディスクがまだ暗号化されている場合でも、ディスクの保護が一時停止している状態を示します。このステータスは、オペレーティング システムの更新中、またはシステム レベルの変更の実行中に表示される場合があります。再起動の回数の上限に達すると、BitLocker 保護が自動的に再有効化されます。

- [部分的に保護済み] 状態は、OS ドライブが暗号化されており、他のドライブが暗号化されていない状態を示します。

- ドライブの暗号化の状態と暗号化方法は、[デバイス詳細] の [セキュリティ] タブに表示されます。暗号化プロファイルで設定した暗号化のレベルをマシンが使用していない場合、一目で確認できます。Workspace ONE UEM では、暗号化方法のみが表示されます。[暗号化] プロファイルの [暗号化方法] の設定に一致していない場合でも、ディスクが復号化されることはありません。

- Workspace ONE UEM セルフサービス ポータル

- セルフサービス ポータルの [セキュリティ] ページには、BitLocker リカバリ キーが表示されます。

- さらに、BitLocker 保護有効化と表示されます。

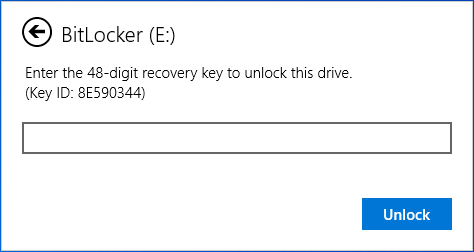

リカバリ キー

[暗号化] プロファイルの [暗号化されたボリューム] でこの設定を有効にしている場合、[OS ドライブとすべての固定ハード ドライブ] のリカバリ キーが Workspace ONE UEM でエスクローされます。ドライブをリカバリする必要がある場合は、ドライブごとにリカバリ キーを使用できます。

管理者は、 暗号化プロファイル設定から [リカバリ キーの単一使用の有効化] を選択して、リカバリ キーの単一使用を可能にするオプションがあります。詳細については、暗号化プロファイルの構成を参照してください。ドライブのリカバリにリカバリ キーを使用した後に有効にすると、新しいリカバリ キーが Intelligent Hub によって生成され、UEM Console にエスクローされます。

新しいリカバリ キーが UEM Console に正常にエスクローされるまでの短い間、以前のパーソナル リカバリ キー(旧)とパーソナル リカバリ キー(新)の両方が使用できるようになります。新しいリカバリ キーのエスクローに成功すると、以前のリカバリ キーが削除され、ドライブのリカバリに使用できなくなります。

トラブルシューティングの目的で、特定のキーでリムーバブル ドライブをリカバリしたユーザー、リカバリが行われた時間、およびそのプロセスをサポートした管理者を確認できます。Workspace ONE UEM コンソールで、 [デバイス] > [詳細表示] > [詳細 - トラブルシューティング] > [イベント ログ] の順に移動して詳細を確認します。

削除の際のデバイスの動作

Workspace ONE UEM コンソールからこのプロファイルが削除されると、Workspace ONE UEM によって暗号化が適用されなくなり、デバイスは自動的に復号化します。コントロール パネルで企業ワイプまたは Workspace ONE Intelligent Hub の手動アンインストールを実行すると、BitLocker 暗号化が無効になります。

暗号化プロファイルを作成するときに、[システムが常に暗号化されたままにする] オプションを有効にすることができます。この設定により、プロファイルが削除された場合、デバイスがワイプされた場合、または Workspace ONE UEM との通信が終了した場合でも、デバイスは暗号化されたままになります。

BitLocker 暗号化プロセス中にエンド ユーザーが加入解除を行っても、暗号化プロセスはコントロール パネルから手動でオフにされるまで継続します。

BitLocker および順守ポリシー

適用する BitLocker 暗号化状態がサポートされるように順守ポリシーを構成できます。順守ポリシーの [ルール] セクションで、[暗号化] > [が次に該当する] の順に選択し、[システム ドライブに適用しない]、[一部のドライブに適用しない](部分的に保護)または [サスペンド中] のいずれかを選択します。

BitLocker To Go Support

暗号化プロファイルで、Windows デバイスのリムーバブル ドライブを BitLocker To Go を使用して暗号化するように要求できます。この機能を有効にするには、[BitLocker To Go Support を有効にする] チェック ボックスを選択します。リムーバブル ドライブは暗号化されるまで読み取り専用です。暗号化方法のドロップダウンでオプションを選択すると、デバイスの暗号化に使用する方法を選択できます。

Workspace ONE Intelligent Hub for Windows が、ドライブにアクセスしてドライブを使用するためのパスワードを作成するようにユーザーに求めるプロンプトを表示します。このパスワードの最小長は、コンソールの BitLocker To Go 設定で管理者が設定できます。暗号化されたドライブを Windows デバイスに接続したユーザーは、パスワードを使用してドライブにアクセスし、ドライブにコンテンツをコピーし、ファイルを編集し、コンテンツを削除し、リムーバブル ドライブで実行されるその他のタスクを実行します。管理者は、ドライブ上の使用済み領域のみを暗号化するか、ドライブ全体を暗号化するかを選択することもできます。

リカバリ キー情報を確認できる場所

ユーザーがパスワードを紛失した場合は、コンソールの [デバイス] > [周辺機器] > [リスト表示] > [リムーバブル ストレージ] からドライブをリカバリできます。ドライブの [表示] リンクを使用してリカバリ キーをコピーし、該当するユーザーに E メールでリカバリ キーを知らせます。ユーザーのアカウントからこのページにアクセスすることもできます。それには、[アカウント] > [ユーザー] > [リスト表示] の順に選択し、ユーザーを選択して、[リムーバブル ストレージ] タブを選択します。

何千ものリカバリ ID がある展開の場合は、[リムーバブル ストレージ] ページでコンテンツをフィルタリングできます。コンテンツは複数の方法でフィルタリングできます。

-

ユーザーからキー ID を教えてもらい、[リカバリ ID] 列のフィルタ キャレットを選択してその値を入力します。そのキー ID を持つリカバリ ID が結果に表示されます。

-

[ユーザー名] 列のフィルタ キャレットを選択し、該当するユーザー名を入力して、ドライブとそのリカバリ キーを検索します。

監査目的で、特定のキーでリムーバブル ドライブをリカバリしたユーザー、リカバリが行われた時間、およびそのプロセスをサポートした管理者を確認できます。Workspace ONE UEM console で、[デバイス] > [周辺機器] > [リスト表示] > [イベント] の順に移動して、詳細を確認します。

ユーザーごとにキー情報を検索できます。Workspace ONE UEM console で、[アカウント] > [ユーザー] > [リスト表示] の順に移動して、ユーザーを選択します。ユーザーが 1 つ以上のドライブを暗号化した場合、ユーザーのレコードに [リムーバブル ストレージ] タブが表示されます。

コンソールから BitLocker を一時停止する

コンソールから BitLocker 暗号化を一時停止および再開できるようになりました。このメニュー項目は、デバイス レコードのアクションとして追加されています。このメニュー項目を見つけるには、[デバイス] > [リスト表示] の順に選択し、デバイスを選択し、[その他のアクション] メニュー項目を選択します。このオプションは、BitLocker の管理権限を持たないユーザーが、デバイスのサポートを必要としている場合に役立ちます。

デバイスの [BitLocker を一時停止] を選択すると、コンソールにいくつかのオプションが表示されますが、その中に [再起動の回数] を選択するオプションがあります。たとえば、ユーザーの BIOS 更新をサポートする場合、システムの再起動が 2 回必要になる可能性があるので、[3] を選択します。この値を選択すると、暗号化を一時停止した状態で追加の再起動を 1 回行って、BitLocker を再開する前に BIOS が正しく更新されたことを確認することができます。

ただし、タスクで必要な再起動の回数が分からない場合は、大きい値を選択します。タスクを完了したら、[その他のアクション] > [BitLocker を再開] を使用できます。

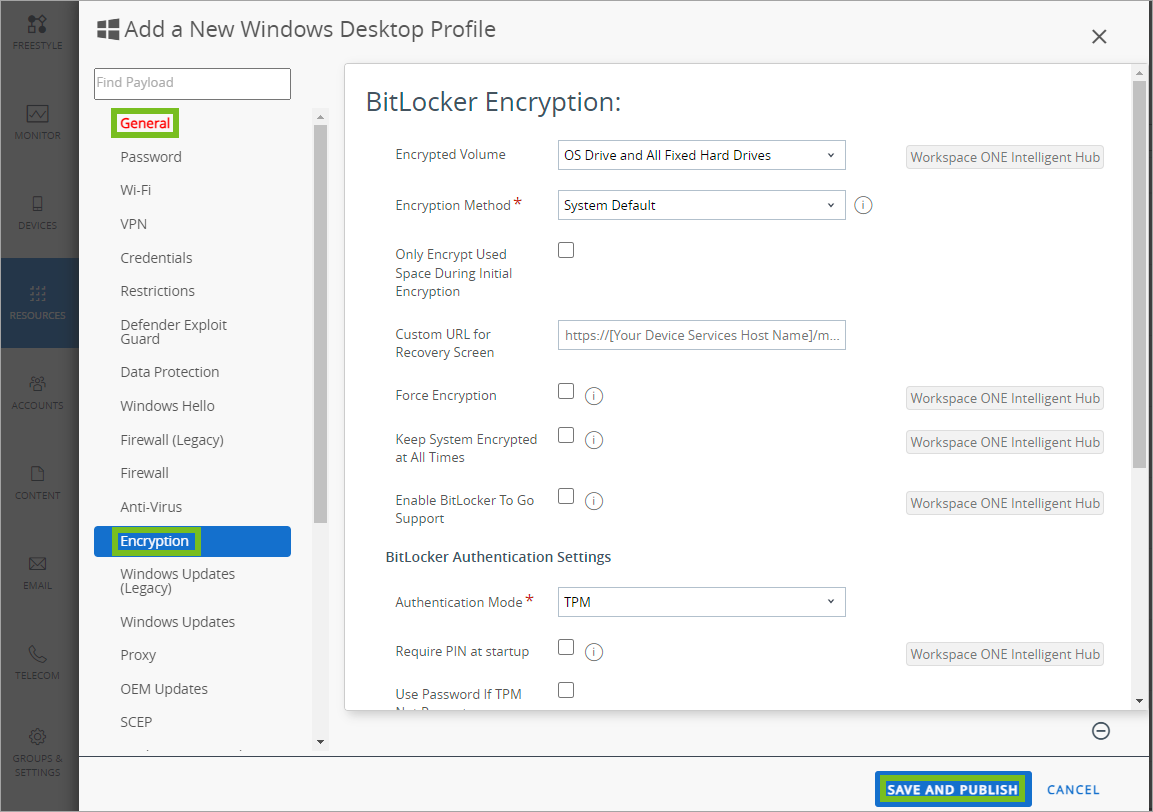

暗号化プロファイルを構成する

暗号化プロファイルを作成し、ネイティブ BitLocker と BitLocker To Go 暗号化を使用して Windows デスクトップ デバイス上の貴社のデータを保護します。

- [リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

- Windows を選択し、次に Windows デスクトップ を選択します。

- デバイス プロファイル を選択します。

- プロファイルの [全般] 設定を構成します。

-

[暗号化] プロファイルを選択し、以下を構成します。

設定 説明 暗号化されたボリューム ドロップダウン メニューを使用して以下から暗号化のタイプを選択します。

OS ドライブとすべての固定ハード ドライブ – OS がインストールされているシステム パーティションを含む、デバイス上のすべてのハード ドライブを暗号化します。

OS ドライブ – Windows がインストールされている起動ドライブを暗号化します。暗号化方法 デバイスの暗号化方式を選択します。 既定のシステム暗号化方法に戻す OEM により、特定のタイプのデバイスに対して既定の暗号化方法が指定されている場合は、このチェック ボックスをオンにします。この設定により、既定の暗号化アルゴリズムが適用されます。 初回暗号化中に使用したスペースのみを暗号化する BitLocker 暗号化を、暗号化時点でのドライブの使用済みスペースに限定する場合に有効化します。 リカバリ キーのカスタム URL エンド ユーザーに復旧キーを取得するように伝えるために、ロック画面に表示する URL を入力します。

セルフサービス ポータルで Workspace ONE UEM の復旧キーがホストされているため、その URL を入力することを検討してください。暗号化を強制する デバイスに対する暗号化の強制を有効にします。この強制は、BitLocker が手動で無効になっている場合には、デバイスがすぐに再暗号化されることを意味します。

アップグレード中または企業情報ワイプ中に問題を回避するには、この設定を無効にすることを検討してください。システムが常に暗号化されたままにする このオプションを有効にすると、デバイスが常に暗号化されたままになります。デバイス ワイプ、プロファイルの削除、または Workspace ONE UEM との通信の中断によってデバイスが復号化されないようにするには、このオプションを使用します。

この設定を有効にしてデバイスをワイプした場合、Workspace ONE UEM Console からリカバリにアクセスできるのは 30 日間のみです。30 日が経過した後は、システムがリカバリ不能になる可能性があります。BitLocker To Go Support を有効にする Windows デバイスのリムーバブル ドライブの BitLocker での暗号化を要求するには、このオプションを有効にします。選択すると、リムーバブル ドライブは暗号化されるまで読み取り専用になります。管理者は、暗号化方法、パスワードの最小長、および初期暗号化時に使用領域のみを暗号化するか、すべてを暗号化するかを設定できます。ユーザーは、ドライブにアクセスするためのパスワードを作成する必要があります。

ユーザーがパスワードを忘れた場合は、コンソールの [デバイス] > [周辺機器] > [リスト表示] > [リムーバブル ストレージ] で、これらの暗号化されたドライブのリカバリ ID およびリカバリ キーを見つけます。BitLocker 認証設定:認証モード BitLocker 暗号化デバイスへのアクセスの認証に使用する方法を選択します。

TPM — デバイスのトラステッド プラットフォーム モジュールを使用します。デバイスに TPM が必要です。

パスワード — パスワードを使用して認証します。BitLocker 認証設定:起動時に暗証番号が必要 デバイスを起動する際に暗証番号の入力をユーザーに求めるには、このチェック ボックスを選択します。このオプションでは、ユーザーが正しい暗証番号を入力するまで、OS の起動、および中断または休止状態からの自動的な再開が禁止されます。 BitLocker 認証設定:暗証番号の長さ 起動時の暗証番号の具体的な長さを構成するには、この設定を選択します。[起動時に強力な暗証番号の使用を許可] で別途構成されている場合を除き、この暗証番号は数字です。 BitLocker 認証設定:起動時に強力な暗証番号の使用を許可 このチェック ボックスをオンにすると、ユーザーは、数字以外を含んだ暗証番号を設定できます。ユーザーは、大文字と小文字を設定し、記号、数字、およびスペースを使用できます。

マシンがプリブート環境で強力な暗証番号をサポートしていない場合、この設定は機能しません。BitLocker 認証設定:TPM がない場合はパスワードを使用する TPM を使用できない場合にデバイスの暗号化の代替手段としてパスワードを使用するには、このチェック ボックスを選択します。

この設定を無効にした場合、TPM 非搭載デバイスは暗号化されません。BitLocker 認証設定:TPM が初期化されるまで BitLocker を一時停止 このオプションを選択すると、マシンで TPM が初期化されるまで、デバイスでの暗号化が延期されます。このオプションは、OOBE など、TPM を初期化する前に暗号化が必要な加入に対して使用します。 BitLocker 認証設定:パスワードの最小文字数 パスワードの最小文字数を選択します。認証モード が パスワード に設定されているか、TPM がない場合はパスワードを使用する が有効になっている場合に表示されます。

| BitLocker リカバリ キー設定:リカバリ キーの単一使用の有効化 | リカバリ キーを 1 回使用するには、このチェック ボックスをオンにします。使用すると、新しいリカバリ キーが生成されます。ユーザーは、更新されたリカバリ キーについて管理者に連絡する必要があります。|

| BitLocker 静的リカバリ キー設定:静的 BitLocker キーの作成 | 静的リカバリ キーが有効になっている場合は、このチェック ボックスをオンにします。| | BitLocker 静的リカバリ キー設定:BitLocker リカバリ パスワード | [生成] アイコンを選択すると、新しいリカバリ キーが生成されます。| | BitLocker 静的リカバリ キー設定:ローテーション期間 | リカバリ キーをローテーションする日数を入力します。| | BitLocker 静的リカバリ キー設定:猶予期間 | ローテーション後も以前のリカバリ キーを使用できる日数を入力します。| | BitLocker を一時停止:BitLocker の一時停止の有効化 | BitLocker の一時停止を有効にするには、このチェック ボックスをオンにします。この機能では、BitLocker の暗号化を指定した期間一時停止します。

更新のスケジュールが設定されているときにこの機能を使用して BitLocker を一時停止しておくと、デバイスの再起動時にエンド ユーザーが暗号化暗証番号やパスワードを入力する必要がなくなります。| | BitLocker を一時停止:BitLocker の一時停止のタイプ | 一時停止のタイプを選択します。

スケジュール — BitLocker を一時停止する期間を入力します。さらに、毎日または毎週の繰り返しのスケジュールを設定します。

カスタム — BitLocker の一時停止を行う開始および終了の日時を入力します。| | BitLocker を一時停止:BitLocker の一時停止の開始時間 | BitLocker の一時停止を開始する時間を入力します。| | BitLocker を一時停止:BitLocker の一時停止の終了時間 | BitLocker の一時停止を終了する時間を入力します。| | BitLocker を一時停止:スケジュール繰り返しのタイプ | スケジュール設定された一時停止を毎日または毎週繰り返すかどうかを設定します。毎週を選択する場合は、スケジュールを繰り返す曜日を選択します。|

- 構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

Exchange ActiveSync プロファイル

Exchange ActiveSync プロファイルによって、Windows デスクトップ デバイスから貴社の Exchange ActiveSync サーバにアクセスして E メールとカレンダーを使用できるように構成できます。

信頼できるサードパーティの認証局 (CA) によって署名された証明書を使用します。接続をセキュリティ保護しても、証明書に不備がある場合、"man-in-the-middle" (MITM) 攻撃を招いてしまう可能性があるからです。このような攻撃は製品コンポーネント間で転送されるデータの信頼性と整合性を損ない、攻撃者に転送中のデータを傍受して改変する機会を与える可能性があります。

Exchange ActiveSync プロファイルは、Windows デスクトップ向けのネイティブ メール クライアントをサポートします。使用するメール クライアントによって構成が変わります。

プロファイル削除または企業情報ワイプを行う

プロファイル削除コマンドや順守ポリシー、または企業情報ワイプによってプロファイルが削除されると、以下の項目を含むすべての E メール データが削除されます。

- ユーザー アカウント/ログイン情報

- E メール メッセージのデータ

- 連絡先とカレンダー情報

- アプリ内ストレージに保存された添付ファイル

ユーザー名とパスワード

E メール ユーザー名をユーザーの E メール アドレス以外の値に設定した場合、{EmailUserName} 欄を使用できます。この値は、ディレクトリ サービス統合時にインポートされた E メール ユーザー名に対応しています。ユーザー名がメール アドレスと同じ場合でも、{EmailUserName} 欄を使用することをお勧めします。この欄は、ディレクトリ サービス統合の際にインポートされたメール アドレスを使用します。

Exchange ActiveSync プロファイルを作成し、Windows デスクトップ デバイスから貴社の Exchange ActiveSync サーバにアクセスして E メールとカレンダーを使用できるようにします。

Exchange ActiveSync プロファイルを構成する

Exchange ActiveSync プロファイルを作成し、Windows デスクトップ デバイスから貴社の Exchange ActiveSync サーバにアクセスして E メールとカレンダーを使用できるようにします。

注:Workspace ONE UEM は、Exchange ActiveSync プロファイルで Outlook 2016 をサポートしていません。Workspace ONE UEM を使用した Windows デスクトップ デバイス上の Outlook アプリケーションの Exchange Web Services (EWS) プロファイル構成は、Microsoft Exchange 2016 バージョンではサポートされなくなりました。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、プラットフォームとして Windows デスクトップ を選択します。

-

ユーザー プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

Exchange ActiveSync ペイロードを選択します。

-

Exchange ActiveSync 設定を構成します。

設定 説明 メール クライアント EAS プロファイルで構成するメール クライアントを選択します。Workspace ONE UEM では、ネイティブ メール クライアントをサポートしています。 アカウント名 Exchange ActiveSync のアカウント名を入力します。 Exchange ActiveSync ホスト EAS サーバをホストするサーバの URL または IP アドレスを入力します。 SSL 使用 すべての通信を SSL を通して送信するにはこの設定を有効にします。 ドメイン E メール ドメインを入力します。プロファイルでは、参照値を使用して加入ユーザーのログイン情報を自動入力できます。 ユーザー名 E メール ユーザー名を入力します。 メール アドレス E メール アドレスを入力します。この欄は必須項目です。 パスワード E メール パスワードを入力します。 ID 証明書 EAS ペイロード用の証明書を選択します。 次の同期間隔 (分) デバイスが EAS サーバと同期する頻度を分単位で選択します。 メールの同期を取りに遡る日数 過去何日分の E メールをデバイスと同期するかを選択します。 診断ログ収集 トラブルシューティングのためにログを収集する場合はこれを有効にします。 ロック時のデータ保護を必須にする デバイス ロック時のデータ保護を必須にするにはこれを有効にします。 Eメール同期を許可 E メール メッセージの同期を許可します。 連絡先の同期を許可 連絡先の同期を許可します。 カレンダーの同期を許可 カレンダーイベントの同期を許可します。 -

保存 を選択して Workspace ONE UEM コンソールにプロファイルを保存するか、保存して公開 を選択してプロファイルをデバイスにプッシュします。

Exchange Web Service プロファイル

Exchange Web Service を作成し、エンド ユーザーがデバイスから企業 Eメール インフラストラクチャと Microsoft Outlook アカウントにアクセスできるようにします。

重要:初回構成時にはデバイスが内部 Exchange サーバにアクセスできる必要があります。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

Exchange Web Service プロファイルを選択し、以下を構成します。

設定 説明 ドメイン エンド ユーザーが属する Eメール ドメイン名を入力します。 Eメール サーバ Exchange サーバの名前を入力します。 メール アドレス Eメール アカウントのアドレスを入力します。 -

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

Exchange Web Service プロファイルを削除するとすべての Outlook アカウントがデバイスから削除されます。

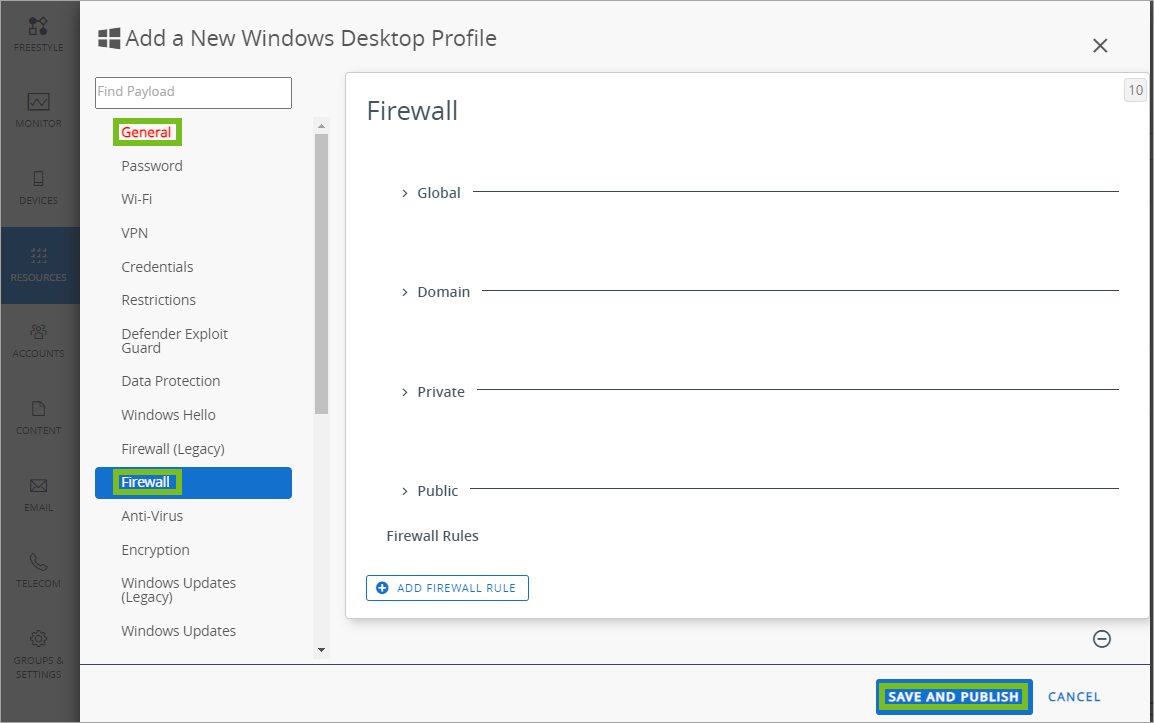

ファイアウォールのプロファイル

ファイアウォール プロファイルを作成して、ネイティブの Windows デスクトップ ファイアウォール設定を構成します。このプロファイルは、ファイアウォール(レガシー)プロファイルよりも高度な機能を使用します。

Workspace ONE UEM は、OMA-DM エージェントを自動的に信頼し、Workspace ONE UEM console が常にデバイスと通信できるようにします。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの [全般] 設定を構成します。

-

ファイアウォール ペイロードを選択します。

-

グローバル 設定を構成します。

設定 説明 ステートフル FTP ファイアウォールで FTP トラフィックを処理する方法を設定します。[有効] を選択すると、ファイアウォールはすべての FTP トラフィックを追跡します。無効 を選択すると、ファイアウォールは FTP トラフィックを検査しません。 Security Association アイドル時間 構成済み を選択し、アイドル状態の Security Association を削除するまでにデバイスが待機する最長時間(秒単位)を設定します。

Security Association は、2 つのピアまたはエンドポイント間の同意事項です。これらの同意事項には、データの安全な交換に必要なすべての情報が含まれています。事前共有キー エンコーディング 事前共有キーに使用するエンコードのタイプを選択します。 IPSec の除外 使用する IPSec の除外を選択します。 証明書失効リスト検証 証明書失効リスト検証を強制する方法を選択します。 KM ごとのオポチュニティ照合認証セット キー モジュールが認証スイートをどのように無視するかを選択します。このオプションを有効にすると、キー モジュールは、サポートしていない認証スイートのみを無視するようになります。

このオプションを無効にすると、キー モジュールは、セット内のいずれかの認証スイートをサポートしていない場合、認証セット全体を無視します。パケット キューを有効化 デバイスでのパケット キューの動作方法を選択します。この設定によって、適切なスケーリングが可能になります。 -

ドメイン、プライベート、および パブリック のネットワークに接続されるときのファイアウォールの動作方法を構成します。

設定 説明 ファイアウォール 有効 に設定すると、ネットワーク トラフィックにポリシー設定が適用されます。無効にすると、他のポリシー設定に関係なく、デバイスはすべてのネットワーク トラフィックを許可します。 送信アクション ファイアウォールが送信接続で実行するデフォルトのアクションを選択します。この設定を ブロック に設定すると、ファイアウォールは明示的に指定されていない限り、すべての送信トラフィックをブロックします。 受信アクション。 ファイアウォールが受信接続で実行するデフォルトのアクションを選択します。この設定を ブロック に設定すると、ファイアウォールは明示的に指定されていない限り、すべての受信トラフィックをブロックします。 マルチキャストまたはブロードキャスト ネットワーク トラフィックへのユニキャスト応答 マルチキャストまたはブロードキャスト ネットワーク トラフィックに対する応答の動作を設定します。このオプションを無効にすると、ファイアウォールはマルチキャストまたはブロードキャスト ネットワーク トラフィックに対するすべての応答をブロックします。 Windows のファイアウォールが新しいアプリをブロックした場合にユーザーに通知する ファイアウォールの通知動作を設定します。有効 を選択すると、ファイアウォールは新しいアプリケーションをブロックするときにユーザーに通知を送信することがあります。無効 を選択すると、ファイアウォールは通知を送信しません。 ステルス モード デバイスをステルス モードで設定するには、有効 を選択します。ステルス モードは、攻撃者がネットワーク デバイスやサービスに関する情報を取得することを防止します。

有効にすると、ステルス モードは、ポート上でリッスンしているアプリケーションがないときに、ポートからの送信 ICMP の到達不能メッセージと TCP リセット メッセージをブロックします。ステルス モードで IPSec ネットワーク トラフィックを許可する ファイアウォールが IPSec によって保護されている未承諾トラフィックを処理する方法を設定します。有効 を選択すると、ファイアウォールは IPSec によって保護されている未承諾ネットワーク トラフィックを許可します。この設定は、[ステルスモード] を有効にする場合にのみ適用されます。 ローカル ファイアウォール ルール ファイアウォールがローカル ファイアウォール ルールと通信する方法を設定します。有効 を選択すると、ファイアウォールはローカル ルールに従います。[無効] を選択すると、ファイアウォールはローカル ルールを無視し、それらを適用しません。 ローカル接続ルール ファイアウォールがローカル セキュリティ接続ルールに対処する方法を設定します。有効 を選択すると、ファイアウォールはローカル ルールに従います。[無効] を選択すると、ファイアウォールはローカル ルールを無視し、スキーマと接続のセキュリティ バージョンに関係なく、ローカル ルールを無視します。 グローバル ポート ファイアウォール ルール ファイアウォールがグローバル ポートのファイアウォール ルールに対処する方法を設定します。有効 を選択すると、ファイアウォールはグローバル ポートのファイアウォール ルールに従います。無効 を選択すると、ファイアウォールはルールを無視し、それらを適用しません。 認証済みアプリケーション ルール ファイアウォールがローカルの承認済みアプリケーション ルールに対処する方法を設定します。有効 を選択すると、ファイアウォールはローカル ルールに従います。[無効] を選択すると、ファイアウォールはローカル ルールを無視し、それらを適用しません。 -

独自のファイアウォール ルールを構成するには、[ファイアウォールのルールを追加] を選択します。ルールを追加した後に、必要に応じて設定を構成します。ルールは必要に応じていくつでも追加できます。

-

完了したら、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

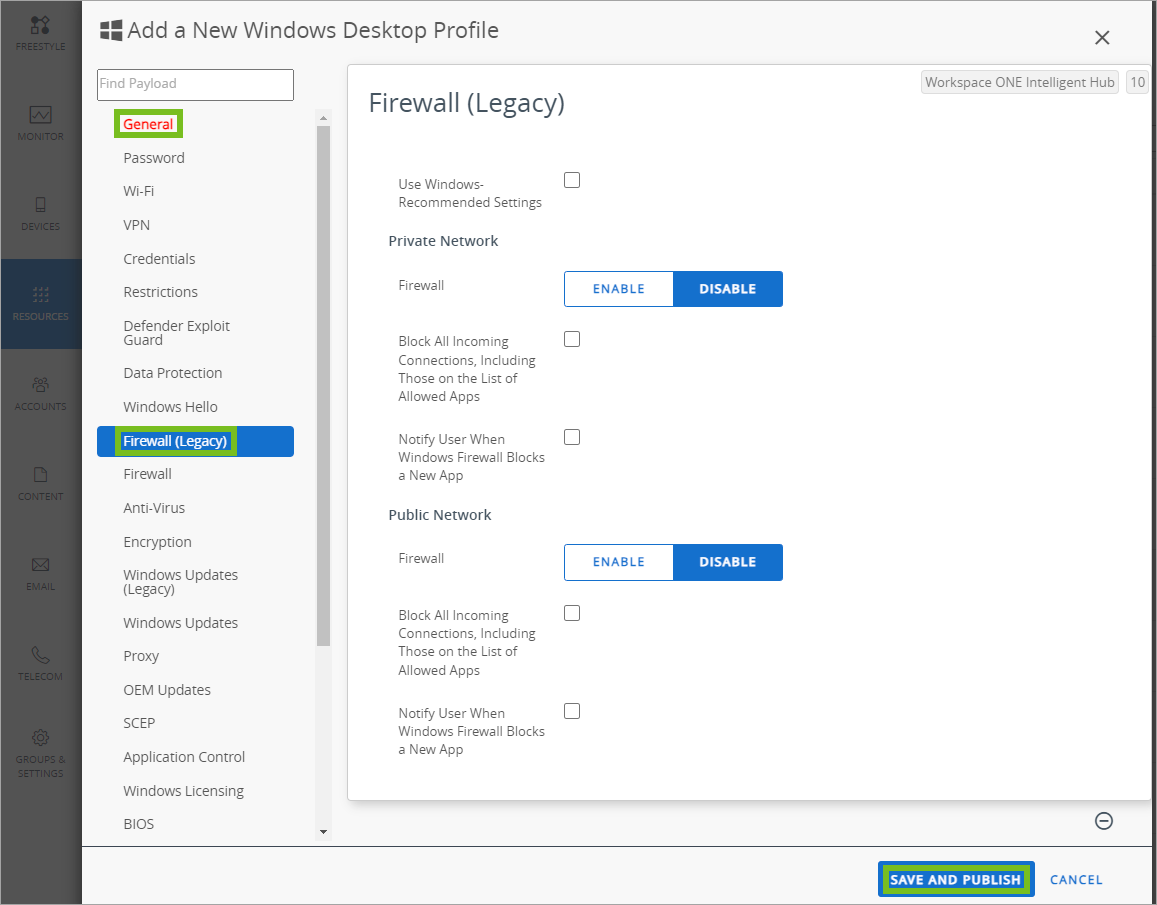

ファイアウォール(レガシー)プロファイル

Windows デスクトップ デバイスのファイアウォール(レガシー)プロファイルを使用して、デバイスの Windows ファイアウォール設定を構成します。新しいプロファイルで新しい Windows 機能を使用する場合は、Windows デスクトップ用の新しいファイアウォール プロファイルの使用を検討してください。

重要:ファイアウォール プロファイルでは、デバイスに Workspace ONE Intelligent Hub をインストールする必要があります。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの [全般] 設定を構成します。

-

ファイアウォール (レガシー) ペイロードを選択します。

-

Windows 推奨設定を使用する を有効にして、Windows 推奨設定を使用し、このプロファイルで利用可能な他のオプションをすべて無効にします。自動的に推奨設定に変更され、自身で変更することはできません。

-

プライベート ネットワーク を構成します。

設定 説明 ファイアウォール 有効にすると、デバイスがプライベート ネットワーク接続に接続されている場合に、ファイアウォールを使用します。 許可済みのアプリ リストの項目を含む、すべての受信接続をブロックする 有効にすると、すべての受信接続をブロックします。この設定では、送信接続は許可されます。 Windows のファイアウォールが新しいアプリをブロックした場合にユーザーに通知する 有効にすると、Windows のファイアウォールが新しいアプリをブロックした場合に通知を表示します。 -

パブリック ネットワーク を構成します。

設定 説明 ファイアウォール 有効にすると、デバイスがプライベート ネットワーク接続に接続されている場合に、ファイアウォールを使用します。 許可済みのアプリ リストの項目を含む、すべての受信接続をブロックする 有効にすると、すべての受信接続をブロックします。この設定では、送信接続は許可されます。 Windows のファイアウォールが新しいアプリをブロックした場合にユーザーに通知する 有効にすると、Windows のファイアウォールが新しいアプリをブロックした場合に通知を表示します。 -

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

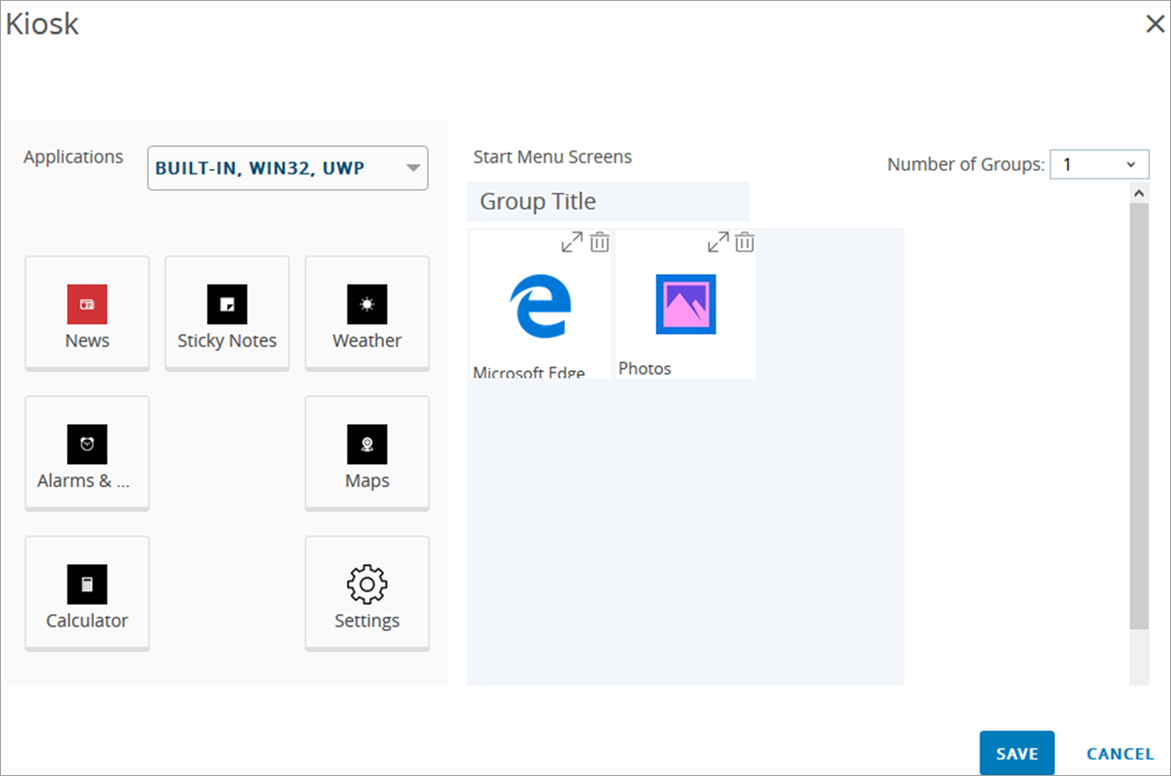

キオスク プロファイル

キオスク プロファイルを構成して、Windows デスクトップ デバイスをマルチアプリのキオスク デバイスに変えます。このプロファイルを使用して、デバイスのスタート メニューで表示されるアプリを構成できます。

カスタム XML をアップロードしてキオスク プロファイルを構成するか、またはプロファイルの一部としてキオスクを作成することができます。このプロファイルは、ドメイン アカウントまたはドメイン グループをサポートしていません。ユーザーは、Windows によって作成された組み込みのユーザー アカウントです。

- サポートされているアプリ

- .EXE アプリ

- MSI および ZIP ファイルには、ファイル パスを追加する必要があります。

- 組み込みアプリ

- 選択した組み込みアプリは、デザイナーに自動的に追加されます。これらのアプリには、以下が含まれます。

- ニュース

- Microsoft Edge

- 天気予報

- アラーム & クロック

- 付箋

- 地図

- 電卓やフォト。

- .EXE アプリ

手順

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。キオスク プロファイルを構成する前に、割り当てを追加する必要があります。

-

キオスク プロファイルを選択します。

-

カスタム XML がすでに使用されている場合は、[キオスク XML のアップロード] を選択し、[アクセス構成 XML を割り当て] 設定を完了します。アップロードを選択し、割り当てられたアクセス構成 XML を追加します。テキスト ボックスに XML を貼り付けることもできます。詳細については、https://docs.microsoft.com/en-us/windows/client-management/mdm/assignedaccess-csp を参照してください。

-

カスタムの XML がない場合は、[キオスクを作成する] を選択し、アプリのレイアウトを構成します。

このレイアウトは、グリッド上のデバイスのスタート メニューです。左側に表示されるアプリケーションは、選択した割り当てグループに割り当てられたアプリです。一部のアプリには、右上隅に赤のドットのついた歯車のアイコンがあります。このアイコンは、キオスク レイアウトに追加する際に追加の設定が必要なアプリであることを示します。設定を構成した後に赤のドットは表示されなくなりますが、アイコンは残ります。矢印アイコンを選択して、アプリのサイズを変更できます。クラシック デスクトップ アプリでは、小または中のみを選択できます。

追加のサポート アプリケーションを必要とするアプリケーションの場合、キオスク プロファイルでは [追加設定] オプションを使用して、これらのサポート アプリケーションの追加をサポートします。たとえば、VMware Horizon クライアントでは、キオスク モードで実行するサポート アプリケーションが最大で 4 つ必要になります。追加の [アプリケーションの実行可能ファイルのパス] を追加して、プライマリ キオスク アプリケーションを構成する場合は、これらの追加のサポート アプリケーションを追加します。![キオスク プロファイルのために VMware Horizon クライアントが必要とする追加の [アプリケーションの実行可能ファイルのパス] を表示している画像。](Images/images-GUID-B045B844-758B-4195-A2E6-E69C4F8DD3EB-high.png)

-

スタート メニューに追加するすべてのアプリをセンターにドラッグします。最大で 4 つのアプリのグループを作成できます。これらのグループにより、アプリがスタート メニューにセクションごとに結合されます。

-

任意のすべてのアプリとグループを追加した後、保存 を選択します。

-

キオスク プロファイル画面で、保存して公開 を選択します。

結果

プロファイルに含まれるすべてのアプリがインストールされるまで、プロファイルはデバイス上にインストールされません。デバイスがプロファイルを受信すると、デバイスが再起動され、キオスク モードで実行されます。デバイスからプロファイルを削除すると、デバイスのキオスク モードが無効になり、再起動され、キオスク ユーザーが削除されます。

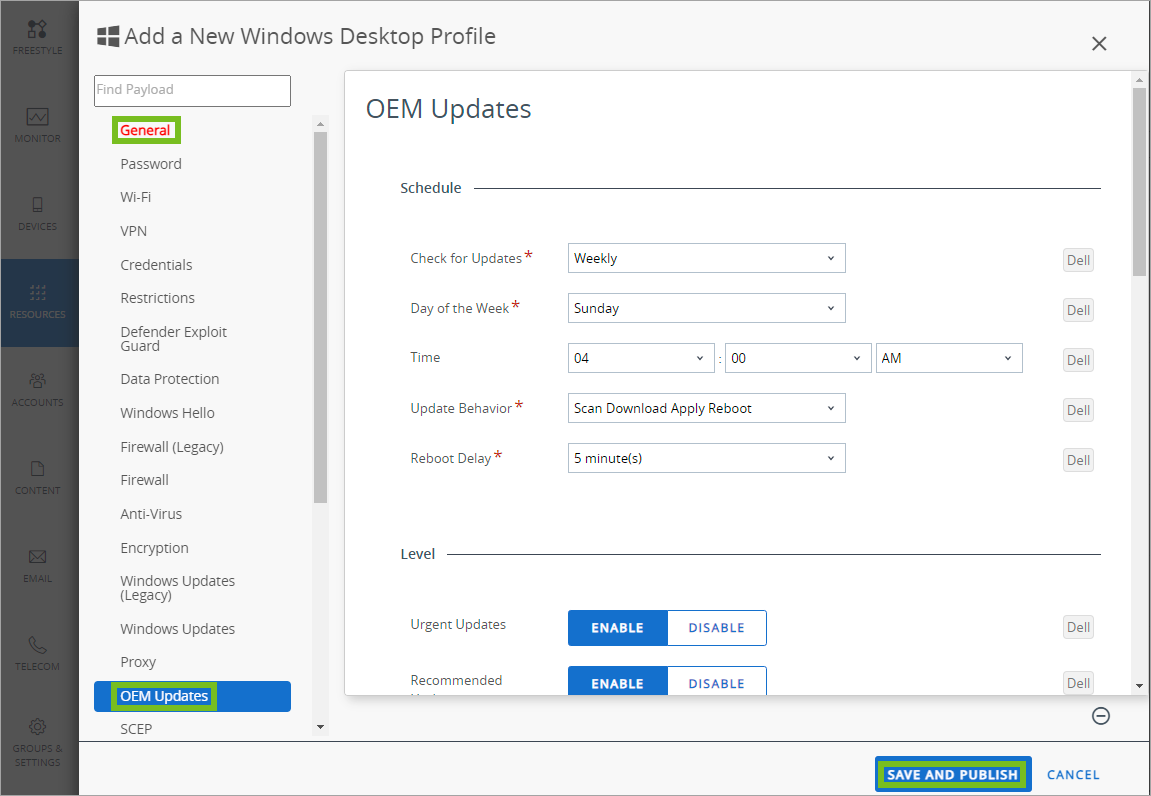

OEM 更新プロファイル

OEM 更新プロファイルを使用すると、選択した Dell の社内デバイスに OEM 更新設定を構成できます。このプロファイルを使用するには、Dell Command | Update との統合が必要です。

OEM 更新プロファイル設定に対するサポート内容は、Dell の社内デバイスごとに異なります。Workspace ONE UEM では、デバイスによってサポートされている設定のみがプッシュされます。Windows デスクトップ デバイスに展開されている OEM 更新はすべて、[デバイス更新] ページに表示されます。OEM 更新を確認するには、[リソース] > [デバイス更新] > [OEM 更新] タブの順に進みます。

注:OEM 更新プロファイルでは、Dell Command | Update バージョン 3.x 以降をサポートしています。Dell Command | Update の現在のバージョンは、各コンソール リリースでテストされています。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの [全般] 設定を構成します。

-

[OEM 更新] ペイロードを選択し、以下の設定を構成します。

- 更新を確認 - 更新の確認に使用する間隔を選択します。

- 曜日 - 更新を確認する曜日を選択します。更新をチェック が 週刻み に設定されている場合のみ表示されます。

- 月の日 - 更新を確認する日付を選択します。更新をチェック が 月刻み に設定されている場合のみ表示されます。

- 時刻 - 更新プログラムの有無をチェックする時刻を選択します。

- 更新動作 - 更新プログラムの有無をチェックするときに実行するアクションを選択します。

- 更新プログラムがないかスキャンし、利用可能な更新プログラムがあればそのことをユーザーに通知する場合は、スキャン、通知 を選択します。

- 更新プログラムがないかスキャンし、利用可能な更新プログラムがあればダウンロードして、更新プログラムがインストール可能になったことをユーザーに通知する場合は、スキャン、ダウンロード、通知 を選択します。

- 更新プログラムがないかスキャンし、利用可能な更新プログラムがあればダウンロードおよびインストールしてデバイスを再起動する場合は、スキャン、通知、適用、再起動 を選択します。

- 再起動の遅延 - 更新プログラムをダウンロードした後にデバイスを再起動するまでの時間を選択します。

- 緊急更新プログラム - 緊急更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- 推奨更新プログラム - 推奨更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- オプション更新プログラム - オプション更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- ハードウェア ドライバ - OEM によって提供されるハードウェア ドライバの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- アプリケーション ソフトウェア - OEM によって提供されるアプリケーション ソフトウェアの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- BIOS 更新プログラム - OEM によって提供される BIOS の更新プログラムをデバイスに適用する場合、[有効化] を選択します。BIOS パスワードが BIOS プロファイルによって管理されている場合、パスワードを無効にする必要はありません。

- ファームウェア更新プログラム - OEM によって提供されるファームウェアの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- ユーティリティ ソフトウェア - OEM によって提供されるユーティリティ ソフトウェアの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- その他 - OEM によって提供されるその他の更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- 音声 - OEM によって提供されるオーディオ デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- チップセット - OEM によって提供されるチップセット デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- 入力 - OEM によって提供される入力デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- ネットワーク - OEM によって提供されるネットワーク デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- ストレージ - OEM によって提供されるストレージ デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- 動画 - OEM によって提供されるビデオ デバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

- その他 - OEM によって提供されるその他のデバイスの更新プログラムをデバイスに適用する場合、[有効化] を選択します。

-

保存して公開 を選択します。

パスワード プロファイル

パスワード プロファイルは、Windows デバイスをアイドル状態から復帰させる度にパスワードを要求し、デバイスを保護します。Workspace ONE UEM のパスワード プロファイルにより管理デバイス上の企業の社外秘情報をより確実に保護する方法を説明します。

このプロファイルは、既存のパスワードよりも設定要件が厳しい場合のみに効力を発揮します。たとえば、既存の Microsoft アカウントが、パスワード ペイロードの要件よりも厳しいパスワード要件を設定している場合は、デバイスには Microsoft アカウントのパスワードが引き続き使用されます。

重要:パスワード ペイロードはドメイン参加デバイスには適用されません。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

パスワード プロファイルを選択します。

-

パスワード設定を構成します。

設定 説明 パスワードの複雑度 必要に応じ、パスワードの複雑度を [シンプル] か [複雑] に設定します。 英数字を必須にする パスワードに英字と数字の使用を必須にするにはこれを有効にします。 パスワードの最小文字数 パスワードの最小文字数を入力します。 パスワードの有効期間 (日) パスコードの有効期間の最大日数を入力します。期限切れが近づくと、エンドユーザーにパスワード変更を求めます。 パスワードの変更禁止期間 (日) エンドユーザーがパスワードを変更できるまでに経過する必要がある日数を入力します。 デバイスロック猶予時間 (分) デバイスが自動ロックされるまでの時間を分単位で設定します。自動ロックを解除するには、パスワードを再入力する必要があります。 試行失敗回数の上限 エンド ユーザーが入力を試行できる回数の上限です。これを超えるとデバイスは再起動します。 パスワード履歴 (回数) パスワードを過去何回分まで記憶するかを設定します。記憶されているパスワードと同一のものは再利用できません。たとえば、12 と指定した場合、過去に使用した 12 個のパスワードが履歴に残り、エンド ユーザーはそれらを再利用できなくなります。 パスワードを失効させる デバイス上の既存のパスワードを失効させ、新しいパスワードを作成するよう要求するには、これを有効化します。デバイスに Workspace ONE Intelligent Hub がインストールされている必要があります。 パスワードの有効期限 (日) パスワードの有効期限が切れるまでの日数を構成します。 暗号化を元に戻せる状態でパスワードを保存する OS が暗号化を元に戻せる状態でパスワードを保存するようにするにはこれを有効化します。暗号化を元に戻せる状態でパスワードを保存するということは、実質的にパスワードをプレーンテキストで保存するのと同じことです。このため、パスワード情報の保護よりもアプリケーションの要件が優先される場合以外は、このポリシーを有効にしないでください。 Windows デバイスに Protection Agent を使用する Workspace ONE Intelligent Hub を使用して、ネイティブ DM 機能ではなくパスワード プロファイル設定を実施するには、これを有効にします。ネイティブ DM 機能の使用に問題がある場合はこの設定を有効化します。 -

[保存して公開] を選択し、プロファイルをデバイスにプッシュします。

ピアツーピア プロファイル

Workspace ONE Peer Distribution は、Windows オペレーティング システムに組み込まれたネイティブ Windows BranchCache 機能を使用します。この機能により、ピアツーピア テクノロジーの代替手段が提供されます。

ピアツーピア Windows Desktop プロファイルを使用して、Windows デバイスでピアツーピアを構成します。ピアツーピアでは、分散型、ホスト型、および ローカル の BranchCache モードが、それぞれの構成設定(ディスク容量の割合およびキャッシュの有効期間など)と合わせてサポートされます。また、[アプリとブック] > [ネイティブ] > [リスト表示] > [アプリケーションの詳細] の下の [ピアツーピア詳細] パネルから、アプリケーションの BranchCache 統計情報を表示することもできます。

ピアツーピアを Workspace ONE で使用すると、Windows アプリケーションをエンタープライズ ネットワークに展開できます。このプロファイルは、Windows オペレーティング システムに組み込まれたネイティブの Windows BranchCache 機能を使用します。

ピアツーピア プロファイルを構成する

ピアツーピアを Workspace ONE で使用すると、Windows アプリケーションをエンタープライズ ネットワークに展開できます。このプロファイルは、Windows オペレーティング システムに組み込まれたネイティブの Windows BranchCache 機能を使用します。

ピアツーピア ディストリビューション用のピアツーピア プロファイルを使用するには、Workspace ONE のピアツーピア要件を満たしている必要があります。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

ピアツーピア プロファイルを選択し、構成 を選択します。

ピアツーピア プロファイルを作成するには、事前にファイル ストレージを構成しておく必要があります。詳細は、Requirements for Workspace ONE Peer Distributionを参照してください。

-

使用する Workspace ONE Peer Distribution モード を選択します。

設定 説明 分散型 このオプションを選択すると、デバイスはローカル サブネット内のピアからアプリケーションをダウンロードします。 ホスト型 このオプションを選択すると、デバイスはホスト型キャッシュ サーバからアプリケーションをダウンロードします。 ローカル このオプションを選択すると、デバイスはローカル デバイスのキャッシュからのみアプリケーションをダウンロードします。 無効 このオプションを選択すると、ピアツーピアが無効にされます。 -

キャッシュ 設定を構成します。

設定 説明 キャッシュの有効期間(日) デバイスがアイテムをパージするまでにピアツーピア アイテムがキャッシュに残される最大日数を入力します。 BranchCache に使用されるディスク容量の割合 ピアツーピアでの使用をデバイスに許可するローカル ディスク容量を入力します。 -

配布モードをホスト型に設定した場合は、ホスト型キャッシュ サーバ を構成します。デバイスによるコンテンツのダウンロードとアップロード用に、少なくとも 1 つのホスト型キャッシュ サーバを追加する必要があります。

-

保存して公開 を選択します。

個人設定プロファイル

Windows デスクトップ デバイスの個人用設定プロファイルを構成して、Windows の個人用設定を構成します。これらの設定には、デスクトップの背景とスタート メニューの設定が含まれます。

このプロファイルのオプションはすべて任意です。個人用設定の要件を満たすために必要な設定のみを考慮してください。

このプロファイルでは、キオスク プロファイルなどのマルチアプリ キオスク デバイスは作成しません。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

個人用設定 プロファイルを選択します。

-

イメージ 設定を構成します。

設定 説明 デスクトップ イメージ アップロード を選択して、デスクトップの背景として使用するイメージを追加します。 ロック画面の画像 アップロード を選択して、ロック画面の背景として使用するイメージを追加します。 -

スタート メニューのレイアウトの XML をアップロードします。この XML ファイルは、既定のスタート メニューのレイアウトをオーバーライドし、ユーザーによるレイアウトの変更を防止します。タイルのレイアウト、グループの数、および各グループのアプリを構成できます。この XML は自分で作成する必要があります。スタート メニューのレイアウトの XML の作成の詳細については、https://docs.microsoft.com/en-us/windows/configuration/customize-and-export-start-layout を参照してください。

-

スタート メニュー ポリシー 設定を構成します。これらの設定により、どのショートカットをスタート メニューで許可するかを制御できます。シャットダウン オプションや アプリ リスト などの特定のオプションの 非表示 または 表示 を選択することもできます。

-

保存して公開 を選択します。

プロキシ プロファイル

プロキシ プロファイルを作成して、Windows デスクトップ デバイス用のプロキシ サーバを構成します。これらの設定は、VPN 接続には適用されません。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

プロキシ プロファイルを選択し、以下を構成します。

設定 説明 設定を自動検出 プロキシ自動構成 (PAC) スクリプトへのパスをシステムで自動検索する場合に有効にします。 セットアップ スクリプトを使用 PAC スクリプトへのファイル パスを入力する場合に有効にします。 スクリプト アドレス PAC スクリプトへのファイル パスを入力します。このオプションは、セットアップ スクリプトを使用 が有効になっている場合に表示されます。 プロキシ サーバを使用 イーサネットおよび Wi-Fi 接続に設定プロキシ サーバを使用する場合に有効にします。このプロキシ サーバは、すべてのプロトコルに使用されます。これらの設定は、VPN 接続には適用されません。 プロキシ サーバのアドレス プロキシ サーバ アドレスを入力します。アドレスは、次の形式に従う必要があります。 <server>[“:”<port>].例外 プロキシ サーバを使用させないすべてのアドレスを入力します。これらのアドレスにはプロキシ サーバが使用されません。エントリをセミコロン (;) で区切ってください。 ローカル(イントラネット)アドレス用のユーザー プロキシ ローカル(イントラネット)アドレスにプロキシ サーバを使用する場合に有効にします。 -

保存して公開 を選択します。

制限事項プロファイル

制限事項プロファイルにより、エンド ユーザーのデバイス機能へのアクセスを無効にし、Windows デバイスの改ざんを防ぐことができます。エンド ユーザーが使用または変更できる設定およびオプションを Workspace ONE UEM 制限事項プロファイルで制御する方法を説明します。

デバイスに適用される制限事項は、ご使用の Windows のバージョンおよびエディションによって異なります。

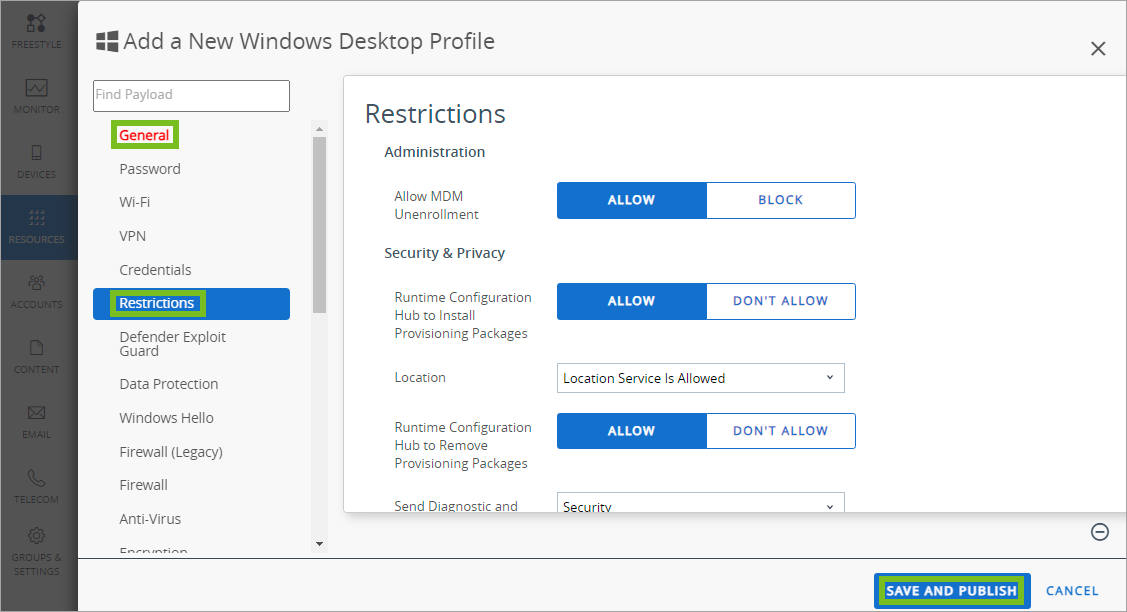

-

[リソース] > [プロファイルとベースライン] > [プロファイル] の順に進み、[追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの [全般] 設定を構成します。

-

制限事項 プロファイルを選択します。

-

管理 設定を構成します。

設定 説明 手動による MDM 加入解除を許可する エンド ユーザーが、ワークプレース/職場のアクセスを通して Workspace ONE UEM から手動で加入解除することを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 プロビジョニング パッケージをインストールするためのランタイム構成 Hub 複数デバイスの Workspace ONE UEM への加入にプロビジョニング パッケージを使用すること (一括プロビジョニング) を許可する場合は有効にします。この制限は、Windows Home Edition デバイスではサポートされていません。 場所 デバイスでロケーションサービスをどのように実行するか選択します。この制限は、Windows Home Edition デバイスではサポートされていません。 プロビジョニング パッケージを削除するためのランタイム構成エージェント プロビジョニングパッケージの削除を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 診断および使用量のテレメトリ データを送信する Microsoft に送信するテレメトリ データのレベルを選択します。この制限は、Windows Home Edition デバイスではサポートされていません。 MDM 利用に Microsoft アカウントを必須にする デバイスがポリシーやアプリケーションを受信するために Microsoft アカウントを必須にするには、これを有効化します。 モダンアプリケーションには Microsoft アカウントを必須にする デバイスがWindows アプリをダウンロードしインストールするために Microsoft アカウントを必須にするには、これを有効化します。 プロビジョニング パッケージにはデバイスの信頼された機関による署名済み証明書が必要 すべてのプロビジョニングパッケージに信頼された証明書を必須にするにはこれを有効化します (一括プロビジョニング)。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーに自動再生設定の変更を許可する ファイルタイプの自動再生にどのプログラムを使用するかをユーザーが変更できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーにデータセンサー設定の変更を許可する ユーザーがデータセンサー設定を変更し、デバイスのデータ使用量を制限できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 日付/時刻 ユーザーが日付/時刻設定を変更できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 言語 ユーザーが言語設定を変更できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーに電源とスリープモード設定の変更を許可する ユーザーに電源とスリープモード設定の変更を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 リージョン ユーザーが地域を変更できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーにサインインオプションの変更を許可する ユーザーにサインインオプションの変更を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 VPN ユーザーが VPN 設定を変更できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 ワークプレース設定の変更をユーザーに許可する ユーザーは、ワークプレース設定とデバイス上での MDM の動作を変更できます。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーにアカウント設定の変更を許可する ユーザーにアカウント設定の変更を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 Bluetooth ユーザーにデバイス上の Bluetooth の使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 デバイスの Bluetooth を使用した広告 デバイスの Bluetooth を使用した広告のブロードキャストを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 Bluetooth を有効にしたデバイスによるデバイスの検出 他の Bluetooth デバイスによる検出を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 カメラ デバイスのカメラ機能へのアクセスを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 Cortana Cortana アプリケーションへのアクセスを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 ロック画面のデバイス検出 UX ロック画面でデバイス検出 UX を使用しプロジェクタやその他の表示を検出します。このオプションを有効にした場合、Windows+P および Windows+K というショートカット キーは機能しません。この制限は、Windows Home Edition デバイスではサポートされていません。 IME ログ収集 誤変換のログ収集、自動調整結果のファイルへの保存と、履歴に基づく予測入力のオン/オフ切り替えをユーザーに許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 IME ネットワークアクセス 「オープン拡張辞書」 をオンにし、インターネット検索を統合させ、入力に対する候補がデバイスのローカルの辞書に見つからない場合にユーザーに候補を提示します。この制限は、Windows Home Edition デバイスではサポートされていません。 Smart Screen エンドユーザーに Microsoft Smart Screen 機能の使用を許可します。これは、デバイスをロック解除する際にエンドユーザーに画像上に図形を描画するよう要求するセキュリティ機能です。さらにこのオプションは、エンド ユーザーがパスワードとして暗証番号 (PIN) を使用することを許可します。

注: 無効にした機能を、Workspace ONE UEM MDM 経由で再度有効にすることはできません。その場合は、デバイスの工場出荷状態リセットを行ってから有効にする必要があります。

この制限は、Windows Home Edition デバイスではサポートされていません。検索しロケーション情報を利用する 検索を許可し、デバイスのロケーション情報を利用できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 ストレージカード SD カードとデバイスの USB ポートの使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 Windows 同期設定 ユーザーがデバイス間で Windows 設定を同期できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 Windows ヒント ユーザーにデバイスの Windows ヒントの使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 ユーザーアカウント制御設定 OS 変更の際、デバイス管理者権限が必要な場合に、エンドユーザーに通知を送付するレベルを選択します。 Microsoft ストア信頼済みアプリ以外を許可 Microsoft ストアで信頼されていないアプリのダウンロードとインストールを許可します。 アプリストア自動更新 Microsoft ストアからダウンロードされたアプリの新バージョンが利用可能になった際に自動更新を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 開発者によるロック解除を許可する 「開発者によるロック解除」 設定の使用を許可し、アプリケーションをデバイスにサイドローディングできるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 DVR とゲーム ブロードキャスティングを許可する デバイス上のゲームの録画とブロードキャストを許可するにはこれを有効化します。この制限は、Windows Home Edition デバイスではサポートされていません。 同じアプリの複数ユーザー間でデータ共有を許可する アプリの複数ユーザー間でデータを共有できるようにします。この制限は、Windows Home Edition デバイスではサポートされていません。 アプリデータをシステムボリュームに制限する アプリデータを、セカンダリボリュームやリムーバブル メディアではなく、OS と同じボリュームに保存するよう制限します。この制限は、Windows Home Edition デバイスではサポートされていません。 アプリのインストールをシステムドライブに制限する アプリを、セカンダリドライブやリムーバブル メディアではなく、システムドライブにインストールするよう制限します。この制限は、Windows Home Edition デバイスではサポートされていません。 Wi-Fi ホットスポットに自動接続 デバイスが Wi-Fi センサー機能を使用して Wi-Fi ホットスポットに自動接続することを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 ローミング中のセルラーデータ ローミング中にセルラーデータの使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 インターネット共有 デバイス間でのインターネット共有を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 ローミング中のデータ使用 ローミング中のエンドユーザーによるデータの転送/受信を許可します。この制限事項は、すべての Windows デバイスに適用されます。 モバイルデータ通信中の VPN モバイルデータ通信中の VPN 使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 モバイルデータ通信ローミング中の VPN モバイルデータ通信ローミング中の VPN 使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 自動入力 ユーザー情報欄の入力に自動入力機能を使用します。この制限は、Windows Home Edition デバイスではサポートされていません。 Cookie Cookie の使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 トラッキング拒否 トラッキング拒否リクエストの使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 パスワードマネージャ パスワードマネージャの使用を許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 ポップアップ ブラウザのポップアップを許可します。この制限は、Windows Home Edition デバイスではサポートされていません。 アドレスバーの検索候補提示機能 アドレスバーで検索候補を提示します。この制限は、Windows Home Edition デバイスではサポートされていません。 Smart Screen SmartScreen とコンテンツフィルタを使用し悪意あるサイトをブロックします。この制限は、Windows Home Edition デバイスではサポートされていません。 イントラネットトラフィックを Internet Explorer に送信する イントラネットトラフィックの Internet Explorer 使用を許可します。この制限事項は、すべての Windows デバイスに適用されます。 エンタープライズサイトの URL 一覧 エンタープライズサイトの一覧に追加する URL を入力します。この制限事項は、すべての Windows デバイスに適用されます。 -

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

SCEP プロファイル

SCEP (Simple Certificate Enrollment Protocol) プロファイルを使用し、証明書をサイレントにデバイスにインストールすることができます。エンド ユーザー側の対応は不要です。

複雑なパスワードやその他の制限事項を設けても、社内インフラストラクチャの弱点がすべてなくなることはありません。そのため、総当たり攻撃や辞書攻撃、従業員の操作ミスによるリスクは残ります。セキュリティ レベルを上げ、企業アセットをより強固に保護するには、電子証明書の導入が効果的です。SCEP を使用して証明書をデバイスにサイレント インストールするには、まず認証局を定義し、次に SCEP ペイロードを構成し、EAS、Wi-Fi、または VPN ペイロードを構成する必要があります。これらペイロードのそれぞれに、「SCEP」 ペイロードで定義された認証局を関連付けるための設定項目があります。

証明書をデバイスにプッシュするには、EAS、Wi-Fi、VPN 設定用に作成した各プロファイルの一部として SCEP ペイロードを構成します。

SCEP プロファイルを構成する

SCEP プロファイルはデバイス認証に使用する証明書をデバイスにサイレントにインストールします。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル または デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

SCEP プロファイルを選択します。

-

SCEP 設定を構成します。

設定 説明 資格情報ソース このドロップダウンメニューは常に定義済み認証局に設定されています。 認証局 使用する認証局を選択します。 証明書テンプレート 証明書に利用できるテンプレートを選択します。 キーの位置 証明書のプライベート キーの位置を選択します。

TPM (存在する場合) – デバイスにトラステッド プラットフォーム モジュール (TPM) が存在すれば TPM に、存在しない場合は OS に、プライベート キーを保管します。

TPM 必須 – プライベート キーをトラステッド プラットフォーム モジュール (TPM) に保管する場合はこれを選択します。TPM が存在しない場合は、証明書はインストールされず、デバイスにはエラーが表示されます。

ソフトウェア – プライベート キーをデバイス OS に保管する場合はこれを選択します。

Passport – プライベート キーを Microsoft Passport に保管する場合はこれを選択します。このオプションを使用するには Azure AD との統合が必要です。コンテナ名 Passport for Work(現在の呼称は「Windows Hello for Business」)のコンテナ名を指定します。この設定は、キーの位置 を Passport に設定すると表示されます。 -

Wi-Fi、VPN または EAS プロファイルを構成します。

-

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

シングル アプリ モード プロファイル

シングル アプリ モード プロファイルを使用し、デバイスから 1 つのアプリにしかアクセスできないように制限することができます。シングル アプリ モードのデバイスは、このペイロードを削除するまで、1 つのアプリにロックされます。このポリシーはデバイス再起動後に有効になります。

シングル アプリ モードには以下のような制限があります。

- Windows ユニバーサル アプリとモダン アプリのみが対象です。シングル アプリ モードはレガシ .msi/.exe アプリケーションをサポートしません。

- ユーザーはローカル標準ユーザーのみである必要があります。ドメイン ユーザー、管理者ユーザー、Microsoft アカウント、ゲストを含むことはできません。この標準ユーザーはローカル ユーザーである必要があります。ドメイン アカウントはサポートされません。

手順

- [リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

- [Windows] を選択し、次に [Windows デスクトップ] を選択します

- ユーザー プロファイル を選択します。

- プロファイルの 全般 を構成します。

- シングル アプリ モード プロファイルを選択します。

- [アプリケーション名] の [シングル アプリ モード] 設定を構成し、アプリケーションのフレンドリ名を入力します。Windows アプリケーションの場合、フレンドリ名はパッケージ名またはパッケージ ID になります。デバイスにインストールされているアプリのフレンドリ名を取得するには、PowerShell コマンドを実行します。「Get-AppxPackage」 コマンドを実行すると、アプリケーションのフレンドリ名が 「name」 として返されます。

- シングル アプリ モード プロファイルを構成した後は、デバイス上でシングル アプリ モードをセットアップする必要があります。

- シングル アプリ モード プロファイルを受信した後、デバイスを再起動します。

- デバイスを再起動すると、標準ユーザー アカウントにサインインするよう促すプロンプトが表示されます。

サインインすると、ポリシーが適用され、デバイスはシングル アプリ モードになります。シングル アプリ モードからサインアウトする必要がある場合は、Windows キーを素早く 5 回押すとログイン画面が表示され、別のユーザーとしてログインすることができます。

VPN プロファイル

Workspace ONE UEM はデバイスの VPN 設定を構成し、エンド ユーザーによる企業のインフラへのセキュアなリモート アクセスを可能にします。VPN プロファイルで、VPN プロバイダを指定した設定やアプリベースの VPN アクセスといった、より詳細な VPN 設定の制御を行う方法を説明します。

重要:VPN ロックダウン を有効にする前に、VPN プロファイルの VPN 構成が機能していることを確認します。VPN 構成が正しくないと、インターネットに接続できないために、VPN プロファイルをデバイスから削除できない可能性があります。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル または デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

VPN プロファイルを選択します。

-

[接続情報] 設定を構成します。

- 接続名 - VPN 接続の名前を入力します。

- 接続タイプ - VPN 接続のタイプを選択します。

- サーバ - VPN サーバ ホスト名または IP アドレスを入力します。

- ポート - VPN サーバが使用するポートを入力します。

- 高度な接続設定 - デバイスの VPN 接続の高度なルーティング規則を構成するには、これを有効化します。

- ルーティング アドレス - [追加] を選択し、VPN サーバの IP アドレスとサブネット プレフィックスのサイズを入力します。必要に応じてルーティング アドレスをさらに追加できます。

- DNS ルーティング規則 - [追加] を選択し、VPN をいつ使用するかを管理するドメイン名を入力します。指定する各ドメインが使用する DNS サーバ と Web プロキシ サーバ を入力します。

- ルーティング ポリシー - [すべてのトラフィックが VPN を経由することを強制する] か [外部リソースにダイレクト アクセスを許可する] のいずれかを選択します。

- すべてのトラフィックが VPN を経由することを強制する (強制トンネリング): このトラフィック規則では、すべての IP トラフィックが VPN インターフェイスのみを経由します。

- 外部リソースにダイレクトアクセスを許可する (分割トンネリング): このトラフィック規則では、(ネットワーク スタックによって決定された) VPN インターフェイス経由と設定されたトラフィックのみがインターフェイスを経由します。インターネット トラフィックは他のインターフェイスを経由することができます。

- プロキシ - VPN が使用するプロキシ サーバを検出するには [自動検出] を選択します。プロキシ サーバを構成するには、手動 を選択します。

- サーバ - プロキシ サーバの IP アドレスを入力します。この設定は プロキシ を 手動 に設定すると表示されます。

- プロキシ サーバ構成 URL - プロキシ サーバ構成設定の URL を入力します。この設定は プロキシ を 手動 に設定すると表示されます。

- ローカルではプロキシを使用しない - デバイスがローカル ネットワークにある時はプロキシ サーバをバイパスするには、これを有効化します。

- プロトコル - VPN の認証プロトコルを選択します。

- EAP – 様々な認証方法を許可します

- コンピュータ証明書 – デバイス証明書ストアのクライアント証明書を検出し、認証に使用します。

- EAP タイプ - EAP 認証のタイプを選択します。

- EAP-TLS – スマートカードまたはクライアント証明書認証

- EAP-MSCHAPv2 – ユーザー名とパスワード

- EAP-TTLS

- PEAP

- カスタム構成 - すべての EAP 構成を許可します。この項目は プロトコル を EAP に設定すると表示されます。

- 資格情報タイプ - クライアント証明書を使用するには [証明書を使用する] を選択します。認証にスマート カードを使用するには スマート カードを使用する を選択します。この項目は EAP タイプ を EAP-TLS に設定すると表示されます。

- 証明書の簡易選択 - この設定を有効にすると、シンプルな証明書リストをユーザーに表示し、選択するように求めます。それぞれのエンティティに対して発行された最近の証明書のみが表示されます。この項目は EAP タイプ を EAP-TLS に設定すると表示されます。

- Windows ログオン資格情報を使用する - Windows デバイスと同じ資格情報を使用するには、これを有効にします。この項目は EAP タイプ を EAP-MSCHAPv2 に設定すると表示されます。

- ID プライバシー - クライアントがサーバのアイデンティティを認証する前にサーバに送信する値を入力します。この項目は EAP タイプ を EAP-TTLS に設定すると表示されます。

- 内部認証方法 - 内部 ID 認証に使用する認証方法を選択します。この項目は EAP タイプ を EAP-TTLS に設定すると表示されます。

- すばやい再接続を有効にする - クライアントからの認証リクエストとサーバの応答時間の遅れを減らすには、これを有効に設定します。この項目は EAP タイプ を PEAP に設定すると表示されます。

- ID プライバシーを有効にする - クライアントとサーバ間の認証が行われるまでユーザー ID を保護するには、これを有効にします。

- アプリベース VPN 規則 - 旧式のアプリと最新アプリを指定してトラフィック規則を追加するには [追加] をクリックします。

- アプリケーション ID - まず、アプリがストア アプリまたはデスクトップ アプリのいずれであるかを選択します。次に、デスクトップ アプリの場合はアプリケーションのファイル パスを入力します。また、ストア アプリの場合はパッケージのファミリ名を入力し、トラフィック規則が適用されるアプリを指定できます。

- ファイルパスの例: %ProgramFiles%/ Internet Explorer/iexplore.exe

- パッケージのファミリ名 (PFN) の例: AirWatchLLC.AirWatchMDMAgent_htcwkw4rx2gx4 PFN 参照機能を使用し、[検索] アイコンをクリックしてアプリケーションの PFN を検索することができます。表示される画面からアプリを選択し、アプリ ベース VPN 規則を構成します。その後、PFN が自動的に入力されます。

- VPN オンデマンド - アプリケーションの起動時に自動的に VPN 接続する場合は、このオプションを有効にします。

- ルーティング ポリシー - アプリのルーティング ポリシーを選択します。

- 外部リソースにダイレクト アクセスを許可する – VPN トラフィックとローカル ネットワーク接続経由のトラフィックの両方を許可します。

- すべてのトラフィックが VPN を経由することを強制する – すべてのトラフィックに VPN を経由するよう強制します。

- DNS ルーティング規則 - アプリ トラフィックに DNS ルーティング規則を追加するには、これを有効化します。追加 をクリックし、ルーティング規則の フィルタ タイプ と フィルタ値 を追加します。指定されたアプリの中のこれらの規則に合致するトラフィックのみが VPN 経由で送信されます。

- IP アドレス: 許可するリモート IP アドレス範囲を指定する、コンマで値を区切ったリスト。

- ポート: 許可するリモートポート範囲を指定する、コンマで値を区切ったリスト。例: 100-120, 200, 300-320。ポートが有効であるためには、プロトコルが TCP または UDP に設定されている必要があります。

- IP プロトコル: 許可する IP プロトコルを表す 0~255 の数値。例: TCP = 6、UDP = 17

- デバイス全体の VPN 規則 - [追加] を選択し、デバイス全体を対象とするトラフィック規則を追加します。追加 をクリックし、ルーティング規則の フィルタ タイプ と フィルタ値 を追加します。これらの規則に合致するトラフィックのみが VPN 経由で送信されます。

- IP アドレス: 許可するリモート IP アドレス範囲を指定する、コンマで値を区切ったリスト。

- ポート: 許可するリモートポート範囲を指定する、コンマで値を区切ったリスト。例: 100-120, 200, 300-320。ポートが有効であるためには、プロトコルが TCP または UDP に設定されている必要があります。

- IP プロトコル: 許可する IP プロトコルを表す 0~255 の数値。例: TCP = 6、UDP = 17すべてのプロトコルの数値のリストについては、https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml を参照してください。

- 資格情報を保存 - エンド ユーザーのログイン資格情報を記憶するには、これを有効にします。

- 常にオン- VPN 接続を強制的に常時オンにしておくには、これを有効にします。

- VPN ロックダウン - VPN 接続を強制的に常時オンにし、接続が決して切断されないようにして、VPN が接続されていないすべてのネットワーク アクセスを無効にし、さらに他の VPN プロファイルへの接続を防止するには、この設定を有効化します。VPN ロックダウンを有効にした VPN プロファイルは、新しい VPN プロファイルをデバイスにプッシュする前に削除する必要があります。この機能は、プロファイルがデバイス コンテキストに設定されている場合にのみ表示されます。

- ローカル接続ではバイパス - ローカルのイントラネット トラフィックは VPN 接続をバイパスさせます。

- 信頼されたネットワークを検出 - 信頼されたネットワーク アドレスをコンマで区切って入力します。信頼されたネットワーク接続が検出された場合には VPN 接続を行いません。

- ドメイン - [新しいドメインの追加] を選択し、VMware Tunnel サーバ経由で解決するためのドメインを追加します。トラフィックの発生元となったアプリに関係なく、追加されたドメインはすべて、VMware Tunnel サーバ経由でドメイン名が解決されます。たとえば、信頼できる Chrome アプリまたは信頼できない Edge アプリを使用する場合、vmware.com は、VMware Tunnel サーバを介して解決されます。このオプションが表示されるのは、VPN プロファイルをユーザー プロファイルとして作成する場合だけです。

-

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

Workspace ONE UEM VPN プロファイルでは、Windows デバイスのアプリ ベースの VPN 設定がサポートされています。VPN プロファイルを構成して、特定のトラフィック規則を使用してアプリ ベースの VPN アクセスを有効にする方法を説明します。

VPN プロファイルを使用した Windows のアプリ ベースの VPN

Workspace ONE UEM VPN プロファイルでは、Windows デバイスのアプリ ベースの VPN 設定がサポートされています。VPN プロファイルを構成して、特定のトラフィック規則を使用してアプリ ベースの VPN アクセスを有効にする方法を説明します。

アプリ ベースの VPN を使用した場合、アプリケーションごとに VPN トラフィック規則を構成できます。この機能により、指定したアプリの起動時に VPN を自動接続したり、そのアプリケーション トラフィックを VPN 経由で送信し、他のアプリケーションはブロックしたりすることができます。アプリベース VPN の柔軟な制御で、デバイスのインターネット全体へのアクセスを制限することなく、データを確実にセキュリティ保護することができます。

アプリベース VPN 規則セクションの各規則グループは OR (論理和) 演算子を使用します。つまり、構成されたポリシーのいずれかにトラフィックが合致する場合は、VPN の経由が許可されます。

![[アプリベース VPN 規則] ボックスが表示されます](Images/images-GUID-AWI-WIN10-VPN-high.png)

アプリベース VPN トラフィック規則は、EXE ファイルのようなレガシ Windows アプリにも、Microsoft ストアからダウンロードされた、モダン アプリにも適用可能です。指定したアプリケーションを起動すると VPN 接続が使用されるように設定した場合、それらのアプリのトラフィックのみが VPN 接続を使用します。こうすることで、VPN 経由の帯域幅を効率的に使用しながら、貴社の企業データをセキュアに保つことができます。

VPN 帯域幅の制約を緩和するために、アプリ ベースの VPN 接続に DNS ルーティング規則を設定することができます。これらのルーティング規則により、規則に合致しないトラフィックは VPN を経由できないように制限することができ、トラフィック量を抑えられます。この論理規則は AND 演算子を使用します。IP アドレス、ポート、IP プロトコルを設定した場合、そのトラフィックが VPN を経由するには、これらのフィルタのすべての条件を満たす必要があります。

アプリ ベースの VPN を使用した場合、VPN 接続をアプリ単位できめ細かく制御できます。

Web クリップ プロファイル

Web クリップ プロファイルを使用した場合、エンド ユーザーのデバイスに URL をプッシュし、エンド ユーザーが重要な Web サイトにアクセスしやすくすることができます。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

ユーザー プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

Web クリップ プロファイルを選択します。

-

以下のような ウェブクリップ 設定を構成します。

設定 説明 ラベル ウェブクリップの説明を入力します。 URL URL ウェブクリップのターゲット URL を入力します。 App Catalog に表示 ウェブクリップを App Catalog に表示するにはこれを有効にします。 -

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

Wi-Fi プロファイル

Workspace ONE UEM を使用して Wi-Fi プロファイルを作成し、非表示化、暗号化、またはパスワード保護された企業ネットワークにデバイスが接続できるようにします。Wi-Fi プロファイルが、複数のネットワークに接続する必要があるエンド ユーザーや、適切なワイヤレス ネットワークにデバイスが自動で接続するよう構成する際などに特に役に立つことを説明します。

-

[リソース] > [プロファイルとベースライン] > [プロファイル] > [追加] の順に進み、[プロファイルを追加] を選択します。

-

Windows を選択し、次に Windows デスクトップ を選択します。

-

デバイス プロファイル を選択します。

-

プロファイルの 全般 を構成します。

-

[Wi-Fi] プロファイルを選択し、以下を構成します。

設定 説明 サービスセット識別子 (SSID) Wi-Fi ネットワークの名前を表す識別子を入力します。

ネットワーク SSID にスペースを含めることはできません。非公開のネットワーク 非公開の SSID をネットワークで使用する場合は、このオプションを有効にします。 自動参加 デバイスがネットワークに自動で参加するようにするには、このオプションを有効にします。 セキュリティ タイプ ドロップダウン メニューを使用し、Wi-Fi ネットワークのセキュリティ タイプを、WPA2-パーソナルなどから選択します。 暗号化 ドロップダウン メニューを使用して暗号化のタイプを選択します。このフィールドは、セキュリティ タイプ に基づいて表示されます。 パスワード 静的なパスワードを使用するネットワークには、Wi-Fi ネットワーク接続に必要なパスワードを入力します。

[文字を表示] チェック ボックスを選択すると、この欄の非表示になっている文字が表示されます。このフィールドは、セキュリティ タイプ に基づいて表示されます。プロキシ Wi-Fi 接続のプロキシ設定を構成するには、このオプションを有効化します。 URL プロキシの URL を入力します。 ポート プロキシのポートを入力します。 プロトコル 使用するプロトコルのタイプを選択します。

証明書:PEAP-MsChapv2

EAP-TTLS:カスタム

このセクションは、[セキュリティ タイプ] が WPA エンタープライズまたは WPA2 エンタープライズに設定されている場合に表示されます。内部 ID EAP-TTLS から認証方法を選択します。

ユーザー名/パスワードと

証明書

このセクションは、[プロトコル] オプションが EAP-TTLS または PEAP-MsChapv2 に設定されている場合に表示されます。暗号化バインドを必須にする 双方の認証に暗号化バインドを必須にするには、このオプションを有効化します。このメニュー項目は、中間者攻撃を制限します。 Windows のログオン資格情報を使用する Windows のログイン資格情報(ユーザー名/パスワード)を認証に使用するには、このオプションを有効にします。この項目は ユーザー名/パスワード が 内部 ID に設定されている場合に表示されます。 ID 証明書 ID 証明書を選択します。これは資格情報ペイロードを使用して構成することができます。この項目は 証明書 が 内部 ID に設定されている場合に表示されます。 信頼された証明書 Wi-Fi プロファイルに信頼された証明書を追加するには 追加 を選択します。

このセクションは、セキュリティ タイプ が WPA エンタープライズまたは WPA2 エンタープライズに設定されている場合に表示されます。信頼性に関する例外の許可 ダイアログ ボックスを通して信頼性に関する判断をユーザーが下すことを許可するにはこれを有効にします。 -

構成完了後、保存して公開 を選択し、プロファイルをデバイスにプッシュします。

Windows Hello プロファイル

Windows Hello は、パスワードの使用に代わる、別のセキュリティ対策を提供します。Windows Hello プロファイルを使用して、Windows デスクトップ デバイスに対して Windows Hello for Business を構成すると、エンド ユーザーは、パスワードを送信しなくてもデータにアクセスできるようになります。

デバイスとアカウントをユーザー名とパスワードで保護することにはセキュリティ上の弱点が含まれています。ユーザーがパスワードを忘れたり、パスワードを社外のユーザーに教えたりする可能性があるということは、貴社の企業データがリスクにさらされているということになります。Windows デバイスは、Windows Hello を使用して、パスワードを送信することなくユーザーをアプリケーション/Web サイト/ネットワークにセキュアに認証します。ユーザーがパスワードを記憶する必要はありません。さらに MITM (man-in-the-middle) のような攻撃により貴社セキュリティが侵害されるリスクを軽減することができます。