[ユーザー リスク] ダッシュボードは、収集されたデータを表示し、スコア付きでリスクを特定するために使用します。このリスク分析機能は、ユーザーおよびデバイスのアクションや振る舞いを追跡し、その潜在的リスクを計算する機能です。リスク スコアがリスク レベルやその他のメタデータとともに潜在的リスクを提示すので、Workspace ONE UEM 環境の脆弱性を素早く測定することができます。

リスク スコアとは

- [高 ] - このスコアは、ネットワークと内部リソースに脅威と脆弱性をもたらす可能性が高いことを示しています。信頼性が最も低いレベルです。

- [中] - このスコアは、ネットワークと内部リソースに脅威と脆弱性をもたらす中程度の可能性があることを示しています。

- [低] - このスコアは、ネットワークと内部リソースに脅威や脆弱性が持ち込まれる可能性がほとんどないことを示します。信頼性が最も高いレベルです。

- デバイスまたはユーザーを監視します。

- 通知を使用してデバイスまたはユーザーに警告します。

- デバイスまたはユーザーの権限を拒否します。

- Workspace ONE Access 統合を使用して、ユーザーまたはデバイスに認証方法を追加します。

リスク スコアに影響を与える挙動としてはどのようなものがありますか。

リスク スコアは、デバイスまたはユーザーの挙動としてシステムが識別した内容によって変わります。これらの挙動はリスク インジケータとも呼ばれます。ポジティブな挙動は、スコアを低くする、つまり信頼性を高くします。ネガティブな挙動は、スコアを高くする、つまり信頼性を低くします。システムは、リスク スコアの元となる挙動を計算する際、いくつかのリスク インジケータを認識して集約します。

| リスク インジケータ | 説明 | リスク |

|---|---|---|

| アプリ コレクタ | 非常に多くのアプリをインストールするユーザー。 | どのアプリにも既知のまたは未パッチの脆弱性が含まれている可能性があり、これらの脆弱性は攻撃ベクトルとなる可能性があります。サイバー攻撃の対象となる領域は、デバイス上のアプリの数とともに増加します。 |

| 強迫的なアプリのダウンロード行動 | 短期間に異常な数のアプリケーションをインストールするユーザー。 |

自分のデバイスに一般的でないアプリを異常なペースでインストールするユーザーには、悪意あるアクティビティの被害者となる高いリスクが伴います。 アプリケーションによっては、自らが役に立ち、わかりやすく、または楽しいものであるかのように偽装していながら、実際にはユーザーに害を与えます。 安全でないコンテンツ(マルウェア)のフィルタリングに関するマーケットプレイスのアプローチは、ベンダーによって異なります。不注意なユーザーは、追跡され、ハッキングされ、またはだまされてしまいます。 |

| 更新を怠ること | デバイス OS の更新をほとんど行わない、あるいは行うことを完全に拒否するユーザーがいます。 |

ソフトウェアの更新を無視すると、デバイスは攻撃に対して脆弱になり、セキュリティ侵害のリスクが高まります。 |

| 希少アプリ コレクタ | 珍しいアプリケーションを多数インストールするユーザー。 | 一般的に使用されているアプリとは異なり、珍しいアプリは出所が怪しく、マルウェアが仕込まれていたり、セキュリティ上の脆弱性を抱えている可能性が高くなります。 |

| リスクのあるセキュリティ設定 | 1 台または複数のデバイスを所有し、明示的にセキュリティ保護機能を無効にしているか、または明示的にセキュリティ保護が無効にされたデバイスを所有しているユーザー。 |

デバイスのセキュリティ対策を無効にすると、セキュリティ侵害のリスクが高まります。 |

| 通常とは異なるアプリのダウンロード | 最近、通常とは異なるアプリをインストールしたユーザーです。 |

アプリは、自らが役に立ち、わかりやすく、または楽しいものであるかのように偽装していながら、実際にはユーザーに害を与えることがあります。 安全でないコンテンツ(マルウェア)のフィルタリングに関するマーケットプレイスのアプローチは、ベンダーによって異なります。不注意なユーザーは、追跡され、ハッキングされ、またはだまされてしまいます。 |

リスク スコアはどのような種類のデバイスで動作していますか。

| デバイス プラットフォーム | アプリ コレクタ(管理対象外およびパブリックのアプリ) | 強迫的なアプリのダウンロード(管理対象外およびパブリックのアプリ) | 更新を怠ること | 希少アプリ コレクタ(管理対象外およびパブリックのアプリ) | リスクのある設定 | 通常とは異なるアプリのダウンロード(管理対象外およびパブリックのアプリ) |

|---|---|---|---|---|---|---|

| モバイル(iOS および Android) | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| デスクトップ(Windows 10 および macOS) | ✕* | ✕* | ✓ | ✕* | ✓ | ✕* |

* この機能では、アプリ データは収集されません。

| デバイス所有形態タイプ | アプリ コレクタ(管理対象外およびパブリックのアプリ) | 強迫的なアプリのダウンロード(管理対象外およびパブリックのアプリ) | 更新を怠ること | 希少アプリ コレクタ(管理対象外およびパブリックのアプリ) | リスクのある設定 | 通常とは異なるアプリのダウンロード(管理対象外およびパブリックのアプリ) |

|---|---|---|---|---|---|---|

| 企業専用、企業共有、未定義 | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| 従業員所有 (BYOD) | ✕** | ✕** | ✓ | ✕** | ✓ | ✕** |

** デフォルトの Workspace ONE UEM プライバシー設定では、BYOD デバイスでのアプリ データの収集は禁止されていますが、管理者はプライバシー設定を変更して、Workspace ONE Intelligence がアプリデータを収集できるようにすることができます。Workspace ONE UEM でプライバシー設定を変更する前に、組織のプライバシー戦略を確認してください。

リスク スコアを確認するには、どのような要件がありますか。

- Workspace ONE UEM の登録。

- Workspace ONE Intelligence でリスク スコアを表示するには、各 Workspace ONE UEM 管理対象デバイスに、Workspace ONE UEM Console 内での一意のアカウントが必要です。複数のデバイスに割り当てられている汎用アカウントは使用できません。

- 同じプラットフォームで 100 台以上のデバイスを展開している場合には、スコアリング システムで結果を生成できます。

リスク インジケータは、デバイスのインジケータを組織のデバイス全体を基準に比較します。統計的に重要なスコアを指定するには、同じプラットフォームの少なくとも 100 台のデバイスを含むデータセットが必要です。

- ユーザーが同じアカウントを使用して加入したデバイスは 6 台以下である必要があります。

システムは、6 台より多くの以上のデバイスを持つユーザーがいると、共有デバイス環境の一部であると見なします。システムが共有環境でのユーザーとデバイスのリスクを正確に測定することは困難です。

- Workspace ONE Access の登録 のオプションもあります。これは、アクセス ポリシーを Workspace ONE Access で構成して、ユーザーのリスク スコアを表示できるようにするためのものです。

コンソールがリスク スコアを表示する場所

- ユーザーのリスク データは、[ユーザー リスク ] ダッシュボードにあります。

- デバイスのリスク データは、セキュリティ リスク ダッシュボード の [デバイス] タブにあります。

リスク スコアには、[マイ ダッシュボード] またはカスタム ダッシュボードに追加できるモジュールがあります。モジュールにアクセスするには、カテゴリ または [ユーザー リスク スコア ] を使用します。

- [過去 1 週間のリスクの高いデバイスのトレンド]

- リスクの高い挙動のカテゴリ

- デバイス プラットフォームのカテゴリ

- [過去 1 週間のプラットフォーム別のリスクの高い挙動]

リスク スコアにどう対応したらよいですか。

- Workspace ONE Intelligence では自動化による対応が可能です。

- [自動化] を選択すると、緩和して対応できます。これは [ユーザー リスク] ダッシュボードまたは タブの右側にあります。自動化ワークフローを作成して、さまざまな Workspace ONE UEM のアクション から選択してください。

- ダッシュボードから [自動化] を選択して、ワークフローを構成します。

- [フィルタ (If)] セクションでは、デフォルトで リスク スコアが高 が選択されていますが、このセクションはカスタマイズすることができます。

- [アクション (Then)] セクションでは、プラス記号 (+) と [Workspace ONE UEM] 接続を選択します。

- さまざまな Workspace ONE UEM アクションから選択します。

- [Workspace ONE UEM] カテゴリを使用してカスタマイズされた自動化を作成できます。その場合、[デバイスのリスク スコア] または [ユーザーのリスク スコア] を選択します。

- 以下のような、事前構成済みの自動化テンプレートが使用できます。

- [リスクのあるデバイスが検出された]

このテンプレートには Slack 接続が必要です。

- [MTD アプリ展開の優先順位付け]

- [デバイス更新の遅延]

このテンプレートは iOS でのみ機能します。

- [リスクのあるデバイスが検出された]

- [自動化] を選択すると、緩和して対応できます。これは [ユーザー リスク] ダッシュボードまたは タブの右側にあります。自動化ワークフローを作成して、さまざまな Workspace ONE UEM のアクション から選択してください。

- Workspace ONE Access のアクセス ポリシーを使用して、リソースへのアクセスを管理します。

Workspace ONE Access 環境を Workspace ONE Intelligence で登録して、Workspace ONE Access manager console でリスク スコアにアクセスします。

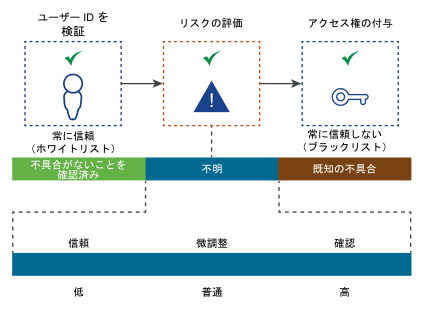

アクセス ポリシー(Workspace ONE Accessのもの)は、[If-Then] 構文を使用するユーザー用に認証プロトコルを作成して、実施します。[If] セクションではユーザーのリスク スコアを指定します。これは [Then] セクションで許可される認証方法を決定します。ユーザーのリスク レベルが高、中、低の場合、ユーザーはそれに対応する組織のセキュリティ ポリシーによって承認された指定の方法を使用し、リソースに認証できます。

ユーザーのリスク レベルに応じ、システムは、高リスクのユーザーには厳しい制限のアクセス ポリシーを適用して、内部リソースのセキュリティを高めることができます。逆に、低リスクまたは中リスクのユーザーには、ゆるい制限のアクセス ポリシーを適用できます。

リスク スコアのためのデータはどのシステムから得られますか。

Workspace ONE UEM は、Workspace ONE Intelligence と統合して、Workspace ONE 環境で管理されるデバイスのためのリスク スコアを決定します。Workspace ONE UEM に保存されているユーザーの登録アカウントを使用して、管理対象デバイスでのユーザーのアクティビティを認識します。

スコアはどのくらいの頻度で計算されますか。

リスク スコアの計算は毎日実行され、アクションの基となるメトリックを提供します。この情報により、セキュリティに関する挙動が貧弱で、組織にリスクをもたらす可能性のあるユーザーを特定し、分離することができます。

リスク スコアは、クレジット カードでのスコアリングと似ています。クレジット カードのスコアリング システムは、ユーザーのクレジット カードの口座をチェックして、現時点の残高を確認するわけではありません。リスク スコアは非同期的に機能します。デバイスの現在の状態を把握する必要はありません。これは 1 日に 1 回実行され、スコアリング プロセスが実行される時点までに報告された、デバイスについてのデータを分析します。スコアリング モデルでは、履歴データ(過去14日間など)を使用して、ユーザーの動作のリスクを判断します。