ID プロバイダ レコードを Okta で作成します。

Okta による外部 ID プロバイダの処理方法に関する詳細については、ID プロバイダにおける Okta のドキュメントを参照してください。

手順

- 管理者権限、または ID プロバイダを追加する資格が付与されているロールで、Okta 管理コンソールにログインします。

- [セキュリティ (Security)] > [ID プロバイダ (Identity Providers)] の順に移動します。

- [ID プロバイダを追加 (Add Identity Provider)] をクリックします。

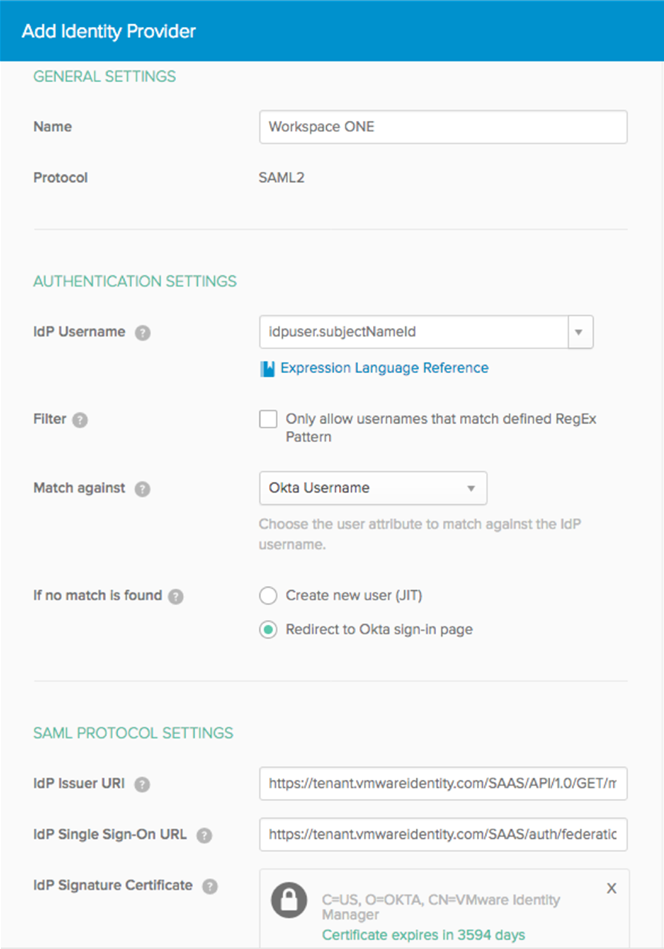

- ID プロバイダの名前を入力します。たとえば、Workspace ONE などです。

- 以下の情報を入力します。

オプション 説明 IdP ユーザー名 [idpuser.subjectNameId] カスタム SAML 属性でユーザー名を送信する場合は、適切な式を定義します。詳細については、https://developer.okta.com/reference/okta_expression_language を参照してください。

フィルタ チェック ボックスを選択解除します。 全文検索 [Okta Username] 選択や送信する値を、環境に合わせて適宜調整します。

詳細については、「Directory Alignment」の章を参照してください。

一致が見つからない場合 [Redirect to Okta sign-in page] IdP 発行者 URI エンティティ ID を入力します。 これは、Workspace ONE からの ID プロバイダのメタデータ ファイルから取得した値です。例:

https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

IdP のシングル サインオン URL SingleSignOnService の場所の URL を入力します。 これは、Workspace ONE からの ID プロバイダのメタデータ ファイルから取得した値です。例:

https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

IdP 署名証明書 Workspace ONE からダウンロードした署名付き証明書ファイルを参照し、選択します。 ヒント: *.pem ファイルや *.crt ファイルを検索するには、ファイル拡張子またはデフォルト ブラウザのフィルタを変更する必要があります。

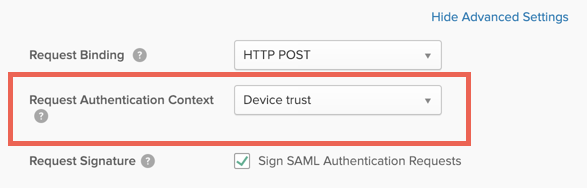

- [詳細設定を表示 (Show Advanced Settings)] をクリックし、[要求の認証コンテキスト (Request Authentication Context)] オプションにスクロールして、[デバイス信頼 (Device Trust)] を選択します。

この設定では、認証要求のコンテキストを指定します。

- [ID プロバイダを追加 (Add Identity Provider)] をクリックします。

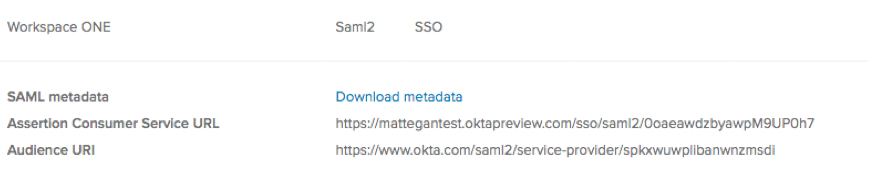

- 次の情報が表示されることを確認します。

- SAML メタデータ

- アサーション コンシューマ サービス URL

- 対象者 URI

例:

- メタデータ ファイルをダウンロードし、保存します。

- [Download Metadata] リンクをクリックします。

- メタデータ ファイルをローカルに保存します。

- メタデータ ファイルを開き、その内容をコピーします。

このメタデータは、VMware Identity Manager で Okta アプリケーション ソースを構成するときに使用します。

次のタスク

Okta アプリケーション ソースを構成します。Okta アプリケーション ソースの構成は必須です。