vSphere IaaS control plane 環境の場合、スーパーバイザー は vSphere ネットワーク スタックまたは NSX を使用して、スーパーバイザー 制御プレーンの仮想マシン、サービス、およびワークロードへの接続を提供できます。

スーパーバイザー に vSphere ネットワーク スタックが構成されている場合、スーパーバイザー のすべてのホストは、ワークロードと スーパーバイザー 制御プレーン仮想マシンへの接続を提供する Distributed Switch に接続されます。vSphere ネットワーク スタックを使用する スーパーバイザー には、DevOps ユーザーおよび外部サービスへの接続を提供するために vCenter Server 管理ネットワーク上にロード バランサが必要です。

- NSX のバージョンが 4.1.1 以降である。

- NSX Advanced Load Balancer バージョンが 2.1.4 以降で、Enterprise ライセンスがある。

- 構成する NSX Advanced Load Balancer Controller が NSX に登録されている。

- NSX ロード バランサが スーパーバイザー でまだ構成されていない。

VDS を使用した スーパーバイザー ネットワーク

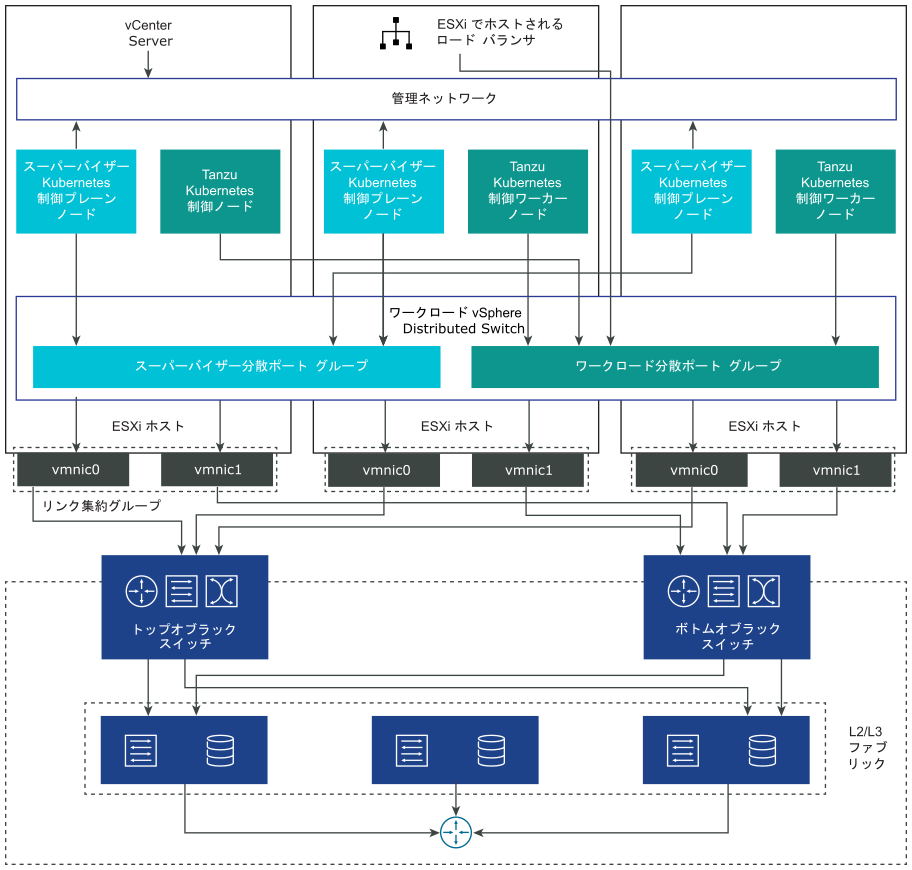

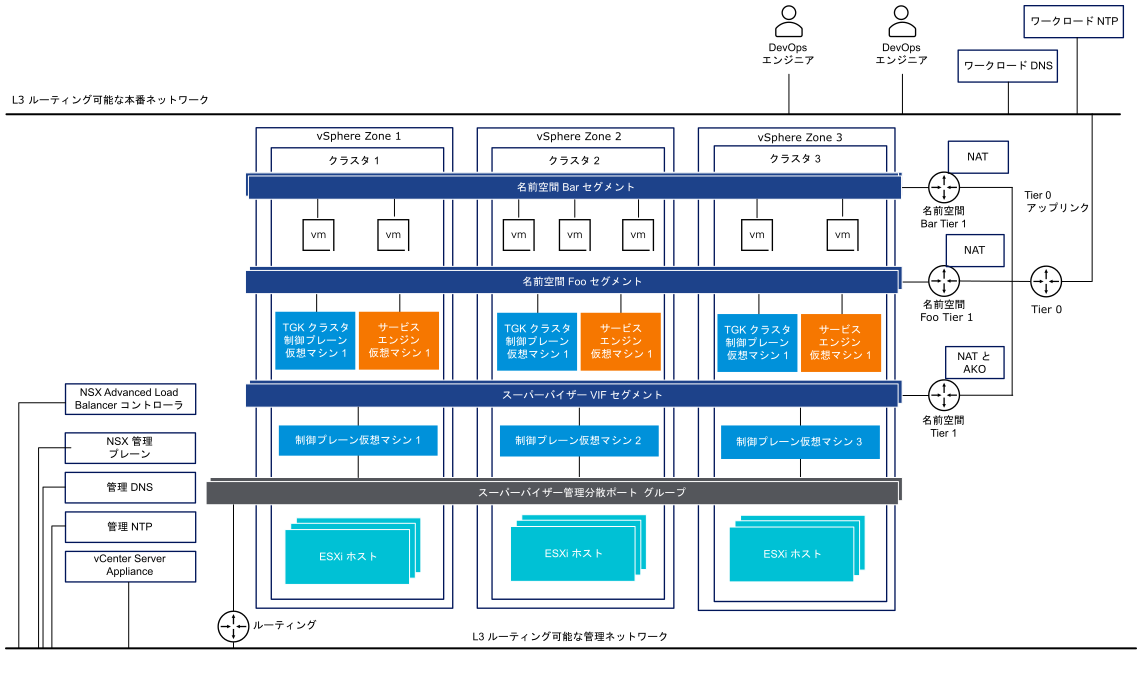

ネットワーク スタックとしての VDS によってバッキングされている スーパーバイザー では、スーパーバイザー をバッキングしている vSphere クラスタのすべてのホストが同じ VDS に接続されている必要があります。スーパーバイザー は、Kubernetes ワークロードおよび制御プレーン トラフィックのワークロード ネットワークとして分散ポート グループを使用します。ワークロード ネットワークを スーパーバイザー 内の名前空間に割り当てます。

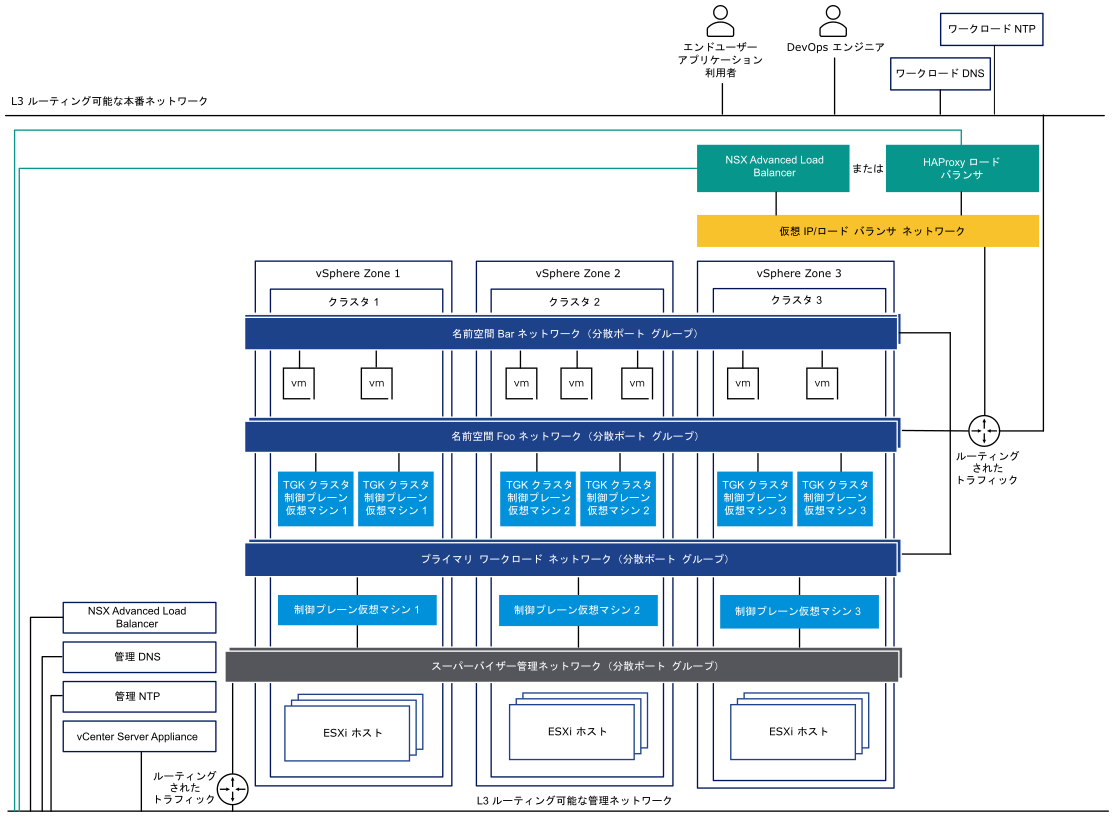

スーパーバイザー に実装するトポロジによっては、1 つ以上の分散ポート グループをワークロード ネットワークとして使用できます。スーパーバイザー 制御プレーン仮想マシンへの接続を提供するネットワークは、プライマリ ワークロード ネットワークと呼ばれます。スーパーバイザー 上のすべての名前空間にこのネットワークを割り当てることも、名前空間ごとに異なるネットワークを使用することもできます。クラスタが配置されている名前空間に割り当てられたワークロード ネットワークに、Tanzu Kubernetes Grid クラスタが接続されます。

VDS によってバッキングされる スーパーバイザー は、DevOps ユーザーと外部サービスへの接続を提供するためにロード バランサを使用します。NSX Advanced Load Balancer または HAProxy ロード バランサを使用できます。

詳細については、NSX Advanced Load Balancer のインストールと構成およびHAProxy ロード バランサのインストールと構成を参照してください。

単一クラスタ スーパーバイザー セットアップでは、スーパーバイザー は 1 つの vSphere クラスタのみによってバッキングされます。クラスタのすべてのホストが、VDS に接続されている必要があります。

3 ゾーン スーパーバイザー では、スーパーバイザー を 3 つの vSphere ゾーンにデプロイします。それぞれのゾーンは、vSphere クラスタにマッピングされています。これらの vSphere クラスタのすべてのホストは、同じ VDS に接続されている必要があります。すべての物理サーバが L2 デバイスに接続されている必要があります。名前空間に構成するワークロード ネットワークは、3 つの vSphere ゾーンすべてにまたがります。

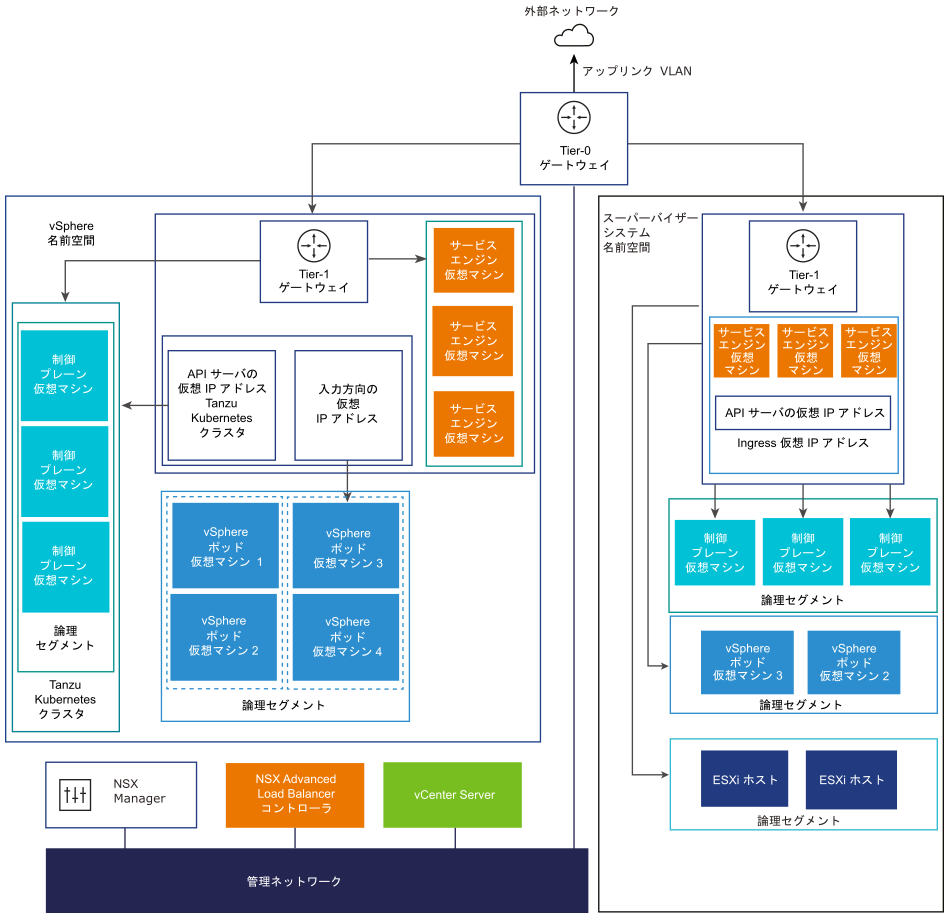

NSX を使用する スーパーバイザー ネットワーク

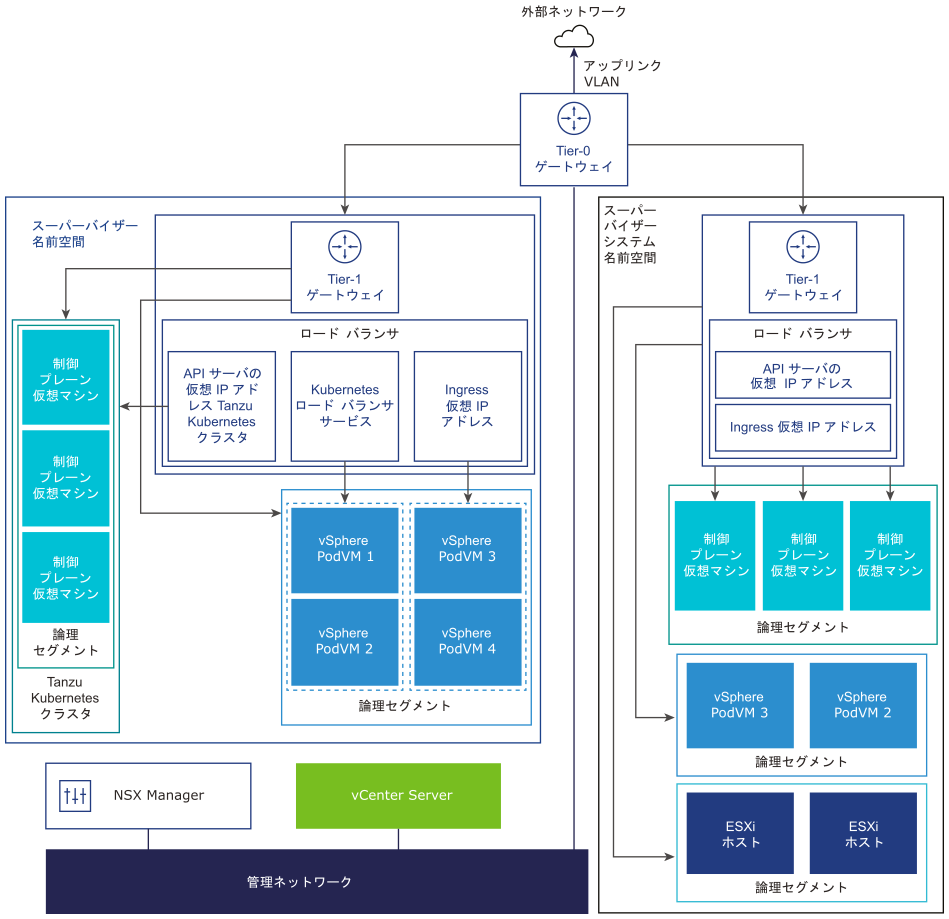

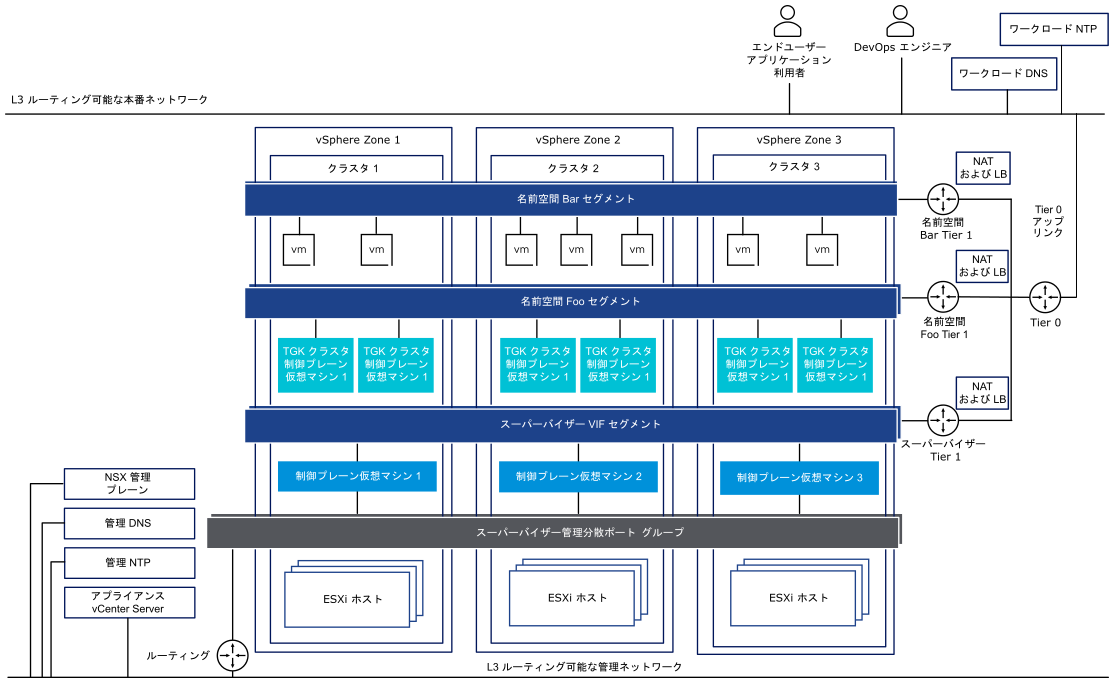

NSX は、スーパーバイザー 内のオブジェクトおよび外部ネットワークへのネットワーク接続を提供します。クラスタを構成する ESXi ホストへの接続は、標準の vSphere ネットワークによって処理されます。

既存の NSX デプロイを使用するか、NSX の新しいインスタンスをデプロイすることによって、スーパーバイザー ネットワークを手動で構成することもできます。

詳細については、「vSphere IaaS control plane で使用する NSX のインストールと構成」を参照してください。

- NSX Container Plugin (NCP) は NSX と Kubernetes を統合します。NCP のメイン コンポーネントはコンテナで実行され、NSX Manager および Kubernetes 制御プレーンと通信します。NCP は、コンテナおよびその他のリソースへの変更を監視し、NSX API を呼び出して、コンテナの論理ポート、セグメント、ルーター、セキュリティ グループなどのネットワーク リソースを管理します。

NCP はデフォルトで、システム名前空間用の共有 Tier-1 ゲートウェイを 1 つ作成し、名前空間ごとに Tier-1 ゲートウェイとロード バランサを 1 つずつ作成します。Tier-1 ゲートウェイは、Tier-0 ゲートウェイとデフォルトのセグメントに接続されています。

システム名前空間は、スーパーバイザー クラスタと Tanzu Kubernetes Grid クラスタの機能に不可欠な主要コンポーネントで使用される名前空間です。Tier-1 ゲートウェイ、ロード バランサ、SNAT IP を含む共有ネットワーク リソースは、システム名前空間内でグループ化されます。

- NSX Edge は、外部ネットワークから スーパーバイザー オブジェクトへの接続を提供します。NSX Edge クラスタには、スーパーバイザー 制御プレーン仮想マシン上にある Kubernetes API サーバの冗長性を確保するロード バランサや、スーパーバイザー の外部に公開されてアクセスできる必要があるアプリケーションがあります。

- NSX Edge クラスタには Tier-0 ゲートウェイが関連付けられており、外部ネットワークへのルーティングを提供します。アップリンク インターフェイスでは、動的ルーティング プロトコルの BGP またはスタティック ルーティングのいずれかが使用されます。

- 各 vSphere 名前空間 には、個別のネットワークのほかに、Tier-1 ゲートウェイ、ロード バランサ サービス、SNAT IP アドレスなど、名前空間内のアプリケーションで共有される一連のネットワーク リソースが含まれています。

- 同じ名前空間内にある vSphere ポッド、通常の仮想マシン、または Tanzu Kubernetes Grid クラスタで実行されるワークロードは、North-South 接続に対して同じ SNAT IP アドレスを共有します。

- vSphere ポッド または Tanzu Kubernetes Grid クラスタで実行されるワークロードには、デフォルトのファイアウォールによって実装される共通の隔離ルールが適用されます。

- Kubernetes 名前空間ごとに個別の SNAT IP アドレスが必要になることはありません。名前空間の間の East-West 接続は、SNAT ではありません。

- 各名前空間のセグメントは、NSX Edge クラスタに関連付けられている、標準モードで機能する VDS に配置されます。このセグメントは、スーパーバイザー にオーバーレイ ネットワークを提供します。

- スーパーバイザー の共有 Tier-1 ゲートウェイ内に、個別のセグメントがあります。各 Tanzu Kubernetes Grid クラスタのセグメントは、名前空間の Tier-1 ゲートウェイ内で定義されています。

- 各 ESXi ホストの Spherelet プロセスは、管理ネットワーク上のインターフェイスを介して vCenter Server と通信します。

ネットワーク スタックとして NSX を使用して構成された 3 ゾーン スーパーバイザー では、ゾーンにマッピングされた 3 つのすべての vSphere クラスタのすべてのホストが、同じ VDS に接続され、同じ NSX オーバーレイ トランスポート ゾーンに参加している必要があります。すべてのホストが同じ L2 物理デバイスに接続されている必要があります。

NSX と NSX Advanced Load Balancer を使用する スーパーバイザー ネットワーク

NSX は、スーパーバイザー 内のオブジェクトおよび外部ネットワークへのネットワーク接続を提供します。NSX を使用して構成される スーパーバイザー では、NSX Edge または NSX Advanced Load Balancer を使用できます。

NSX Advanced Load Balancer のコンポーネントには、NSX Advanced Load Balancer Controller クラスタ、サービス エンジン(データ プレーン)仮想マシン、Avi Kubernetes Operator (AKO) が含まれます。

NSX Advanced Load Balancer Controller は vCenter Server と連携して、Tanzu Kubernetes Grid クラスタのロード バランシングを自動実行します。コントローラは、サービス エンジンのプロビジョニング、サービス エンジン間でのリソースの調整、サービス エンジンのメトリックとログの集計を行います。また、ユーザー操作およびプログラムによる連携のための Web インターフェイス、コマンドライン インターフェイス、および API を提供します。コントローラ仮想マシンをデプロイして構成した後、コントローラ クラスタをデプロイして、HA 用の制御プレーン クラスタを設定できます。

サービス エンジンはデータ プレーン仮想マシンです。サービス エンジンは 1 つ以上の仮想サービスを実行します。サービス エンジンは NSX Advanced Load Balancer Controller によって管理されます。コントローラは、仮想サービスをホストするようにサービス エンジンをプロビジョニングします。

- 仮想マシンの最初のネットワーク インターフェイス

vnic0は管理ネットワークに接続され、そこから NSX Advanced Load Balancer Controller に接続することができます。 - もう一方のインターフェイス

vnic1 - 8は、仮想サービスが実行されるワークロード ネットワークに接続されます。

サービス エンジン インターフェイスは、適切な Distributed Switch ポート グループに自動的に接続します。各サービス エンジンは、最大 1,000 個の仮想サービスをサポートできます。

仮想サービスは、Tanzu Kubernetes Grid クラスタ ワークロード用のレイヤー 4 およびレイヤー 7 ロード バランシング サービスを提供します。仮想サービスは、1 つの仮想 IP アドレスと複数のポートで構成されます。仮想サービスをデプロイすると、コントローラによって ESX サーバが自動的に選択され、サービス エンジンが起動して適切なネットワーク(ポート グループ)に接続します。

最初のサービス エンジンは、最初の仮想サービスが構成された後にのみ作成されます。以降に構成された仮想サービスは、既存のサービス エンジンを使用します。

各仮想サーバは、Tanzu Kubernetes Grid クラスタのロード バランサ タイプの異なる IP アドレスを持つレイヤー 4 ロード バランサを公開します。各仮想サーバに割り当てられる IP アドレスは、構成時にコントローラに指定する IP アドレス ブロックから選択されます。

Avi Kubernetes Operator (AKO) は Kubernetes リソースを監視し、NSX Advanced Load Balancer Controller と通信して、対応するロード バランシング リソースを要求します。Avi Kubernetes Operator は、有効化プロセスの一環として スーパーバイザー にインストールされます。

詳細については、「NSX および NSX Advanced Load Balancer のインストールと構成」を参照してください。

- vCenter Server 拡張リンク モード デプロイでは NSX Advanced Load Balancer Controller をデプロイできません。単一の vCenter Server のデプロイでのみ NSX Advanced Load Balancer Controller をデプロイできます。複数の vCenter Server がリンクされている場合、NSX Advanced Load Balancer Controller の構成時に使用できるのはそのうちの 1 つのみです。

- 多層の Tier-0 トポロジでは、NSX Advanced Load Balancer Controller を構成できません。NSX 環境が多層の Tier-0 トポロジで設定されている場合、NSX Advanced Load Balancer Controller の構成時に使用できる Tier-0 ゲートウェイは 1 つのみです。

NSX を使用するネットワークの構成方法

- スーパーバイザー ネットワークを構成する最も簡単な方法は、VMware Cloud Foundation SDDC Manager を使用することです。詳細については、VMware Cloud Foundation SDDC Manager のドキュメントを参照してください。詳細については、『VMware Cloud Foundation 管理ガイド』を参照してください。

- 既存の NSX デプロイを使用するか、NSX の新しいインスタンスをデプロイすることによって、スーパーバイザー ネットワークを手動で構成することもできます。詳細については、「vSphere IaaS control plane で使用する NSX のインストールと構成」を参照してください。