Okta など、任意の OIDC 準拠 ID プロバイダ (IDP) を使用して スーパーバイザー を構成できます。統合を完了するには、IDP に スーパーバイザー のコールバック URL を構成します。

サポートされている外部 OIDC プロバイダ

| 外部 ID プロバイダ | 構成 |

|---|---|

| Configure Workspace ONE Access as an OIDC provider for Pinniped |

|

| Google OAuth |

スーパーバイザー のコールバック URL を使用した ID プロバイダの構成

スーパーバイザー の TKG で使用する外部 ID プロバイダを構成する場合、外部プロバイダに、vCenter Server で利用可能な [コールバック URL] を 画面で入力します。

Okta を使用した OIDC 構成の例

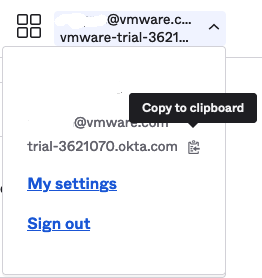

- Okta と vCenter Server 間の OIDC 接続を作成する必要がある ID プロバイダのコールバック URL をコピーします。

vSphere Client を使用して、ID プロバイダ コールバック URL を で取得します。この URL を一時的な場所にコピーします。

図 1. ID プロバイダ コールバック URL

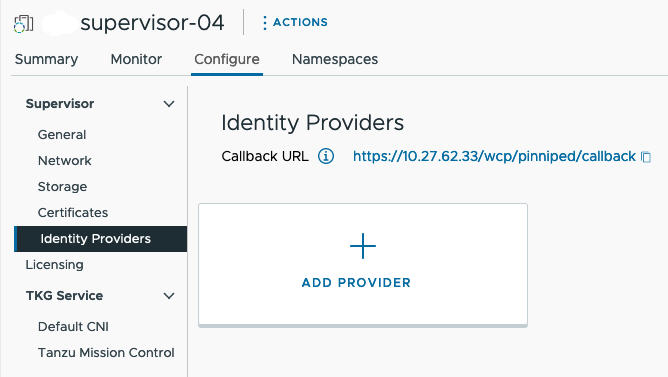

- 組織の Okta アカウントにログインするか、https://www.okta.com/ で評価版アカウントを作成します。[管理] ボタンをクリックして Okta 管理コンソールを開きます。

図 2. Okta 管理コンソール

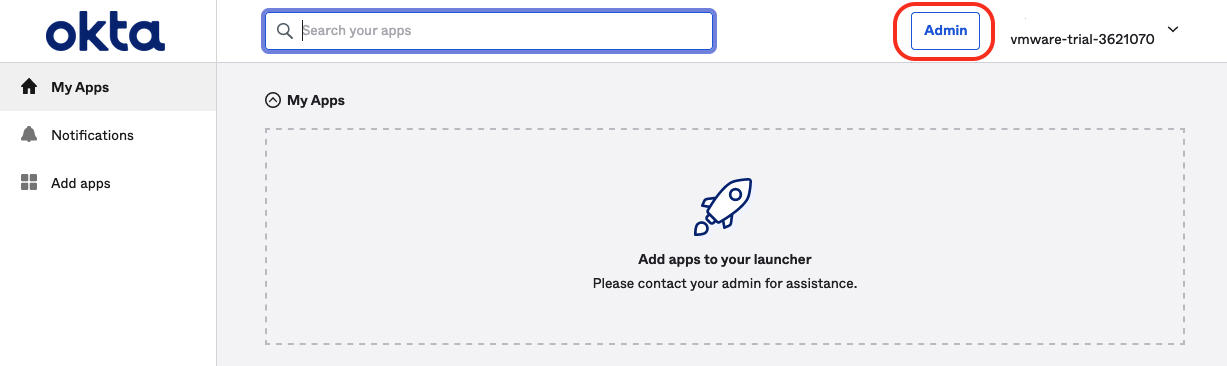

- 管理コンソールの [はじめに] ページから、 に移動します。

図 3. Okta の開始

- [アプリケーション統合の作成] オプションを選択します。

図 4. Okta アプリケーション統合の作成

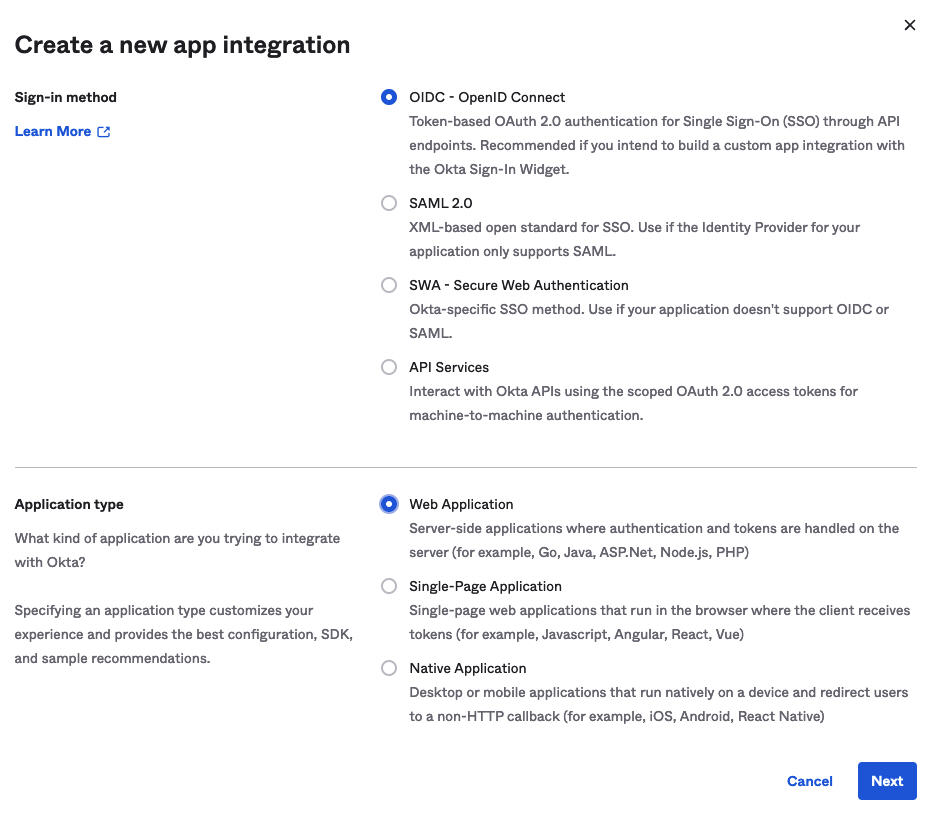

- 新しいアプリケーション統合を作成します。

- ログイン方法を [OIDC - OpenID Connect] に設定します

- アプリケーション タイプを [Web アプリケーション ] に設定します

図 5. Okta サインオン方法とアプリケーション タイプ

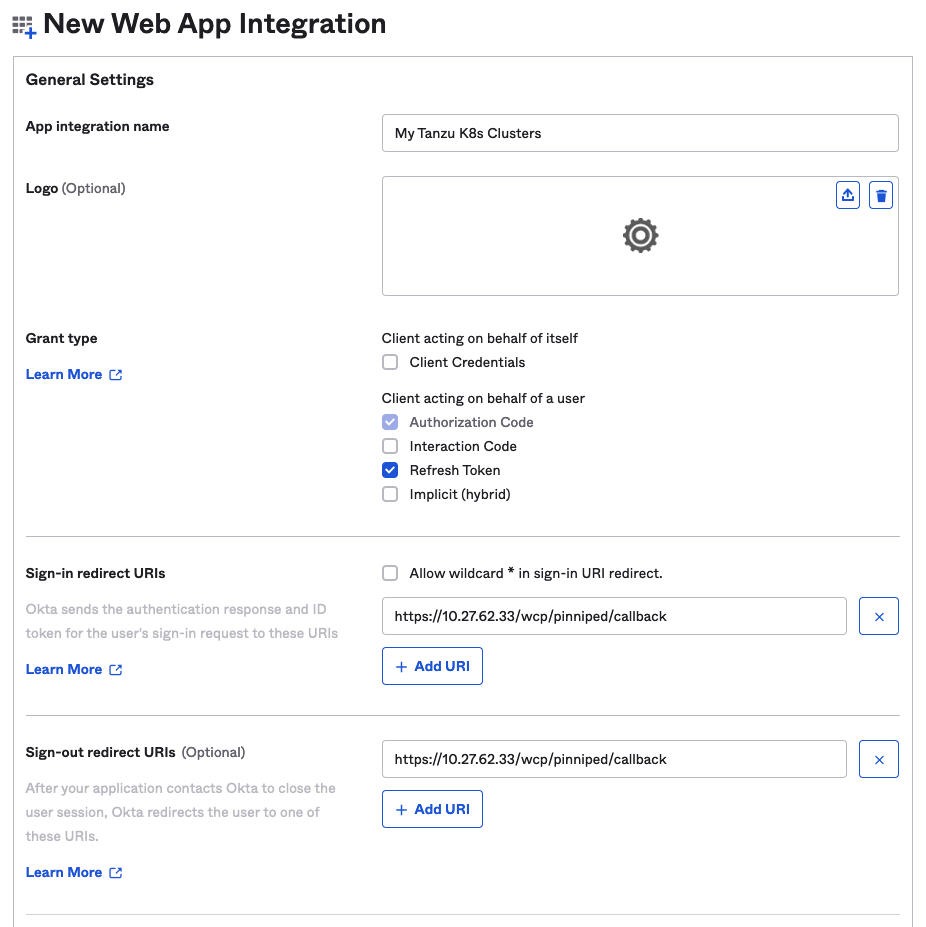

- Okta の Web アプリケーション統合の詳細を構成します。

- ユーザー定義文字列である [アプリケーション統合名] を指定します。

- [付与タイプ] を指定します:[認可コード] を選択し、[リフレッシュ トークン] も選択します。

- リダイレクト URI にログインします:スーパーバイザー からコピーした(手順 1 を参照)ID プロバイダ コールバック URL(https://10.27.62.33/wcp/pinnipend/callback など)を入力します。

- リダイレクト URI からログアウトします:スーパーバイザー からコピーした(手順 1 を参照)ID プロバイダ コールバック URL(https://10.27.62.33/wcp/pinnipend/callback など)を入力します。

図 6. Okta Web アプリケーション統合の詳細

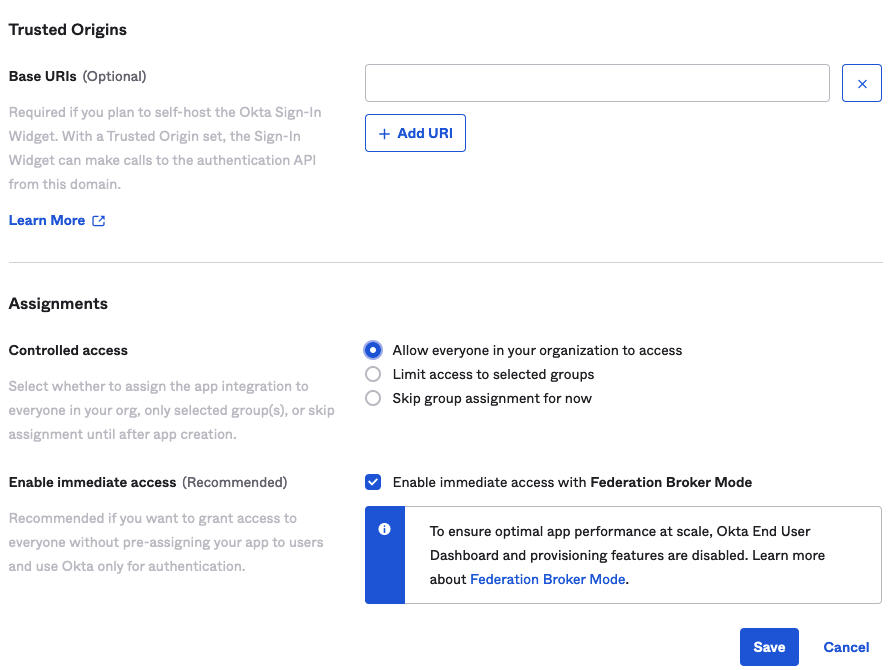

- ユーザー アクセス コントロールを構成します。

セクションで、Tanzu Kubernetes Grid クラスタにアクセス可能な組織に存在する Okta ユーザーを任意で制御できます。例では、組織内で定義されているすべてのユーザーがアクセスできます。

図 7. Okta アクセス コントロール

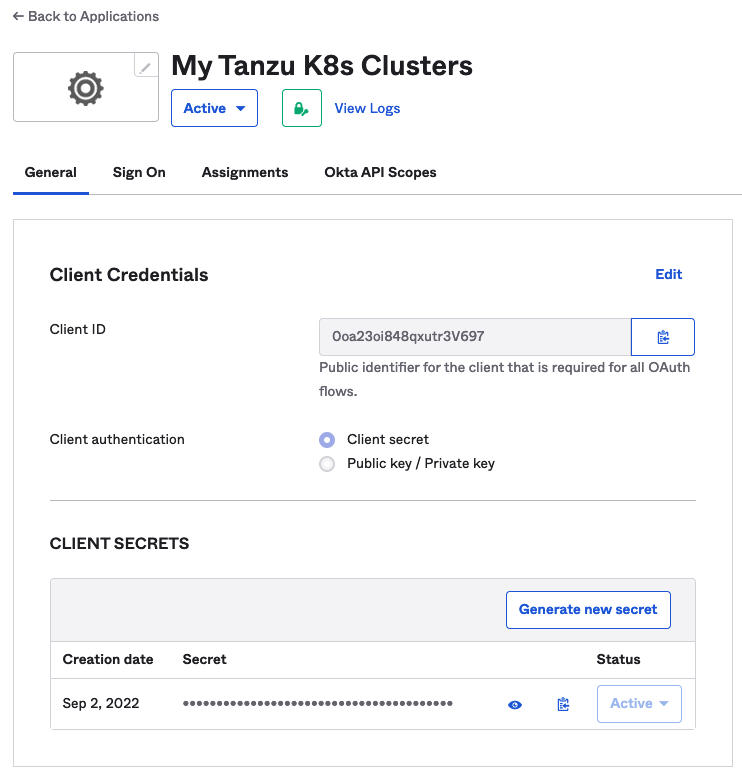

- [保存] をクリックし、返される [クライアント ID] および [クライアント シークレット] をコピーします。

Okta 構成を保存すると、管理コンソールで [クライアント ID] と [クライアント シークレット] が提供されます。両方のデータをコピーします。これらは スーパーバイザー を外部 ID プロバイダで構成するために必要です。

図 8. OIDC クライアント ID およびシークレット

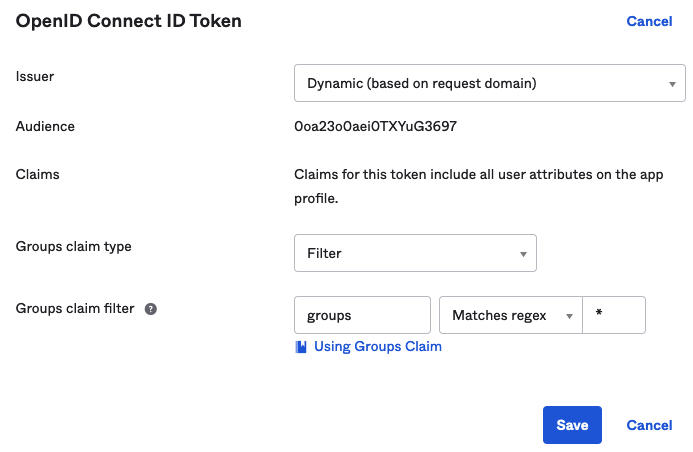

- OpenID Connect ID トークンを構成します。

[サインオン] タブをクリックします。[OpenID Connect ID トークン] セクションで [編集] リンクをクリックし、[グループ要求タイプ] フィルタを入力し、設定を [保存] します。

たとえば、要求名「グループ」をすべてのグループと一致させるには、 の順に選択します。

図 9. OpenID Connect ID トークン

- [発行者 URL] をコピーします。

スーパーバイザー を構成するには、[クライアント ID] および [クライアント シークレット] に加えて、[発行者 URL] が必要です。

Okta 管理コンソールから [発行者 URL] をコピーします。図 10. Okta 発行者 URL