인증서 유효성 검사를 사용하여 온 프레미스 레거시 비 SAML 애플리케이션에 단일 로그온(SSO)을 제공하도록 Unified Access Gateway 브리징 기능을 구성합니다.

필수 조건

구성 프로세스를 시작하기 전에 다음 파일 및 인증서를 사용할 수 있는지 확인합니다.

Sharepoint 또는 JIRA 등 백엔드 애플리케이션의 Keytab 파일

루트 CA 인증서 또는 사용자의 중간 인증서가 있는 전체 인증서 체인

AirWatch 콘솔에 인증서가 추가 및 업로드되어 있어야 합니다. AirWatch 콘솔에서 CA 인증서를 가져와서 사용하도록 설정를 참조하십시오.

비 SAML 애플리케이션에 대한 루트 및 사용자 인증서와 keytab 파일을 생성하려면 관련 제품 설명서를 참조하십시오.

프로시저

- 에서 다음으로 이동하십시오.

- 에서 추가를 클릭합니다.

- 선택을 클릭하고 OCSP 서명 인증서를 업로드합니다.

- 영역 설정의 톱니 모양 아이콘을 선택하고 영역 설정 구성에 설명된 대로 영역 설정을 구성합니다.

- 일반 설정 > Edge 서비스 설정에서 역방향 프록시 설정 톱니 모양 아이콘을 선택합니다.

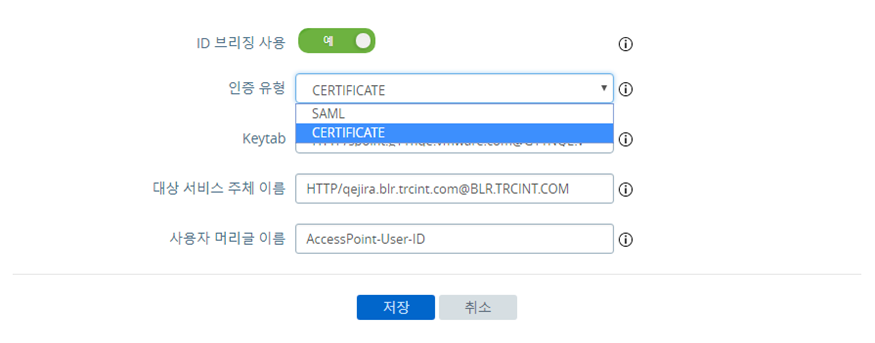

- ID 브리징 설정 사용을 예로 설정하고 ID 브리징 설정을 구성한 다음 저장을 클릭합니다.

옵션

설명

인증 유형

드롭다운 메뉴에서 인증서를 선택합니다.

Keytab

드롭다운 메뉴에서 이 역방향 프록시에 대해 구성된 keytab을 선택합니다.

대상 서비스 주체 이름

Kerberos 서비스 주체 이름을 입력합니다. 각 주체는 항상 영역 이름으로 정규화됩니다. 예: myco_hostname@MYCOMPANY. 영역 이름은 대문자로 입력합니다. 텍스트 상자에 이름을 추가하지 않으면 서비스 주체 이름은 프록시 대상 URL의 호스트 이름에서 파생됩니다.

사용자 머리글 이름

머리글 기반 인증의 경우 어설션에서 파생된 사용자 ID가 포함된 HTTP 머리글의 이름을 입력하거나 기본값인 AccessPoint-User-ID를 사용합니다.

다음에 수행할 작업

VMware Browser를 사용하여 대상 웹 사이트에 액세스하는 경우 대상 웹 사이트가 역방향 프록시로 작동합니다. Unified Access Gateway은(는) 제시된 인증서의 유효성을 검사합니다. 인증서가 유효하면 브라우저는 백엔드 애플리케이션에 대한 사용자 인터페이스 페이지를 표시합니다.

특정 오류 메시지 및 문제 해결 정보를 보려면 Cert-to-Kerberos 문제 해결을 참조하십시오.