이 페이지에 포함된 정보와 해당 하위 섹션은 Horizon Edge Gateway 배포에 대해 AKS 유형을 사용하여 1세대 포드를 마이그레이션하기로 결정한 경우에 적용됩니다.

소개

이 섹션에서는 마이그레이션 마법사를 실행하기 전에 충족해야 하는 특정 AKS 관련 요구 사항을 설명합니다.

이 정보는 배포 유형을 결정하고 요구 사항 충족 섹션을 읽고, 질문에 응답하고, 포드 마이그레이션에 AKS 유형을 사용하기로 결정했다고 가정합니다.

특수 사례 - 연결된 다른 네트워크를 포함하여 포드의 VNet에 AKS 제한 IP가 포함되어 있다고 결정한 경우

포드의 VNet 또는 연결된 네트워크에 AKS 제한 IP 주소가 포함되어 있는지 확인 섹션에 설명된 대로 AKS 유형을 사용하지만 1세대 포드의 VNet 또는 해당 VNet에 연결된 온-프레미스 네트워크에는 AKS 제한 IP 범위의 IP 주소가 포함되어 있는 경우 AKS 배포 유형에 대해 다음을 수행해야 합니다.

- AKS 제한 범위의 IP 주소가 포함되지 않은 포드 구독에서 다른 VNet을 설정합니다.

- 서브넷에 최소 /26 CIDR을 사용하여 해당 VNet에서 새 관리 서브넷을 생성합니다.

- 페이지에 따라 새 VNet 및 관리 서브넷이 필요한 포트 및 프로토콜에 대해 차세대 서비스의 필수 끝점에 대한 네트워크 통신을 허용하는지 확인합니다.

- 새 VNet을 포드의 기존 VNet과 피어링합니다.

그런 다음, 앞의 네 단계가 완료된 후 아래 섹션에 설명된 요구 사항을 충족할 때 새 관리 서브넷 및 VNet을 사용합니다.

피할 수 있는 AKS 제한 IP 범위는 다음과 같습니다.

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

새 VNet에서 위의 범위를 피하는 것 외에도 AKS 유형 - AKS와의 충돌을 방지하기 위해 필요한 가상 IP 범위 예약에 설명된 것처럼 본인과 팀이 배포의 가상 IP 범위에 사용하기로 결정한 CIDR을 사용하지 않아야 합니다.

AKS 유형 - Azure 리소스 제공자 확인 및 새로운 필수 리소스 제공자 등록

Horizon Edge Gateway 배포의 AKS 유형에는 Microsoft Azure 구독에 특정 리소스 제공자 집합이 있어야 합니다.

1세대 포드 구독에서 다음 리소스 제공자가 모두 Registered 상태인지 확인합니다.

이들 중 일부는 1세대 포드 배포에 필요한 것과 동일합니다. 이 표에는 AKS 배포 유형에 대해 추가로 등록해야 하는 리소스 제공자가 나와 있습니다.

| 리소스 제공자 | |

|---|---|

| Additional new ones to register for next-gen AKS deployment type |

|

| Needed by next-gen which would've been previously registered for your first-gen pod |

|

1세대 포드의 Microsoft Azure 구독의 리소스 제공자를 확인하려면 다음을 수행합니다.

- Azure Portal에 로그인하고 포드 구독을 검색합니다.

- 구독 이름을 클릭하고

(리소스 제공자)이 보일 때까지 아래로 스크롤합니다.

(리소스 제공자)이 보일 때까지 아래로 스크롤합니다. - 이전 표에서 리소스 제공자를 찾은 후 이러한 제공자가 리소스 제공자

(등록됨) 상태를 표시하는지 확인합니다.

(등록됨) 상태를 표시하는지 확인합니다. Azure Portal을 사용하여 표에서 상태가

NotRegistered인 리소스 제공자를 등록합니다.

포드 구독에서 차세대 Edge 게이트웨이에 필요한 리소스 제공자가 이미 Registered 상태인 것을 볼 수 있습니다. Microsoft.Billing과 같이 Horizon Cloud Service에 필요한 리소스 제공자와 관련이 없는 리소스 제공자가 등록되어 있는 것을 볼 수도 있습니다. 이러한 잠재적인 상태 변형은 표준 Microsoft Azure 동작의 결과로, 일반적으로 모든 Azure 구독에 대해 리소스 제공자 집합이 등록됩니다.

AKS 유형 - NAT 게이트웨이 또는 경로 테이블 구성 및 관리 서브넷에 연결

클라우드 제어부와의 아웃바운드 통신을 위해 AKS 유형 Horizon Edge Gateway 배포에는 관리 서브넷에 연결된 NAT 게이트웨이 또는 경로 테이블 항목 중 하나가 필요합니다.

포드의 Microsoft Azure 구독에서 사용할 구독을 생성하고 포드의 관리 서브넷과 연결합니다.

- NAT 게이트웨이

- 경로 테이블(일반적으로 포드의 VNet에 1세대 포드에서 사용되고 있는 경로 테이블이 이미 있는 경우에만 사용되는 고급 선택 사항)

NAT 게이트웨이 사용 - 생성한 후 관리 서브넷에 연결

Microsoft Azure 설명서에 따라 NAT 게이트웨이를 생성하려면 사용하기로 선택한 공용 IP 주소나 공용 IP 접두사 또는 둘 다 필요합니다.

Azure Portal의 [NAT 게이트웨이 생성] 마법사를 사용하려면 선택해야 합니다. 아래 단계에서는 NAT 게이트웨이에 사용할 새 공용 IP를 생성하도록 선택합니다.

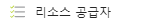

- Azure Portal에 로그인하고 검색 창을 사용하여 NAT 게이트웨이를 검색하고 해당 범주를 선택합니다.

- + 생성을 클릭하여 [NAT 게이트웨이 생성] 마법사를 시작합니다.

- [NAT 게이트웨이 생성] 마법사의 첫 번째 단계에서 포드 구독이 선택되었는지 확인하고 NAT 게이트웨이가 상주할 리소스 그룹을 선택합니다.

- NAT 게이트웨이에 이름을 지정하고 선택한 지역이 포드의 Azure 지역인지 확인합니다. 단계가 채워지면 아웃바운드 IP 단계를 클릭합니다.

다음 스크린샷은 NAT 게이트웨이 이름을 first-pod-migration으로 지정하는 예입니다. 이 게이트웨이는 Azure 지역 West US 2에 상주합니다.

![Azure Portal, [NAT 게이트웨이 생성] 마법사의 첫 번째 단계 스크린샷](images/GUID-A011EDF4-A3B8-4C88-8075-001752890BF5-low.png)

- 아웃바운드 IP 단계에서 화면 지침에 따라 이 NAT 게이트웨이에 대해 공용 IP 주소를 사용할지 또는 공용 IP 접두사를 사용할지를 선택합니다.

다음 스크린샷은 이 NAT 게이트웨이에서 사용할 새 공용 IP를 생성하도록 선택하고 이름을 first-pod-NAT-gtway로 지정한 이 단계의 모습을 보여줍니다.

이 단계가 채워지면 다음 마법사 단계인 서브넷을 클릭합니다.

![[NAT 게이트웨이 생성] 마법사의 아웃바운드 IP 단계 스크린샷](images/GUID-A9BB80AC-206F-4A83-A4DA-1065DCBF8FFF-low.png)

- 마법사의 서브넷 단계에서 다음 중 하나를 수행합니다.

- VNet에서 AKS 제한 IP 주소를 사용하지 않으려는 경우 포드의 VNet 및 해당 관리 서브넷을 선택합니다.

- 그렇지 않고 AKS 제한 IP 주소가 있는 포드의 VNet을 사용하도록 새 VNet 및 관리 서브넷을 생성한 경우 새 VNet 및 새 관리 서브넷을 선택합니다.

다음 스크린샷은 포드의 VNet 및 해당 관리 서브넷을 선택하고 서브넷을 이 NAT 게이트웨이와 연결하는 이 단계를 보여 줍니다.

![[NAT 게이트웨이 생성] 마법사의 서브넷 단계 스크린샷](images/GUID-1219EFA3-52FB-4D6B-B114-EFFB943EFE5F-low.png)

- 검토 + 생성을 클릭합니다.

검증이 통과되면 생성을 클릭하여 최종적으로 이 NAT 게이트웨이를 생성합니다.

이제 NAT 게이트웨이가 관리 서브넷과 연결되고 마이그레이션 마법사에서 선택할 준비가 되었습니다.

경로 테이블을 선택하는 경우 - 경로 테이블을 생성한 후 관리 서브넷에 연결

기본 경로 0.0.0.0/0으로 Virtual appliance 또는 Virtual network gateway 유형의 다음 홉을 가리키도록 하여 경로 테이블을 구성합니다.

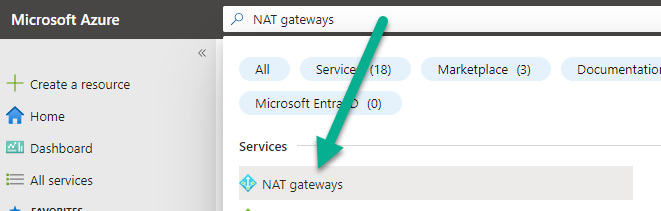

- Azure Portal에 로그인하고 검색 창을 사용하여 경로 테이블을 검색하고 해당 범주를 선택합니다.

- + 생성을 클릭하여 [경로 테이블 생성] 마법사를 시작합니다.

- [경로 테이블 생성] 마법사의 첫 번째 단계에서 포드 구독이 선택되었는지 확인하고 경로 테이블이 상주할 리소스 그룹을 선택합니다.

참고: 경로 테이블이 VNet의 리소스 그룹과는 다른 리소스 그룹에 두기로 결정했으며 1세대 포드의 서비스 주체가 사용자 지정 역할을 사용하는 경우 사용자 지정 역할에 이 경로 테이블의 리소스 그룹에 대한 Network Contributor 사용 권한이 있어야 합니다. 1세대 배포에 사용자 지정 역할을 사용하는 것은 일반적이지 않습니다. 경로 테이블의 리소스 그룹에 대한 사용 권한이 필요한 이유는 AKS 배포 유형이 관리 서브넷과 연결된 경로 테이블에 항목을 추가해야 하기 때문입니다. 이러한 항목은 AKS 유형 Horizon Edge Gateway 배포 내에서 Kubernetes 포드의 내부 라우팅을 수행하기 위한 것입니다.

- 경로 테이블에 이름을 지정하고 선택한 지역이 포드의 Azure 지역인지 확인합니다.

게이트웨이 경로 전파의 경우 아니요를 선택합니다.

다음 스크린샷은 경로 테이블 이름을 first-pod-migration으로 지정하는 예입니다. 이 게이트웨이는 Azure 지역 West US 2에 상주합니다.

![[경로 테이블 생성] 마법사의 스크린샷](images/GUID-58188EC2-6E20-496E-9D51-C425E3B1EDE3-low.png)

- [경로 테이블 생성] 양식이 채워지면 검토 + 생성을 클릭합니다.

검증이 통과되면 생성을 클릭하여 최종적으로 이 경로 테이블을 생성합니다.

- 이제 새로 생성된 경로 테이블로 이동하여 기본 경로 0.0.0.0/0으로 Virtual network gateway 또는 Virtual appliance 유형의 다음 홉을 가리키도록 구성합니다.

AKS는 이러한 두 가지 다음 홉 유형만 지원하기 때문에 AKS 유형 Horizon Edge Gateway 배포는 이러한 두 가지 유형을 특별히 지원합니다.

Virtual Appliance는 일반적으로 포드의 VNet과 공용 인터넷 간의 아웃바운드 트래픽 흐름을 제어하는 Azure NVA(네트워크 가상 장치)가 있는 경우에 사용됩니다. [경로 추가] 양식에서 아웃바운드 인터넷 연결을 제공할 수 있는 해당 NVA의 IP 주소를 제공해야 합니다. 관리 서브넷(Horizon Edge Gateway 배포가 배포될 서브넷)에서 IP 주소에 연결할 수 있는지 확인해야 합니다. 해당 NVA는 차세대 환경에서 AKS 배포 유형에 필요한 끝점으로의 트래픽을 허용해야 합니다.

- 경로를 클릭한 다음, + 추가를 클릭하여 해당 기본 경로를 추가합니다.

다음 스크린샷은 이 단계를 보여 줍니다. 이 그림에서 다음 홉 유형 메뉴가 확장되면서 지원되는 선택 항목 Virtual network gateway 및 Virtual appliance가 표시되는 위치를 보여줍니다. 또한 경로의 이름과 0.0.0.0/0 대상 IP 주소를 입력했습니다.

![경로 테이블의 [경로] 및 [경로 추가] UI 스크린샷](images/GUID-6F91993F-D4FB-46ED-8A68-24D78B8366CA-low.png)

다음 스크린샷은 Virtual Network Gateway의 다음 홉으로 채워진 [경로 추가] 양식을 보여줍니다.

![[경로 추가] 양식의 스크린샷](images/GUID-8A7C18A3-B3DF-4CCB-AE53-C6212BFCF4D9-low.png)

- 추가를 클릭하여 이 경로를 경로 테이블에 추가합니다.

- 이제 서브넷 및 + 연결을 클릭하여 새 경로 테이블을 관리 서브넷과 연결합니다.

다음 스크린샷은 이 단계를 보여 줍니다. 다음에 따라 적절한 VNet 및 관리 서브넷을 선택합니다.

- VNet에서 AKS 제한 IP 주소를 사용하지 않으려는 경우 포드의 VNet 및 해당 관리 서브넷을 선택합니다.

- 그렇지 않고 AKS 제한 IP 주소가 있는 포드의 VNet을 사용하도록 새 VNet 및 관리 서브넷을 생성한 경우 새 VNet 및 새 관리 서브넷을 선택합니다.

![[서브넷 연결] 단계를 보여 주는 스크린샷](images/GUID-1EBEA0A4-320E-46F6-B109-C10BDD139384-low.png)

- 서브넷을 선택한 후 확인을 클릭합니다.

이제 경로 테이블이 관리 서브넷과 연결되고 마이그레이션 마법사에서 선택할 준비가 되었습니다.

AKS 유형 - 사용자 할당 관리 ID 생성 및 필요한 역할 사용 권한 할당

AKS 유형의 Horizon Edge Gateway 배포를 사용하는 경우 포드의 Microsoft Azure 구독에 사용자 할당 관리 ID가 있어야 합니다.

사용자 또는 IT 팀은 Azure Portal을 사용하여 이 ID를 생성하고 구성할 수 있습니다.

이 사용자 할당 관리 ID는 다음과 같은 특성으로 구성되어야 합니다.

- VNet의 리소스 그룹 범위에 있는 Network Contributor 역할. 해당 VNet에는 다음이 적용됩니다.

- VNet에서 AKS로 제한된 IP 주소를 갖는 작업을 진행하지 않는 경우 포드의 VNet.

- 그렇지 않으면 AKS 제한 IP 주소가 있는 포드의 VNet을 해결하기 위해 새 VNet을 생성한 경우 해당 VNet.

- 포드의 Microsoft Azure 구독 범위에 있는 Managed Identity Operator 역할.

AKS 배포 유형에 대해 이 관리 ID가 필요한 이유는 배포된 게이트웨이의 AKS(Azure Kubernetes Service) 클러스터에 Azure 리소스에 액세스하기 위한 ID가 필요하기 때문입니다. 따라서 이 ID는 마이그레이션 워크플로에서 이 유형을 배포하는 데 필요합니다.

사용자 할당 관리 ID 생성

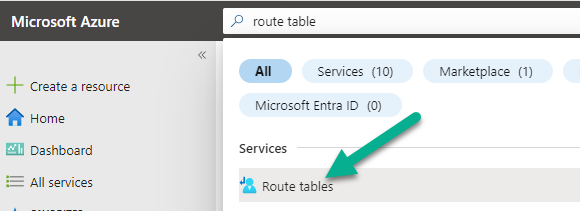

- Azure Portal에 로그인하고 검색 창을 사용하여 사용자 할당을 검색한 다음, 사용자 할당 관리 ID 결과를 선택합니다.

다음 스크린샷은 포털에서 검색하는 이 단계를 보여 줍니다.

- 사용자 할당 관리 ID에 대한 검색 결과를 클릭하면 [사용자 할당 관리 ID 생성] 마법사가 시작됩니다.

포드 구독 및 이 ID 리소스가 생성된 후 저장할 리소스 그룹을 선택합니다.

포드의 Azure 지역을 선택하고 사용자가 할당한 이 관리 ID의 이름을 입력합니다.

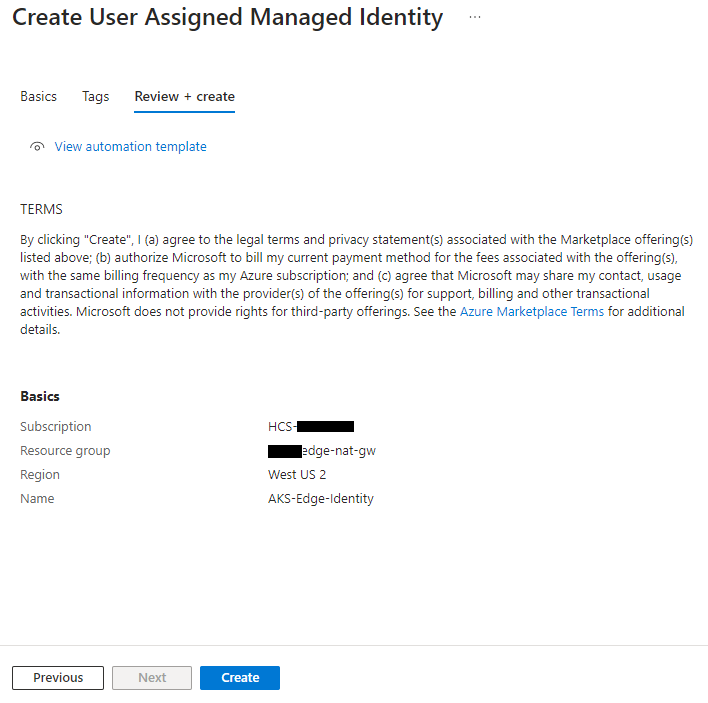

다음 스크린샷은 개인 정보 보호를 위해 수정된 부분과 함께 이 단계를 보여 줍니다. 여기서는 사용자가 할당한 관리 ID의 이름을 AKS-Edge-identity로 지정했습니다.

![Azure Portal의 [사용자 할당 관리 ID 생성] 마법사 스크린샷](images/GUID-18A312A4-0EE1-42D0-9DE4-36BF19024374-low.png)

- 검토 + 생성을 클릭하여 최종 마법사 단계로 이동합니다.

- 해당 정보를 검토하고 생성을 클릭하여 마법사를 완료하고 사용자 할당 관리 ID를 생성합니다.

이 스크린샷은 생성을 클릭하기 전의 최종 단계를 보여 줍니다.

- 그런 다음 다음 섹션에 설명된 대로 새로 생성된 ID에 역할 사용 권한을 추가합니다.

필요한 역할 사용 권한 할당 - Azure 미리 보기 방법

이 섹션의 단계에서는 Azure 미리 보기 단계를 사용하여 관리 ID에 역할을 할당하는 방법을 보여 줍니다. 아래 단계를 수행했지만 사용자 할당 관리 ID의 Azure 역할 할당 영역을 확인할 때 + 역할 할당 추가(미리 보기) 버튼이 표시되지 않는 경우 대신 이 섹션에 나오는 대체 방법을 사용하여 역할 사용 권한을 할당할 수 있습니다.

사용자가 할당한 관리 ID에 추가할 수 있는 사용 권한은 다음과 같습니다.

| 역할 사용 권한 | 범위 |

|---|---|

| Managed Identity Operator 역할 | 포드의 Microsoft Azure 구독 |

| Network Contributor 역할 | VNet의 리소스 그룹입니다. 해당 VNet에는 다음이 적용됩니다.

|

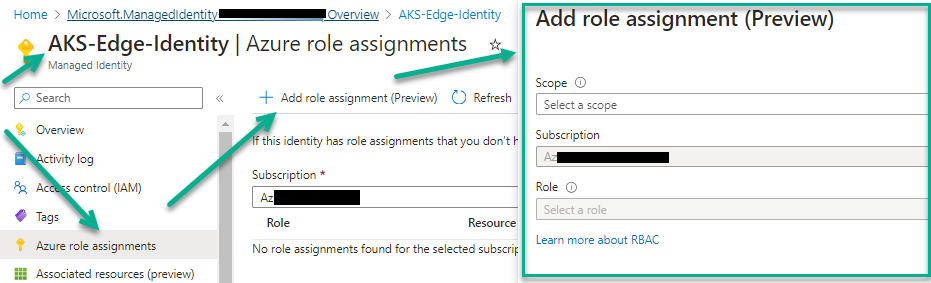

- Azure Portal에서 새로 생성된 사용자 할당 관리 ID로 이동하고 역할 할당 추가(미리 보기) 양식이 표시될 때까지 Azure 역할 할당 및 역할 할당 추가(미리 보기)를 클릭합니다.

다음 스크린샷은 해당 단계를 보여 줍니다.

- 역할 할당 추가(미리 보기) 양식에서 범위를 구독으로 선택하고 Managed Identity Operator 역할을 선택합니다.

![[범위]가 [구독]이고 관리 ID 운영자 역할이 있는 [역할 할당 추가] 양식의 스크린샷](images/GUID-95DCB384-CAFF-49B9-BD0B-125AE21380F7-low.png)

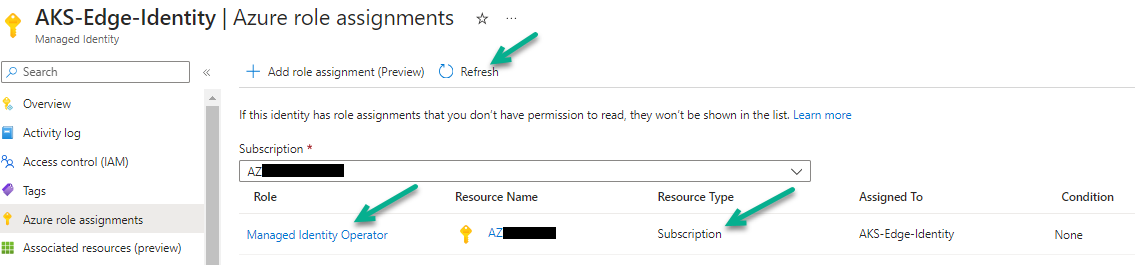

- 저장을 클릭하여 해당 Managed Identity Operator 역할 할당을 ID에 저장합니다.

- 새로 고침을 클릭하여 새로 추가된 역할을 확인합니다.

- 역할 할당 추가(미리 보기)를 클릭하여 역할 할당 추가(미리 보기) 양식을 다시 엽니다.

- 이번에는 범위를 리소스 그룹으로 선택하고 적용 가능한 VNet의 리소스 그룹을 선택한 후 Network Contributor 역할을 선택합니다.

![[범위]가 [리소스 그룹]이고 네트워크 기여자 역할이 있는 [역할 할당 추가] 스크린샷](images/GUID-E1A4667F-F707-40D0-AE1C-9E656F81FAB6-low.png)

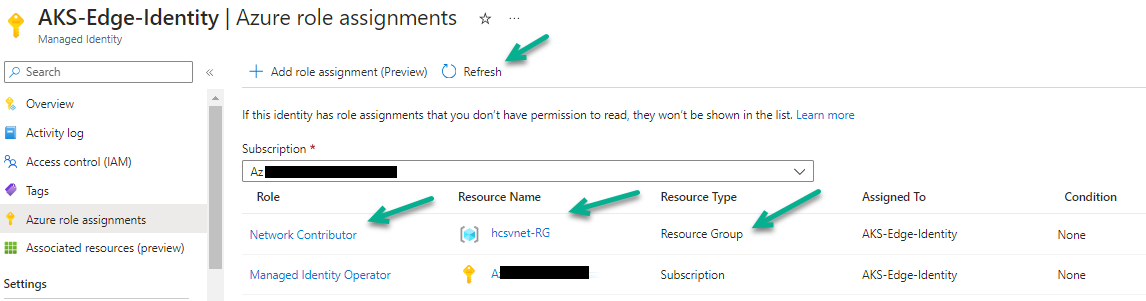

- 저장을 클릭하여 해당 Network Contributor 역할 할당을 ID에 저장합니다.

- 새로 고침을 클릭하여 새로 추가된 역할을 확인합니다. 이제 두 역할이 나열됩니다.

이제 필요한 사용자 할당 관리 ID가 있으며 AKS 배포 유형에 필요한 역할 사용 권한이 있습니다.

필요한 역할 사용 권한을 할당하는 대체 방법

사용자 할당 관리 ID의 Azure 역할 할당 영역을 확인할 때 + 역할 할당 추가(미리 보기) 버튼이 표시되지 않는 경우 대신 이 대체 방법을 사용하여 역할 사용 권한을 할당할 수 있습니다.

사용자가 할당한 관리 ID에 추가할 수 있는 사용 권한은 다음과 같습니다.

| 역할 사용 권한 | 범위 |

|---|---|

| Managed Identity Operator 역할 | 포드의 Microsoft Azure 구독 |

| Network Contributor 역할 | VNet의 리소스 그룹입니다. 해당 VNet에는 다음이 적용됩니다.

|

- 먼저 포드 구독 범위에 Managed Identity Operator 사용 권한을 추가합니다.

- Azure Portal에서 구독으로 이동합니다.

- 해당 구독 페이지에서 액세스 제어(IAM)를 클릭한 다음, 역할 할당 탭을 클릭합니다.

![[IAM 및 역할 할당] 탭의 위치 스크린샷](images/GUID-793FBCF1-4972-4502-BDD0-CA0DCEED0E99-low.png)

- 를 클릭합니다.

![[추가] > [역할 할당 추가] 선택 항목 스크린샷](images/GUID-31E56304-F00C-419C-83C7-A4694EB5722C-low.png)

역할 할당 추가 마법사가 나타납니다.

- 이 마법사의 역할 탭에서 Managed Identity Operator 역할을 검색하고 선택합니다. 다음을 클릭하기 전에 해당 행이 선택되었는지 확인합니다.

![관리 ID 운영자를 검색한 후의 [역할] 탭 스크린샷](images/GUID-0F278A38-2963-4BE1-9348-6FE551AA00E2-low.png)

- 다음을 클릭하여 멤버 탭으로 이동합니다.

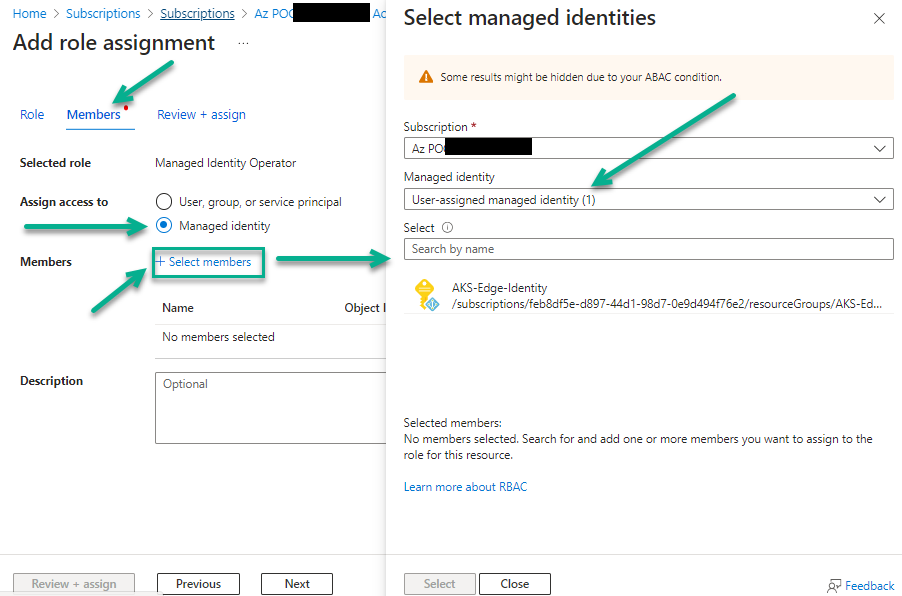

- 멤버 탭에서 관리형 ID를 선택하고 + 멤버 선택을 선택합니다. 그러면 관리형 ID 선택 양식이 표시됩니다.

다음 단계에는 스크린샷 예가 나와 있습니다.

- 관리형 ID 선택 양식의 관리형 ID 메뉴에서 사용자 할당 관리 ID를 선택합니다.

- 그런 다음, 생성한 사용자 할당 관리 ID를 선택하고 선택 버튼을 클릭하여 멤버 탭에 추가합니다.

![사용자 할당 관리 ID가 선택된 [멤버 선택] 양식의 스크린샷](images/GUID-821C1698-3E49-4937-BC88-C2C633C36D95-low.png)

- 이제 검토 + 할당을 클릭하여 마법사의 검토 + 할당 탭으로 이동합니다.

![[검토 + 할당] 탭으로 이동하기 전의 마법사 [멤버] 탭 스크린샷](images/GUID-9CDF30CB-5F45-4525-9065-13654BDB4F28-low.png)

- 검토 + 할당 탭에서 최종 검토 + 할당 버튼을 클릭하여 구독 범위의 ID에 대한 이 역할 할당을 완료합니다.

![최종 [검토 + 할당] 탭 및 버튼 스크린샷](images/GUID-A0E4AFB1-3A22-4D09-B5B2-585946ECB0F4-low.png)

- 이제 VNet의 리소스 그룹 범위에 Network Contributor 사용 권한을 추가합니다.

- Azure Portal에서 해당 VNet의 리소스 그룹으로 이동합니다. 해당 VNet에는 다음이 적용됩니다.

- VNet에서 AKS 제한 IP 주소를 사용하여 작업을 진행하지 않는 경우 포드의 VNet 리소스 그룹입니다.

- 그렇지 않으면 AKS 제한 IP 주소가 있는 포드의 VNet에서 작업을 수행하기 위해 새 VNet을 생성한 경우 해당 VNet의 리소스 그룹입니다.

- 해당 리소스 그룹의 페이지에서 구독 사용 권한에 대해 위에서 수행했던 것과 유사한 단계를 사용합니다.

액세스 제어(IAM)를 클릭하고 역할 할당 탭을 클릭합니다.

이 스크린샷은 vNet의 리소스 그룹인 hcsvnet-RG에 대한 이 단계를 보여 줍니다.

![리소스 그룹의 [역할 할당] 탭 위치 스크린샷](images/GUID-5871544C-C8B9-42B4-B765-352CD2856032-low.png)

- 를 클릭합니다. 역할 할당 추가 마법사가 나타납니다.

- 이 마법사의 역할 탭에서 Network Contributor 역할을 검색하고 선택합니다. 다음을 클릭하기 전에 해당 행이 선택되었는지 확인합니다.

![[역할] 탭 및 네트워크 기여자 역할 선택 스크린샷](images/GUID-7456B7F4-AF2E-47F5-9175-F22F006CA340-low.png)

- 그런 다음, 다른 사용 권한에 대해 이전과 동일하게 다음을 클릭하여 멤버 탭으로 이동한 다음, 관리형 ID를 선택하고 + 멤버 선택을 선택합니다. 그러면 관리형 ID 선택 양식이 표시됩니다.

![마법사의 [멤버] 단계 및 [관리형 ID 선택] 양식 스크린샷](images/GUID-A300A0A8-12E1-4A8D-9E29-BBF8C4A35091-low.png)

- 관리형 ID 선택 양식의 관리형 ID 메뉴에서 사용자 할당 관리 ID를 선택합니다.

- 그런 다음, 생성한 사용자 할당 관리 ID를 선택하고 선택 버튼을 클릭하여 멤버 탭에 추가합니다.

![사용자 할당 관리 ID가 선택된 [멤버 선택] 양식의 스크린샷](images/GUID-821C1698-3E49-4937-BC88-C2C633C36D95-low.png)

- 이제 마법사의 검토 + 할당 탭으로 이동하고 검토 + 할당 버튼을 클릭하여 VNet의 리소스 그룹 범위의 ID에 대한 이 역할 할당을 완료합니다.

이 스크린샷은 vNet의 리소스 그룹인 hcsvnet-RG에 대한 이 단계를 보여 줍니다.

![네트워크 기여자 역할에 대한 [검토 + 할당] 단계의 스크린샷](images/GUID-80C8E983-4A83-4C55-A4B4-232A90E26E8C-low.png)

- Azure Portal에서 해당 VNet의 리소스 그룹으로 이동합니다. 해당 VNet에는 다음이 적용됩니다.

이제 필요한 사용자 할당 관리 ID가 있으며 AKS 배포 유형에 필요한 역할 사용 권한이 있습니다.

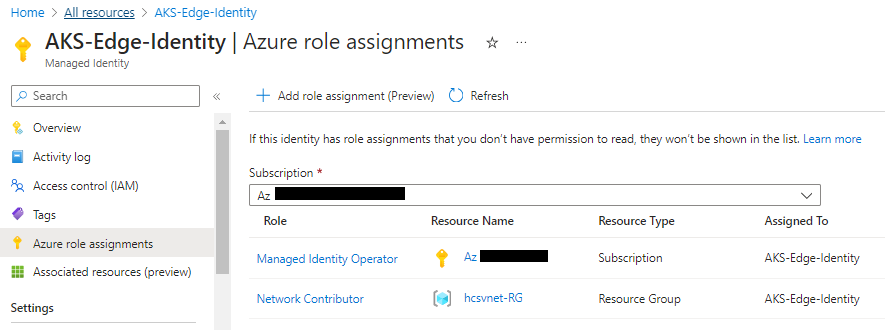

사용자 할당 관리 ID에 두 가지 역할이 있는지 확인하려면 Azure Portal에서 해당 ID로 이동하여 해당 [Azure 역할 할당] 페이지를 표시합니다.

다음 스크린샷은 Azure 역할 할당에 두 가지 역할이 나열된 사용자 할당 관리 ID를 보여 줍니다.

AKS 유형 - AKS와의 충돌을 방지하기 위해 필요한 가상 IP 범위 예약

이 정보는 Horizon Edge Gateway 배포에 대해 AKS 유형을 사용하여 포드를 마이그레이션하기로 결정한 경우에 적용됩니다. AKS 배포 유형을 사용하려면 선택한 IP 관리 방법인 IPAM 시스템(IP 주소 관리 시스템)에서 일부 가상 IP 범위를 예약해야 합니다.

소개

이러한 범위는 AKS 유형 Horizon Edge Gateway의 전용 사용을 위해 예약해야 하는 가상 IP 범위입니다.

기본 설계상, Kubernetes는 Horizon Edge Gateway 내부의 Kubernetes 클러스터 내에 가상 네트워크를 생성합니다.

이러한 가상 네트워크는 클러스터 내에서 실행되는 컨테이너를 호스팅합니다.

이러한 범위가 Edge 내부인 경우 예약해야 하는 이유는 무엇입니까?

이러한 범위를 예약하는 목적은 네트워크 공간의 다른 시스템에 해당 IP 주소가 할당되어 해당 IP 주소를 사용하지 못하도록 하기 위한 것입니다.

Edge Kubernetes 클러스터의 가상 네트워크가 Horizon Edge Gateway 내부에 있고 실제로 관리 네트워크에 있지 않더라도 클러스터의 가상 네트워크는 Azure VNet의 관리 서브넷에 연결됩니다.

AKS 클러스터 외부에서 실행되는 서비스는 AKS 클러스터 내부 네트워크로 트래픽을 라우팅합니다. 예를 들어 VDI 데스크톱의 Horizon Agent는 이 AKS 클러스터에서 실행되는 서비스에 데이터를 보내야 합니다.

따라서 범위가 예약되지 않고 네트워크의 다른 시스템이 해당 범위의 IP 주소를 할당받으면 라우팅에 영향을 미치고 AKS 클러스터 내부 네트워크로 전송되는 필요한 서비스 트래픽에서 충돌이 발생할 수 있습니다.

포드 마이그레이션 전에 IP 주소 관리 시스템의 IP 범위를 예약하면 이러한 잠재적 충돌을 방지할 수 있습니다.

이러한 범위의 서브넷을 생성해야 합니까?

아니요, 이러한 범위의 서브넷은 생성할 필요가 없습니다.

이러한 가상 IP 범위는 Horizon Edge가 마이그레이션 프로세스의 일부로 배포될 때 Horizon Edge Gateway의 AKS 클러스터 가상 네트워크 내부에 상주합니다.

포드 마이그레이션의 경우 내 예약된 범위가 무엇인지 알아야 합니까?

예. AKS 배포 유형을 선택하려는 경우 여러분 본인과 팀이 해당 배포를 위해 예약한 범위를 알아야 합니다.

마이그레이션 마법사 UI에서는 서비스 CIDR 및 포드 CIDR 필드에 두 IP 범위(CIDR)를 입력해야 합니다.

따라서 마이그레이션 마법사를 실행하기 전에 여러분 본인과 팀이 예약용으로 선택한 범위를 결정해야 합니다.

예약해야 하는 범위 유형은 무엇입니까?

AKS 유형 Horizon Edge Gateway를 사용하려면 두 개의 가상 IP 범위를 예약해야 합니다.

- 서비스 CIDR이라고 하는 최소 /27의 CIDR 범위

- 포드 CIDR이라고 하는 최소 /21의 CIDR 범위

이러한 두 IP 범위는 서로 겹치거나 충돌하지 않아야 합니다.

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

| 예약할 IP 범위 | 세부 정보 |

|---|---|

| 서비스 CIDR | 서비스 CIDR의 IP 범위를 결정하고 다른 시스템이 해당 범위의 IP 주소를 사용할 수 없도록 IPAM에 해당 IP 공간을 예약합니다. 최소 /27 범위가 필요합니다.

기억할 사항: 위에 언급된 것처럼 가상 IP 범위이므로 이 범위로 서브넷을 생성할 필요가 없습니다. 네트워크의 다른 시스템에 해당 주소가 할당되지 않도록 해야 합니다.

IP 범위를 결정할 때는 다음 사항에 유의하십시오.

AKS 유형 Horizon Edge에서 이 CIDR을 사용하는 목적은 이 가상 IP 범위의 주소가 Edge의 AKS 클러스터 내에서 실행되는 서비스에 할당되도록 하기 위한 것입니다. |

| 포드 CIDR | 서비스 CIDR의 IP 범위를 결정하고 다른 시스템이 해당 범위의 IP 주소를 사용할 수 없도록 IPAM에 해당 IP 공간을 예약합니다. 최소 /21 범위가 필요합니다.

기억할 사항: 위에 언급된 것처럼 가상 IP 범위이므로 이 범위로 서브넷을 생성할 필요가 없습니다. 네트워크의 다른 시스템에 해당 주소가 할당되지 않도록 해야 합니다.

IP 범위를 결정할 때는 다음 사항에 유의하십시오.

AKS 유형 Horizon Edge에서 이 CIDR을 사용하는 목적은 이 가상 IP 범위의 주소가 Edge의 AKS 클러스터 내에서 실행되는 서비스에 할당되도록 하기 위한 것입니다. /21 범위 크기가 AKS 클러스터에 포함할 노드 수와 관련이 있기 때문에 필요합니다. 각 AKS 클러스터 노드에는 이 범위의 IP 주소 256개가 미리 할당됩니다. |