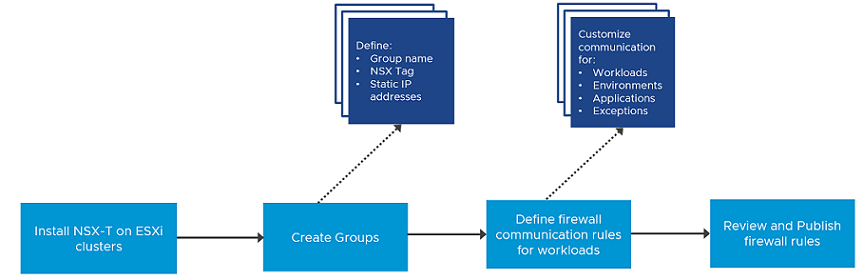

vSphere 환경에서 작업하는 VI 관리자는 간소화된 워크플로를 사용하여 NSX-T 보안을 위해 ESXi 클러스터를 준비할 수 있습니다.

vSphere Client를 사용하여 NSX-T 보안을 위해 ESXi 클러스터를 준비합니다. 이러한 클러스터에서는 애플리케이션 워크로드에서 마이크로 세분화, URL 필터링 및 분산 IDS를 사용하도록 설정할 수 있습니다. 이러한 클러스터는 NSX-T 가상 네트워킹을 대상으로 준비되지 않았습니다.

- 호스트 클러스터를 준비합니다.

- 방화벽 규칙 생성

- 인프라 서비스(Active Directory, DNS 등), 환경 그룹(운영 또는 테스트) 및 애플리케이션 그룹(웹, 데이터베이스, 애플리케이션)에 대한 그룹을 생성합니다.

- 통신 전략을 정의합니다. 수행할 수 있는 작업은 다음과 같습니다.

- 워크로드 및 인프라 서비스 간의 통신을 정의합니다.

- 환경이 서로 통신할 수 없도록 통신을 정의합니다.

- 통신을 특정 포트 또는 프로토콜로 제한합니다.

- 소스 워크로드를 지정합니다.

- 워크로드의 통신 전략을 설정한 후 예외를 설정합니다.

- 기본 방화벽 규칙에 대한 작업을 정의합니다(통신 섹션에 정의된 방화벽 규칙과 일치하지 않는 트래픽을 처리하기 위해).

- 방화벽 규칙을 검토하고 게시합니다.

NSX-T 보안을 위해 클러스터 준비

NSX-T 보안을 위해 준비할 호스트 클러스터를 선택합니다.

[시작] 섹션에는 보안만 또는 가상 네트워킹 중에서 선택할 수 있는 옵션이 있습니다. 보안용으로만 클러스터를 사용하도록 선택하면 마법사는 보안 규칙을 정의하라는 메시지를 표시하고 해당 규칙을 사용하여 선택한 클러스터의 분산 가상 포트 그룹에 NSX-T 보안을 자동으로 구성합니다.

사전 요구 사항

- ESXi 호스트가 vCenter Server 버전 v7.0.3 이상과 호환되는지 확인합니다.

- vCenter Server 버전이 v7.0.3 이상인지 확인합니다.

- 호스트에서 VDS(vSphere Distributed Switch) 스위치를 구성합니다. VDS 6.6 이상만 지원됩니다.

- vSphere Lifecycle Manager 지원 클러스터의 NSX Manager UI에서 vCenter Server를 다음과 같이 편집합니다.

- 서비스 계정을 생성하고 NSX-T와 vCenter Server 간에 신뢰를 사용하도록 설정합니다. 계산 관리자 추가 항목을 참조하십시오.

프로시저

결과

다음에 수행할 작업

연결이 끊어지지 않도록 하려면 vCenter Server 및 NSX Manager를 DFW 제외 목록에 추가합니다.

분산 방화벽 제외 목록에 vCenter Server 및 NSX Manager 추가

vCenter Server 또는 NSX Manager VM에 대한 연결을 보장하려면 이러한 VM을 NSX-T의 DFW 방화벽 제외 목록에 추가합니다.

vCenter Server 및 NSX Manager VM을 DFW 제외 목록에 추가한 후 기본 방화벽 정책을 vCenter Server의 NSX-T 플러그인에서 삭제로 구성해도 이러한 VM에 대한 연결이 끊어지지 않습니다. NSX Manager UI에서 다음 절차를 수행합니다.

프로시저

다음에 수행할 작업

그룹 생성

방화벽 생성의 일부로 DHCP 등의 선택한 서비스를 실행하는 인프라 그룹을 정의하고 선택한 그룹 멤버로 구성된 환경 그룹(예: 운영, 테스트 등)을 정의한 다음 선택한 그룹 멤버로 애플리케이션 그룹을 정의합니다.

사전 요구 사항

- 호스트 클러스터에 NSX-T를 설치합니다.

프로시저

결과

인프라 그룹, 환경 그룹 및 애플리케이션 그룹을 생성했습니다.

다음에 수행할 작업

그룹을 생성한 후 워크로드와 서로 다른 그룹 간의 통신을 제어하는 방화벽 규칙을 정의합니다.

그룹 통신 전략 정의 및 게시

그룹을 생성하면 그룹 간 통신을 제어하는 방화벽 규칙을 정의하고 통신을 위한 예외 및 포트나 프로토콜을 정의합니다.

사전 요구 사항

- 호스트 클러스터에 NSX-T를 설치합니다.

- 인프라 그룹, 환경 그룹 및 애플리케이션 그룹을 생성합니다.

프로시저

결과

마법사가 종료되고 정의한 방화벽 정책이 그룹에 적용됩니다. NSX UI는 vCenter Server에서 사용할 수 있습니다.

다음에 수행할 작업

- NSX Manager UI에서 으로 이동합니다.

- [그룹] 페이지에서 vSphere Client에 정의한 워크로드 그룹이 NSX Manager에서 인식되는지 확인합니다.

- 페이지로 이동합니다.

- [분산 방화벽] 페이지에서 vSphere Client에 적용한 방화벽 규칙이 NSX Manager에서 인식되는지 확인합니다.