Edge에 프로필을 할당하면 Edge는 프로필에 구성된 CSS(클라우드 보안 서비스) 및 특성을 자동으로 상속합니다. 설정을 재정의하여 다른 클라우드 보안 제공자를 선택하거나 각 Edge에 대한 특성을 수정할 수 있습니다.

특정 Edge에 대한 CSS 구성을 재정의하려면 다음 단계를 수행합니다.

- 엔터프라이즈 포털에서 를 클릭합니다.

- CSS 설정을 재정의하려는 Edge를 선택하고 디바이스(Device) 열 아래의 아이콘을 클릭합니다. 선택한 Edge에 대한 디바이스 설정(Device Settings) 페이지가 나타납니다.

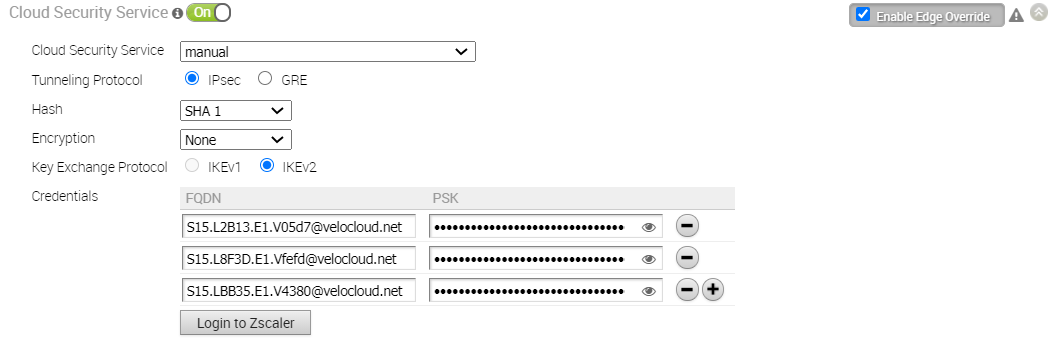

- 클라우드 보안 서비스(Cloud Security Service) 영역에서 연결된 프로필의 CSS 매개 변수가 표시됩니다. 다른 CSS를 선택하거나 Edge와 연결된 프로필에서 상속된 특성을 수정하려면 Edge 재정의 사용(Enable Edge Override)을 선택합니다. 특성에 대한 자세한 내용은 프로필에 대한 클라우드 보안 서비스 구성 항목을 참조하십시오.

- Edge 창에서 변경 내용 저장(Save Changes)을 클릭하여 수정된 설정을 저장합니다.

참고: Zscaler 및 일반 유형의 CSS에서는 VPN 자격 증명을 생성해야 합니다. Symantec CSS 유형의 경우 VPN 자격 증명이 필요하지 않습니다.

Edge에 대한 수동 Zscaler CSS 제공자 구성

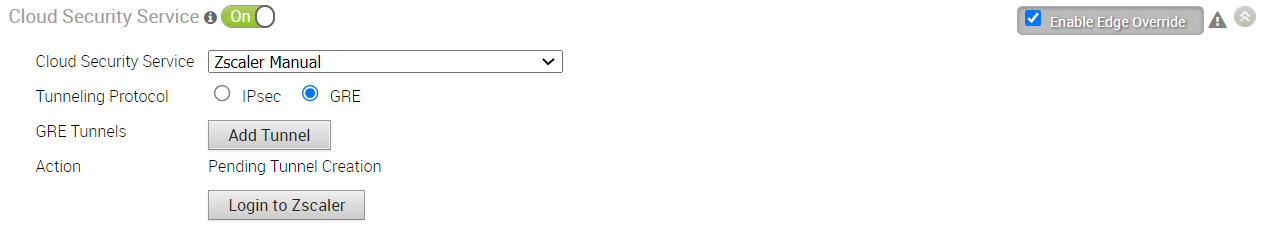

Edge 수준에서 선택한 수동 Zscaler CSS 제공자의 경우 프로필에서 상속된 설정을 재정의할 수 있으며 터널 설정을 위해 선택한 터널링 프로토콜을 기준으로 추가 매개 변수를 수동으로 구성할 수 있습니다.

GRE 터널을 수동으로 구성하도록 선택하는 경우 아래 단계에 따라 GRE 터널에서 소스로 사용하도록 선택한 WAN 인터페이스에 대해 GRE 터널 매개 변수를 수동으로 구성해야 합니다.

- 터널 추가(Add Tunnel)를 클릭합니다.

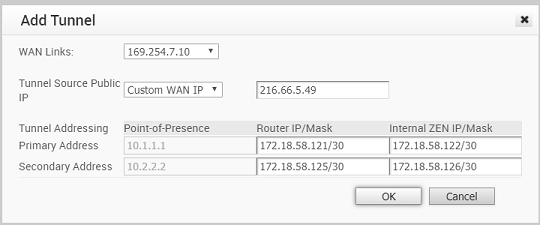

- 터널 추가(Add Tunnel) 창이 나타나면 다음 GRE 터널 매개 변수를 구성하고 확인(OK)을 클릭합니다.

옵션 설명 WAN 링크(WAN Links) GRE 터널에서 소스로 사용할 WAN 인터페이스를 선택합니다. 터널 소스 공용 IP(Tunnel Source Public IP) 터널에서 공용 IP 주소로 사용할 IP 주소를 선택합니다. WAN 링크 IP(WAN Link IP) 또는 사용자 지정 WAN IP(Custom WAN IP) 중에서 선택할 수 있습니다. 사용자 지정 WAN IP(Custom WAN IP)를 선택하는 경우 공용 IP로 사용할 IP 주소를 입력합니다. CSS(클라우드 보안 서비스)가 여러 세그먼트에 구성된 경우 소스 공용 IP는 세그먼트마다 달라야 합니다. 기본 POP(Point-of-Presence) Zscaler Datacenter의 기본 공용 IP 주소를 입력합니다. 보조 POP(Point-of-Presence) Zscaler Datacenter의 보조 공용 IP 주소를 입력합니다. 기본 라우터 IP/마스크(Primary Router IP/Mask) 라우터의 기본 IP 주소를 입력합니다. 보조 라우터 IP/마스크(Secondary Router IP/Mask) 라우터의 보조 IP 주소를 입력합니다. 기본 ZEN IP/마스크(Primary ZEN IP/Mask) 내부 Zscaler 공용 서비스 Edge의 기본 IP 주소를 입력합니다. 보조 ZEN IP/마스크(Secondary ZEN IP/Mask) 내부 Zscaler 공용 서비스 Edge의 보조 IP 주소를 입력합니다. 참고:- 라우터 IP/마스크(Router IP/Mask) 및 ZEN IP/마스크(ZEN IP/Mask)는 Zscaler에서 제공합니다.

- 엔터프라이즈당 하나의 Zscaler 클라우드 및 도메인만 지원됩니다.

- GRE가 있는 CSS는 Edge 당 하나만 허용됩니다. Zscaler GRE 자동화를 사용하도록 설정한 Edge는 둘 이상의 세그먼트를 사용할 수 없습니다.

- 확장 제한 사항:

- GRE-WAN: Edge는 NSD(비 SD-WAN 대상)에 대해 최대 4개의 공용 WAN 링크를 지원하며 각 링크에서 NSD당 최대 2개의 터널(기본/보조)을 유지할 수 있습니다. 따라서 각 NSD에 대해 하나의 Edge에서 최대 8개의 터널과 8개의 BGP 연결을 유지할 수 있습니다.

- GRE-LAN: Edge는 TGW(전송 게이트웨이)에 대해 1개의 링크를 지원하며 TGW당 최대 2개의 터널(기본/보조)을 유지할 수 있습니다. 따라서 각 TGW에 대해 하나의 Edge에서 최대 2개의 터널과 4개의 BGP 연결을 유지할 수 있습니다(터널당 2개의 BGP 세션).

Edge에 대한 자동화된 Zscaler CSS 제공자 구성

IPsec/GRE 터널 자동화

- 엔터프라이즈 포털에서 를 클릭합니다.

- 자동 터널을 설정하려는 Edge를 선택합니다.

- 디바이스(Device) 열 아래에서 아이콘을 클릭합니다. 선택한 Edge에 대한 디바이스 설정(Device Settings) 페이지가 나타납니다.

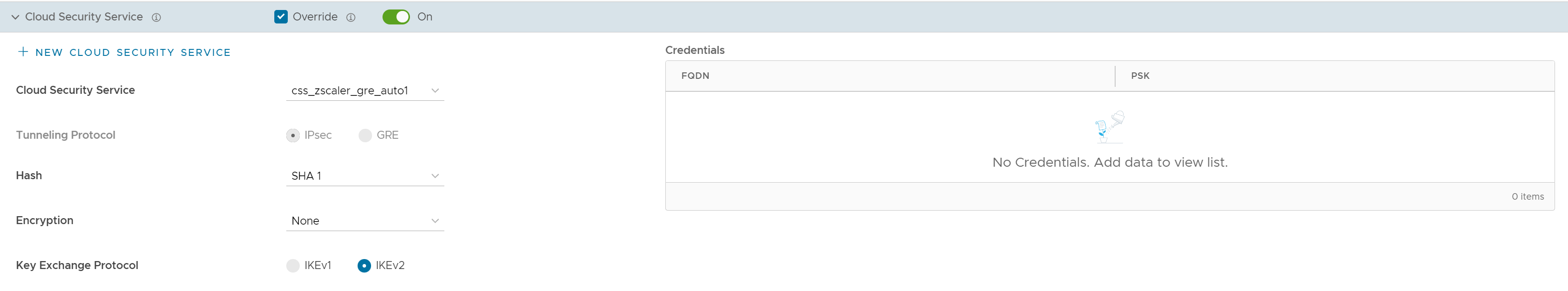

- 클라우드 보안 서비스(Cloud Security Service) 섹션에서 Edge 재정의 사용(Enable Edge Override)을 선택합니다.

- 클라우드 보안 서비스(Cloud Security Service) 드롭다운 메뉴에서 자동화된 CSS 제공자를 선택하고 변경 내용 저장(Save Changes)을 클릭합니다.

자동화는 유효한 IPv4 주소를 사용하여 각 Edge의 공용 WAN 링크에 대한 세그먼트에 터널을 생성합니다. 다중 WAN 링크 배포에서는 사용자 데이터 패킷을 전송하는 데 WAN 링크 중 하나만 사용할 수 있습니다. Edge는 대역폭, 지터, 손실 및 지연 시간을 기준으로 최상의 QoS(서비스 품질) 점수가 있는 WAN 링크를 선택합니다. 터널이 설정되면 위치가 자동으로 생성됩니다. 클라우드 보안 서비스 섹션에서 터널 설정 및 WAN 링크의 세부 정보를 볼 수 있습니다.

참고: 자동 터널 설정 이후에 세그먼트에 대해 자동화된 Zscaler 서비스 제공자에서 다른 CSS 제공자로 변경하는 것이 허용되지 않습니다. 세그먼트에서 선택한 Edge의 경우, 클라우드 보안 서비스를 명시적으로 비활성화한 다음 자동화된 Zscaler 서비스 제공자의 새 CSS 제공자로 변경하려면 CSS를 다시 활성화합니다.

Zscaler 위치/하위 위치 구성

- 선택한 Edge에서 터널이 설정되고 위치가 자동으로 생성되는지 확인합니다. Edge에 대해 VPN 자격 증명 또는 GRE 옵션이 설정되지 않은 경우에는 하위 위치를 생성할 수 없습니다. 하위 위치를 구성하기 전에 하위 위치와 해당 제한 사항을 이해하고 있는지 확인합니다. https://help.zscaler.com/zia/about-sub-locations 항목을 참조하십시오.

- 자동 CSS를 생성하는 데 사용한 것과 동일한 클라우드 구독을 선택합니다.

- 엔터프라이즈 포털에서 를 클릭합니다.

- Edge를 선택하고 디바이스(Device) 열에서 아이콘을 클릭합니다. 선택한 Edge에 대한 디바이스 설정(Device Settings) 페이지가 나타납니다.

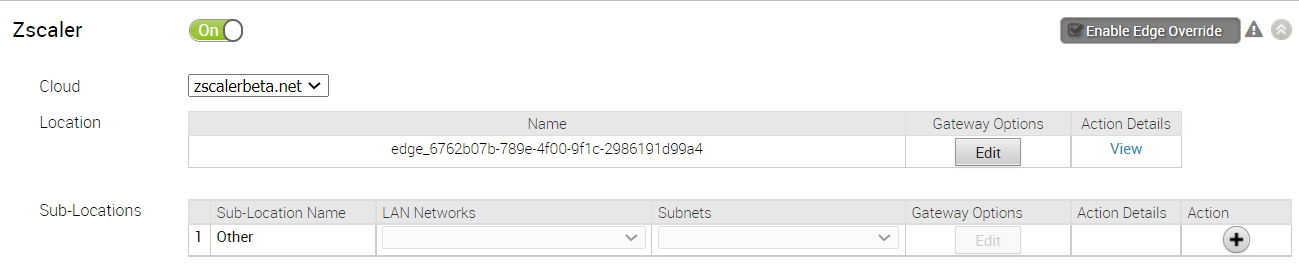

- Zscaler 섹션으로 이동하고 토글 버튼을 켭니다.

- 클라우드 구독(Cloud Subscription) 드롭다운 메뉴에서 자동 CSS를 생성하는 데 사용한 것과 동일한 클라우드 구독을 선택합니다. 선택한 클라우드 구독에 연결된 클라우드 이름이 자동으로 나타납니다.

참고: 클라우드 구독은 CSS와 동일한 클라우드 이름 및 도메인 이름을 가져야 합니다.참고: "클라우드 구독"에 대한 제공자를 변경하려면 먼저 CSS 및 Zscaler를 비활성화하여 "위치"를 제거한 다음, 새 제공자로 생성 단계를 수행해야 합니다.

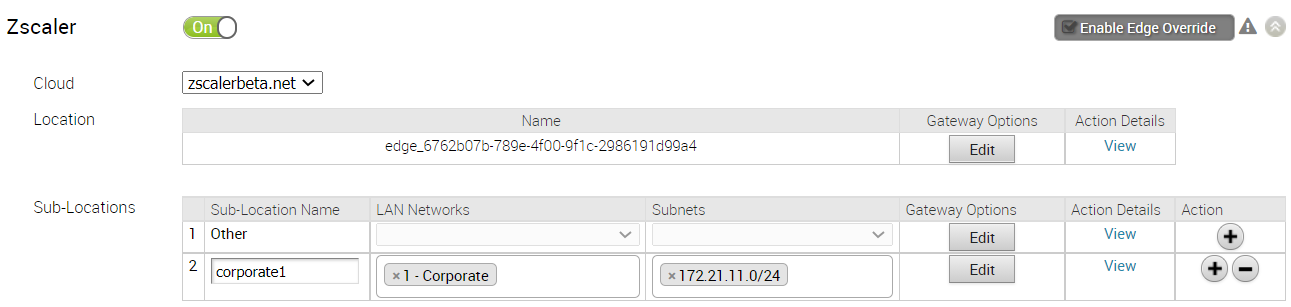

위치(Location) 테이블에서 작업 세부 정보(Action Details) 열 아래의 보기(View)를 클릭하면 Zscaler에서 가져온 구성의 실제 값(있는 경우)이 표시됩니다. 위치에 대한 게이트웨이 옵션 및 대역폭 제어를 구성하려면 게이트웨이 옵션(Gateway Options)에서 편집(Edit) 버튼을 클릭합니다. 자세한 내용은 Zscaler 게이트웨이 옵션 및 대역폭 제어 구성을 참조하십시오.

- 하위 위치를 생성하려면 하위 위치(Sub-Locations) 표의 작업(Action) 열 아래에 있는

아이콘을 클릭합니다.

아이콘을 클릭합니다.

- 하위 위치 이름(Sub-Location Name) 텍스트 상자에 하위 위치의 고유한 이름을 입력합니다. 하위 위치 이름은 Edge에 대한 모든 세그먼트에서 고유해야 합니다. 이름은 최대 단어 길이가 32자인 영숫자를 포함할 수 있습니다.

- LAN 네트워크(LAN Networks) 드롭다운 메뉴에서 Edge에 대해 구성된 VLAN을 선택합니다. 선택한 LAN 네트워크에 대한 서브넷이 자동으로 채워집니다.

참고: 선택한 Edge의 경우 하위 위치에는 겹치는 서브넷 IP가 없어야 합니다.

- 변경 내용 저장(Save Changes)을 클릭합니다.

참고: Orchestrator에서 하나 이상의 하위 위치를 생성하면 Zscaler 측에서 "기타(Other)" 하위 위치가 자동으로 생성되고 Orchestrator UI에 표시됩니다. 하위 위치(Sub-Locations) 표의 게이트웨이 옵션(Gateway Options)에서 편집(Edit) 버튼을 클릭하여 "기타(Other)" 하위 위치의 게이트웨이 옵션을 구성할 수도 있습니다. 자세한 내용은 Zscaler 게이트웨이 옵션 및 대역폭 제어 구성을 참조하십시오.

참고: Orchestrator에서 하나 이상의 하위 위치를 생성하면 Zscaler 측에서 "기타(Other)" 하위 위치가 자동으로 생성되고 Orchestrator UI에 표시됩니다. 하위 위치(Sub-Locations) 표의 게이트웨이 옵션(Gateway Options)에서 편집(Edit) 버튼을 클릭하여 "기타(Other)" 하위 위치의 게이트웨이 옵션을 구성할 수도 있습니다. 자세한 내용은 Zscaler 게이트웨이 옵션 및 대역폭 제어 구성을 참조하십시오. - 하위 위치를 생성한 후에는 동일한 Orchestrator 페이지에서 하위 위치 구성을 업데이트할 수 있습니다. 변경 내용 저장(Save Changes)을 클릭하면 Zscaler 측의 하위 위치 구성이 자동으로 업데이트됩니다.

- 하위 위치를 삭제하려면 작업(Action) 열에서

아이콘을 클릭합니다.

참고: 표에서 마지막 하위 위치가 삭제되면 "기타(Other)" 하위 위치도 자동으로 삭제됩니다.

아이콘을 클릭합니다.

참고: 표에서 마지막 하위 위치가 삭제되면 "기타(Other)" 하위 위치도 자동으로 삭제됩니다.

Zscaler 게이트웨이 옵션 및 대역폭 제어 구성

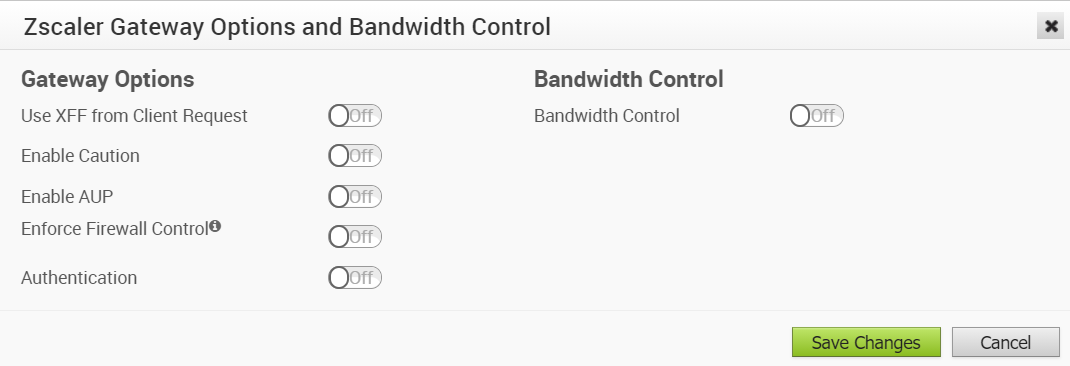

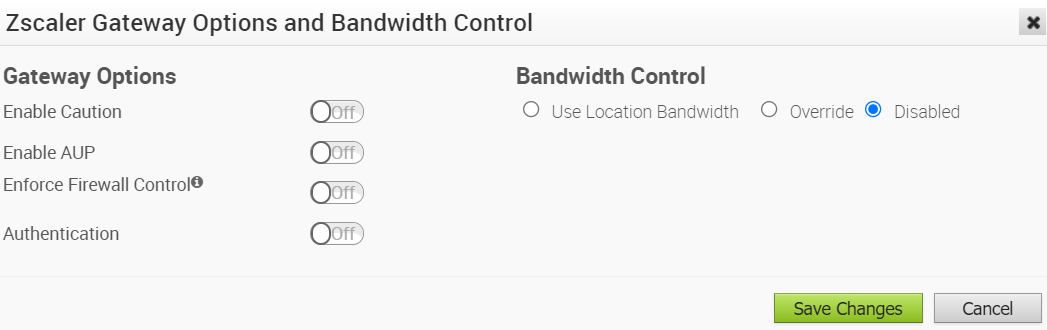

위치 및 하위 위치에 대한 게이트웨이 옵션 및 대역폭 제어를 구성하려면 해당 표에서 게이트웨이 옵션(Gateway Options) 아래의 편집(Edit) 버튼을 클릭합니다.

필요에 따라 위치 및 하위 위치에 대한 게이트웨이 옵션 및 대역폭 제어를 구성하고 변경 내용 저장(Save Changes)을 클릭합니다.

| 옵션 | 설명 |

|---|---|

| 위치/하위 위치에 대한 게이트웨이 옵션(Gateway Options for Location/Sub-Location) | |

| 클라이언트 요청에서 XFF 사용(Use XFF from Client Request) | 위치가 프록시 체인을 사용하여 Zscaler 서비스로 트래픽을 전달하며, 온-프레미스 프록시 서버가 아웃바운드 HTTP 요청에 삽입하는 XFF(X-Forwarded-For) 헤더에서 클라이언트 IP 주소를 검색하도록 하려면 이 옵션을 사용하도록 설정합니다. XFF 헤더는 클라이언트 IP 주소를 식별하며, 서비스에서 클라이언트의 하위 위치를 식별하는 데 이 주소를 사용할 수 있습니다. XFF 헤더를 사용하여 서비스는 트랜잭션에 적절한 하위 위치 정책을 적용할 수 있으며, 위치 또는 하위 위치에 대해 IP 서로게이트 사용(Enable IP Surrogate)이 켜져 있으면 적절한 사용자 정책이 트랜잭션에 적용됩니다. 서비스는 트래픽을 대상에 전달할 때 원래 XFF 헤더를 제거하고 클라이언트 게이트웨이의 IP 주소(조직의 공용 IP 주소)가 포함된 XFF 헤더로 바꿔 조직의 내부 IP 주소가 외부에 노출되지 않도록 합니다.

참고: 이 게이트웨이 옵션은 상위 위치에 대해서만 구성할 수 있습니다.

|

| 주의 사용(Enable Caution) | 인증(Authentication)을 사용하도록 설정하지 않은 경우 이 기능을 사용하도록 설정하여 인증되지 않은 사용자에게 주의 알림을 표시할 수 있습니다. |

| AUP 사용(Enable AUP) | 인증(Authentication)을 사용하도록 설정하지 않은 경우 이 기능을 사용하도록 설정하여 인증되지 않은 트래픽에 대한 AUP(허용 가능한 사용 정책)를 표시하고 사용자가 수락하도록 요구할 수 있습니다. 이 기능을 사용하도록 설정하는 경우:

|

| 방화벽 제어 적용(Enforce Firewall Control) | 서비스의 방화벽 제어를 사용하도록 설정하려면 선택합니다.

참고: 이 옵션을 사용하도록 설정하기 전에 사용자는 Zscaler 계정에 "방화벽 기본(Firewall Basic)"에 대한 구독이 있는지 확인해야 합니다.

|

| IPS 제어 사용(Enable IPS Control) | 방화벽 제어 적용(Enforce Firewall Control)을 사용하도록 설정한 경우 서비스의 IPS 제어를 사용하도록 설정하려면 이 옵션을 선택합니다.

참고: 이 옵션을 사용하도록 설정하기 전에 사용자는 Zscaler 계정에 "방화벽 기본(Firewall Basic)" 및 "방화벽 클라우드 IPS(Firewall Cloud IPS)"에 대한 구독이 있는지 확인해야 합니다.

|

| 인증(Authentication) | 위치 또는 하위 위치의 사용자가 서비스에서 인증받도록 요구할 수 있습니다. |

| IP 서로게이트(IP Surrogate) | 인증(Authentication)을 사용하도록 설정한 경우 사용자를 디바이스 IP 주소에 매핑하려면 이 옵션을 선택합니다. |

| 분리 유휴 시간(Idle Time for Dissociation) | IP 서로게이트(IP Surrogate)를 사용하도록 설정한 경우, 완료된 트랜잭션 후에 서비스가 IP 주소-사용자 매핑을 유지하는 기간을 지정합니다. 분리 유휴 시간(Idle Time for Dissociation)을 분(기본값), 시 또는 일 단위로 지정할 수 있습니다.

|

| 알려진 브라우저의 서로게이트 IP(Surrogate IP for Known Browsers) | 기존 IP 주소-사용자 매핑(서로게이트 IP에서 획득)을 사용하여 알려진 브라우저에서 트래픽을 보내는 사용자를 인증할 수 있습니다. |

| 대리 재검증을 위한 새로 고침 시간(Refresh Time for re-validation of Surrogacy) | 알려진 브라우저의 서로게이트 IP(Surrogate IP for Known Browsers)를 사용하도록 설정한 경우 Zscaler 서비스가 알려진 브라우저에서 트래픽을 전송하는 사용자를 인증하기 위해 IP 주소-사용자 매핑을 사용할 수 있는 기간을 지정합니다. 정의된 기간이 경과되면 서비스는 브라우저에서 사용자를 인증하는 데 해당 매핑을 계속 사용할 수 있도록 기존 IP-사용자 매핑을 새로 고치고 다시 검증합니다. 대리 재검증을 위한 새로 고침 시간(Refresh Time for re-validation of Surrogacy)을 분(기본값), 시 또는 일 단위로 지정할 수 있습니다.

|

| 위치에 대한 대역폭 제어 옵션(Bandwidth Control Options for Location) | |

| 대역폭 제어(Bandwidth Control) | 위치에 대해 대역폭 제어를 적용할 수 있습니다. 사용하도록 설정한 경우 다운로드 및 업로드에 대한 최대 대역폭 제한(Mbps)을 지정합니다. 모든 하위 위치는 이 위치에 할당된 대역폭 제한을 공유합니다. |

| 다운로드(Download) | 대역폭 제어(Bandwidth Control)를 사용하도록 설정한 경우 다운로드에 대한 최대 대역폭 제한(Mbps)을 지정합니다. 허용 범위는 0.1~99999입니다. |

| 업로드(Upload) | 대역폭 제어(Bandwidth Control)를 사용하도록 설정한 경우 업로드에 대한 최대 대역폭 제한(Mbps)을 지정합니다. 허용 범위는 0.1~99999입니다. |

하위 위치에 대한 대역폭 제어 옵션(상위 위치에서 대역폭 제어를 사용하도록 설정한 경우)(Bandwidth Control Options for Sub-Location (if Bandwidth Control is enabled on Parent Location))

참고: 다음 대역폭 제어 옵션은 상위 위치에서 대역폭 제어를 사용하도록 설정한 경우에만 하위 위치에 대해 구성할 수 있습니다. 상위 위치에서 대역폭 제어를 사용하도록 설정하지 않은 경우 하위 위치에 대한 대역폭 제어 옵션은 위치의 경우(대역폭 제어, 다운로드, 업로드)와 동일합니다.

|

|

| 위치 대역폭 사용(Use Location Bandwidth) | 상위 위치에서 대역폭 제어를 사용하도록 설정한 경우 하위 위치에서 대역폭 제어를 사용하도록 설정하려면 이 옵션을 선택하고 상위 위치에 지정된 대로 다운로드 및 업로드 최대 대역폭 제한을 사용합니다. |

| 재정의(Override) | 하위 위치에서 대역폭 제어를 사용하도록 설정하려면 이 옵션을 선택한 다음, 다운로드 및 업로드에 대한 최대 대역폭 제한(Mbps)을 지정합니다. 이 대역폭은 하위 위치 전용이며 다른 사용자와 공유되지 않습니다. |

| 사용 안 함(Disabled) | 대역폭 관리 정책에서 트래픽을 제외하려면 이 옵션을 선택합니다. 이 옵션을 사용하는 하위 위치는 언제든지 사용 가능한 최대 공유 대역폭까지만 사용할 수 있습니다. |

제한 사항(Limitations)

- 4.5.0 릴리스에서 하위 위치가 생성되면 Orchestrator는 "기타(Other)" 하위 위치를 자동으로 저장합니다. 이전 버전의 Orchestrator에서는 Zscaler "기타(Other)" 하위 위치가 Orchestrator에 저장되지 않았습니다. Orchestrator를 4.5.0 릴리스로 업그레이드한 후 자동화를 사용하여 새로운 일반(기타(Other) 아님) 하위 위치를 생성한 후에만 "기타(Other)" 하위 위치를 자동으로 가져옵니다.

- Zscaler 하위 위치에는 겹치는 IP 주소(서브넷 IP 범위)가 있을 수 없습니다. IP 주소가 충돌하는 여러 하위 위치를 편집(추가, 업데이트 또는 삭제)하려고 하면 자동화가 실패할 수 있습니다.

- 사용자는 위치 및 하위 위치의 대역폭을 동시에 업데이트할 수 없습니다.

- 하위 위치는 상위 위치 대역폭 제어를 사용하도록 설정한 경우 대역폭 제어를 위한 위치 대역폭 사용(Use Location Bandwidth) 옵션을 지원합니다. 사용자가 상위 위치에서 위치 대역폭 제어를 해제하면 Orchestrator는 하위 위치 대역폭 제어 옵션을 사전에 확인하거나 업데이트하지 않습니다.