Okta에서 Workspace ONE Access로 SCIM 사용자 프로비저닝을 구성하는 첫 번째 단계로서, Workspace ONE Access에서 필요한 사전 필수 작업을 완료합니다. 이러한 작업에는 OAuth 2.0 클라이언트 생성, OAuth Bearer 토큰 생성 및 [기타] 유형의 디렉토리 생성이 포함됩니다.

이 중 일부 작업을 수행하려면 Postman 애플리케이션을 사용해야 하므로 시작하기 전에 https://www.getpostman.com에서 애플리케이션을 다운로드하여 설치하십시오.

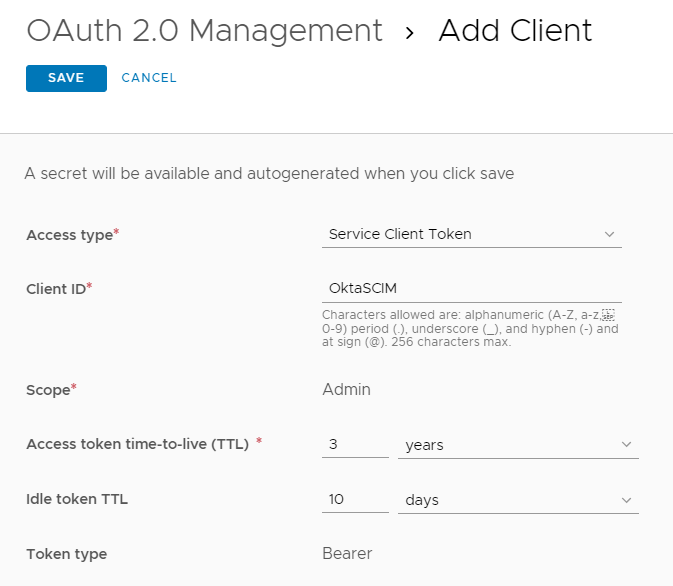

OAuth 2.0 클라이언트 생성

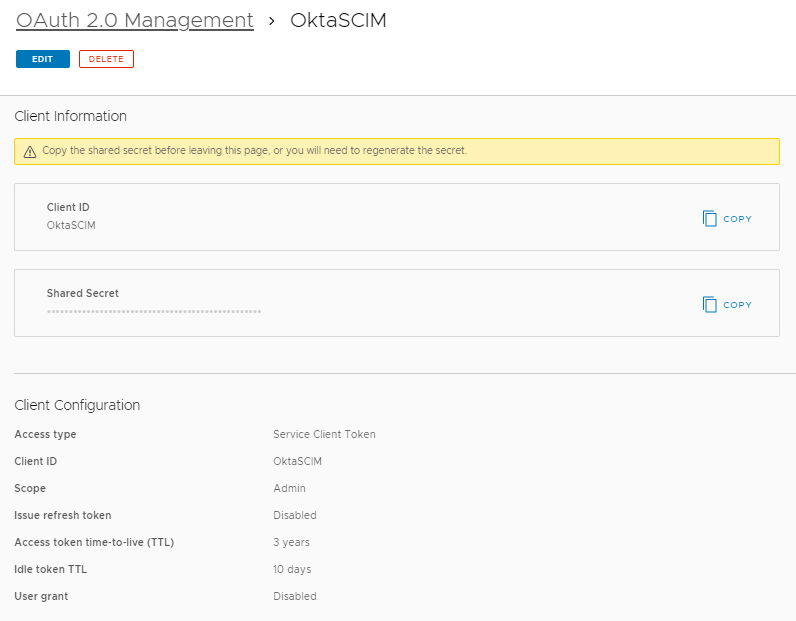

Workspace ONE Access 콘솔에서 Okta와의 SCIM 통합을 위한 OAuth 2.0 클라이언트를 생성합니다.

클라이언트를 생성하면 공유 암호가 자동으로 생성됩니다. 클라이언트를 생성한 후 공유 암호를 복사합니다. 암호는 나중에 설치 프로세스에서 필요합니다.

참고: 최신 릴리스의

Workspace ONE Access 콘솔에서

새 탐색 토글이 켜져 있으면 자신의 공유 암호를 입력할 수 없습니다. 공유 암호만 생성할 수 있습니다.

프로시저

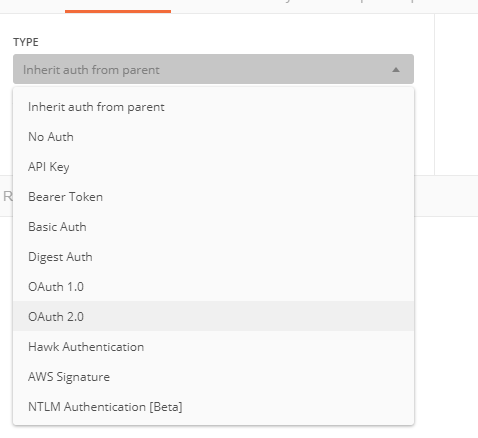

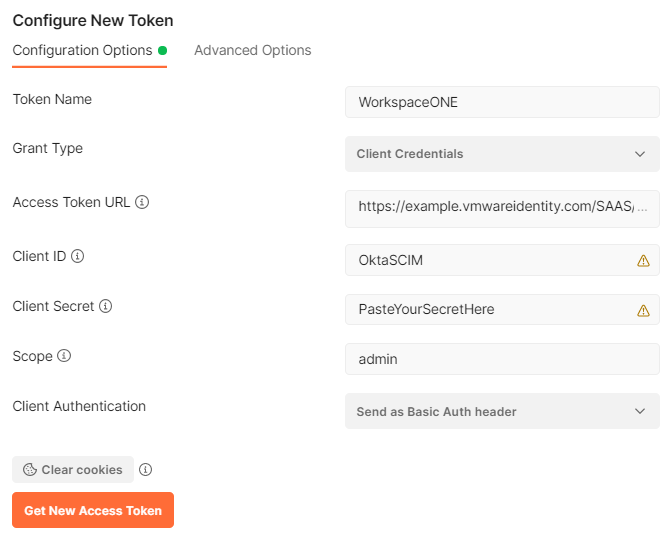

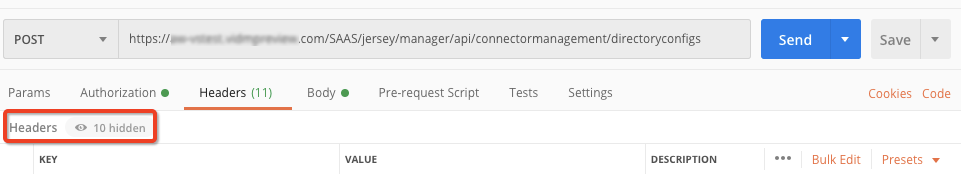

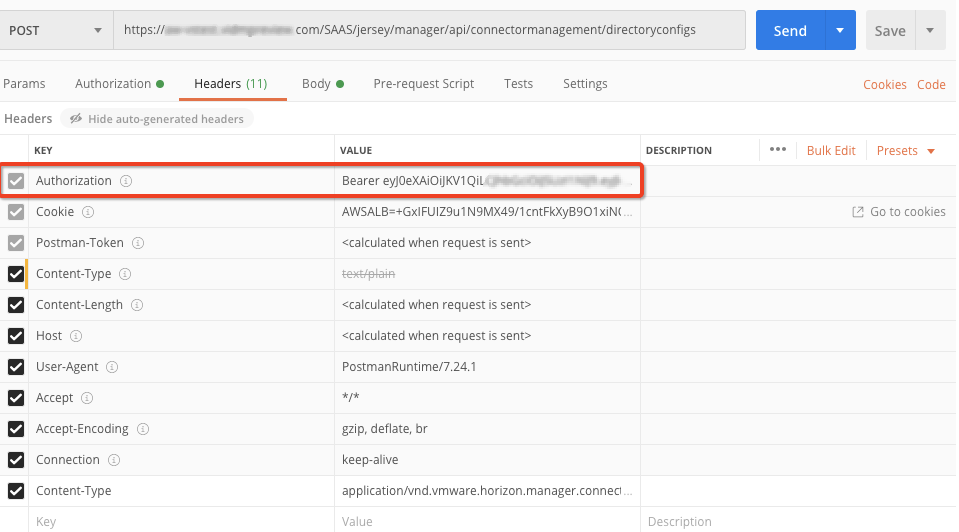

OAuth Bearer 토큰 생성

Workspace ONE Access에서 OAuth 2.0 클라이언트를 생성한 후에 OAuth Bearer 토큰을 생성합니다.

사전 요구 사항

Postman 애플리케이션을 다운로드하여 설치합니다. https://getpostman.com에서 Postman을 다운로드할 수 있습니다.

프로시저

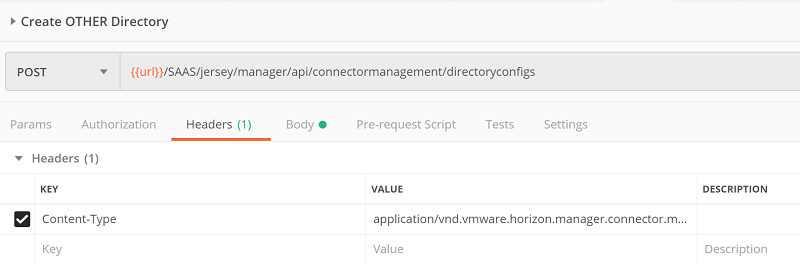

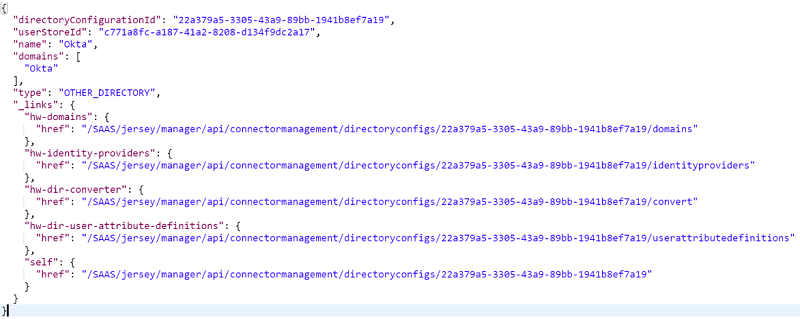

Workspace ONE Access에서 [기타] 유형의 디렉토리 생성

Postman 애플리케이션을 사용하여 Okta 사용자를 위하여 Workspace ONE Access에서 [기타] 유형의 디렉토리를 생성합니다.