Workspace ONE 테넌트에 대해 VMware Identity Services를 사용하도록 설정한 후 Microsoft Entra ID와의 통합을 설정합니다.

- VMware Identity Services 시작 마법사의 2단계 SCIM 2.0 기반 ID 제공자 통합에서 시작을 클릭합니다.

- Microsoft Entra ID 카드에서 설정을 클릭합니다.

- 마법사를 따라 Microsoft Entra ID와의 통합을 설정합니다.

1단계: 디렉토리 생성

VMware Identity Services에서 사용자 프로비저닝 및 ID 페더레이션을 설정하는 첫 번째 단계로, ID 제공자로부터 프로비저닝된 사용자 및 그룹에 대한 디렉토리를 Workspace ONE Cloud 콘솔에 생성합니다.

프로시저

다음에 수행할 작업

사용자 및 그룹 프로비저닝을 설정합니다.

2단계: 사용자 및 그룹 프로비저닝 설정

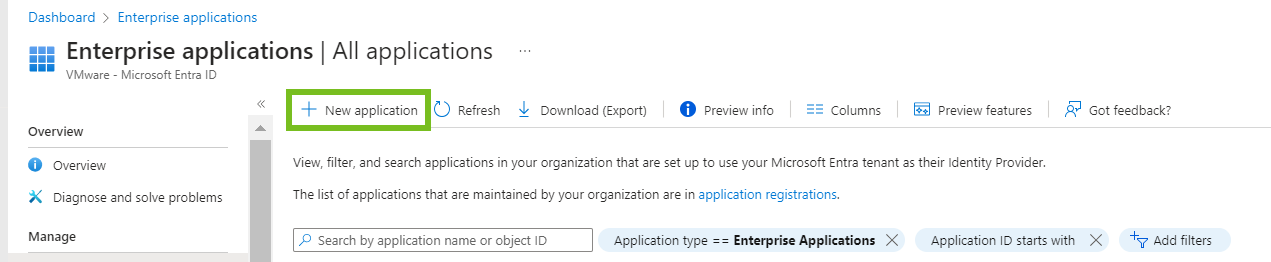

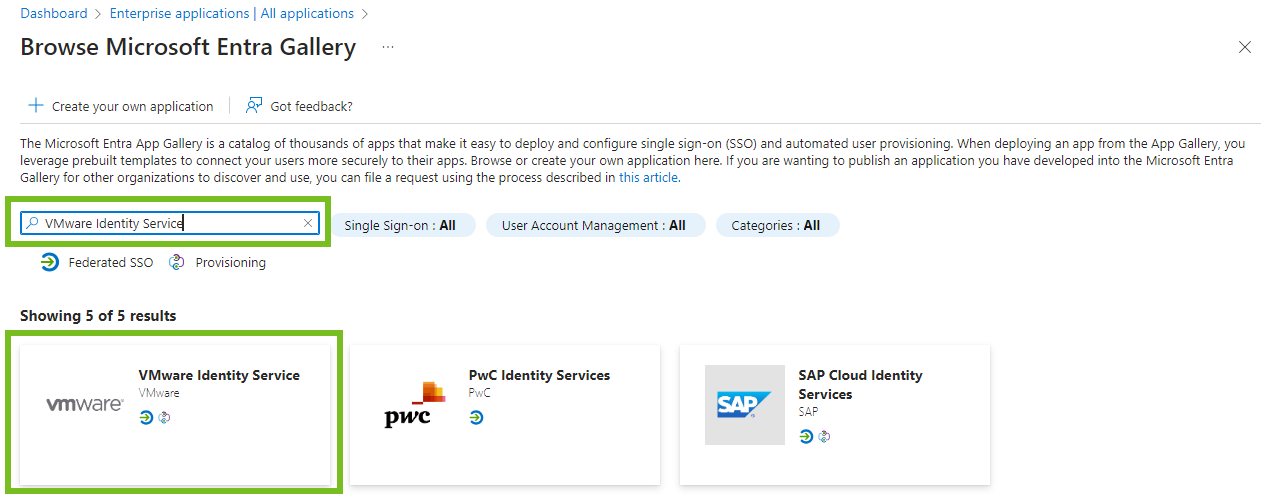

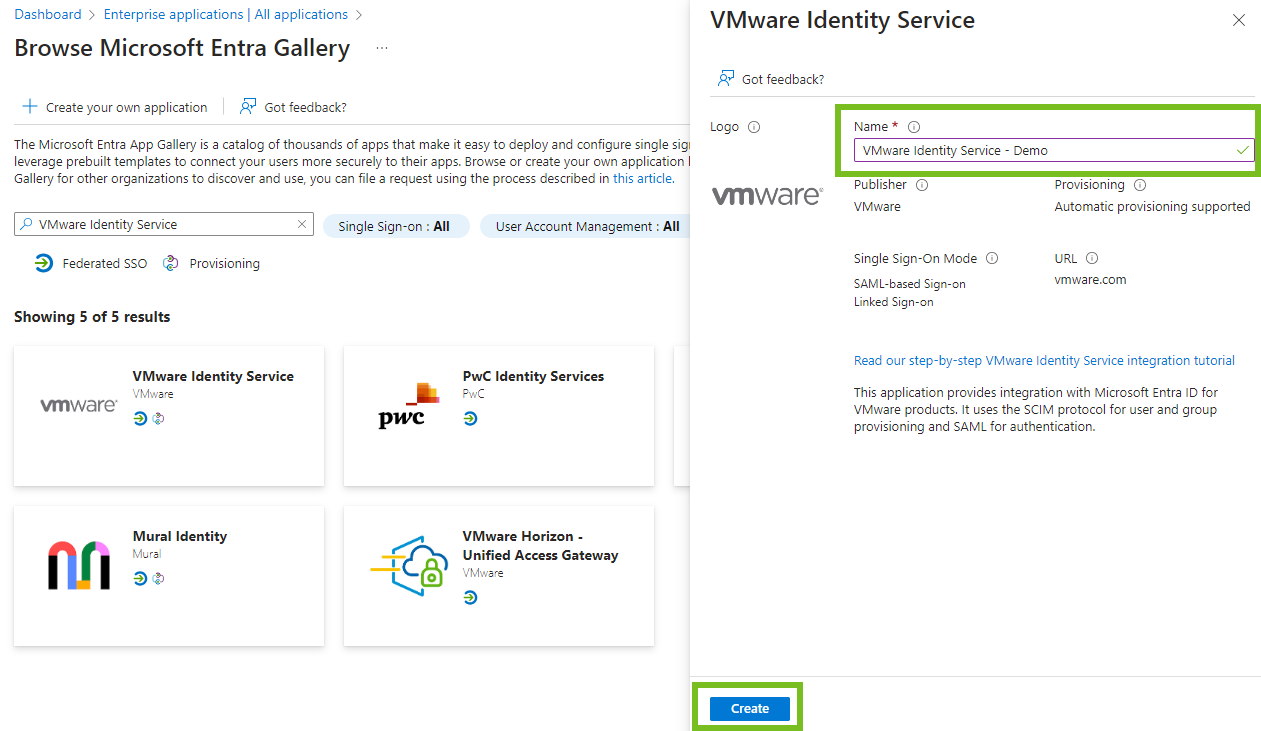

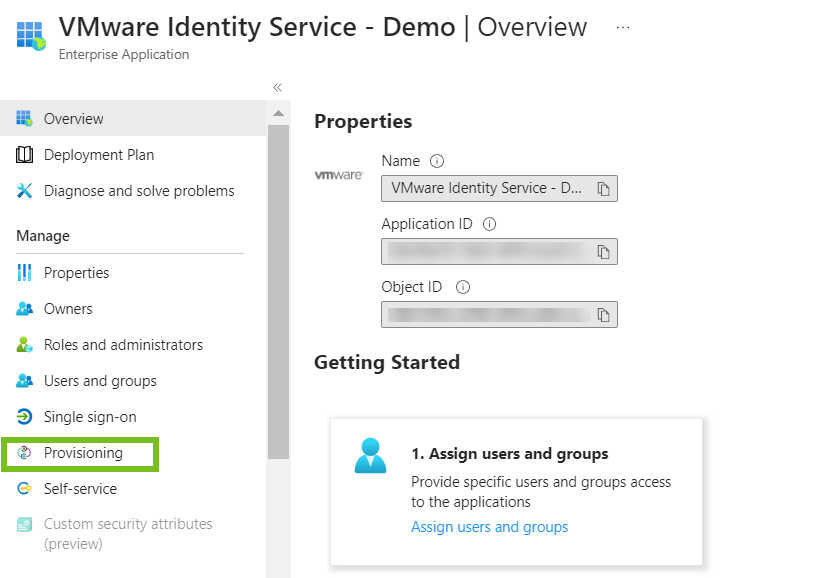

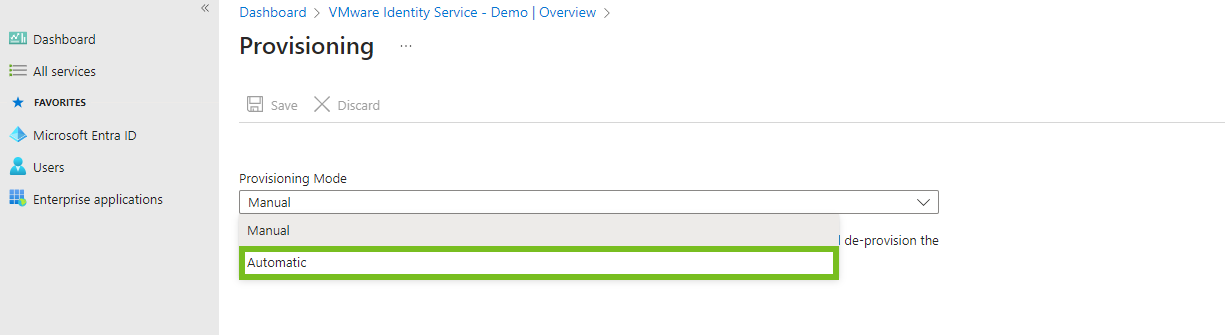

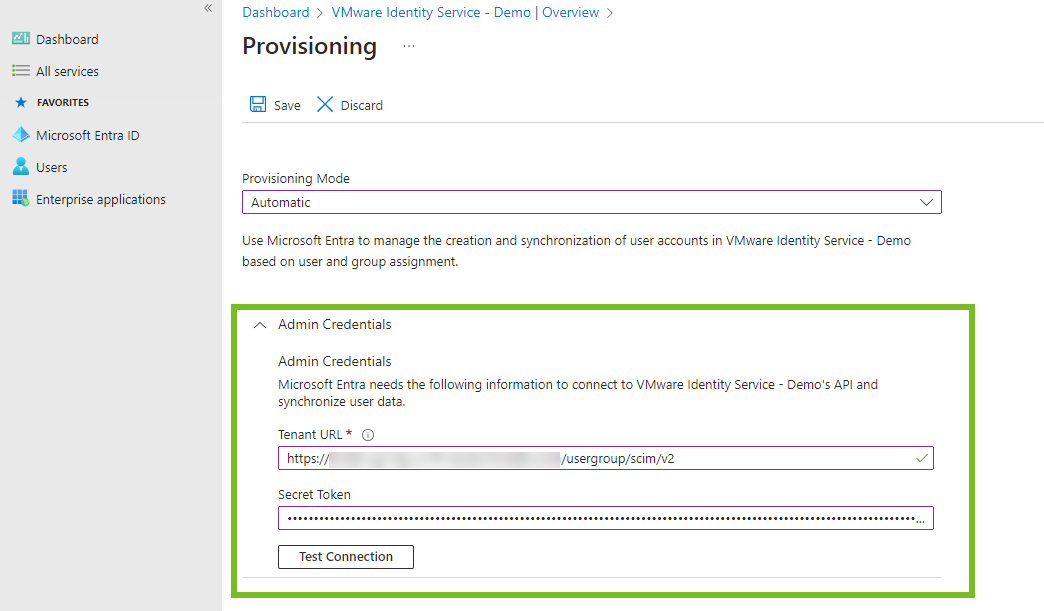

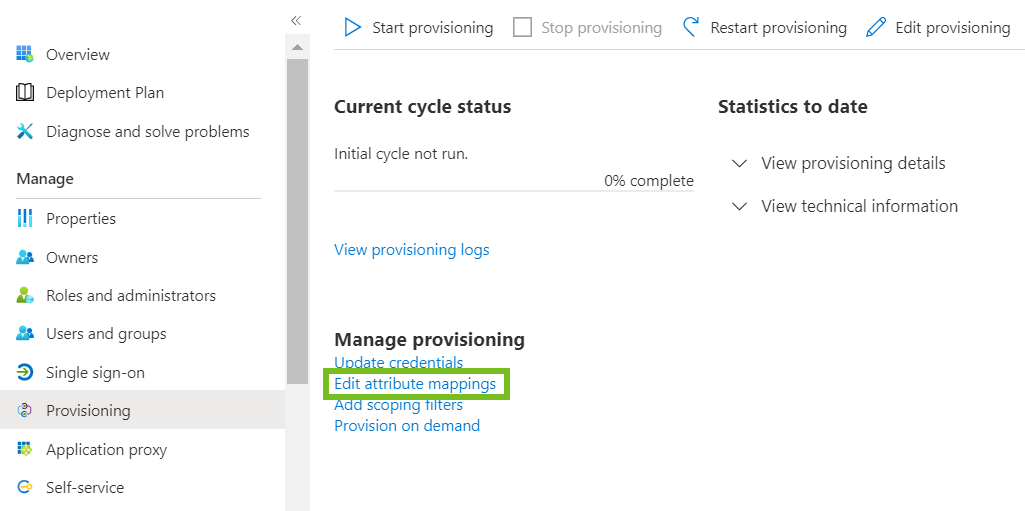

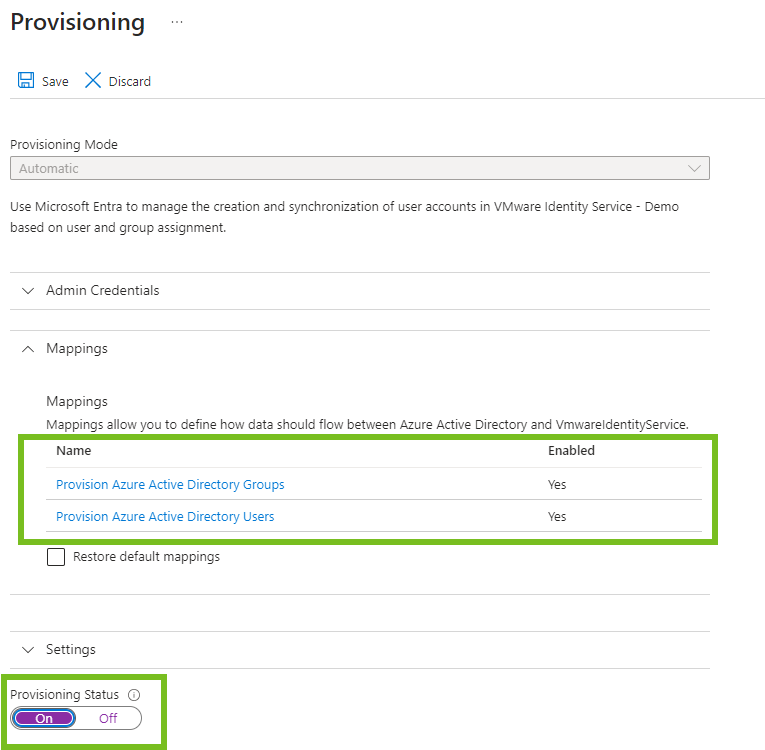

VMware Identity Services에 디렉토리를 생성한 후 사용자 및 그룹 프로비저닝을 설정합니다. 프로비저닝에 필요한 관리 자격 증명을 생성하여 VMware Identity Services의 프로세스를 시작한 다음 Microsoft Entra ID에서 프로비저닝 애플리케이션을 생성하여 사용자 및 그룹을 Workspace ONE에 프로비저닝합니다.

사전 요구 사항

Microsoft Entra ID에 프로비저닝을 설정하는 데 필요한 권한이 있는 관리자 계정이 있습니다.

프로시저

다음에 수행할 작업

Workspace ONE Cloud 콘솔로 돌아가 VMware Identity Services 마법사를 계속합니다.

3단계: SCIM 사용자 특성 매핑

사용자 특성을 매핑하여 Microsoft Entra ID에서 Workspace ONE 서비스로 동기화합니다. Microsoft Entra 관리 센터에서 SCIM 사용자 특성을 추가한 다음, Microsoft Entra ID 특성에 매핑합니다. 최소한도로 VMware Identity Services 및 Workspace ONE 서비스에 필요한 특성을 동기화합니다.

VMware Identity Services 및 Workspace ONE 서비스에는 다음과 같은 SCIM 사용자 특성이 필요합니다.

| Microsoft Entra ID 특성 | SCIM 사용자 특성(필수) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

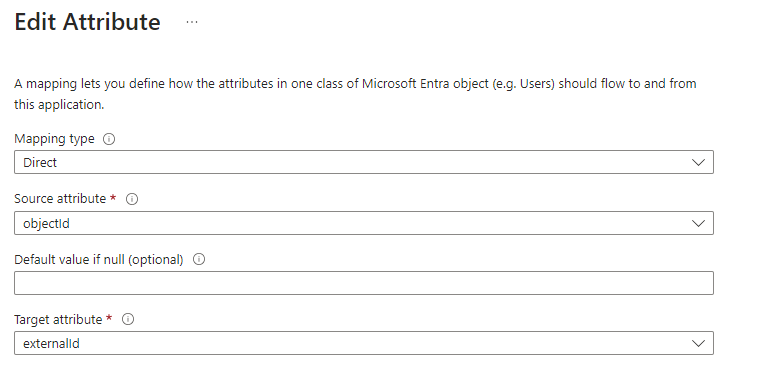

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

이러한 특성 및 특성을 Workspace ONE 특성에 매핑하는 방법에 대한 자세한 내용은 VMware Identity Services의 사용자 특성 매핑 항목을 참조하십시오.

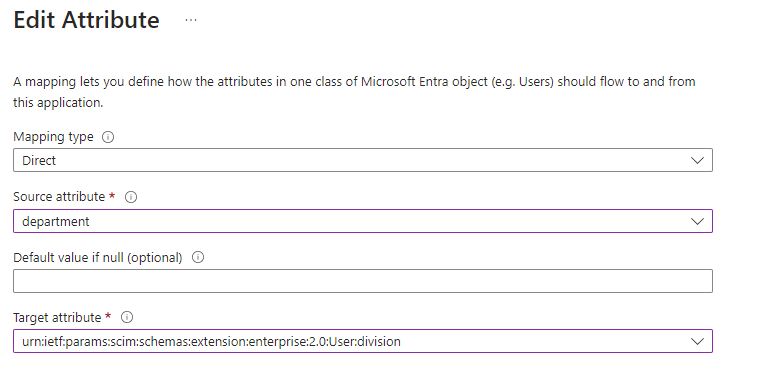

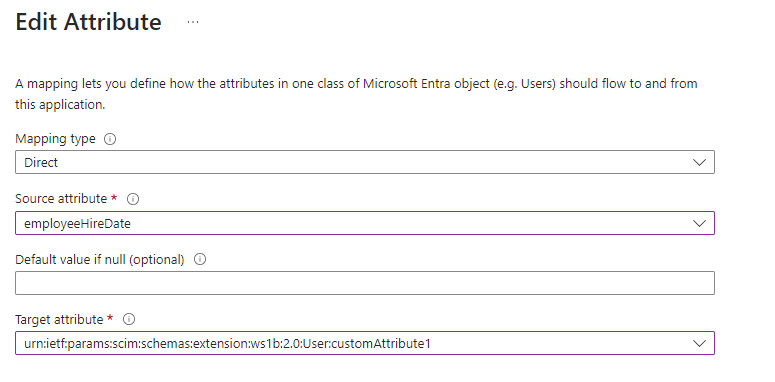

필수 특성 외에도 선택적 특성 및 사용자 지정 특성을 동기화할 수 있습니다. 지원되는 선택적 및 사용자 지정 특성 목록은 VMware Identity Services의 사용자 특성 매핑을 참조하십시오.

프로시저

다음에 수행할 작업

Workspace ONE Cloud 콘솔로 돌아가 VMware Identity Services 마법사를 계속합니다.

4단계: 인증 프로토콜 선택

Workspace ONE Cloud 콘솔에서 페더레이션된 인증에 사용할 프로토콜을 선택합니다. VMware Identity Services는 OpenID Connect 및 SAML 프로토콜을 지원합니다.

프로시저

다음에 수행할 작업

페더레이션된 인증을 위해 VMware Identity Services 및 ID 제공자를 구성합니다.

5단계: 인증 구성

Microsoft Entra ID를 사용하여 페더레이션된 인증을 구성하려면 VMware Identity Services의 서비스 제공자 메타데이터를 사용하여 Microsoft Entra ID에서 OpenID Connect 또는 SAML 애플리케이션을 설정하고 애플리케이션의 값으로 VMware Identity Services를 구성합니다.

OpenID Connect

OpenID Connect를 인증 프로토콜로 선택한 경우 다음 단계를 수행합니다.

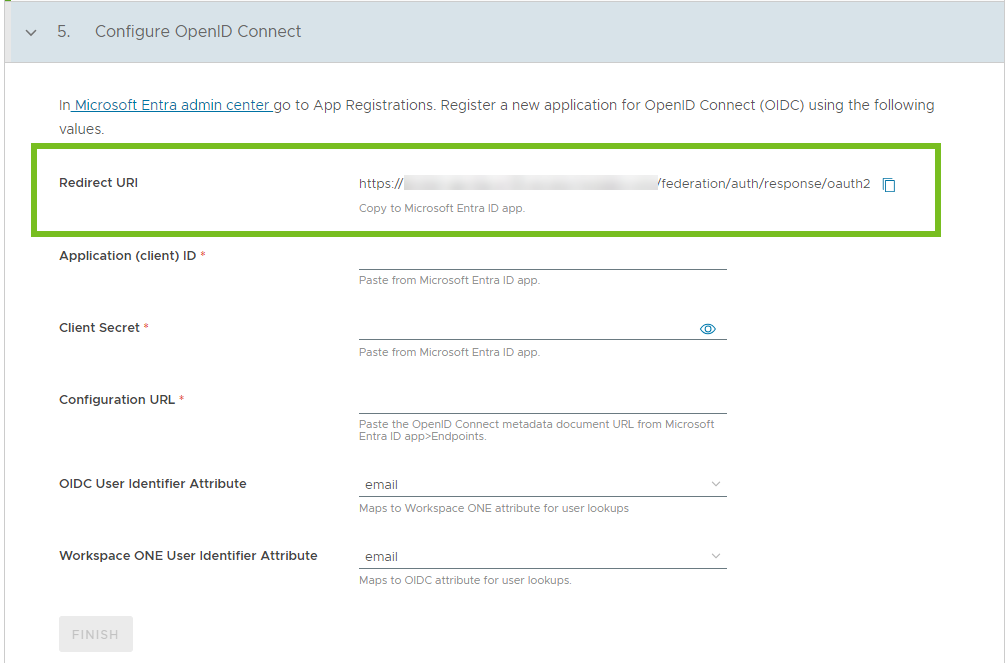

- VMware Identity Services 마법사의 5단계 OpenID Connect 구성에서 리디렉션 URI 값을 복사합니다.

Microsoft Entra 관리 센터에서 OpenID Connect 애플리케이션을 생성할 때 다음 단계에 이 값이 필요합니다.

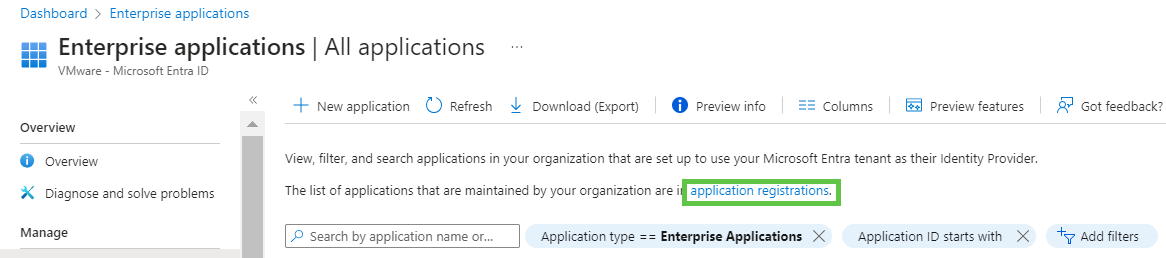

- Microsoft Entra 관리 센터에서 으로 이동합니다.

- 새 등록을 클릭합니다.

- 애플리케이션 등록 페이지에서 애플리케이션의 이름을 입력합니다.

- 리디렉션 URI에서 웹을 선택하고 VMware Identity Services 마법사의 OpenID Connect 구성 섹션에서 복사한 리디렉션 URI 값을 복사하여 붙여 넣습니다.

예:

- 등록을 클릭합니다.

성공적으로 생성된 애플리케이션 이름 메시지가 표시됩니다.

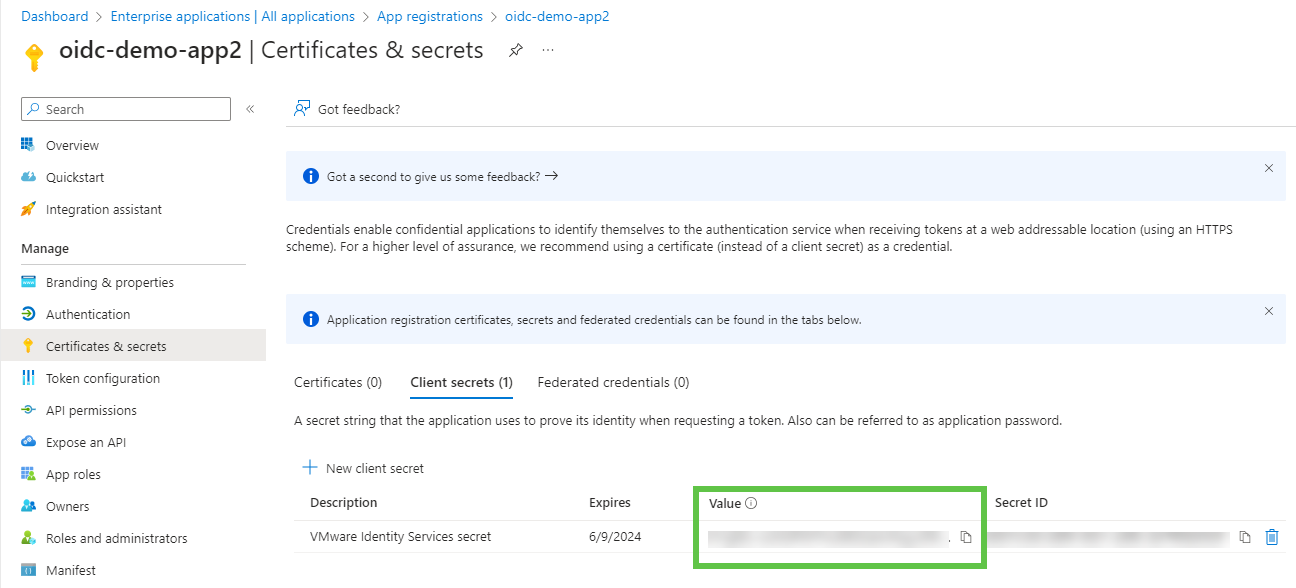

- 애플리케이션에 대한 클라이언트 암호를 생성합니다.

- 클라이언트 자격 증명: 인증서 또는 암호 추가 링크를 클릭합니다.

- + 새 클라이언트 암호를 클릭합니다.

- 클라이언트 암호 추가 창에서 암호에 대한 설명 및 만료 기간을 입력합니다.

- 추가를 클릭합니다.

암호가 생성되고 클라이언트 암호 탭에 나타납니다.

- 그 옆의 복사 아이콘을 클릭하여 암호 값을 복사합니다.

암호를 복사하지 않고 페이지를 벗어나면 새 암호를 생성해야 합니다.

이후 단계에서는 VMware Identity Services 마법사에서 암호를 입력합니다.

- 애플리케이션이 VMware Identity Services API를 호출할 수 있는 사용 권한을 부여합니다.

- 관리 아래의 API 사용 권한을 선택합니다.

- 조직에 대한 관리자 동의 허용을 클릭하고 확인 상자에서 예를 클릭합니다.

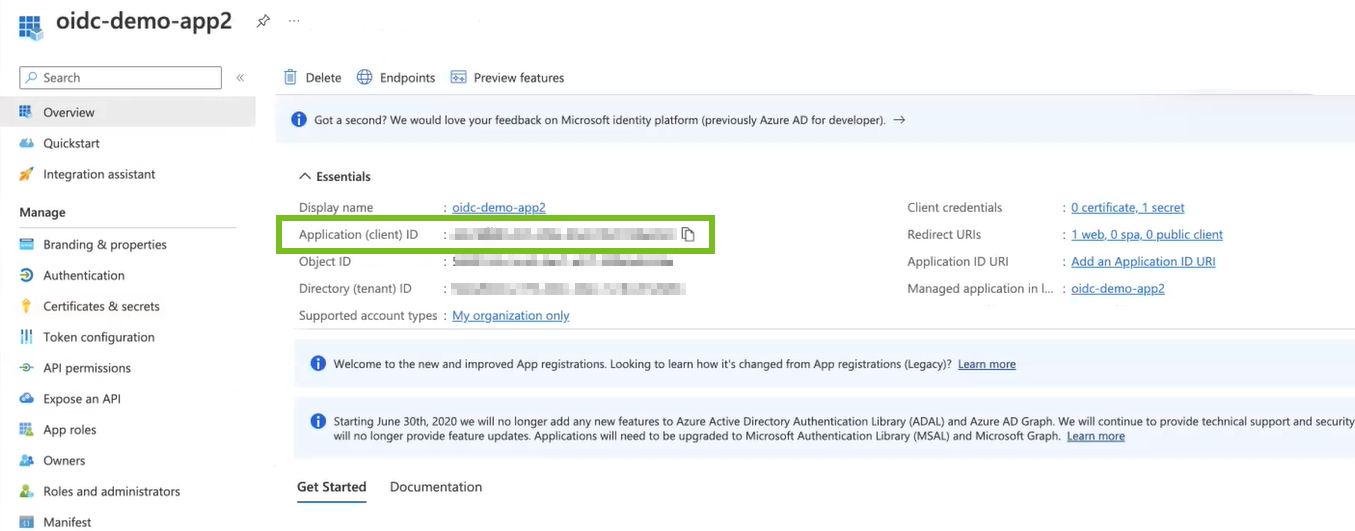

- 클라이언트 ID를 복사합니다.

- 애플리케이션 페이지의 왼쪽 창에서 개요를 선택합니다.

- 애플리케이션(클라이언트) ID 값을 복사합니다.

VMware Identity Services 마법사의 이후 단계에서 클라이언트 ID를 입력합니다.

- OpenID Connect 메타데이터 문서 값을 복사합니다.

- 애플리케이션 개요 페이지에서 끝점을 클릭합니다.

- 끝점 창에서 OpenID Connect 메타데이터 문서 값을 복사합니다.

VMware Identity Services 마법사의 다음 단계에서 클라이언트 ID를 입력합니다.

- Workspace ONE Cloud 콘솔에서 VMware Identity Services 마법사로 돌아가서 OpenID Connect 구성 섹션의 구성을 완료합니다.

애플리케이션(클라이언트) ID Microsoft Entra ID OpenID Connect 애플리케이션에서 복사한 애플리케이션(클라이언트) ID 값을 붙여 넣습니다. Client Secret Microsoft Entra ID OpenID Connect 애플리케이션에서 복사한 클라이언트 암호를 붙여 넣습니다. 구성 URL Microsoft Entra ID OpenID Connect 애플리케이션에서 복사한 OpenID Connect 메타데이터 문서 값을 붙여 넣습니다. OIDC 사용자 식별자 특성 이메일 특성은 사용자 조회를 위해 Workspace ONE 특성에 매핑됩니다. Workspace ONE 사용자 식별자 특성 사용자 조회를 위해 OpenID Connect 특성에 매핑할 Workspace ONE 특성을 지정합니다. - 완료를 클릭하여 VMware Identity Services와 Microsoft Entra ID 간의 통합 설정을 완료합니다.

SAML

SAML을 인증 프로토콜로 선택한 경우 다음 단계를 수행합니다.

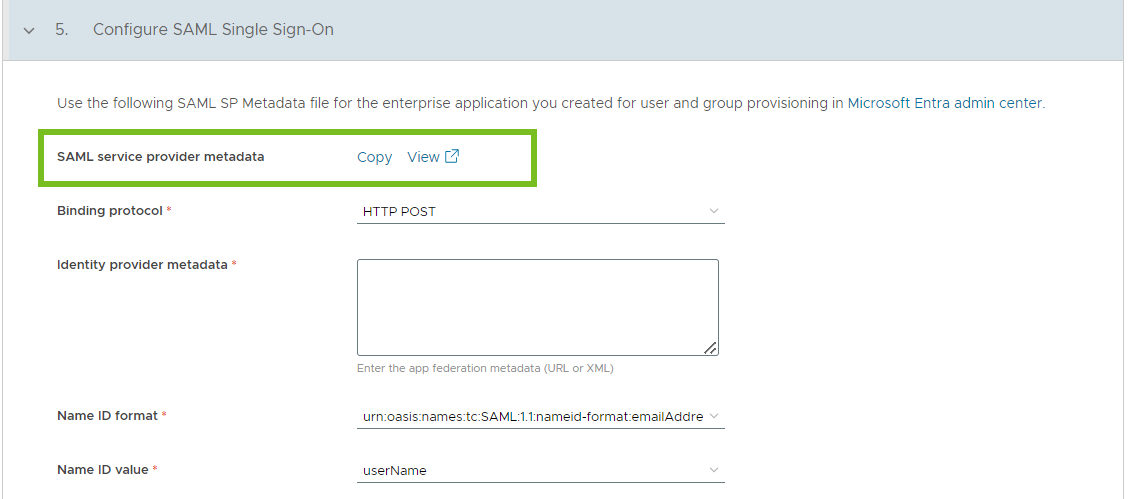

- Workspace ONE Cloud 콘솔에서 서비스 제공자 메타데이터를 가져옵니다.

VMware Identity Services 마법사의 5단계 SAML Single Sign-On 구성에서 SAML 서비스 제공자 메타데이터를 복사하거나 다운로드합니다.

참고: 메타데이터 파일을 사용하는 경우 엔티티 ID, Single sign-on URL 및 서명 인증서 값을 개별적으로 복사하여 붙여넣을 필요가 없습니다. - Microsoft Entra ID에서 애플리케이션을 구성합니다.

- Microsoft Entra 관리 센터의 왼쪽 창에서 엔터프라이즈 애플리케이션을 선택합니다.

- 2단계: 사용자 및 그룹 프로비저닝 설정에서 생성한 프로비저닝 애플리케이션을 검색하여 선택합니다.

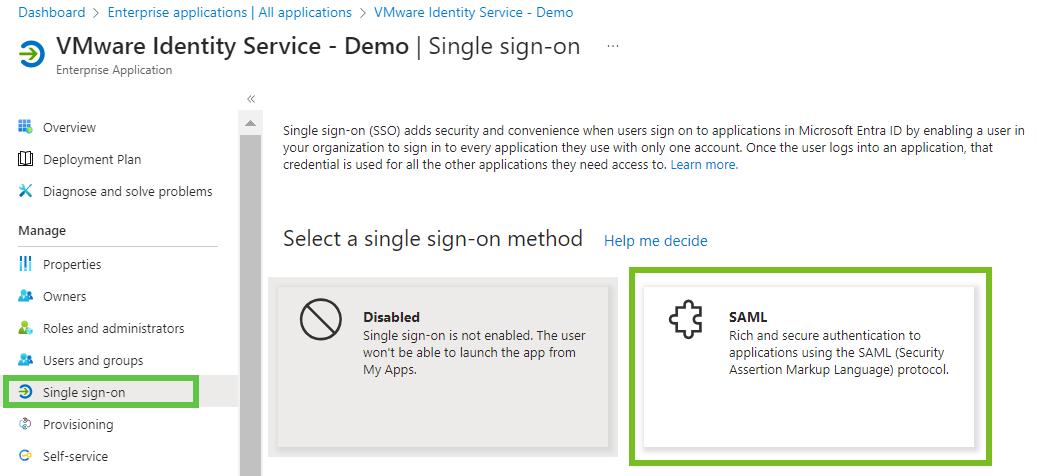

- 관리 메뉴에서 Single Sign-On을 선택합니다.

- Single Sign-On 방법으로 SAML을 선택합니다.

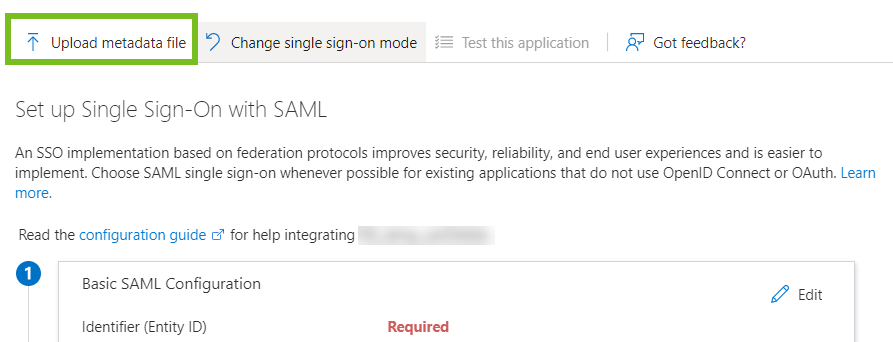

- 메타데이터 파일 업로드를 클릭하고 Workspace ONE Cloud 콘솔에서 복사한 메타데이터 파일을 선택한 후 추가를 클릭합니다.

- 기본 SAML 구성 창에서 다음 값을 확인합니다.

- 식별자(엔티티 ID) 값은 VMware Identity Services 마법사의 5단계에 표시된 엔티티 ID 값과 일치해야 합니다.

예: https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- 회신 URL(어설션 소비자 서비스 URL) 값은 VMware Identity Services 마법사의 5단계에 표시된 Single sign-on URL 값과 일치해야 합니다.

예: https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- 식별자(엔티티 ID) 값은 VMware Identity Services 마법사의 5단계에 표시된 엔티티 ID 값과 일치해야 합니다.

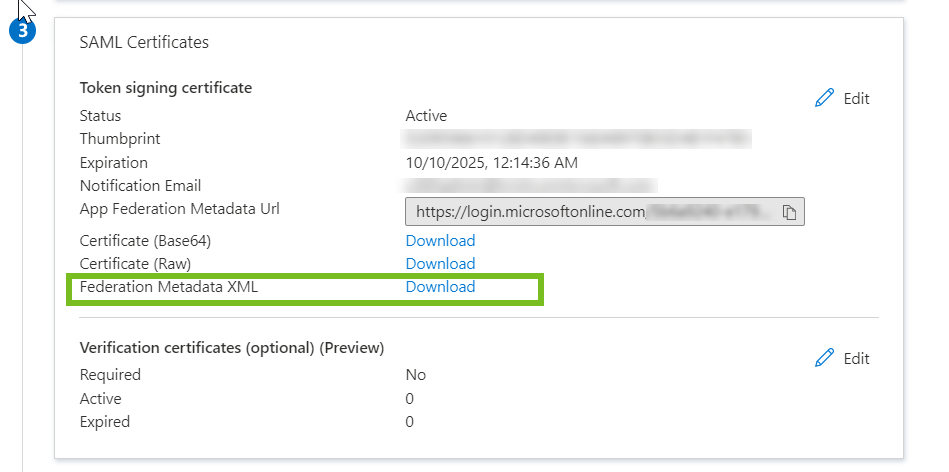

- Microsoft Entra ID에서 페더레이션 메타데이터를 가져옵니다.

- Microsoft Entra ID의 SAML 애플리케이션에서 SAML 인증서 섹션으로 스크롤합니다.

- 페더레이션 메타데이터 XML 다운로드 링크를 클릭하여 메타데이터를 다운로드합니다.

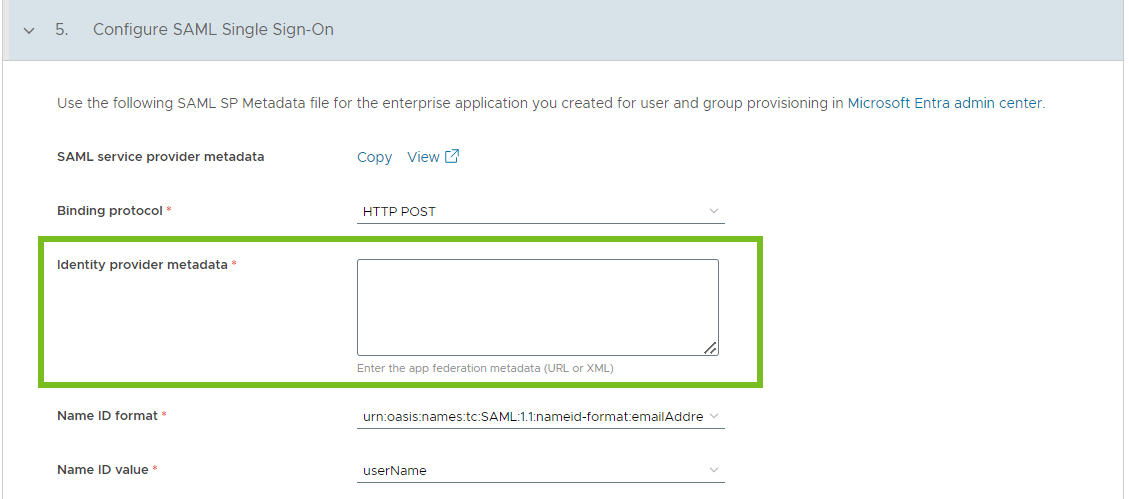

- Workspace ONE Cloud 콘솔에서 Microsoft Entra ID에서 다운로드한 파일의 페더레이션 메타데이터를 복사한 후 VMware Identity Services 마법사의 5단계 ID 제공자 메타데이터 텍스트 상자에 붙여 넣습니다.

- SAML Single Sign-On 구성 섹션의 나머지 옵션을 구성합니다.

- 바인딩 프로토콜: SAML 바인딩 프로토콜, HTTP POST 또는 HTTP 리디렉션을 선택합니다.

- 이름 ID 형식: 이름 ID 형식 및 이름 ID 값 설정을 사용하여 Microsoft Entra ID와 VMware Identity Services 간에 사용자를 매핑합니다. 이름 ID 형식의 경우, SAML 응답에 사용되는 이름 ID 형식을 지정합니다.

- 이름 ID 값: SAML 응답에서 수신된 이름 ID 값을 매핑할 VMware Identity Services 사용자 특성을 선택합니다.

- 고급 옵션 > SAML 단일 로그아웃 사용: 사용자가 Workspace ONE 서비스에서 로그아웃한 후 ID 제공자 세션에서 사용자를 로그아웃하려면 이 옵션을 선택합니다.

- 완료를 클릭하여 VMware Identity Services와 Microsoft Entra ID 간의 통합 설정을 완료합니다.

결과

VMware Identity Services와 Microsoft Entra ID 간의 통합이 완료되었습니다.

디렉토리는 VMware Identity Services에 생성되며 Microsoft Entra ID의 프로비저닝 애플리케이션에서 사용자 및 그룹을 푸시하면 채워집니다. 프로비저닝된 사용자 및 그룹은 Microsoft Entra ID와 통합하도록 선택한 Workspace ONE 서비스에 자동으로 표시됩니다(예: Workspace ONE Access 및 Workspace ONE UEM).

Workspace ONE Access 및 Workspace ONE UEM 콘솔에서는 디렉토리를 편집할 수 없습니다. 디렉토리, 사용자, 사용자 그룹, 사용자 특성 및 ID 제공자 페이지는 읽기 전용입니다.

다음에 수행할 작업

다음에는 사용자 및 그룹을 프로비저닝할 Workspace ONE 서비스를 선택합니다.

Workspace ONE UEM이 선택한 서비스 중 하나인 경우 Workspace ONE UEM Console에서 추가 설정을 구성합니다.

그런 다음, Microsoft Entra ID 프로비저닝 애플리케이션에서 사용자 및 그룹을 푸시합니다. Workspace ONE에 사용자 프로비저닝의 내용을 참조하십시오.