보안 부팅은 UEFI 펌웨어 표준의 일부입니다. 보안 부팅을 사용하는 경우 운영 체제 부팅 로더의 서명이 암호화된 경우가 아니면 시스템에서 모든 UEFI 드라이버 또는 애플리케이션의 로드를 거부합니다. vSphere 6.5 이상에서 ESXi는 보안 부팅을 지원합니다(하드웨어에서 보안 부팅을 사용하도록 설정한 경우).

ESXi가 UEFI 보안 부팅을 사용하는 방법

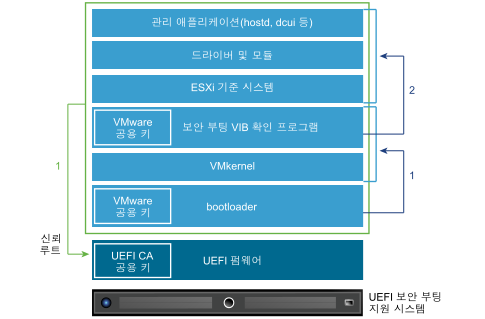

ESXi 버전 6.5 이상에서는 부팅 스택의 각 수준에서 UEFI 보안 부팅을 지원합니다.

참고: 업그레이드된 호스트에서 UEFI 보안 부팅을 사용하기 전에

ESXi 업그레이드 후 보안 부팅 유효성 검사 스크립트 실행의 다음 지침에 따라 호환성을 확인하십시오.

보안 부팅을 사용하는 경우 부팅 순서는 다음과 같이 진행됩니다.

- vSphere 6.5 이상에서는 ESXi 부팅 로더에 VMware 공용 키가 포함되어 있습니다. 부팅 로더는 이 키를 사용하여 커널의 서명 그리고 보안 부팅 VIB 확인 프로그램이 포함된 시스템의 작은 하위 집합을 확인합니다.

- VIB 확인 프로그램은 시스템에 설치된 모든 VIB 패키지를 확인합니다.

이때, UEFI 펌웨어의 일부인 인증서의 신뢰 루트와 함께 전체 시스템이 부팅됩니다.

참고:

vSphere 7.0 업데이트 2 이상으로 업그레이드하거나 설치하고

ESXi 호스트에 TPM이 있는 경우 TPM은 UEFI 보안 부팅의 PCR 값을 기반으로 TPM 정책을 사용하여 중요 정보를 봉인합니다. 이 값은 정책이 true로 충족되는 경우 후속 재부팅 중에 로드됩니다. vSphere 7.0 업데이트 2 이상에서 UEFI 보안 부팅을 비활성화하거나 활성화하려면

보안 ESXi 구성에 대한 보안 부팅 적용 활성화 또는 비활성화 항목을 참조하십시오.

UEFI 보안 부팅 문제 해결

보안 부팅이 부팅 순서의 임의 수준에서 실패하는 경우 오류가 발생합니다.

오류 메시지는 하드웨어 벤더 그리고 확인이 실패한 수준에 따라 달라집니다.

- 서명되지 않았거나 임의로 변경된 부팅 로더를 사용하여 부팅을 시도하는 경우 부팅 순서 중에 오류가 발생합니다. 정확한 메시지 내용은 하드웨어 벤더에 따라 다릅니다. 다음과 같은 오류가 표시될 수 있습니다(내용이 다를 수도 있음).

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- 커널이 임의로 변경된 경우 다음과 같은 오류가 발생할 수 있습니다.

Fatal error: 39 (Secure Boot Failed)

- 패키지(VIB 또는 드라이버)가 임의로 변경된 경우 보라색 화면에 다음과 같은 메시지가 표시됩니다.

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

보안 부팅 관련 문제를 해결하려면 다음 단계를 수행합니다.

- 보안 부팅이 비활성화된 호스트를 재부팅합니다.

- 보안 부팅 확인 스크립트를 실행합니다(ESXi 업그레이드 후 보안 부팅 유효성 검사 스크립트 실행 참조).

- /var/log/esxupdate.log 파일의 정보를 검토합니다.

ESXi 업그레이드 후 보안 부팅 유효성 검사 스크립트 실행

UEFI 보안 부팅을 지원하지 않는 버전에서 ESXi 호스트를 업그레이드한 후에는 보안 부팅을 활성화할 수 있는지 확인해야 합니다.

보안 부팅이 성공하려면 설치된 모든 VIB의 서명을 시스템에서 사용할 수 있어야 합니다. 이전 버전의 ESXi에서는 VIB를 설치할 때 서명이 저장되지 않습니다.

- ESXCLI 명령을 사용하여 업그레이드하는 경우 이전 버전의 ESXi에서 새 VIB 설치가 수행되기 때문에 서명이 저장되지 않고 보안 부팅이 불가능합니다.

- ISO를 사용하여 업그레이드하면 새 VIB에 서명이 저장됩니다. ISO를 사용하는 vSphere Lifecycle Manager 업그레이드에서도 마찬가지입니다.

- 이전 VIB가 시스템에 남아 있는 경우 해당 VIB의 서명을 사용할 수 없으며 보안 부팅도 불가능합니다.

- 시스템에서 타사 드라이버를 사용하고 VMware 업그레이드에 드라이버 VIB의 새 버전이 포함되지 않은 경우 이전 VIB가 업그레이드 후 시스템에 남아 있습니다.

- 드물지만 경우에 따라 VMware에서 특정 VIB의 진행 중인 개발을 중단하고 이를 대체하거나 폐기시키는 새 VIB를 제공하지 않을 경우 이전 VIB가 업그레이드 후 시스템에 남아 있습니다.

참고: UEFI 보안 부팅에는 최신 부팅 로더도 필요합니다. 이 스크립트는 최신 부팅 로더를 확인하지 않습니다.

사전 요구 사항

- 하드웨어가 UEFI 보안 부팅을 지원하는지 확인합니다.

- 모든 VIB가 최소 PartnerSupported의 허용 수준으로 서명되었는지 확인합니다. CommunitySupported 수준에서 VIB를 포함하는 경우 보안 부팅을 사용할 수 없습니다.