Okta와 같은 OIDC 준수 IDP(ID 제공자)를 사용하여 감독자를 구성할 수 있습니다. 통합을 완료하려면 감독자에 대한 콜백 URL을 사용하여 IDP를 구성합니다.

지원되는 외부 OIDC 제공자

| 외부 IDP | 구성 |

|---|---|

| Okta를 Pinniped용 OIDC 제공자로 구성도 참조하십시오. |

|

| Google OAuth |

감독자의 콜백 URL을 사용하여 IDP 구성

감독자의 TKG에서 사용할 외부 ID 제공자를 구성하는 경우 외부 ID 제공자에게 화면의 vCenter Server에서 사용할 수 있는 콜백 URL을 제공합니다.

Okta를 사용한 OIDC 구성 예시

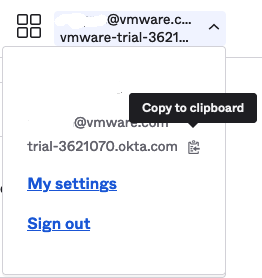

- Okta와 vCenter Server 간에 OIDC 연결을 생성하는 데 필요한 ID 제공자 콜백 URL을 복사합니다.

vSphere Client를 사용하여 에서 ID 제공자 콜백 URL을 가져옵니다. 이 URL을 임시 위치에 복사합니다.

그림 1. IDP 콜백 URL

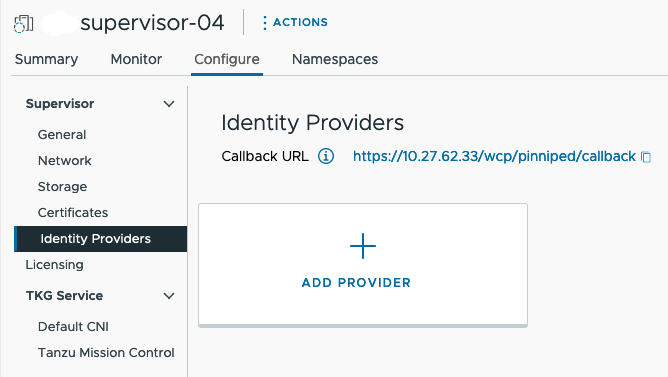

- 조직의 Okta 계정에 로그인하거나 https://www.okta.com/에서 평가판 계정을 생성합니다. 관리자 버튼을 클릭하여 Okta 관리 콘솔을 엽니다.

그림 2. Okta 관리 콘솔

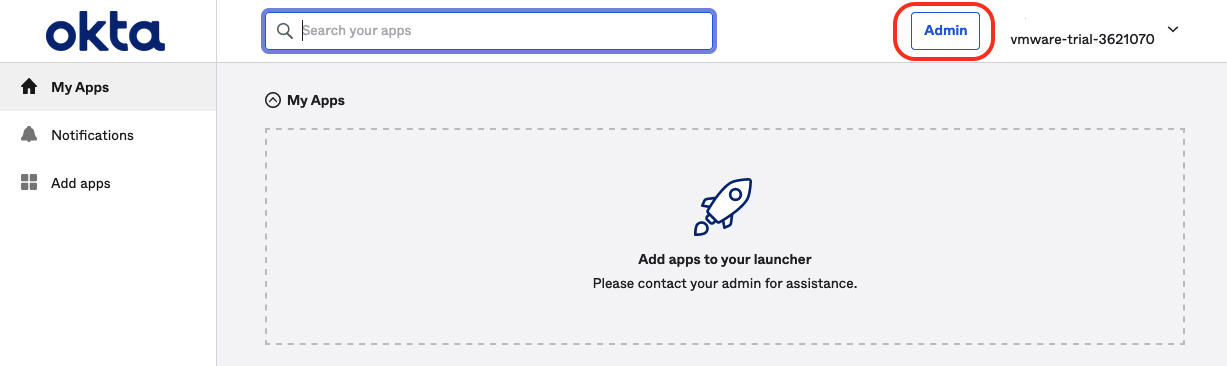

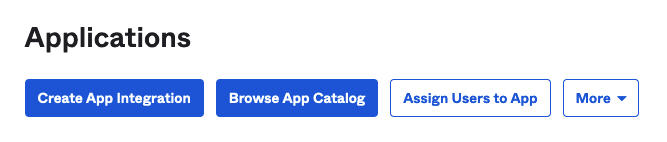

- 관리 콘솔의 Getting Started(시작) 페이지에서 로 이동합니다.

그림 3. Okta Getting Started(시작)

- Create App Integration(애플리케이션 통합 생성) 옵션을 선택합니다.

그림 4. Okta 애플리케이션 통합 생성

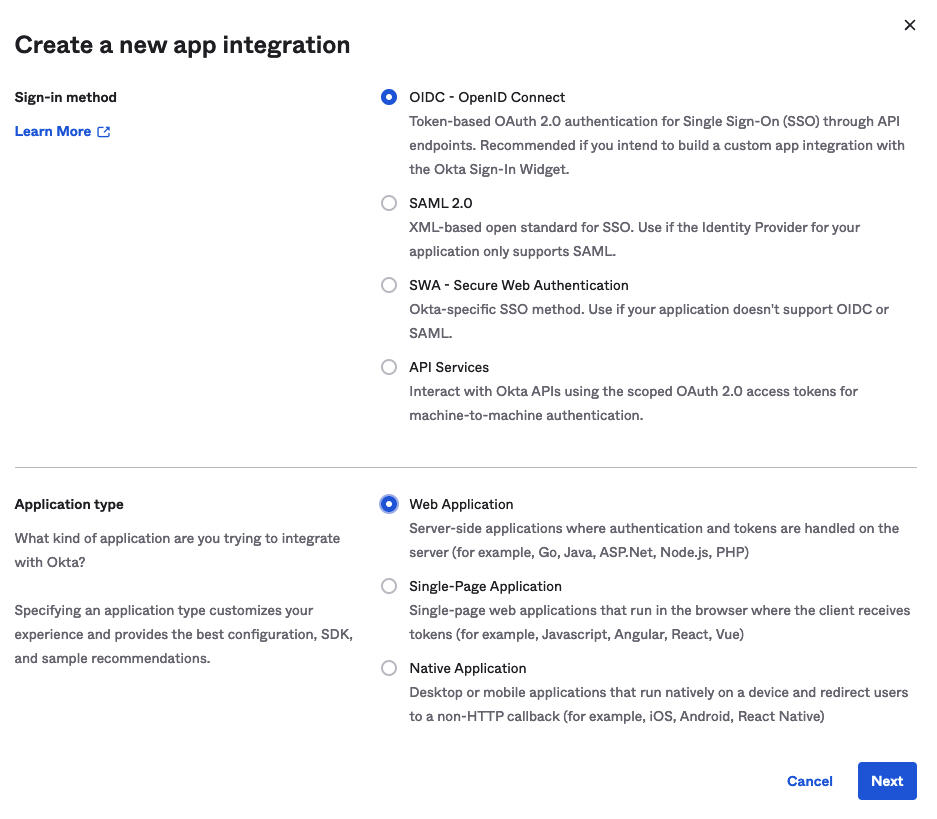

- 새 애플리케이션 통합을 생성합니다.

- Sign-in method(로그인 방법)를 OIDC - OpenID Connect로 설정합니다.

- Application type(애플리케이션 유형)을 Web Application(웹 애플리케이션)으로 설정합니다.

그림 5. Okta Sign-On 방법 및 애플리케이션 유형

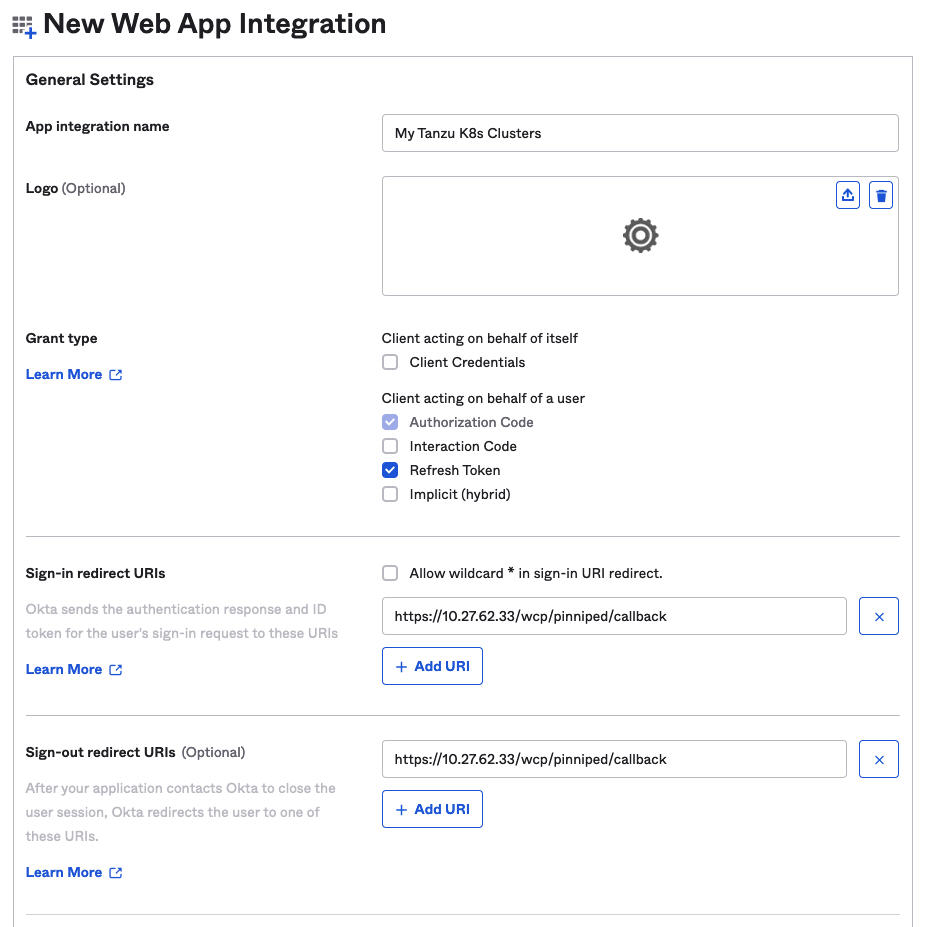

- Okta 웹 애플리케이션 통합 세부 정보를 구성합니다.

- 사용자 정의 문자열인 App integration name(애플리케이션 통합 이름)을 제공합니다.

- Grant type(권한 부여 유형) 지정: Authorization Code(인증 코드)를 선택하고 Refresh Token(새로 고침 토큰)도 선택합니다.

- Sign-in redirect URIs(로그인 리디렉션 URI): 감독자에서 복사한 ID 제공자 콜백 URL(1단계 참조)(예: https://10.27.62.33/wcp/pinnipend/callback)을 입력합니다.

- Sign-out redirect URIs(로그아웃 리디렉션 URI): 감독자에서 복사한 ID 제공자 콜백 URL(1단계 참조)(예: https://10.27.62.33/wcp/pinnipend/callback)을 입력합니다.

그림 6. Okta 웹 애플리케이션 통합 세부 정보

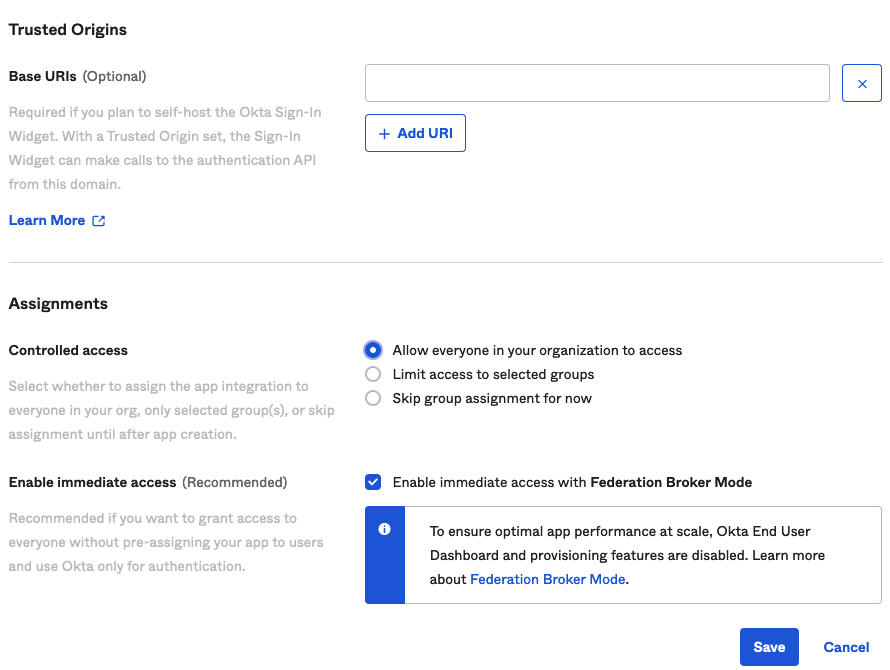

- 사용자 액세스 제어를 구성합니다.

섹션에서 조직에 존재하는 Okta 사용자 중 Tanzu Kubernetes Grid 클러스터에 액세스할 수 있는 사용자를 선택적으로 제어할 수 있습니다. 이 예시에서 조직에 정의된 모든 사람이 액세스할 수 있도록 허용합니다.

그림 7. Okta 액세스 제어

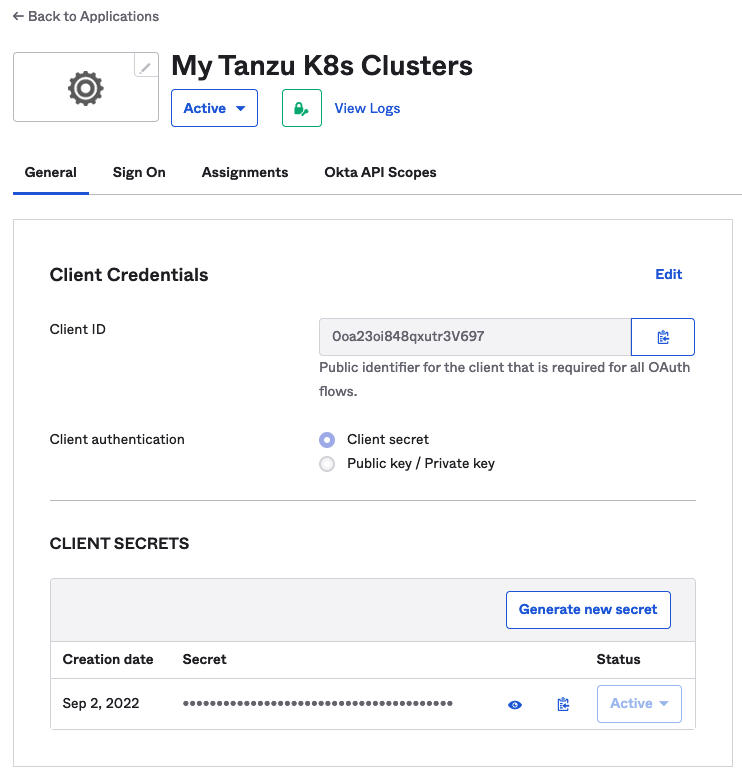

- Save(저장)를 클릭하고 반환되는 Client ID(클라이언트 ID) 및 Client Secret(클라이언트 암호)을 복사합니다.

OKTA 구성을 저장하면 관리 콘솔에 클라이언트 ID 및 클라이언트 암호가 제공됩니다. 외부 ID 제공자를 사용하여 감독자를 구성하는 데 필요하므로 두 데이터를 모두 복사합니다.

그림 8. OIDC 클라이언트 ID 및 암호

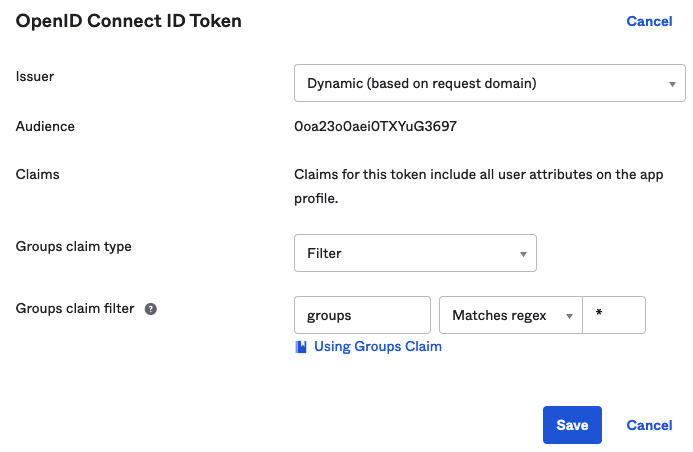

- OpenID Connect ID 토큰을 구성합니다.

Sign On(로그온) 탭을 클릭합니다. OpenID Connect ID Token(OpenID Connect ID 토큰) 섹션에서 Edit(편집) 링크를 클릭하고 Groups claim type(그룹 할당 유형) 필터를 입력한 후 Save(저장)를 클릭하여 설정을 저장합니다.

예를 들어 클레임 이름 "groups"가 모든 그룹과 일치하도록 하려면 를 선택합니다.

그림 9. OpenID Connect ID 토큰

- Issuer URL(발급자 URL)을 복사합니다.

감독자를 구성하려면 Client ID(클라이언트 ID) 및 Client Secret(클라이언트 암호) 외에 Issuer URL(발급자 URL)이 필요합니다.

Okta 관리 콘솔에서 Issuer URL(발급자 URL)을 복사합니다.그림 10. Okta 발급자 URL