Met het Automation Config-systeem voor op rollen gebaseerde toegangscontrole kunt u rechteninstellingen voor meerdere gebruikers tegelijk definiëren, omdat rechteninstellingen voor een rol van toepassing zijn op alle gebruikers die in de rol zijn opgenomen. U kunt deze instellingen definiëren in de werkplek Rollen in de gebruikersinterface.

- Gebruiker - De standaardrol toegewezen aan alle nieuwe lokale gebruikers, SSO- en LDAP-gebruikers. De gebruikersrol heeft betrekking op basisrechten, zoals leestoegang, die nodig zijn voor het uitvoeren van vele basisfuncties. Gebruikers die deze rol krijgen, kunnen opdrachten bekijken en uitvoeren en ook opdrachtgeschiedenis, opdrachtretourneringen en rapporten voor bepaalde minions en opdrachttypen bekijken, beperkt tot de instellingen voor resourcetoegang van de rol.

- Beheerder - Deze rol heeft toegang nodig tot meer geavanceerde tools dan de gebruikersrol en heeft zodoende toegang tot Systeembeheer. Beheerders kunnen gevoelige gegevens in de gebruikersinstellingen en pillar bekijken (en in sommige gevallen bewerken). De rol kan resources zoals bestanden, opdrachten en doelen maken, bijwerken en verwijderen. Beheerders kunnen indien nodig ook sleutels beheren bij het configureren van nieuwe knooppunten.

- Supergebruiker - Supergebruikers kunnen elke bewerking in Automation Config uitvoeren, waaronder het krijgen van toegang tot Systeembeheer en het accepteren van mastersleutels.

rootis toegewezen aan de rol Supergebruiker (Superuser). De rol kan niet worden verwijderd of gekloond. U kunt elke groep of gebruiker aan de rol toevoegen, maar u kunt de andere instellingen van de rol niet wijzigen. Alleen geavanceerde gebruikers mogen worden toegevoegd aan de rol Supergebruiker (Superuser), omdat de beperkingen voor rechten effectief worden omzeild.

Daarnaast kunt u speciaal gedefinieerde rollen maken voor de unieke behoeften van uw organisatie.

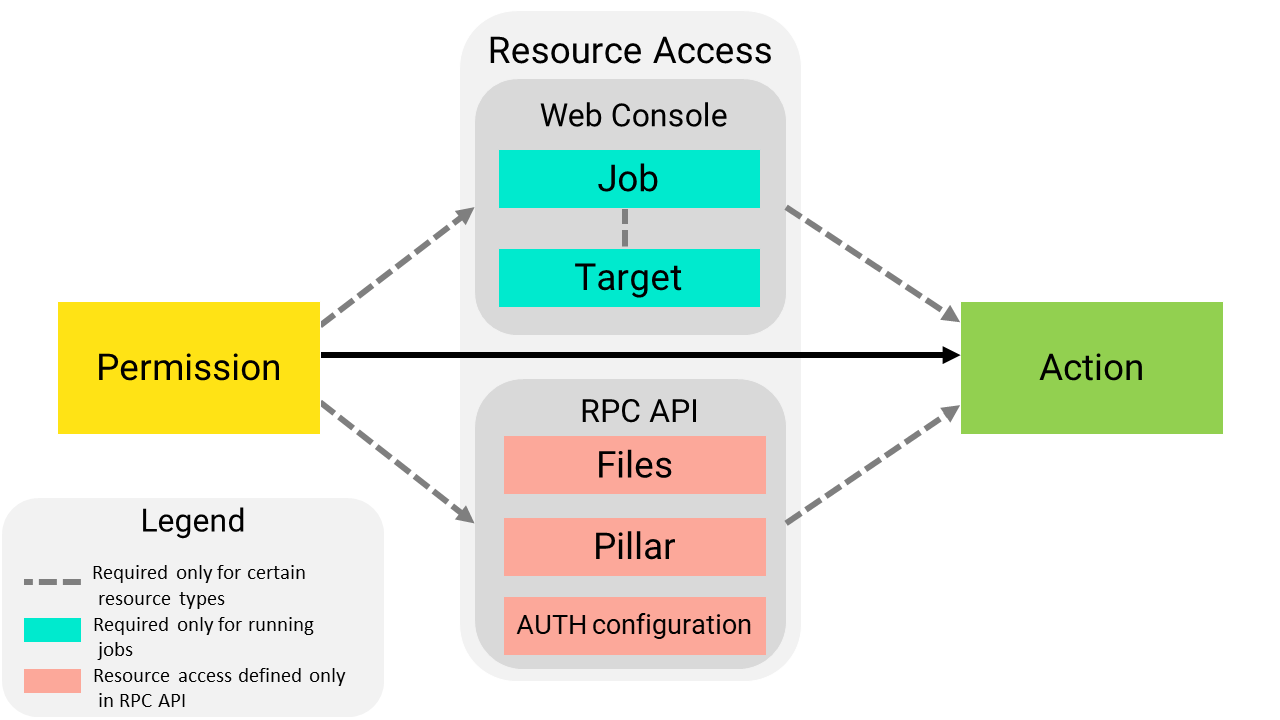

Als u een rolrecht wilt geven om een taak te voltooien, moet u zowel de toegestane taak definiëren als toegang tot een resource of functioneel gebied toewijzen. Een recht is een ruime categorie van toegestane acties, terwijl toegang tot resources u in staat stelt om een specifieke resource (bijvoorbeeld een opdracht of doel) te definiëren waarvoor de actie kan worden voltooid.

Resourcetoegang voor bepaalde resourcetypen en functionele gebieden moet worden gedefinieerd in de API (RaaS) en niet in de editor Rollen (Roles).

Nadat u een rol heeft gemaakt, kunt u ervoor kiezen om deze te klonen, toegestane taken in te stellen en toegang tot een opdracht of doel toe te wijzen.

Als u een rol wilt definiëren voor op rollen gebaseerde toegangscontrole (RBAC) in Automation Config, moet u zowel de toegestane taak definiëren als resourcetoegang toewijzen. Een taak is een specifieke bewerking die in de gebruikersinterface kan worden uitgevoerd, zoals het maken, bewerken of uitvoeren van een opdracht. Een resource is een onderdeel van uw omgeving, zoals specifieke masters, minions, doelen, bestandsgegevens, enz.

Een toegestane taak is een brede categorie van toegestane acties, terwijl de resourcetoegang gedetailleerder is, zodat u een bepaalde resource (zoals een opdracht of doel) kunt opgeven, waarvoor de actie kan worden uitgevoerd.

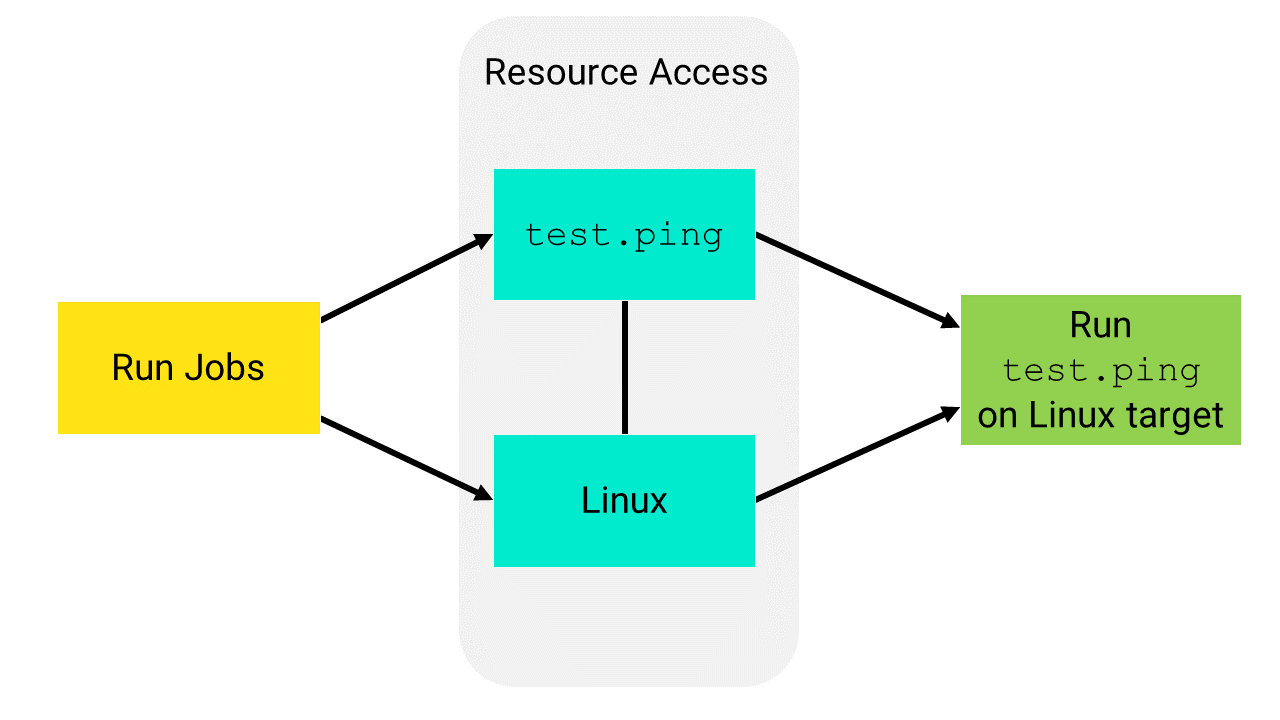

In dit voorbeeld kan een rol test.ping uitvoeren in de Linux-doelgroep met deze rechteninstellingen:

- Leestoegang tot het Linux-doel

- Lees-/uitvoeringstoegang tot een opdracht die het commando

test.pingbevat

Taken

Het tabblad Taken (Tasks) bevat de volgende opties.

| Taak |

Beschrijving |

|---|---|

| Nieuwe doelen maken en verwijderen (Create and delete new targets) |

Rol kan nieuwe doelen maken. Gebruikers die aan deze rol zijn toegewezen, kunnen doelen die ze hebben gemaakt, of andere doelen die zijn gedefinieerd onder Resourcetoegang (Resource Access), bewerken en verwijderen. Een doel is de groep minions, verspreid over een of meer Salt-masters, waarop het Salt-commando van een opdracht van toepassing is. Een Salt-master kan ook worden beheerd als een minion en kan een doel zijn als deze de minionservice uitvoert. Zie Hoe maak ik doelen?.

Opmerking:

Automation Config biedt geen ondersteuning voor het gebruik van dit recht om rollen te beperken tot het maken van alleen doelen binnen een specifieke groep minions. Met dit recht kunnen gebruikers elk gewenst doel maken.

|

| Pillargegevens wijzigen (Modify pillar data) |

Rol kan gevoelige informatie die is opgeslagen in pillars, weergeven, bewerken en verwijderen. Gebruikers die deel uitmaken van de rol kunnen pillars die zij hebben gemaakt, bewerken of verwijderen. Zij kunnen ook andere pillars bewerken of verwijderen indien ze resourcetoegang hebben (alleen beschikbaar via de API (RaaS)). Pillars zijn structuren van gegevens die in de Salt-master zijn gedefinieerd en worden doorgegeven aan een of meer minions, met behulp van doelen. Ze staan toe dat vertrouwelijke, getargete gegevens alleen veilig naar de betreffende minion worden verzonden. Zie Hoe maak ik statusbestanden en pillargegevens. |

| Bestandsserver wijzigen (Modify file server) |

Rol kan de bestandsserver weergeven en kan bestanden maken, bewerken of verwijderen. Gebruikers die deel uitmaken van de rol, kunnen bestanden die zij hebben gemaakt, bewerken of verwijderen. Zij kunnen ook andere bestanden bewerken of verwijderen indien zij resourcetoegang hebben (alleen beschikbaar via de API (RaaS)). De bestandsserver is een locatie voor het opslaan van zowel Salt-specifieke bestanden, zoals top-bestanden of statusbestanden, als bestanden die naar minions kunnen worden gedistribueerd, zoals systeemconfiguratiebestanden. Zie Hoe maak ik statusbestanden en pillargegevens. |

| Willekeurige commando's op minions uitvoeren (Run arbitrary commands on minions) |

Rol kan commando's activeren buiten een opdracht die door de Salt-master kan worden opgehaald. Rol is niet beperkt tot het uitvoeren van alleen commando's die in de definitie van een bepaalde opdracht zijn opgenomen. Minions zijn knooppunten die gebruikmaken van de minionservice, waarmee wordt geluisterd naar commando's van een Salt-master en de gevraagde taken worden uitgevoerd. |

| Minionsleutels accepteren, verwijderen en weigeren |

Rol kan minionsleutels accepteren, verwijderen en weigeren zoals nodig is voor de eerste configuratie. Een minionsleutel maakt versleutelde communicatie mogelijk tussen een Salt-master en een Salt-minion. Voor het accepteren van minionsleutels is de rol Supergebruiker vereist. |

| Gebruikers, rollen en rechten lezen en wijzigen (Read and modify users, roles, permissions) |

Rol kan gebruikers en bijbehorende gegevens weergeven, evenals instellingen voor rollen en rechten bewerken. Opmerking: deze taak is alleen van toepassing op de ingebouwde rollen Beheerder (Administrator) en Supergebruiker (Superuser). Rollen worden gebruikt om rechten te definiëren voor meerdere gebruikers die een gemeenschappelijke reeks behoeften delen. |

| Opdrachten uitvoeren op Salt-masters (Run commands on Salt masters) |

Rol kan commando's op Salt-masters uitvoeren, bijvoorbeeld voor het uitvoeren van orkestratie. Commando's die worden uitgevoerd voor de Salt-master worden ook Salt-runners genoemd. Salt-runners zijn modules die worden gebruikt om gemaksfuncties uit te voeren op de Salt-master. Zie Hoe maak ik opdrachten. Als u dit recht toevoegt, kan de rol de optie salt-run gebruiken vanuit de functie Commando uitvoeren op het tabblad Minions in de werkplek Doelen. |

| Conformiteit - maken, bewerken, verwijderen en beoordelen (Compliance - create, edit, delete, and assess) |

Rol kan Automation for Secure Hosts Compliance-beleidsregels maken, bewerken, verwijderen en beoordelen. U moet niet alleen rechten voor deze taak verlenen, maar ook resourcetoegang definiëren voor doelen waarvoor de rol acties moet kunnen uitvoeren. Als u bijvoorbeeld wilt dat de rol Deze taak staat niet toe dat de rol Automation for Secure Hosts Compliance-beleidsregels corrigeert. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie.

Opmerking:

Er is een Automation for Secure Hosts-licentie vereist. |

| Conformiteit - corrigeren (Compliance - remediate) |

Rol kan niet-conforme minions corrigeren die in een beoordeling van Automation for Secure Hosts Compliance worden gedetecteerd. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie.

Opmerking:

Er is een Automation for Secure Hosts-licentie vereist. |

| Conformiteit - Automation Config-inhoud bijwerken |

Rol kan updates naar de Automation for Secure Hosts Compliance-beveiligingsbibliotheek downloaden. |

| Kwetsbaarheid - maken, bewerken, verwijderen en beoordelen (Vulnerability - create, edit, delete, and assess) |

Rol kan Automation for Secure Hosts Vulnerability-beleidsregels maken, bewerken, verwijderen en beoordelen. U moet niet alleen rechten voor deze taak verlenen, maar ook resourcetoegang definiëren voor doelen waarvoor de rol beoordelingen moet kunnen uitvoeren. Deze taak staat niet toe dat de rol Automation for Secure Hosts Vulnerability-beleidsregels corrigeert. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie.

Opmerking:

Er is een Automation for Secure Hosts-licentie vereist. |

| Kwetsbaarheid - corrigeren (Vulnerability - remediate) |

Rol kan kwetsbaarheden corrigeren die in een Automation for Secure Hosts Vulnerability-beoordeling zijn gedetecteerd. Automation for Secure Hosts Compliance is een add-on voor Automation Config die de naleving van beveiligingsbeleid voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie. Automation for Secure Hosts Vulnerability is een add-on voor Automation Config die de kwetsbaarheden voor alle systemen in uw omgeving beheert. Zie Beveiligde hosts gebruiken en beheren voor meer informatie.

Opmerking:

Er is een Automation for Secure Hosts-licentie vereist. |

Resourcetoegang

Via het tabblad Resourcetoegang (Resource Access) kunt u resourcetoegang voor doelen en opdrachten definiëren. Een doel is de groep minions, verspreid over een of meer Salt-masters, waarop het Salt-commando van een opdracht van toepassing is. Een Salt-master kan ook worden beheerd als een minion en kan een doel zijn als deze de minionservice uitvoert. Opdrachten worden gebruikt om externe uitvoeringstaken uit te voeren, om staten toe te passen en om Salt-runners te starten.

| Resourcetype | Toegangsniveaus |

|---|---|

| Doelen |

|

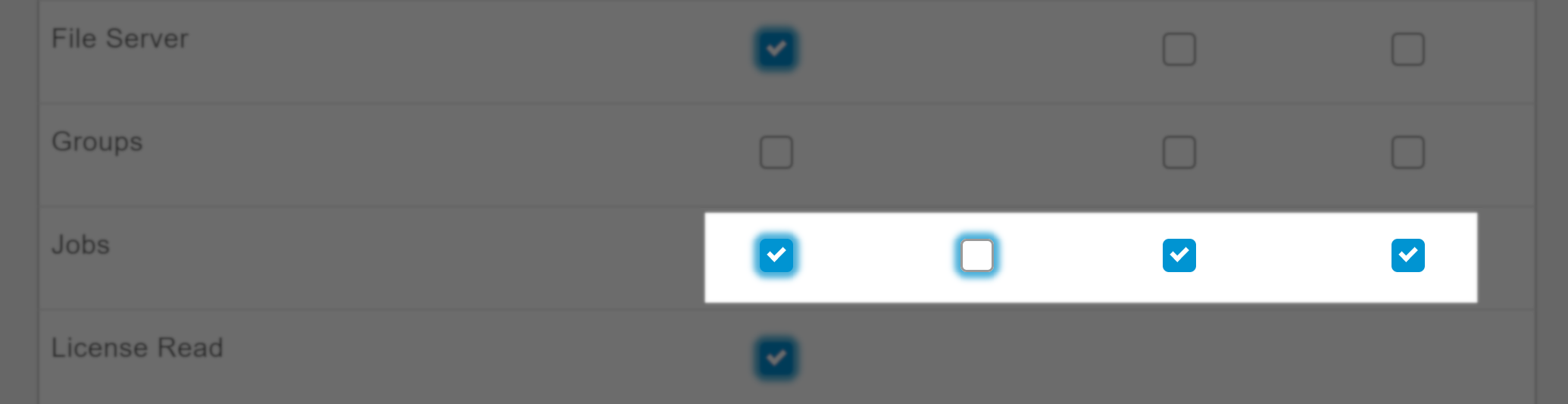

| Opdrachten (Jobs) |

Zie Hoe maak ik opdrachten voor meer informatie. Zie Hoe maak ik opdrachten voor meer informatie. |

Andere resourcetypen - Toegang tot deze resourcetypen moet worden gedefinieerd met de API (RaaS)

|

Gedefinieerd in de API (RaaS) |

Voorwaarden

U moet beheerderstoegang hebben om gebruikersrollen te definiëren.