Een beleid bevat een of meer toegangsregels. Elke regel bestaat uit instellingen die u kunt configureren om de toegang van gebruikers tot hun Workspace ONE-portal als geheel of tot specifieke web- en desktopapplicaties te beheren.

Een beleidsregel kan worden geconfigureerd om acties te ondernemen zoals blokkeren, toestaan, opvoeren van verificatie van gebruikers op basis van omstandigheden, zoals netwerk, apparaattype, aanmelding en compliance van het AirWatch-apparaat, of op de applicatie waartoe toegang wordt verkregen.

Netwerkbereik

U bepaalt de gebruikersbasis voor elke regel door een netwerkbereik op te geven. Een netwerkbereik bestaat uit een of meer IP-bereiken. U maakt netwerkbereiken via het tabblad Identiteits- en toegangsbeheer, Instellen > pagina Netwerkbereiken voordat u toegangsbeleidssets configureert.

Elke identiteitsproviderinstantie in uw implementatie koppelt netwerkbereiken aan verificatiemethoden. Wanneer u een beleidsregel configureert, zorgt u ervoor dat het netwerkbereik wordt gedekt door een bestaande identiteitsproviderinstantie.

U kunt specifieke netwerkbereiken configureren om te beperken waar gebruikers zich kunnen aanmelden en toegang hebben tot hun applicaties.

Apparaattype

Selecteer het type apparaat dat de regel beheert. De clienttypen zijn Webbrowser, Workspace ONE-app, iOS, Android, Windows 10, OS X en Alle apparaattypen.

U kunt regels configureren om op te geven welk apparaattype toegang heeft tot de inhoud en dat alle verificatieverzoeken afkomstig van dat apparaattype de beleidsregel gebruiken.

Verificatiemethoden

In de beleidsregel stelt u de volgorde in waarin de verificatiemethoden worden toegepast. De verificatiemethoden worden toegepast in de volgorde waarin ze worden weergegeven. De eerste identiteitsproviderinstantie die voldoet aan de configuratie van de verificatiemethode en het netwerkbereik, wordt geselecteerd. De aanvraag voor gebruikersverificatie wordt voor verificatie doorgestuurd naar de identiteitsproviderinstantie. Als de verificatie mislukt, wordt de volgende verificatiemethode in de lijst geselecteerd.

U kunt toegangsbeleidsregels configureren om te eisen dat gebruikers verificatiegegevens via twee verificatiemethoden opgeven voordat ze zich kunnen aanmelden. Als een of beide verificatiemethoden mislukken en er ook alternatieve methoden zijn geconfigureerd, dan worden de gebruikers gevraagd om hun verificatiegegevens in te voeren voor de volgende verificatiemethoden die zijn geconfigureerd. De volgende twee scenario's beschrijven hoe deze verificatieketens werken.

In het eerste scenario is de toegangsbeleidsregel geconfigureerd zodat gebruikers verificatie moeten uitvoeren met hun wachtwoord en hun Kerberos-verificatiegegevens. Alternatieve verificatie wordt ingesteld om het wachtwoord en de RADIUS-verificatiegegevens te vereisen voor verificatie. Een gebruiker voert het wachtwoord correct in, maar voert niet de juiste Kerberos-verificatiegegevens in. Omdat de gebruiker het juiste wachtwoord heeft ingevoerd, geldt de alternatieve verificatieaanvraag alleen voor de RADIUS-verificatiegegevens. De gebruiker hoeft het wachtwoord niet opnieuw in te voeren.

In het tweede scenario is de toegangsbeleidsregel geconfigureerd zodat gebruikers verificatie moeten uitvoeren met hun wachtwoord en hun Kerberos-verificatiegegevens. Alternatieve verificatie wordt ingesteld om RSA SecurID en een RADIUS te vereisen voor verificatie. Een gebruiker voert het wachtwoord correct in, maar voert niet de juiste Kerberos-verificatiegegevens in. De alternatieve verificatieaanvraag geldt zowel voor de RSA SecurID-verificatiegegevens als voor de RADIUS-verificatiegegevens.

Om een toegangsbeleidrsegel te configureren waarvoor verificatie en controle van apparaatcompliance vereist zijn, moet Apparaatcompliance met AirWatch in de pagina ingebouwde identiteitsprovider ingeschakeld zijn. Zie Toegangsbeleidsregel configureren voor compliancecontrole.

Lengte van verificatiesessie

Voor elke regel stelt u het aantal uur in waarin deze verificatie geldig is. De waarde Herverifiëren na bepaalt de maximale tijd waarover gebruikers sinds hun laatste verificatiegebeurtenis beschikken om toegang te krijgen tot hun portal, of om een specifieke applicatie te starten. Bijvoorbeeld: een waarde van 4 in een webapplicatiesregel geeft gebruikers vier uur tijd om de webapplicatie te starten tenzij ze een andere verificatiegebeurtenis starten die de tijd verlengt.

Aangepast foutbericht voor toegang geweigerd

Wanneer een gebruiker probeert om zich aan te melden en dit mislukt door onjuiste verificatiegegevens, een onjuiste configuratie of een systeemfout, wordt het bericht Toegang geweigerd weergegeven. Het standaardbericht is Toegang geweigerd aangezien geen geldige verificatiemethodes zijn gevonden.

U kunt een aangepast foutbericht voor elke toegangsbeleidsregel aanmaken dat het standaardbericht overschrijft. Het aangepaste bericht kan tekst en een koppeling bevatten voor een oproep tot actie-bericht. Bijvoorbeeld: u zou in een beleidsregel voor mobiele apparaten die u wilt beheren, het volgende aangepaste foutbericht kunnen maken dat verschijnt wanneer een gebruiker zich probeert aan te melden via een verwijderd apparaat. Klik op de koppeling aan het einde van dit bericht om uw apparaat te registreren om toegang tot bedrijfsbronnen te krijgen. Als uw apparaat al is geregistreerd, neem dan contact op met Support voor assistentie.

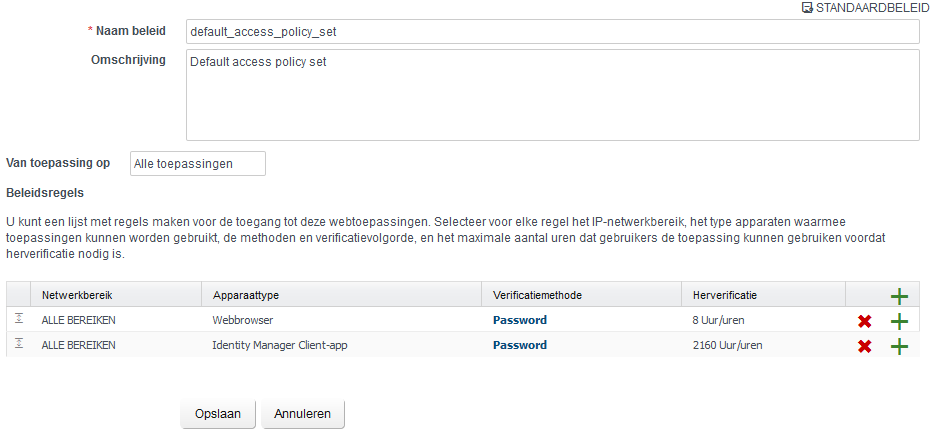

Voorbeeld van standaardbeleid

Het volgende beleid is een voorbeeld van hoe u het standaardbeleid kunt configureren om toegang tot de app-portal en webapplicaties te beheren waaraan geen specifiek beleid is toegewezen.

De beleidsregels worden geëvalueerd in de volgorde opgegeven in het beleid. U kunt de volgorde van de regels wijzigen door de regel in het gedeelte Beleidsregels te slepen en neer te zetten.

-

Voor het interne netwerk worden twee verificatiemethoden geconfigureerd voor de regel, namelijk Kerberos en wachtwoordverificatie als de alternatieve methode. Om toegang tot de portal met apps te krijgen vanaf een intern netwerk, probeert de service eerst gebruikers te verifiëren met Kerberos-verificatie, omdat dit de eerste verificatiemethode is die in de regel wordt weergegeven. Als dit mislukt, worden de gebruikers gevraagd om hun Active Directory-wachtwoord in te voeren. Gebruikers melden zich aan met een browser en hebben nu toegang tot hun gebruikersportals voor een sessie van acht uur.

Voor toegang vanaf het externe netwerk (alle bereiken) wordt slechts één verificatiemethode geconfigureerd, namelijk RSA SecurID. Om toegang tot de portal met apps te krijgen vanaf een extern netwerk, moeten gebruikers zich aanmelden met SecurID. Gebruikers melden zich aan met een browser en hebben nu toegang tot hun portals met apps voor een sessie van vier uur.

Dit standaardbeleid geldt voor alle web- en desktopapplicaties zonder een specifiek beleid voor elke applicatie.