Tijdens het implementeren van Workspace ONE Access wordt de instantie van Workspace ONE Access in het interne netwerk ingesteld. Als u wilt dat gebruikers van buiten het netwerk verbinding kunnen maken met de service, moet u een load balancer of een reverse proxy, zoals VMware NSX® Advanced Load Balancer™, Apache, Nginx of F5, in de DMZ installeren.

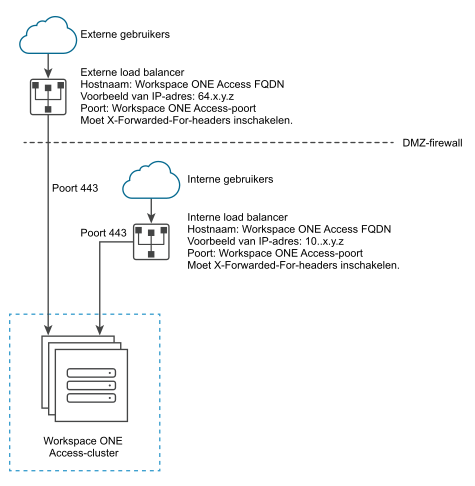

Als u geen load balancer of reverse proxy gebruikt, kunt u het aantal Workspace ONE Access-instanties later niet uitbreiden. Wellicht moet u meer instanties toevoegen om redundantie en load balancing te kunnen bieden. Het volgende diagram bevat de basisimplementatiearchitectuur die u kunt gebruiken om externe toegang in te schakelen.

De FQDN van Workspace ONE Access opgeven tijdens het implementeren

Tijdens het implementeren van de Workspace ONE Access-appliance voert u één FQDN en het poortnummer van Workspace ONE Access in. Deze waarden moeten naar de hostnaam verwijzen waarvan u wilt dat deze toegankelijk is voor eindgebruikers.

De machine van Workspace ONE Access wordt altijd uitgevoerd op poort 443. U kunt een ander poortnummer voor de load balancer gebruiken. Als u een ander poortnummer gebruikt, moet u dit opgeven tijdens de implementatie. Gebruik niet 8443 als het poortnummer, omdat dit poortnummer de Workspace ONE Access-beheerderspoort is en uniek is voor elke machine in een cluster.

Instellingen voor de load balancer die moeten worden geconfigureerd.

Instellingen voor de load balancer die moeten worden geconfigureerd, zijn onder andere het inschakelen van de X-Forwarded-For-headers en het op de juiste manier instellen van de time-out van de load balancer. Bovendien moet SSL-vertrouwen worden geconfigureerd tussen de Workspace ONE Access-machine en de load balancer.

- X-Forwarded-For-koppen

U moet X-Forwarded-For-koppen inschakelen op uw load balancer. Hiermee wordt de verificatiemethode bepaald. Raadpleeg de documentatie die is meegeleverd door de leverancier van uw load balancer voor meer informatie.

- Time-out van load balancer

Voor een juiste werking van Workspace ONE Access moet u de standaardtime-out voor load balancer-verzoeken verhogen. De waarde is ingesteld in minuten. Als de time-outinstelling te laag is, wordt wellicht de volgende foutmelding weergegeven: '502 fout: de service is niet beschikbaar'.

- Sessiecookies niet blokkeren

Blokkeer sessiecookies niet door regels toe te voegen aan de load balancer. Het toevoegen van dergelijke regels aan de load balancer kan leiden tot inconsistent gedrag en mislukte aanvragen.

- WebSocket-ondersteuning

De load balancer moet WebSocket-ondersteuning hebben voor veilige communicatiekanalen tussen connectorinstanties en de Workspace ONE Access-knooppunten.

Als VMware Workspace ONE Hub Services is geïntegreerd, is voor uw implementatie WebSocket-ondersteuning vereist voor meldingen van Hub Services. Daarom moet Web Socket-ondersteuning worden geleverd voor browsers en apparaten van de eindgebruiker.

- Codes met PFS (Perfect Forward Secrecy)

Apple iOS App Transport Security-vereisten gelden voor de Workspace ONE-app in iOS. Als u wilt dat gebruikers de Workspace ONE-app in iOS kunnen gebruiken, moet de load balancer codes met PFS hebben. De volgende codes voldoen aan deze vereisten:

ECDHE_ECDSA_AES en ECDHE_RSA_AES in de modus GCM of CBC

zoals is beschreven in het document iOS-beveiliging voor iOS 11:

'App Transport Security biedt standaard verbindingsvereisten zodat applicaties best practices voor veilige verbindingen volgen wanneer NSURLConnection, CFURL of NSURLSession API's worden gebruikt. App Transport Security beperkt codeselectie standaard om alleen suites met Perfect Forward Secrecy op te nemen, in het bijzonder ECDHE_ECDSA_AES en ECDHE_RSA_AES in de modus GCM of CBC.'