De voornaamste gebruikssituaties die worden ondersteund door de integratie van Workspace ONE en Okta, omvatten het inschakelen van Workspace ONE-aanmelding met Okta-verificatie, het toevoegen van Okta-applicaties aan de Workspace ONE-catalogus en het inschakelen van apparaatvertrouwen en universele SSO in systeemeigen en webapplicaties.

Workspace ONE-aanmelding met Okta

De Workspace ONE Intelligent Hub-app en -webportal kunnen worden geconfigureerd om Okta als vertrouwde identiteitsprovider te gebruiken, zodat eindgebruikers zich met behulp van Okta-verificatiebeleidsregels kunnen aanmelden. Deze gebruikssituatie is ook van toepassing op VMware Horizon®-klanten die de Workspace ONE-catalogus gebruiken om Horizon-apps en -desktops te starten, maar die Workspace ONE UEM nog niet hebben geïmplementeerd om apparaten te beheren.

Als u deze gebruikssituatie wilt implementeren, configureert u het volgende:

Okta als identiteitsprovider configureren voor Workspace ONE

Uniforme catalogus

De Workspace ONE-catalogus kan worden geconfigureerd om applicaties te publiceren die via Okta zijn federatief gemaakt, samen met andere applicaties die zijn geconfigureerd met Workspace ONE, zoals Horizon- en Citrix-applicaties en -desktops en systeemeigen applicaties die worden aangeboden door Workspace ONE UEM. Zodoende kunnen eindgebruikers naar een app gaan om hun bedrijfsapps op consistente wijze te detecteren, te starten of te downloaden van elk apparaat.

Als u deze gebruikssituatie wilt implementeren, configureert u het volgende:

Apparaatvertrouwen

Door Okta te integreren met Workspace ONE, kunnen beheerders apparaatvertrouwen tot stand brengen door de apparaatstatus te evalueren, bijvoorbeeld of het apparaat is beheerd, voordat ze eindgebruikers toegang tot gevoelige applicaties bieden. Voor iOS- en Android-apparaten wordt apparaattoestandbeleid geconfigureerd in Okta en geëvalueerd wanneer een gebruiker zich aanmeldt bij een beveiligde toepassing.

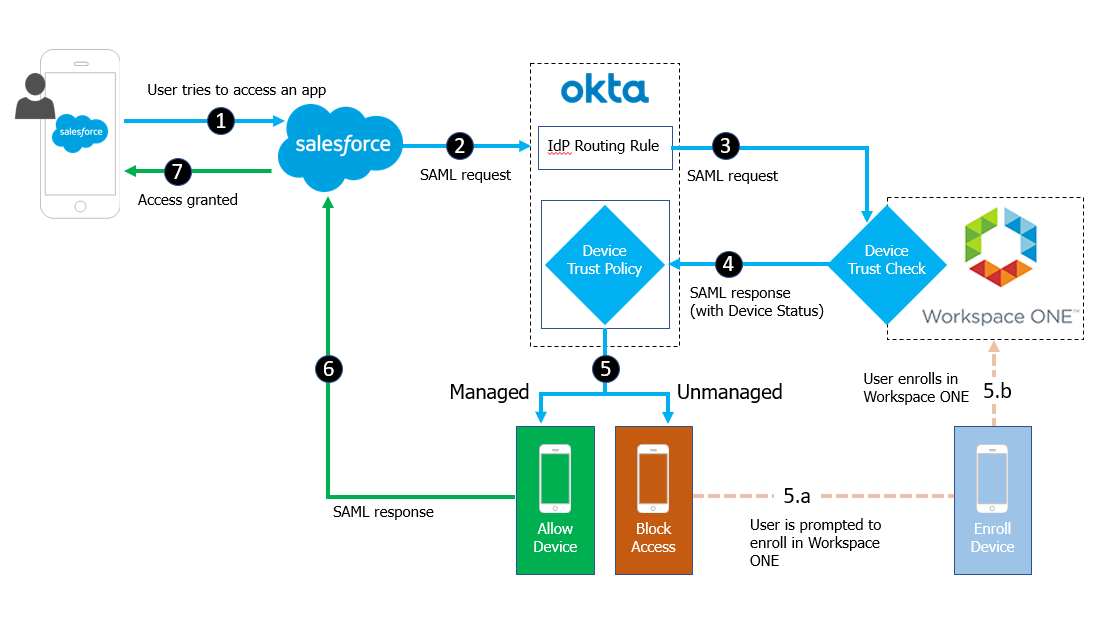

Bijvoorbeeld, een vertrouwensstroom van een apparaat met de Salesforce-applicatie zou bijvoorbeeld deze stappen kunnen volgen voor iOS- en Android-apparaten:

- Eindgebruiker probeert toegang te krijgen tot de Salesforce-tenant.

- Salesforce wordt omgeleid naar Okta als geconfigureerde identiteitsprovider.

- Okta verwerkt de inkomende aanvraag en routeert de client naar de Workspace ONE-identiteitsprovider op basis van de geconfigureerde routeringsregels.

- Workspace ONE vraagt de gebruiker om verificatie met behulp van Mobiele SSO voor iOS of Mobiele SSO voor Android en leidt deze terug om naar Okta met de apparaatvertrouwenstatus.

- Okta voltooit daarna de evaluatie van het vertrouwensbeleid voor apparaten.

Als het apparaat niet is beheerd, wordt de gebruiker gevraagd zich in te schrijven bij Workspace ONE.

- Okta geeft de SAML-verklaring voor Salesforce uit als aan de apparaatvertrouwensregel is voldaan op basis van het SAML-verklaringsantwoord dat is ontvangen van Workspace ONE.

De gebruikerssituatie voor Apparaatvertrouwen van het apparaat vereist een configuratie van einde tot einde, die alle procedures in dit document dekt. Als u deze gebruikssituatie wilt implementeren, configureert u het volgende:

- Okta als identiteitsprovider configureren voor Workspace ONE

- Workspace ONE Access configureren als een identiteitsprovider in Okta

Breng een op SAML gebaseerde relatie tot stand met Workspace ONE voor apparaatvertrouwenscontrole.

- Applicatiebron configureren in Workspace ONE Access

- Okta-applicaties in Workspace ONE Access configureren

- Configureer de routeringsregels en het toegangsbeleid van de identiteitsprovider.

- (iOS- en Android-apparaten) Vertrouwen en clienttoegangsbeleid configureren voor iOS- en Android-apparaten

- (Desktop-apparaten) Apparaatvertrouwen en toegangsbeleid configureren voor desktop-apparaten