Als u provisioning- en verificatiefouten wilt oplossen voor een directory die vanuit uw identiteitsprovider is ingericht in VMware Identity Services, controleert u de logboeken en auditgebeurtenissen in de identiteitsprovider, VMware Identity Services en Workspace ONE-services zoals Workspace ONE Access en Workspace ONE UEM.

Provisioninglogboeken van identiteitsproviders bekijken

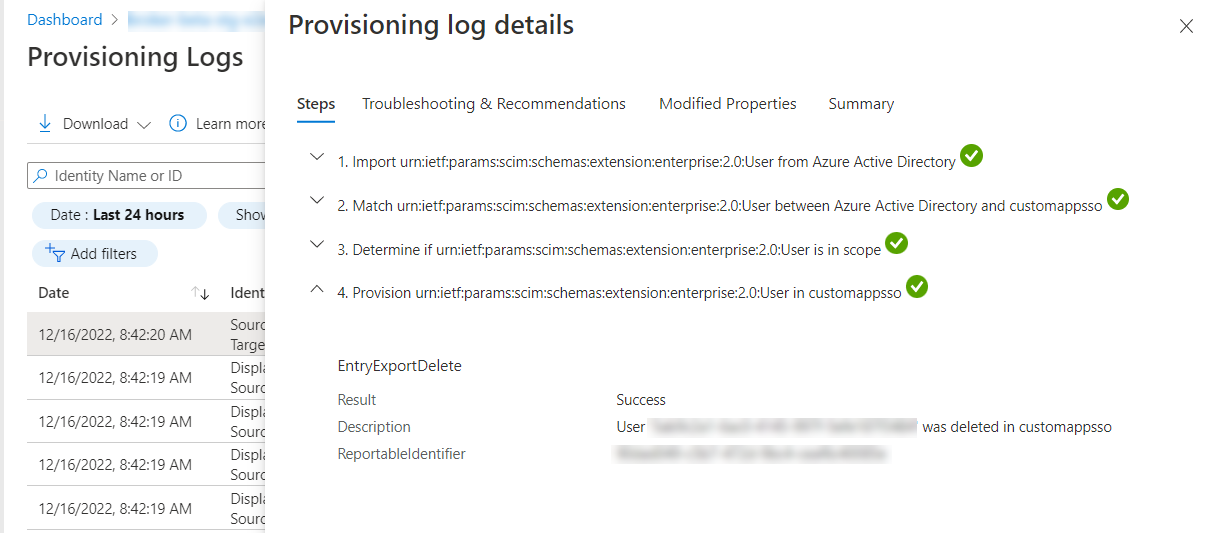

Voor provisioningfouten controleert u eerst de provisioninglogboeken in de identiteitsprovider om te zien of er fouten zijn opgetreden bij het inrichten van gebruikers of groepen naar VMware Identity Services, en lost u de fouten op.

Zo kunt u bijvoorbeeld in de beheerconsole van Microsoft Entra de provisioninglogboeken vinden op de pagina Inrichten van de provisioningapp.

Provisioninglogboeken van VMware Identity Services bekijken

Bekijk auditgebeurtenissen die zijn geregistreerd in VMware Identity Services om te controleren of er fouten zijn opgetreden bij het inrichten van gebruikers vanuit VMware Identity Services naar Workspace ONE-services, zoals Workspace ONE Access en Workspace ONE UEM.

Zie Auditgebeurtenissen in VMware Identity Services weergeven.

Workspace ONE UEM-logboeken bekijken

Gebruik de volgende resources voor probleemoplossing voor Workspace ONE UEM:

- Provisioninglogboeken en initiële configuratiebestanden in de volgende map:

C:\AirWatch\Logs\AW_Core_Api

- Voor configuratiefouten:

- Gebruik de volgende GET API voor de configuratie:

Workspace_ONE_UEM_URL/api/system/provisioning/config/locationgroupuuid - Bekijk de fouten in de kernlogboeken van de API.

- Gebruik de volgende GET API voor de configuratie:

- Voor provisioningproblemen controleert u de kernlogboeken van de API en zoekt u naar fouten of uitzonderingen van de SCIM API's.

Workspace ONE Access-auditgebeurtenissen bekijken

Controleer de auditgebeurtenissen in Workspace ONE Access op verificatiefouten.

- Selecteer in de Workspace ONE Access-console de optie .

- Selecteer Auditgebeurtenissen in het vervolgkeuzemenu.

- Geef een gebruiker op, selecteer het type gebeurtenis, geef een tijdsbestek op en klik op Weergeven.

Zie de gebeurtenissen LOGIN en LOGIN_ERROR voor meer verificatiefouten.

Veelvoorkomende problemen

- Gebruikers kunnen zich niet verifiëren wanneer Microsoft Entra ID als externe identiteitsprovider is geconfigureerd met OpenID Connect

Controleer of u de juiste waarden van de OpenID Connect-app in Microsoft Entra ID heeft gekopieerd naar stap 5 OpenID Connect configureren in de wizard van VMware Identity Services. Controleer in het bijzonder de waarden voor Clientgeheim en de Client-ID van applicatie. Zie Stap 5: Verificatie configureren.

- Als u een gebruiker in Microsoft Entra ID verwijdert, wordt de gebruiker niet uit VMware Identity Services verwijderd

Wanneer u een gebruiker in Microsoft Entra ID verwijdert, wordt het account voor een bepaalde tijdsperiode onderbroken voordat het wordt verwijderd. De gebruiker is in die tijdsperiode gedeactiveerd in VMware Identity Services. De gebruikersnaam van de verwijderde gebruiker wordt ook gewijzigd in Microsoft Entra ID en de wijzigingen worden toegepast in VMware Identity Services. Raadpleeg Hoe worden Microsoft Entra ID-gebruikers verwijderd voor meer informatie.

- Als u waarden van gebruikers- en groepskenmerken in Microsoft Entra ID verwijdert, worden de waarden in VMware Identity Services niet verwijderd

Wanneer u in Microsoft Entra ID een kenmerkwaarde van een gebruiker of groep verwijdert die al is gesynchroniseerd met VMware Identity Services, wordt deze waarde niet verwijderd in VMware Identity Services en Workspace ONE-services. Microsoft Entra ID geeft geen null-waarden door.

Voer als noodoplossing een spatieteken in in plaats van de waarde volledig te wissen.

- Wanneer VMware Identity Services met Okta is geïntegreerd, kunt u geen toewijzingen van groepskenmerken in Okta opgeven om te synchroniseren naar VMware Identity Services. U kunt alleen gebruikerskenmerken toewijzen.

- Wanneer u een externe identiteitsprovider met VMware Identity Services integreert met behulp van het OpenID Connect-protocol, werkt de functie login_hint niet. Als de relying party een login_hint verzendt, geeft VMware Identity Services deze niet door aan de identiteitsprovider.

- Als u bijvoorbeeld wijzigingen in VMware Identity Services aanbrengt in groepen die zijn ingericht vanuit Microsoft Entra ID en u bijvoorbeeld een gebruiker of groep verwijdert en u de gegevens wilt herstellen, moet u de provisioning mogelijk opnieuw starten in het beheercentrum van Microsoft Entra. Zie Bekende problemen met het inrichten in Microsoft Entra ID in de Microsoft-documentatie voor meer informatie.

- Als u een kenmerktoewijzing in Microsoft Entra ID of Okta verwijdert, wordt het kenmerk niet verwijderd voor gebruikers in VMware Identity Services

Wanneer u een kenmerktoewijzing verwijdert uit de provisioningapp in Microsoft Entra ID of Okta, worden de wijzigingen niet doorgegeven aan VMware Identity Services. Het kenmerk wordt niet verwijderd voor gebruikers in VMware Identity Services en Workspace ONE-services.

- U ontvangt geen meldingen over het verlopen van tokens

Wanneer uw VMware Identity Services-token verloopt of is verlopen, ontvangt u meldingen, zowel als banner in de Workspace ONE Cloud-console als per e-mail. Als u geen meldingen ontvangt, controleert u of VMware Identity Services is geïntegreerd met Workspace ONE Intelligence.

- Meld u aan bij de VMware Cloud Services-console als beheerder en start de Workspace ONE Cloud-service.

- Selecteer .

- Zoek de Workspace ONE Access-kaart.

Opmerking: VMware Identity Services deelt de locatie met de Workspace ONE Access-service.

- Zorg ervoor dat op de Workspace ONE Access-kaart de status Geautoriseerd wordt weergegeven.

- Als op de Workspace ONE Access-kaart niet Geautoriseerd wordt weergegeven, klikt u op Instellen op de kaart.

- Klik op Aan de slag.

- Klik op Verbinding maken met Workspace ONE Access.

- Klik op Voltooien.

Als u de bannermelding kunt zien maar geen e-mailmeldingen ontvangt, controleert u of u zich heeft aangemeld voor het ontvangen van e-mailmeldingen.

- Meld u aan bij de VMware Cloud Services-console als beheerder en start de Workspace ONE Cloud-service.

- Klik op het belpictogram en klik vervolgens op het tandwieltje om de pagina Meldingsinstellingen weer te geven.

- Controleer in de sectie Workspace ONE Access en Identity Services of het selectievakje E-mail is ingeschakeld voor de instelling voor Vervaldata van geheime tokens.

- U wilt de externe identiteitsprovider wijzigen nadat u een directory heeft gemaakt

Nadat u VMware Identity Services heeft ingeschakeld, de externe SCIM 2.0-identiteitsprovider heeft geselecteerd en een directory heeft gemaakt, kunt u de selectie van de identiteitsprovider niet wijzigen. Als u de identiteitsprovider wilt wijzigen, moet u VMware Identity Services deactiveren en vervolgens opnieuw inschakelen.

Volg de instructies in VMware Identity Services deactiveren om VMware Identity Services te deactiveren.

- Nadat u VMware Identity Services heeft ingeschakeld, wilt u deze deactiveren

Mogelijk moet u VMware Identity Services deactiveren in scenario's zoals de volgende:

- U heeft VMware Identity Services ingeschakeld om deze uit te proberen en wilt deze nu deactiveren.

- Uw toepassingsvoorbeelden worden niet ondersteund door VMware Identity Services.

- U wilt gebruikers en groepen direct vanuit Active Directory synchroniseren. Dit wordt alleen ondersteund wanneer u uw directory configureert in Workspace ONE UEM of Workspace ONE Access, en niet in de Workspace ONE Cloud-service.

Volg de instructies in VMware Identity Services deactiveren om VMware Identity Services te deactiveren. Nadat u de service heeft gedeactiveerd, kunt u directoryservices en identiteitsfederatie in Workspace ONE UEM en Workspace ONE Access configureren.

- Er treedt een fout op wanneer u probeert VMware Identity Services in te schakelen nadat u deze heeft gedeactiveerd

Als u uw directory heeft verwijderd en VMware Identity Services heeft gedeactiveerd, treedt er mogelijk een fout op wanneer u deze opnieuw probeert in te schakelen.

Het duurt enige tijd voordat de directory is verwijderd. Ga naar de Workspace ONE Access-console en controleer of de directory is verwijderd voordat u VMware Identity Services opnieuw probeert in te schakelen.