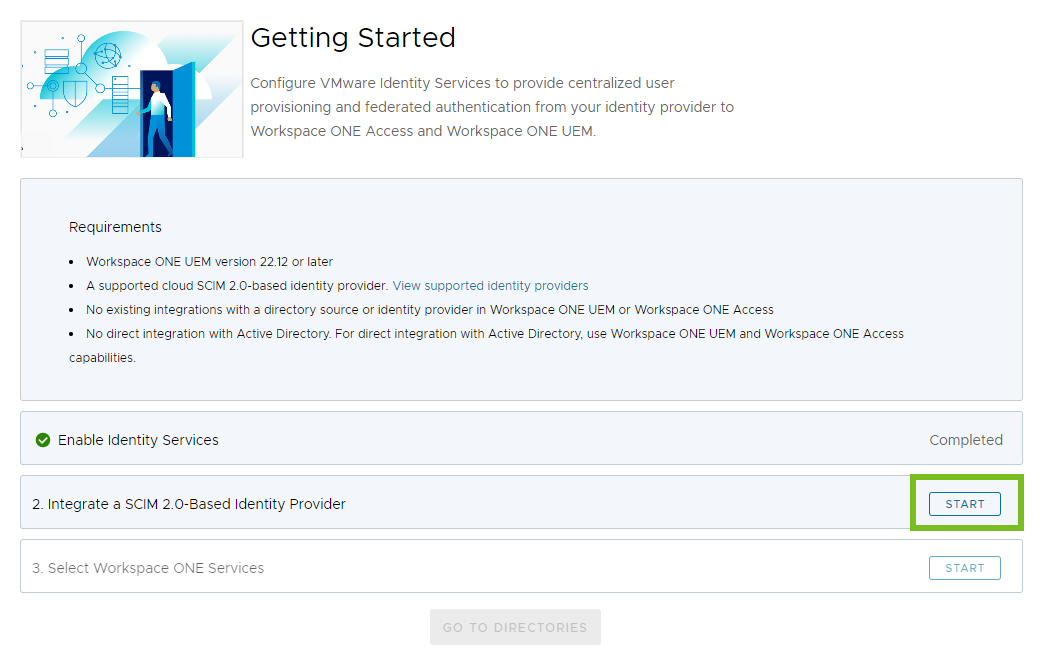

Nadat VMware Identity Services voor uw Workspace ONE-tenant is ingeschakeld, stelt u de integratie met Microsoft Entra ID in.

- Klik in de wizard Aan de slag met VMware Identity Services op Begin in stap 2 Een SCIM 2.0-gebaseerde identiteitsprovider integreren.

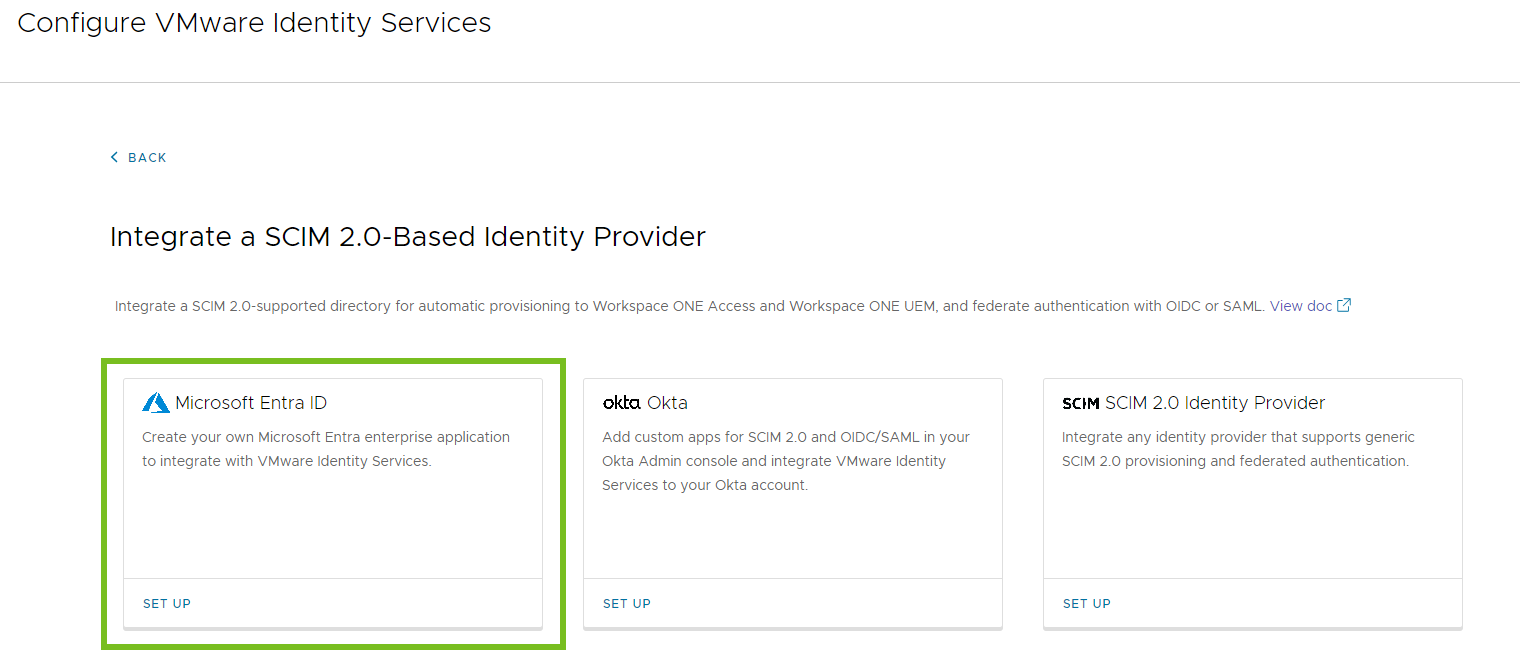

- Klik op Instellen op de kaart Microsoft Entra ID .

- Volg de wizard om de integratie met Microsoft Entra ID in te stellen.

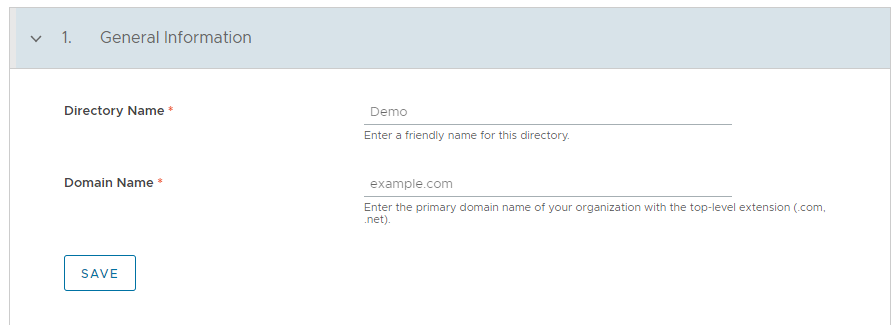

Stap 1: Een directory maken

Als eerste stap bij het instellen van gebruikersprovisioning en identiteitsfederatie met VMware Identity Services, maakt u een directory in de Workspace ONE Cloud-console voor gebruikers en groepen die worden ingericht vanuit uw identiteitsprovider.

Procedure

Volgende stappen

Stel de gebruikers- en groepsprovisioning in.

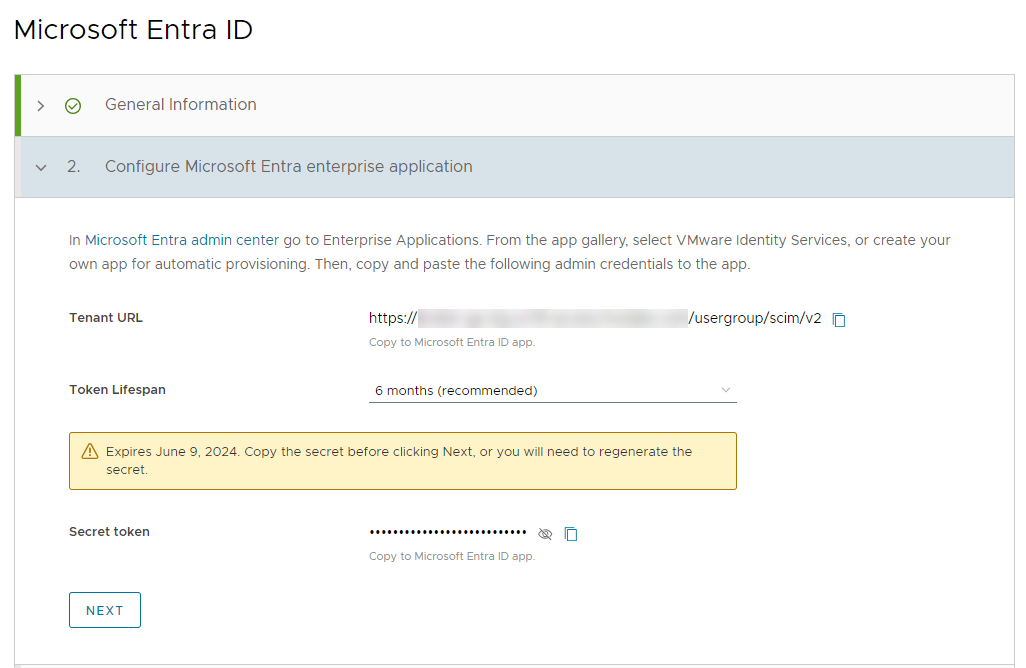

Stap 2: Gebruikers- en groepsprovisioning instellen

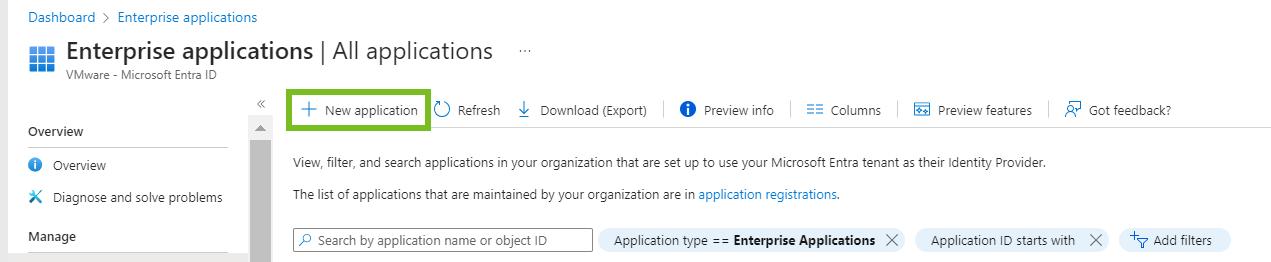

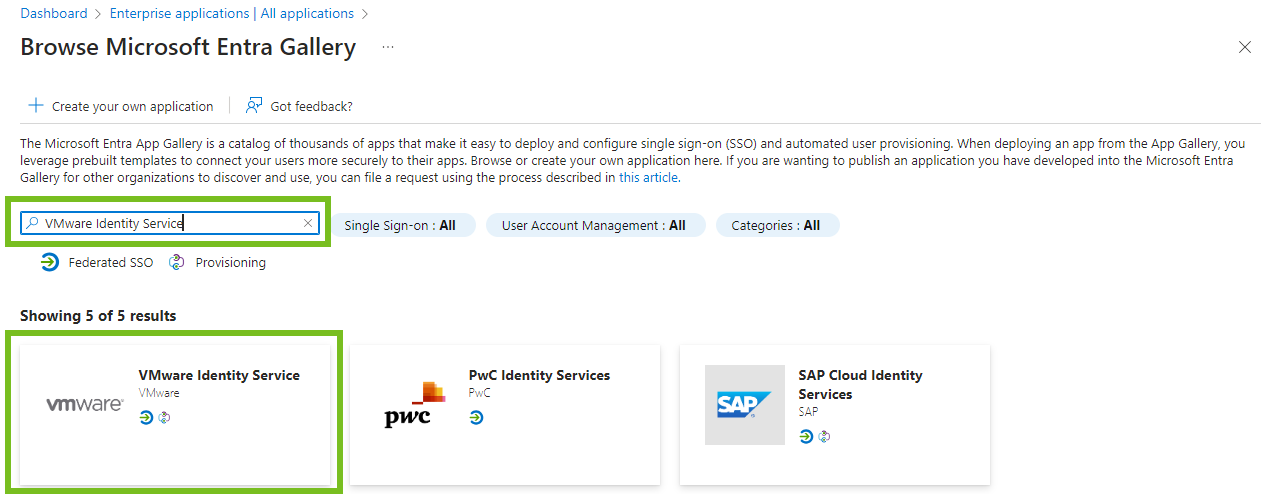

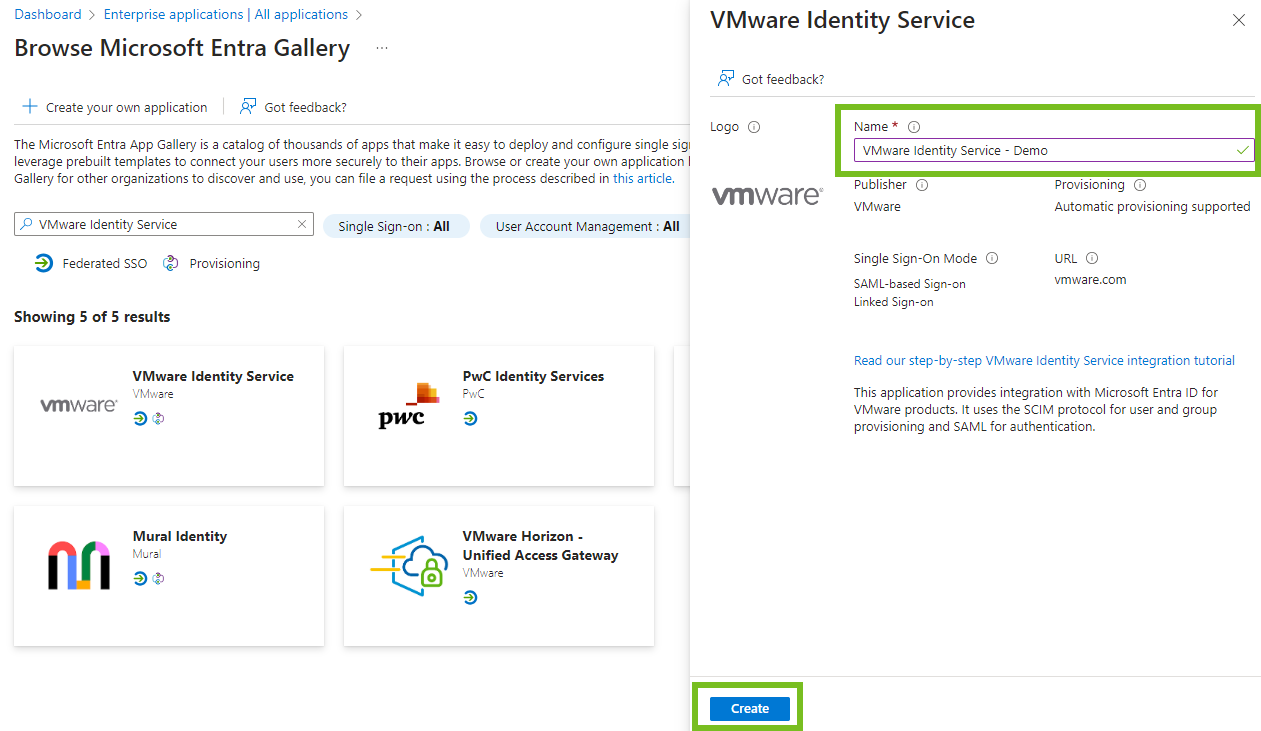

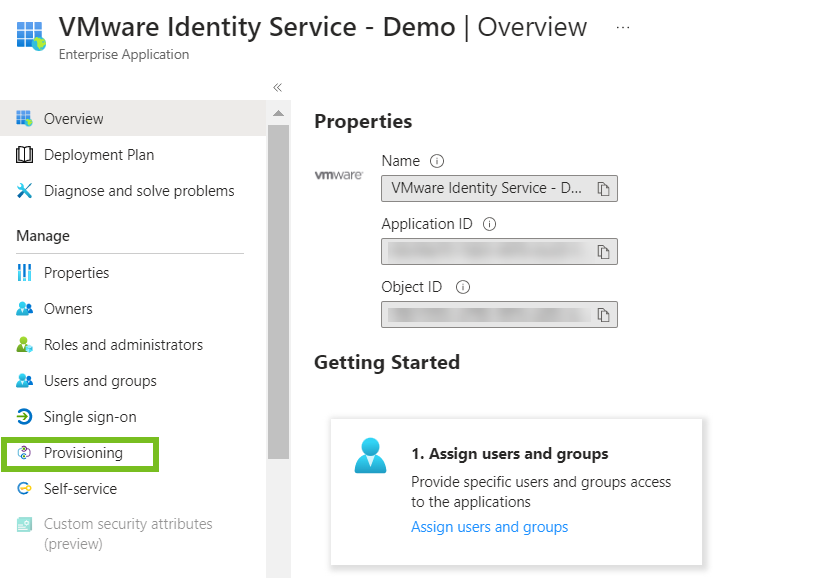

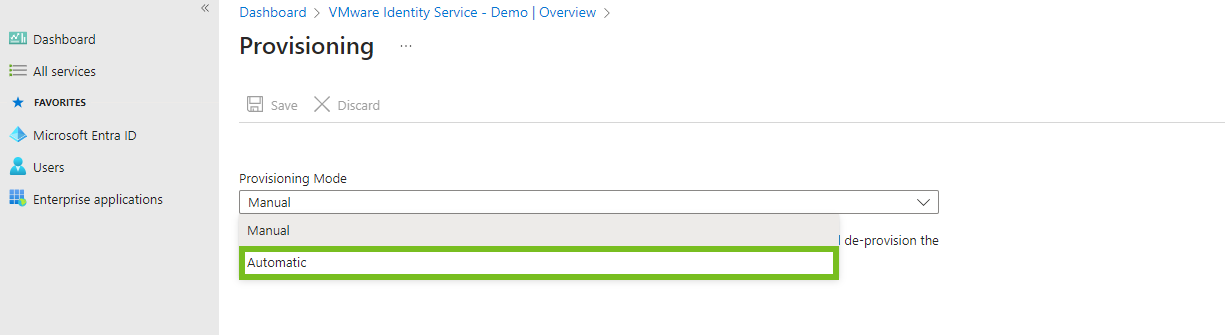

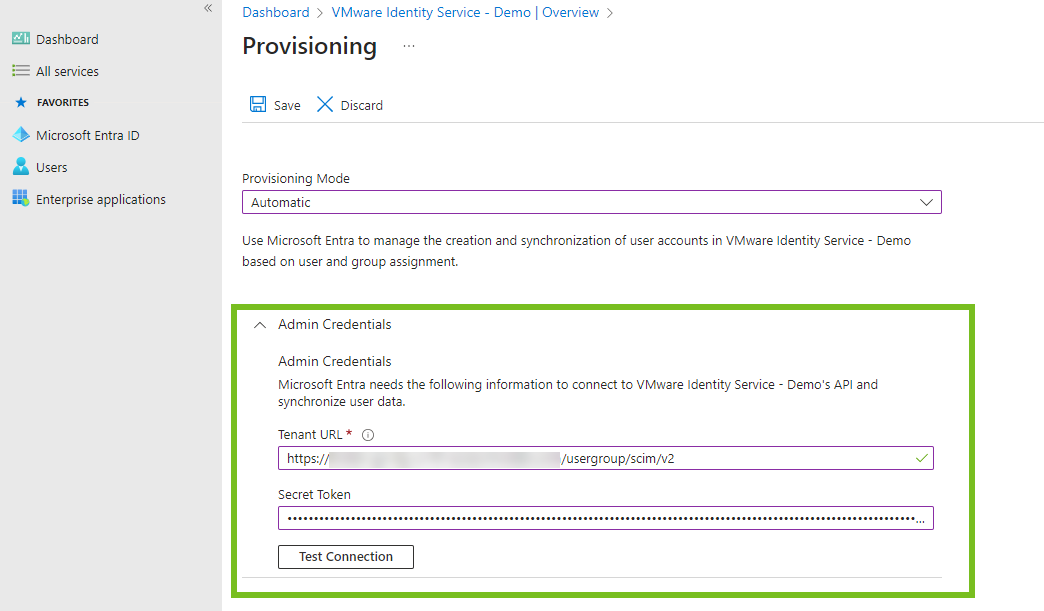

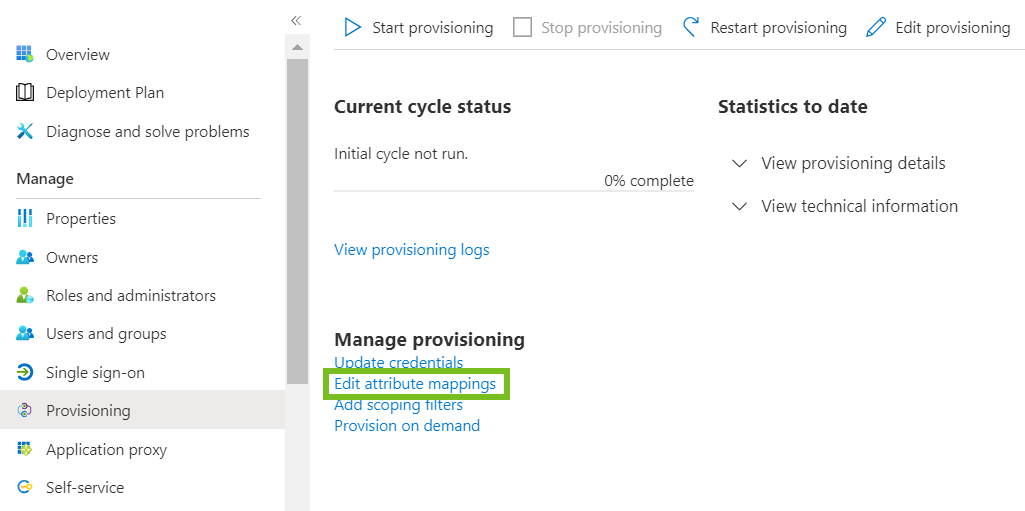

Nadat u een directory heeft gemaakt in VMware Identity Services, stelt u gebruikers- en groepsprovisioning in. U start het proces in VMware Identity Services door de beheerdersinloggegevens te genereren die zijn vereist voor provisioning en vervolgens maakt u een provisioningapp in Microsoft Entra ID om gebruikers en groepen in te richten naar Workspace ONE.

Voorwaarden

U heeft een beheerdersaccount in Microsoft Entra ID met de rechten die zijn vereist om provisioning in te stellen.

Procedure

Volgende stappen

Ga terug naar de Workspace ONE Cloud-console om door te gaan met de wizard van VMware Identity Services.

Stap 3: SCIM-gebruikerskenmerken toewijzen

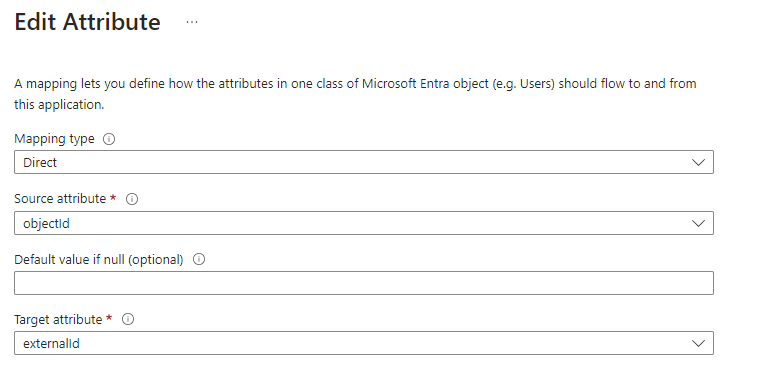

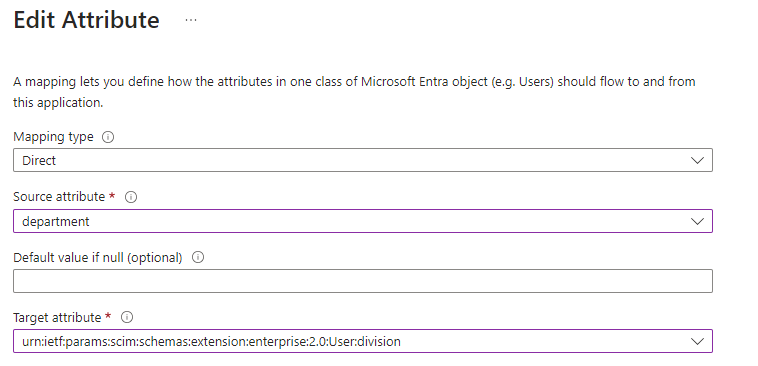

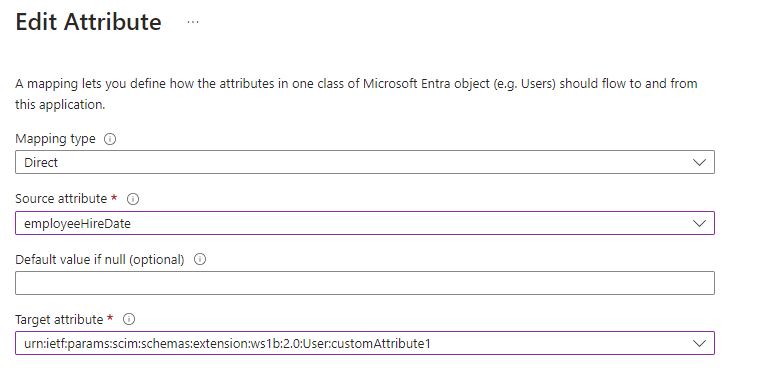

Wijs de gebruikerskenmerken toe om vanuit Microsoft Entra ID te synchroniseren naar Workspace ONE-services. Voeg in het beheercentrum van Microsoft Entra de SCIM-gebruikerskenmerken toe en wijs deze toe aan Microsoft Entra ID-kenmerken. Synchroniseer minimaal de kenmerken die vereist zijn voor VMware Identity Services en Workspace ONE-services.

Voor VMware Identity Services en Workspace ONE-services zijn de volgende SCIM-gebruikerskenmerken vereist:

| Microsoft Entra ID-kenmerk | SCIM-gebruikerskenmerk (vereist) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | actief |

Zie Toewijzing van gebruikerskenmerken voor VMware Identity Services voor meer informatie over deze kenmerken en hoe deze worden toegewezen aan Workspace ONE-kenmerken.

Naast de vereiste kenmerken kunt u optionele kenmerken en aangepaste kenmerken synchroniseren. Zie Toewijzing van gebruikerskenmerken voor VMware Identity Services voor de lijst met ondersteunde optionele en aangepaste kenmerken.

Procedure

Volgende stappen

Ga terug naar de Workspace ONE Cloud-console om door te gaan met de wizard van VMware Identity Services.

Stap 4: Verificatieprotocol selecteren

Selecteer in de Workspace ONE Cloud-console het protocol dat u wilt gebruiken voor federatieve verificatie. VMware Identity Services ondersteunt de OpenID Connect- en SAML-protocollen.

Procedure

Volgende stappen

Configureer VMware Identity Services en de identiteitsprovider voor federatieve verificatie.

Stap 5: Verificatie configureren

Om federatieve verificatie met Microsoft Entra ID te configureren, stelt u een OpenID Connect- of SAML-app in Microsoft Entra ID in met behulp van de metagegevens van de serviceprovider van VMware Identity Services en configureert u VMware Identity Services met de waarden van de app.

OpenID Connect

Als u OpenID Connect als verificatieprotocol heeft geselecteerd, voert u deze stappen uit.

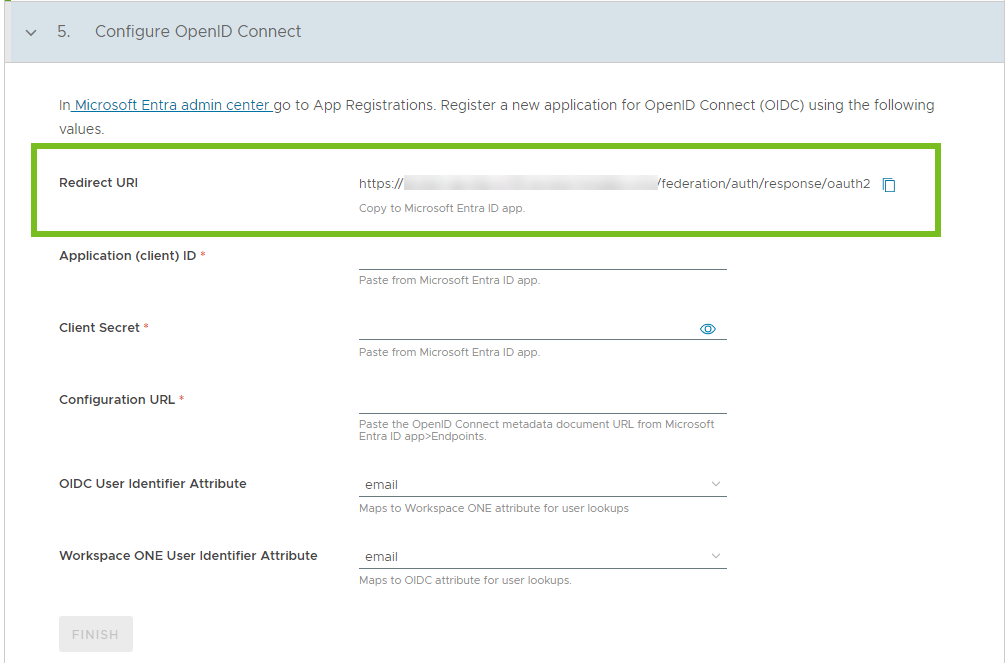

- Kopieer in stap 5 OpenID Connect configureren van de wizard van VMware Identity Services, de waarde Omleidings-URI.

U heeft deze waarde nodig voor de volgende stap, wanneer u een OpenID Connect-applicatie in het beheercentrum van Microsoft Entra maakt.

- Ga in het beheercentrum van Microsoft Entra naar .

- Klik op Nieuwe registratie.

- Voer een naam voor de app in op de pagina Een toepassing registreren.

- Selecteer Web voor Omleidings-URI en kopieer en plak de waarde voor Omleidings-URI die u heeft gekopieerd uit de sectie OpenID Connect configureren van de wizard van VMware Identity Services.

Bijvoorbeeld:

- Klik op Register.

Het bericht De toepassing naam is gemaakt wordt weergegeven.

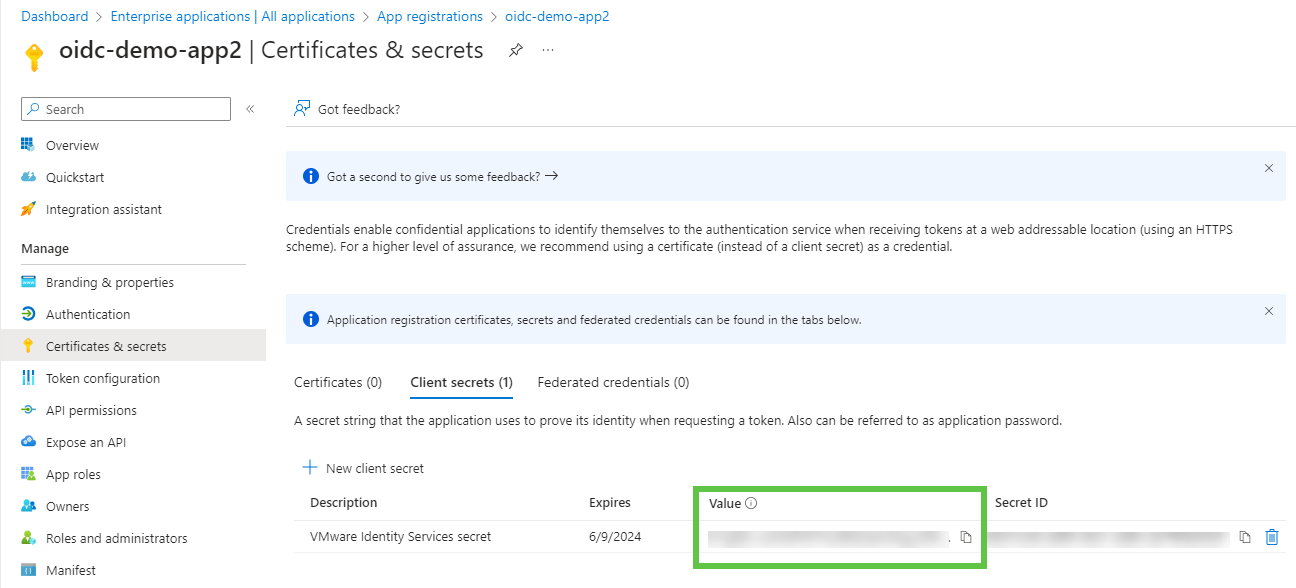

- Maak een clientgeheim voor de applicatie.

- Klik op de link Clientreferenties: Een certificaat of geheim toevoegen.

- Klik op + Nieuw clientgeheim.

- Voer in het deelvenster Een clientgeheim toevoegen een beschrijving en de vervalperiode voor het geheim in.

- Klik op Toevoegen.

Het geheim wordt gegenereerd en wordt weergegeven op het tabblad Clientgeheimen.

- Kopieer de geheime waarde door op het kopieerpictogram ernaast te klikken.

Als u de pagina verlaat zonder het geheim te kopiëren, moet u een nieuw geheim genereren.

U voert in een latere stap het geheim in de wizard van VMware Identity Services in.

- Geef de applicatie toestemming om de API's van VMware Identity Services aan te roepen.

- Selecteer API-machtigingen onder Beheren.

- Klik op Beheerderstoestemming toekennen voor organisatie en klik op Ja in het bevestigingsvenster.

- Kopieer de client-ID.

- Selecteer Overzicht in het linkerdeelvenster op de applicatiepagina.

- Kopieer de waarde voor Client-id voor de toepassing.

U voert in een latere stap de client-ID in de wizard van VMware Identity Services in.

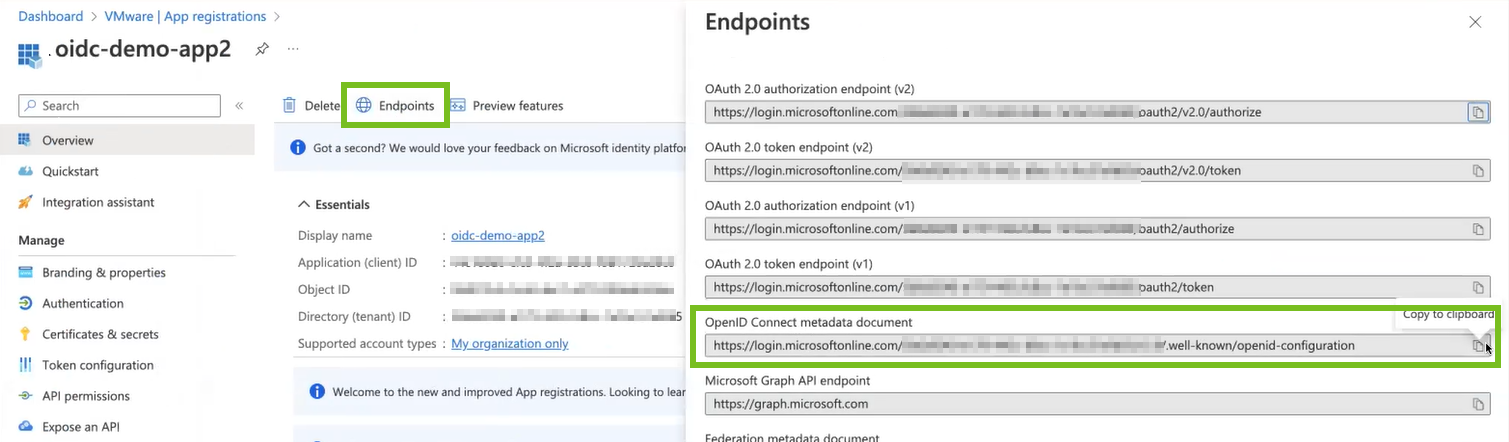

- Kopieer de waarde voor het OpenID Connect-metagegevensdocument.

- Klik op de pagina Overzicht voor de applicatie op Eindpunten.

- Kopieer in het deelvenster Eindpunten de waarde voor het OpenID Connect-metagegevensdocument.

U voert in de volgende stap de client-ID in de wizard van VMware Identity Services in.

- Ga terug naar de wizard van VMware Identity Services in de Workspace ONE Cloud-console en voltooi de configuratie in de sectie OpenID Connect configureren.

Client-ID van applicatie Plak de waarde voor client-ID van applicatie die u heeft gekopieerd uit de OpenID Connect-app van Microsoft Entra ID. Clientgeheim Plak het clientgeheim dat u heeft gekopieerd uit de OpenID Connect-app van Microsoft Entra ID. Configuratie-URL Plak de waarde voor het OpenID Connect-metagegevensdocument die u uit de OpenID Connect-app van Microsoft Entra ID heeft gekopieerd. Kenmerk voor OIDC-gebruikersidentificatie Het e-mailkenmerk wordt toegewezen aan het Workspace ONE-kenmerk voor gebruikersopzoekingen. Kenmerk voor Workspace ONE Access-gebruikersidentificatie Geef het Workspace ONE-kenmerk op dat aan het OpenID Connect-kenmerk moet worden toegewezen voor gebruikersopzoekingen. - Klik op Voltooien om het instellen van de integratie tussen VMware Identity Services en Microsoft Entra ID te voltooien.

SAML

Als u SAML als verificatieprotocol heeft geselecteerd, voert u deze stappen uit.

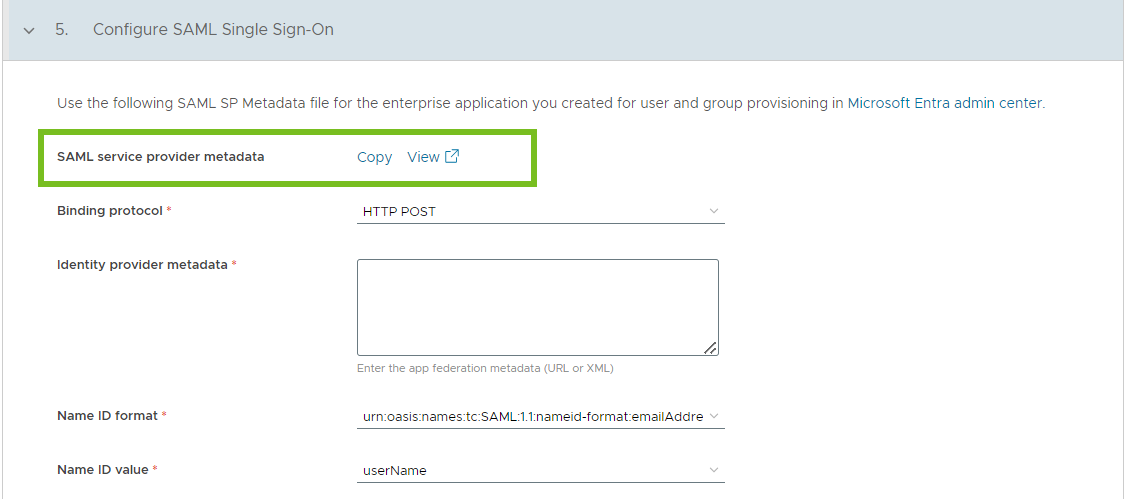

- Haal de metagegevens van de serviceprovider op van de Workspace ONE Cloud-console.

Vanaf stap 5 SAML Single Sign-On configureren van de wizard van VMware Identity Services kopieert of downloadt u de Metagegevens van SAML-serviceprovider.

Opmerking: Wanneer u het metagegevensbestand gebruikt, hoeft u de waarden voor Entiteits-ID, de URL voor Single Sign-On en Ondertekeningscertificaat niet afzonderlijk te kopiëren en te plakken. - Configureer de applicatie in Microsoft Entra ID.

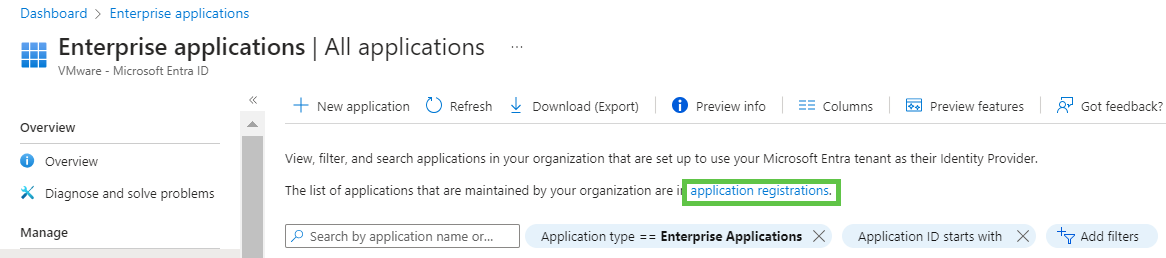

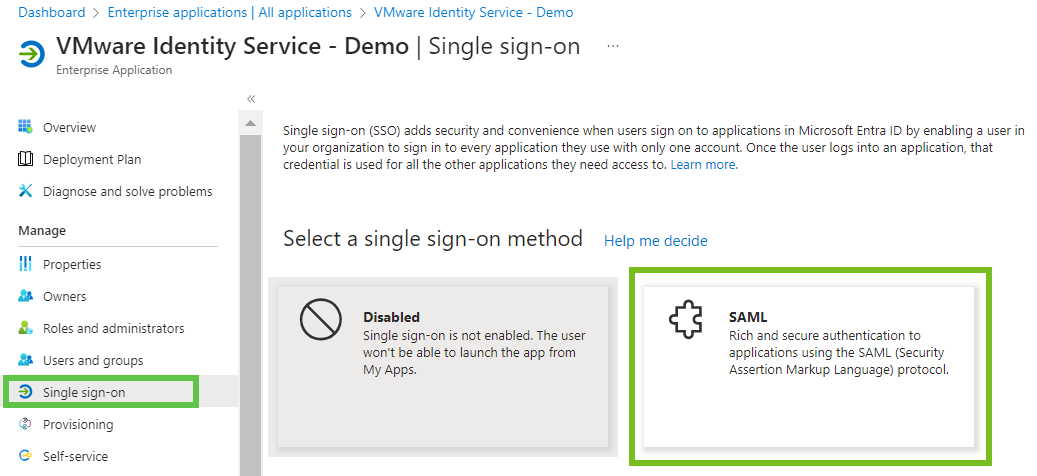

- Selecteer Bedrijfstoepassingen in het linkerdeelvenster van het beheercentrum van Microsoft Entra.

- Zoek en selecteer de provisioningapp die u in Stap 2: Gebruikers- en groepsprovisioning instellen heeft gemaakt.

- Selecteer Eenmalige aanmelding in het menu Beheren.

- Selecteer SAML als Single Sign-On-methode.

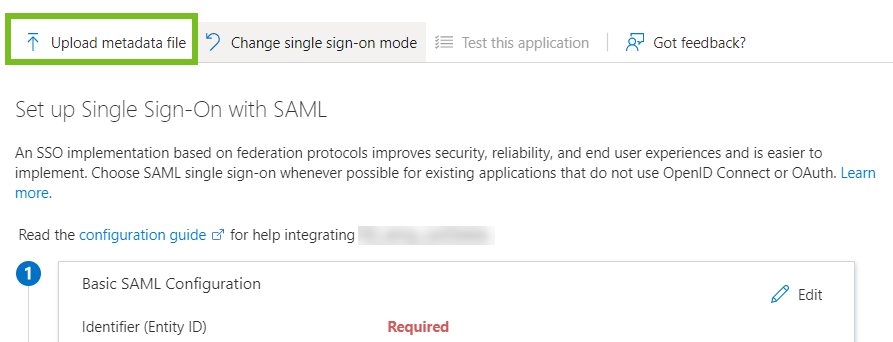

- Klik op Metagegevensbestand uploaden, selecteer het metagegevensbestand dat u heeft gekopieerd uit de Workspace ONE Cloud-console en klik op Toevoegen.

- Controleer de volgende waarden in het deelvenster Standaard SAML-configuratie:

- De waarde voor Identifier (Entity ID) moet overeenkomen met de waarde voor Identiteits-ID die wordt weergegeven in stap 5 van de wizard van VMware Identity Services.

Bijvoorbeeld: https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- De waarde voor Reply URL (Assertion Consumer Service URL) moet overeenkomen met de Single sign-on URL die wordt weergegeven in stap 5 van de wizard van VMware Identity Services.

Bijvoorbeeld: https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- De waarde voor Identifier (Entity ID) moet overeenkomen met de waarde voor Identiteits-ID die wordt weergegeven in stap 5 van de wizard van VMware Identity Services.

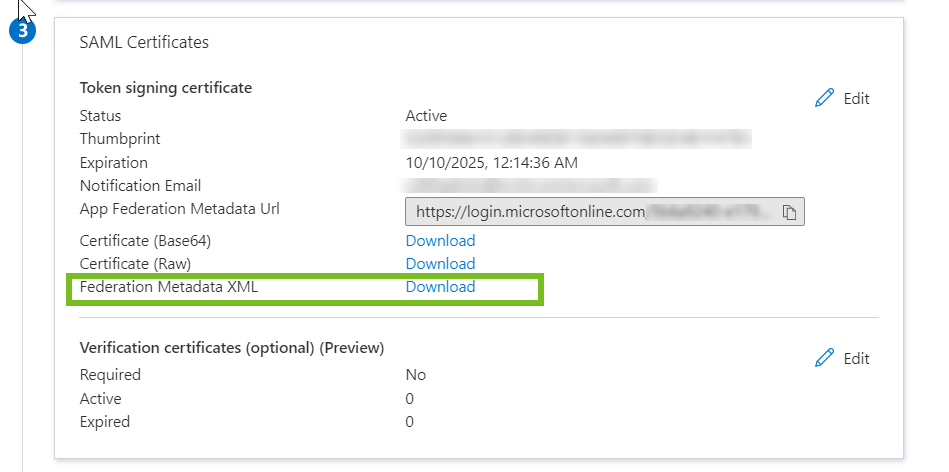

- Haal de federatieve metagegevens op van Microsoft Entra ID.

- Scrol in de SAML-app in Microsoft Entra ID naar de sectie SAML-certificaten.

- Klik op de link Federatiemetagegevens-XML Downloaden om de metagegevens te downloaden.

- Kopieer en plak in de Workspace ONE Cloud-console de federatiemetagegevens uit het bestand dat u heeft gedownload uit Microsoft Entra ID naar het tekstvak Metagegevens van identiteitsprovider in stap 5 van de wizard van VMware Identity Services.

- Configureer de overige opties in de sectie SAML Single Sign-On configureren.

- Bindingsprotocol: selecteer het SAML-bindingsprotocol, HTTP POST of HTTP-omleiding.

- Naam-ID-notatie: gebruik de instellingen voor Naam-ID-notatie en Naam-ID-waarde om gebruikers toe te wijzen tussen Microsoft Entra ID en VMware Identity Services. Voor de Naam-ID-notatie geeft u de notatie voor de naam-ID op die wordt gebruikt in het SAML-antwoord.

- Naam-ID-waarde: selecteer het VMware Identity Services-gebruikerskenmerk waaraan u de waarde voor de naam-ID wilt toewijzen die is ontvangen in het SAML-antwoord.

- Geavanceerde opties > SAML eenmalig uitloggen gebruiken: Selecteer deze optie als u gebruikers wilt afmelden bij hun identiteitsprovidersessie nadat ze zich hebben afgemeld bij Workspace ONE-services.

- Klik op Voltooien om het instellen van de integratie tussen VMware Identity Services en Microsoft Entra ID te voltooien.

Resultaten

De integratie tussen VMware Identity Services en Microsoft Entra ID is voltooid.

De directory wordt gemaakt in VMware Identity Services en wordt ingevuld wanneer u gebruikers en groepen vanuit de provisioningapp in Microsoft Entra ID pusht. Ingerichte gebruikers en groepen worden automatisch weergegeven in de Workspace ONE-services die u met Microsoft Entra ID integreert, zoals Workspace ONE Access en Workspace ONE UEM.

U kunt de directory niet bewerken in de Workspace ONE Access- en Workspace ONE UEM-consoles. De pagina's voor directory, gebruikers, gebruikersgroepen, gebruikerskenmerken en identiteitsprovider zijn alleen-lezen.

Wat nu te doen

Selecteer vervolgens de Workspace ONE-services waarvoor u gebruikers en groepen wilt inrichten.

Als Workspace ONE UEM een van de services is die u selecteert, configureert u aanvullende instellingen in de Workspace ONE UEM Console.

Push vervolgens gebruikers en groepen vanuit de Microsoft Entra ID-provisioningapp. Zie Gebruikers inrichten naar Workspace ONE.