Quando tiver atribuído um perfil a um Edge, o Edge herda automaticamente o Serviço de Segurança na Cloud (CSS) e atribui atributos configurados no perfil. Pode sobrepor as definições para selecionar um fornecedor de segurança de cloud diferente ou modificar os atributos para cada Edge.

Para sobrepor a configuração CSS para um Edge específico, execute os seguintes passos:

- No portal da empresa, clique em .

- Selecione o Edge do qual pretende sobrepor as definições de CSS e clique no ícone debaixo da coluna Dispositivo (Device). É apresentada a página Definições do dispositivo (Device Settings) do Edge selecionado.

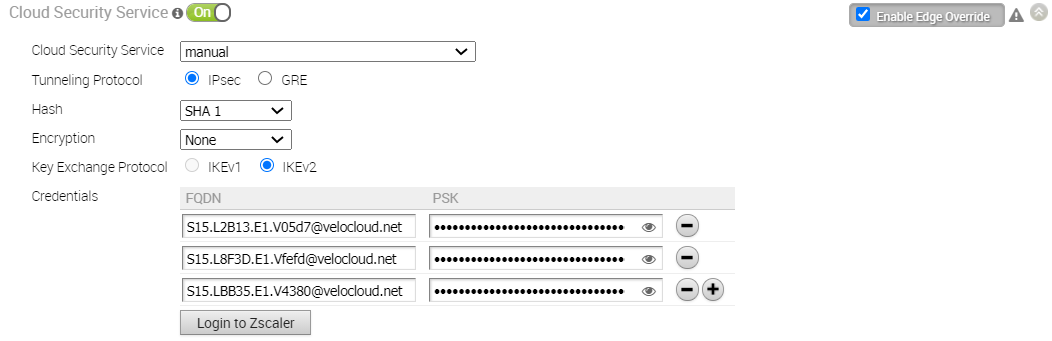

- Na área Serviço de Segurança na Cloud (Cloud Security Service), são apresentados os parâmetros CSS do perfil associado. Selecione Ativar sobreposição de configuração do Edge (Enable Edge Override) para selecionar um CSS diferente ou para modificar os atributos herdados do perfil associado ao Edge. Para obter mais informações sobre os atributos, consulte Configurar os Serviços de Segurança na Cloud para perfis.

- Clique em Guardar alterações (Save Changes) na janela Edges para guardar as definições modificadas.

Nota: Para CSS do tipo Zscaler e genérico, deve criar credenciais VPN. Para o tipo CSS Symantec, as credenciais VPN não são necessárias.

Configuração do fornecedor de CSS do Zscaler manual para os Edges

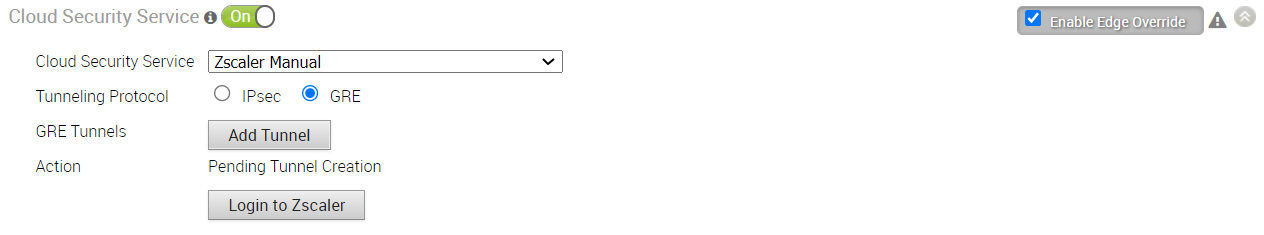

Ao nível do Edge, para um fornecedor de CSS manual do Zscaler selecionado, é possível sobrepor as definições herdadas do perfil e configurar parâmetros adicionais manualmente com base no protocolo de túnel selecionado para o estabelecimento de túneis.

Se optar por configurar manualmente um túnel GRE, terá de configurar manualmente os parâmetros do túnel GRE para que a interface WAN selecionada seja utilizada como origem pelo túnel GRE. Para tal, siga os passos abaixo.

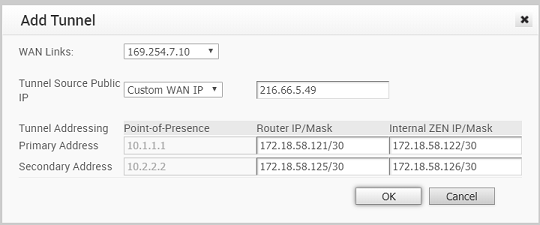

- Clique em Adicionar túnel (Add Tunnel).

- Na janela Adicionar túnel (Add Tunnel), configure os seguintes parâmetros do túnel GRE e clique em OK.

Opção Descrição Ligações WAN (WAN Links) Selecione a interface WAN a ser utilizada como origem pelo túnel GRE. IP público de origem de túnel (Tunnel Source Public IP) Escolha o endereço IP a ser utilizado como endereço IP público pelo Túnel. Pode escolher o IP da ligação WAN ou o IP WAN personalizado. Se escolher o IP WAN personalizado, introduza o endereço IP a ser utilizado como IP público. Os IPs públicos de origem têm de ser diferentes para cada segmento quando o Serviço de Segurança na Cloud (CSS) está configurado em vários segmentos. Ponto de presença principal (Primary Point-of-Presence) Introduza o endereço IP público principal do centro de dados Zscaler. Ponto de presença secundário (Secondary Point-of-Presence) Introduza o endereço IP público secundário do centro de dados Zscaler. IP/máscara de router principal (Primary Router IP/Mask) Introduza o endereço IP principal do router. IP/máscara de router secundário (Secondary Router IP/Mask) Introduza o endereço IP secundário do router. IP/máscara ZEN principal (Primary ZEN IP/Mask) Introduza o endereço IP principal do Edge de serviço público interno do Zscaler. IP/máscara ZEN secundário (Secondary ZEN IP/Mask) Introduza o endereço IP secundário do Edge de serviço público interno do Zscaler. Nota:- O IP/máscara de router e o IP/máscara ZEN são fornecidos pelo Zscaler.

- Só é suportado um domínio e uma cloud Zscaler por empresa.

- Só é permitido um único CSS com o GRE por Edge. Um Edge não pode ter mais do que um segmento com automação do GRE do Zscaler ativada.

- Limitações de dimensionamento:

- GRE-WAN: o Edge suporta um máximo de 4 ligações WAN públicas para um Destino Não-SD-WAN (NSD) e, em cada ligação, pode ter até 2 túneis (principal/secundário) por NSD. Assim, para cada NSD, pode ter, no máximo, 8 túneis e 8 ligações BGP a partir de um Edge.

- GRE-LAN: o Edge suporta 1 ligação ao Transit Gateway (TGW) e pode ter até 2 túneis (principal/secundário) por TGW. Assim, para cada TGW, pode ter, no máximo, 2 túneis e 4 ligações BGP a partir de um Edge (2 sessões BGP por túnel).

Configuração do fornecedor CSS automatizado do Zscaler para os Edges

Automatização do túnel IPsec/GRE

- No portal da empresa, clique em .

- Selecione um Edge para o qual pretende estabelecer túneis automáticos.

- Clique no ícone sob a coluna Dispositivo (Device). É apresentada a página Definições do dispositivo (Device Settings) do Edge selecionado.

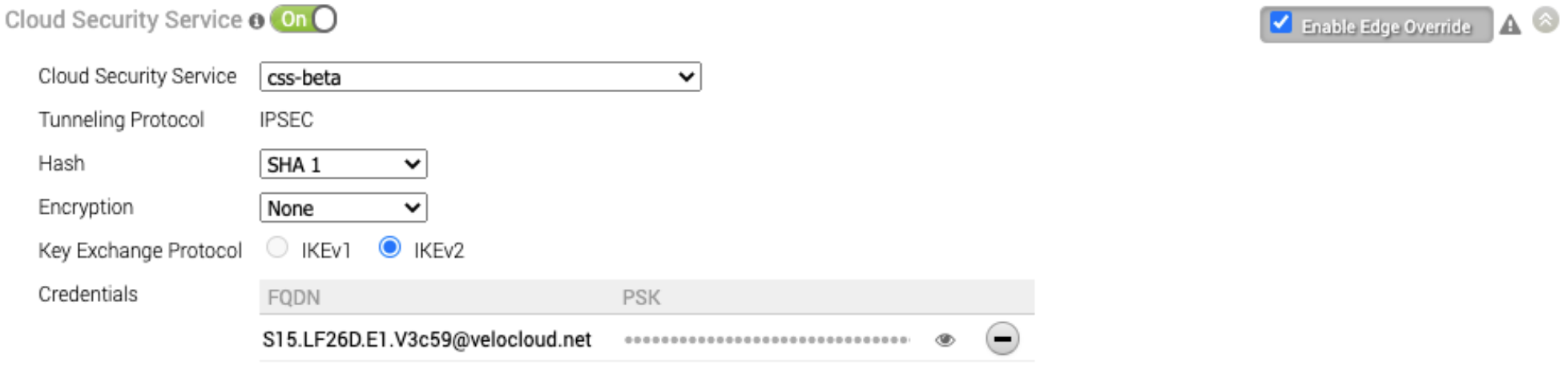

- Na secção Serviço de Segurança na Cloud (Cloud Security Service), selecione Ativar sobreposição de configuração do Edge (Enable Edge Override).

- No menu pendente Serviço de Segurança na Cloud (Cloud Security Service), selecione um fornecedor de CSS automatizado e clique em Guardar alterações (Save Changes).

A automatização criará um túnel no segmento para a ligação WAN pública de cada Edge com um endereço IPv4 válido. Numa implementação com várias ligações WAN, apenas uma das ligações WAN será utilizada para o envio de pacotes de dados do utilizador. O Edge escolhe a ligação WAN com a melhor pontuação de Qualidade de Serviço (QoS), utilizando a largura de banda, o jitter, a perda e a latência como critérios. A localização é criada automaticamente após um túnel ser estabelecido. Pode ver os detalhes do estabelecimento do túnel e das ligações WAN na secção Serviço de Segurança na Cloud (Cloud Security Service).

Nota: Após o estabelecimento automático do túnel, a alteração de um fornecedor de serviços Zscaler automatizado para outro fornecedor de CSS não é permitida num segmento. Para o Edge selecionado num segmento, é necessário desativar explicitamente o Serviço de Segurança na Cloud e, em seguida, reativar o CSS se pretender mudar de um fornecedor de serviços Zscaler automatizado para um novo fornecedor de CSS.

Configuração da localização/sublocalização do Zscaler

- confirma que o túnel é estabelecido no Edge selecionado e que a localização é criada automaticamente. Não será possível criar uma sublocalização se as credenciais VPN ou as opções GRE não estiverem configuradas para o Edge. Antes de configurar as sublocalizações, certifique-se de que compreende a sublocalização e as suas limitações. Consulte https://help.zscaler.com/zia/about-sub-locations.

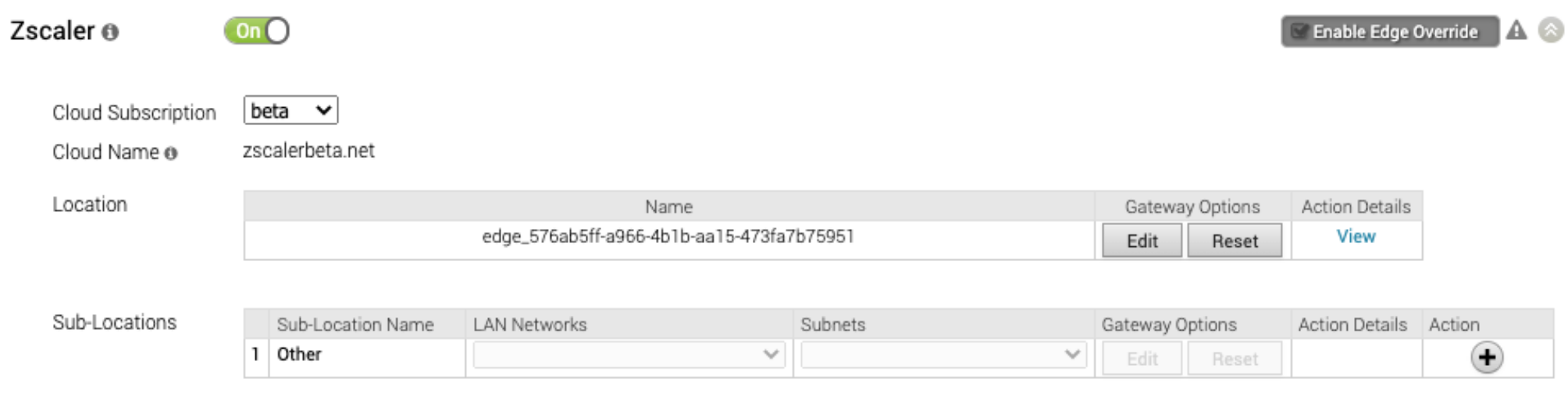

- Selecione a mesma subscrição da cloud que utilizou para criar o CSS automático.

- No portal da empresa, clique em .

- Selecione um Edge e clique no ícone na coluna Dispositivo (Device). É apresentada a página Definições do dispositivo (Device Settings) do Edge selecionado.

- Aceda à secção Zscaler e ative o botão de alternar.

- No menu pendente Subscrição da cloud (Cloud Subscription), selecione a mesma subscrição da cloud que utilizou para criar o CSS automático. O nome da cloud associado à subscrição da cloud selecionada aparece automaticamente.

Nota: A subscrição da cloud tem de ter o mesmo domínio e nome da cloud do CSS.Nota: Se pretender mudar de fornecedor para a “Subscrição da cloud” (Cloud Subscription), terá de remover primeiro a “Localização” (Location) ao desativar o CSS e o Zscaler e, em seguida, executar os passos de criação com o novo fornecedor.

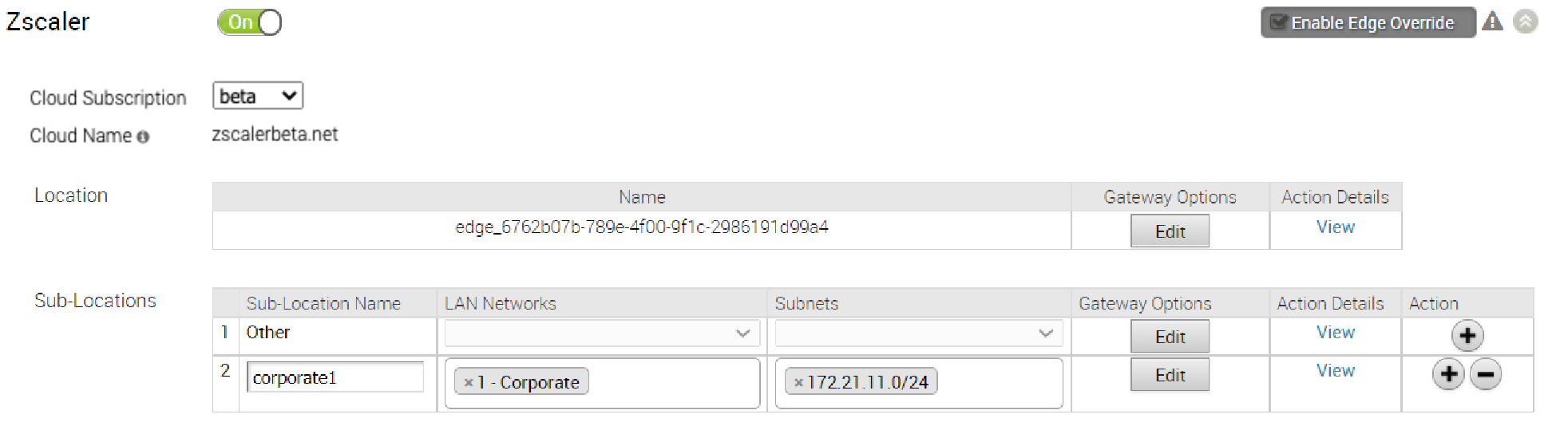

Na tabela Localização (Location), clicar em Ver (View) na coluna Detalhes da ação (Action Details) apresentará os valores reais para a configuração obtida do Zscaler, se aplicável. Se pretender configurar as opções de gateway e os controlos da largura de banda para a localização, clique no botão Editar (Edit) em Opções de gateway (Gateway Options). Para obter mais informações, veja Configurar as opções do Gateway Zscaler e o controlo de largura de banda.

- Para criar uma sublocalização, na tabela Sublocalizações (Sub-Locations), clique no ícone

na coluna Ação (Action).

na coluna Ação (Action).

- Na caixa de texto Nome de sublocalização (Sub-Location Name), introduza um nome exclusivo para a sublocalização. O nome da sublocalização deve ser exclusivo em todos os segmentos do Edge. O nome pode conter caracteres alfanuméricos com um comprimento máximo de 32 caracteres.

- No menu pendente Redes LAN (LAN Networks), selecione uma VLAN configurada para o Edge. A sub-rede para a rede LAN selecionada será preenchida automaticamente.

Nota: Para um Edge selecionado, as sublocalizações não devem ter IPs de sub-redes sobrepostos.

- Clique em Guardar alterações (Save Changes).

Nota: Depois de criar, pelo menos, uma sublocalização no Orchestrator, é criada automaticamente “outra” sublocalização no lado do Zscaler e é apresentada na IU do Orchestrator. Também é possível configurar as opções de Gateway da “outra” sublocalização ao clicar no botão Editar (Editar) em Opções de gateway (Gateway Options) na tabela Sublocalizações (Sub-Locations). Para obter mais informações, veja Configurar as opções do Gateway Zscaler e o controlo de largura de banda.

Nota: Depois de criar, pelo menos, uma sublocalização no Orchestrator, é criada automaticamente “outra” sublocalização no lado do Zscaler e é apresentada na IU do Orchestrator. Também é possível configurar as opções de Gateway da “outra” sublocalização ao clicar no botão Editar (Editar) em Opções de gateway (Gateway Options) na tabela Sublocalizações (Sub-Locations). Para obter mais informações, veja Configurar as opções do Gateway Zscaler e o controlo de largura de banda. - Depois de criar uma sublocalização, será possível atualizar as configurações da sublocalização na mesma página do Orchestrator. Após clicar em Guardar alterações (Save Changes), as configurações da sublocalização no lado do Zscaler serão atualizadas automaticamente.

- Para eliminar uma sublocalização, clique no ícone

sob a coluna Ação (Action).

Nota: Quando a última sublocalização é eliminada da tabela, a “outra” sublocalização também será eliminada automaticamente.

sob a coluna Ação (Action).

Nota: Quando a última sublocalização é eliminada da tabela, a “outra” sublocalização também será eliminada automaticamente.

Configurar as opções do Gateway Zscaler e o controlo de largura de banda

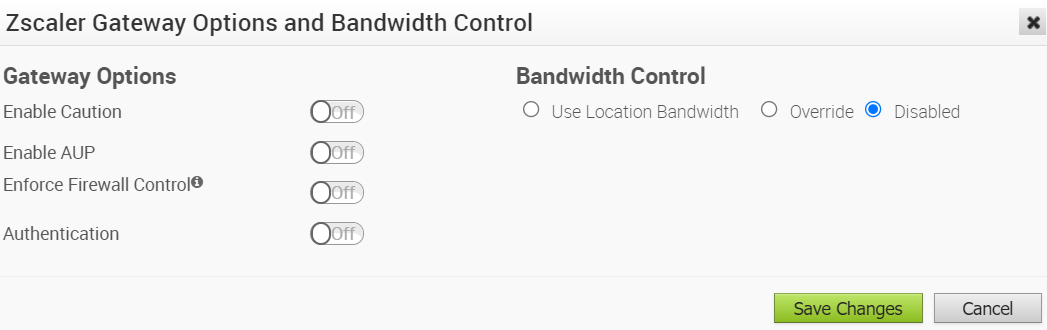

Para configurar as opções de gateway e os controlos de largura de banda para a localização e a sublocalização, clique no botão Editar (Edit) em Opções de gateway (Gateway Options), na respetiva tabela.

Configure as opções de gateway e os controlos de largura de banda para a localização e a sublocalização, conforme necessário, e clique em Guardar alterações (Save Changes).

| Opção | Descrição |

|---|---|

| Opções de gateway da localização/sublocalização (Gateway Options for Location/Sub-Location) | |

| Utilizar XFF a partir do pedido do cliente (Use XFF from Client Request) | Ative esta opção se a localização utilizar o encadeamento proxy para encaminhar o tráfego para o serviço Zscaler e se pretender que o serviço detete o endereço IP do cliente nos cabeçalhos X-Forwarded-For (XFF) que o servidor proxy no local insere nos pedidos HTTP enviados. O cabeçalho XFF identifica o endereço IP do cliente, que pode ser aproveitado pelo serviço para identificar a sublocalização do cliente. Utilizando os cabeçalhos XFF, o serviço pode aplicar a política de sublocalização adequada à transação e, se a opção Ativar IP substituto (Enable IP Surrogate) estiver ativada para a localização ou sublocalização, a política de utilizador adequada será aplicada à transação. Quando o serviço encaminha o tráfego para o respetivo destino, remove o cabeçalho XFF original e substitui-o por um cabeçalho XFF que contém o endereço IP do gateway do cliente (o endereço IP público da organização), garantindo que os endereços IP internos de uma organização nunca são expostos externamente.

Nota: Só é possível configurar esta opção de gateway na localização principal.

|

| Ativar avisos (Enable Caution) | Se a Autenticação (Authentication) não estiver ativada, será possível ativar esta funcionalidade para apresentar uma notificação de aviso aos utilizadores não autenticados. |

| Ativar AUP (Enable AUP) | Se a Autenticação (Authentication) não estiver ativada, será possível ativar esta funcionalidade para apresentar uma Política de utilização aceitável (AUP) ao tráfego não autenticado e exigir que os utilizadores a aceitem. Se ativar esta função:

|

| Forçar controlo de firewall (Enforce Firewall Control) | Selecione para ativar o controlo de firewall do serviço.

Nota: Antes de ativar esta opção, o utilizador deve certificar-se de que a conta Zscaler tem a subscrição da “Firewall básica”.

|

| Ativar controlo IPS (Enable IPS Control) | Se Forçar controlo de firewall (Enforce Firewall Control) estiver ativado, selecione para ativar os controlos IPS do serviço.

Nota: Antes de ativar esta opção, o utilizador deve certificar-se de que a conta Zscaler tem a subscrição da “Firewall básica” e “Firewall IPS na cloud”.

|

| Autenticação (Authentication) | Ative para que os utilizadores da localização ou da sublocalização sejam obrigados a autenticar-se no serviço. |

| IP Substituto (IP Surrogate) | Se tiver ativado Autenticação (Authentication), selecione esta opção se pretender mapear os utilizadores para os endereços IP do dispositivo. |

| Tempo de inatividade para Dissociação (Idle Time for Dissociation) | Se tiver ativado IP substituto (IP Surrogate), especifique quanto tempo, após uma transação concluída, o serviço mantém o mapeamento de endereço IP para utilizador. Pode especificar o tempo de inatividade para dissociação em minutos (predefinição), horas ou dias.

|

| IP Substituto para Navegadores Conhecidos (Surrogate IP for Known Browsers) | Ative para utilizar o mapeamento de endereço IP para utilizador existente (adquirido a partir do IP substituto) para autenticar os utilizadores que enviam tráfego de browsers conhecidos. |

| Tempo de atualização para revalidação de Substituição (Refresh Time for re-validation of Surrogacy) | Se tiver ativado IP substituto para navegadores conhecidos (Surrogate IP for Known Browsers), especifique o tempo que o serviço Zscaler pode utilizar o mapeamento de endereço IP para utilizador para autenticar utilizadores que enviam tráfego de browsers conhecidos. Após o período de tempo definido, o serviço irá atualizar e revalidar o mapeamento de IP para utilizador existente para que possa continuar a utilizar o mapeamento para autenticar utilizadores nos browsers. Pode especificar o tempo de atualização para revalidação de substituição em minutos (predefinição), horas ou dias.

|

| Opções de controlo de largura de banda da localização (Bandwidth Control Options for Location) | |

| Controlo de largura de banda (Bandwidth Control) | Ative para aplicar os controlos de largura de banda à localização. Se ativado, especifique os limites máximos de largura de banda para Transferir (Mbps) e Carregar (Mbps). Todas as sublocalizações partilharão os limites de largura de banda atribuídos a esta localização. |

| Transferir (Download) | Se ativou o controlo de largura de banda, especifique os limites máximos de largura de banda para transferir em Mbps. O intervalo permitido é de 0,1 a 99999. |

| Carregar (Upload) | Se ativou o controlo de largura de banda, especifique os limites máximos de largura de banda para carregar em Mbps. O intervalo permitido é de 0,1 a 99999. |

Opções de controlo de largura de banda da sublocalização (se o controlo de largura de banda estiver ativado na localização principal)

Nota: Só será possível configurar as seguintes opções de controlo de largura de banda se o controlo de largura de banda estiver ativado na localização principal. Se o controlo de largura de banda não estiver ativado na localização principal, as opções de controlo de largura de banda da sublocalização serão iguais às da localização (controlo de largura, transferir, carregar).

|

|

| Utilizar largura de banda da localização (Use Location Bandwidth) | Se o controlo de largura de banda estiver ativado na localização principal, selecione esta opção para ativar o controlo de largura de banda na sublocalização e utilize os limites máximos de largura de banda para transferir e carregar especificados para a localização principal. |

| Sobrepor (Override) | Selecione esta opção para ativar o controlo de largura de banda na sublocalização e, em seguida, especifique os limites máximos de largura de banda para Transferir (Mbps) e Carregar (Mbps). Esta largura de banda é dedicada à sublocalização e não é partilhada com terceiros. |

| Desativado (Disabled) | Selecione esta opção para isentar o tráfego de quaisquer políticas de gestão de largura de banda. A sublocalização com esta opção só pode ser utilizada até um máximo de largura de banda partilhada disponível em qualquer momento. |

Limitações

- Na versão 4.5.0, quando é criada uma sublocalização, o Orchestrator guarda automaticamente a “outra” sublocalização. Na versão anterior do Orchestrator, a “outra” sublocalização do Zscaler não era guardada no Orchestrator. Após a atualização do Orchestrator para a versão 4.5.0, a “outra” sublocalização só será importada automaticamente após a criação de uma nova sublocalização normal (não outra) utilizando a automação.

- As sublocalizações do Zscaler não podem ter endereços IP sobrepostos (intervalos IP de sub-rede). Tentar editar (adicionar, atualizar ou eliminar) várias sublocalizações com endereços IP em conflito pode provocar a falha da automatização.

- Os utilizadores não podem atualizar a largura de banda da localização e da sublocalização ao mesmo tempo.

- As sublocalizações suportam a opção Utilizar largura de banda da localização (Use Location Bandwidth) para o controlo de largura de banda quando o controlo de largura de banda da localização principal está ativado. Quando o utilizador desativa o controlo de largura de banda de uma localização principal, o Orchestrator não verifica nem atualiza a opção de controlo de largura de banda da sublocalização proativamente.