Uma firewall é um dispositivo de segurança de rede que monitoriza o tráfego de rede de entrada e saída e decide se permite ou bloqueia tráfego específico com base num conjunto definido de regras de segurança. O SASE Orchestrator suporta a configuração de firewalls sem estado e com estado para perfis e Edges.

Para obter mais informações sobre a firewall, consulte Visão geral da firewall.

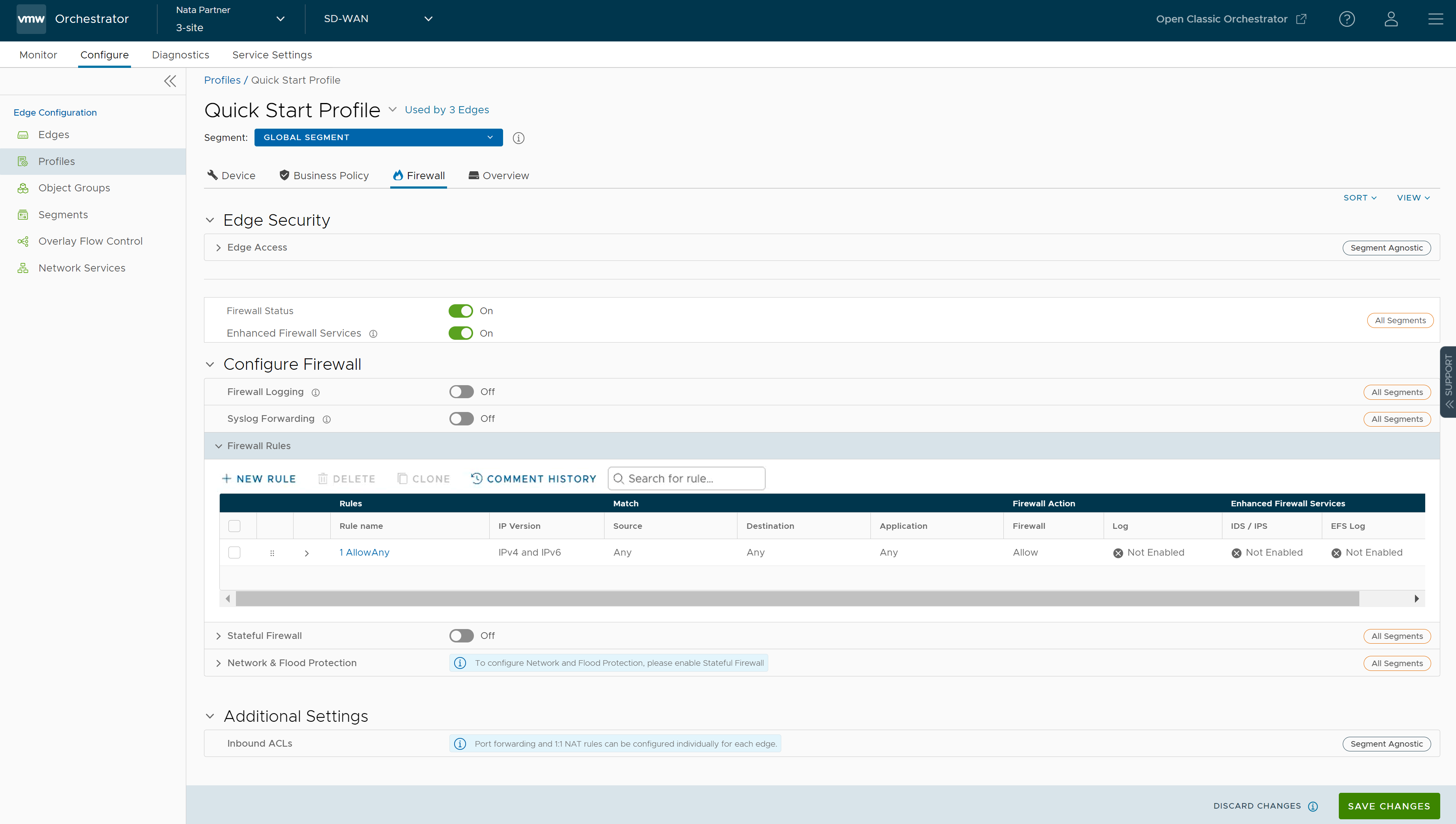

Configurar a firewall de perfil

- No serviço SD-WAN do portal da empresa, aceda a . A página Perfis (Profiles) apresenta os perfis existentes.

- Para configurar uma firewall de perfil, clique na ligação para o perfil e clique no separador Firewall. Como alternativa, pode clicar na ligação Ver (View) na coluna Firewall do perfil.

- É apresentada a página Firewall.

- No separador Firewall, pode configurar as seguintes capacidades de Segurança do Edge e Firewall:

Campo Descrição Acesso do Edge (Edge Access) Permite-lhe configurar um perfil para acesso do Edge. Tem de se certificar de que seleciona a opção adequada para Acesso de suporte (Support access), Acesso de consola (Console access), Acesso à porta USB (USB port access), Acesso SNMP (SNMP access) e Acesso IU Web local (Local Web UI access) nas definições de firewall para tornar o Edge mais seguro. Evitará, assim , que qualquer utilizador malicioso aceda ao Edge. Por predefinição, as opções Acesso de suporte (Support Access), Acesso de consola (Console access), Acesso SNMP (SNMP Access) e Acesso IU Web local (Local Web UI Access) estão desativadas por razões de segurança. Para obter mais informações, consulte Configurar o acesso do Edge. Estado da firewall (Firewall Status) Permite-lhe ligar ou desligar as regras de firewall, configurar as definições de firewall e ACLs de entrada para todos os Edges associados ao perfil. Nota: Por predefinição, esta funcionalidade está ativada. Pode desativar a função Firewall para perfis ao definir Estado da Firewall (Firewall Status) como desligado.Serviços de firewall melhorados (Enhanced Firewall Services) Permite ativar ou desativar a funcionalidade EFS (serviços de firewall melhorados) para todos os Edges associados ao perfil. Nota: Por predefinição, esta funcionalidade não está ativada.Para obter mais informações, consulte Configurar os serviços de firewall melhorados.

Registo da firewall (Firewall Logging) Permite ativar ou desativar a funcionalidade de registo da firewall para todos os Edges associados ao perfil. Por predefinição, os Edges não podem enviar os respetivos registos de firewalls para o Orchestrator. Nota: Para que o registo de firewalls para o Orchestrator funcione, certifique-se de que os Edges SD-WAN estão a ser executados na versão 5.2 e superior.Nota: Para que um Edge envie os registos de Firewall para o Orchestrator, certifique-se de que a funcionalidade do cliente “Ativar registo da firewall no Orchestrator” (Enable Firewall logging to Orchestrator) está ativada ao nível do cliente na página da IU “Definições globais” (Global Settings). Os clientes têm de entrar em contacto com o operador se desejarem ativar a funcionalidade Registo da firewall (Firewall Logging).Pode visualizar os registos de Firewall do Edge no Orchestrator na página Monitorizar (Monitor) > Registos de firewall (Firewall Logs). Para obter mais informações, consulte Monitorizar os registos de firewall.

Encaminhamento Syslog (Syslog Forwarding) Por predefinição, a funcionalidade Encaminhamento Syslog (Syslog Forwarding) está desativada para as empresas. Para recolher eventos de vinculação SASE Orchestrator e registos da firewall originários do SD-WAN Edge empresarial para um ou mais coletores Syslog remotos centralizados (servidores), um utilizador empresarial tem de ativar esta funcionalidade a nível de Edge/Perfil. Para configurar os detalhes do coletor Syslog por segmento no SASE Orchestrator, consulte Configurar as definições Syslog para os perfis. Nota: Pode ver os detalhes de registo da firewall IPv4 e IPv6 num servidor syslog com base em IPv4.Regras de firewall (Firewall Rules) São apresentadas as regras de firewall predefinidas existentes. Pode clicar em + NOVA REGRA (+ NEW RULE) para criar uma nova regra de firewall. Para obter mais informações, consulte Configurar a regra de firewall. Para eliminar uma regra de firewall existente, selecione a regra e clique em ELIMINAR (DELETE).

Para duplicar uma regra de firewall, selecione a regra e clique em CLONAR (CLONE).

Para ver todos os comentários adicionados ao criar ou atualizar uma regra, selecione a regra e clique em HISTÓRICO DE COMENTÁRIOS (COMMENT HISTORY).

Clique em Procurar regra (Search for Rule) se quiser procurar uma regra específica. Pode pesquisar a regra por nome da regra, endereço IP, porta/intervalo de portas e nomes de grupos de endereços e de grupos de serviços.

Firewall com estado (Stateful Firewall) Por predefinição, a funcionalidade Firewall com estado (Stateful Firewall) está desativada para as empresas. O SASE Orchestrator permite-lhe definir o tempo limite da sessão para fluxos TCP estabelecidos e não estabelecidos, fluxos UDP e outros fluxos ao nível do perfil. Opcionalmente, também pode sobrepor as definições de Firewall com estado ao nível do Edge. Para obter mais informações, consulte Configurar as definições de firewall com estado. Proteção de rede e flood (Network & Flood Protection) Para proteger todas as tentativas de ligação numa rede empresarial, o VMware SASE Orchestrator permite-lhe configurar as definições de proteção de rede e flood aos níveis do perfil e do Edge, para proteger contra os seguintes tipos de ataques. Para obter mais informações, consulte Configurar as definições de proteção de rede e flood.

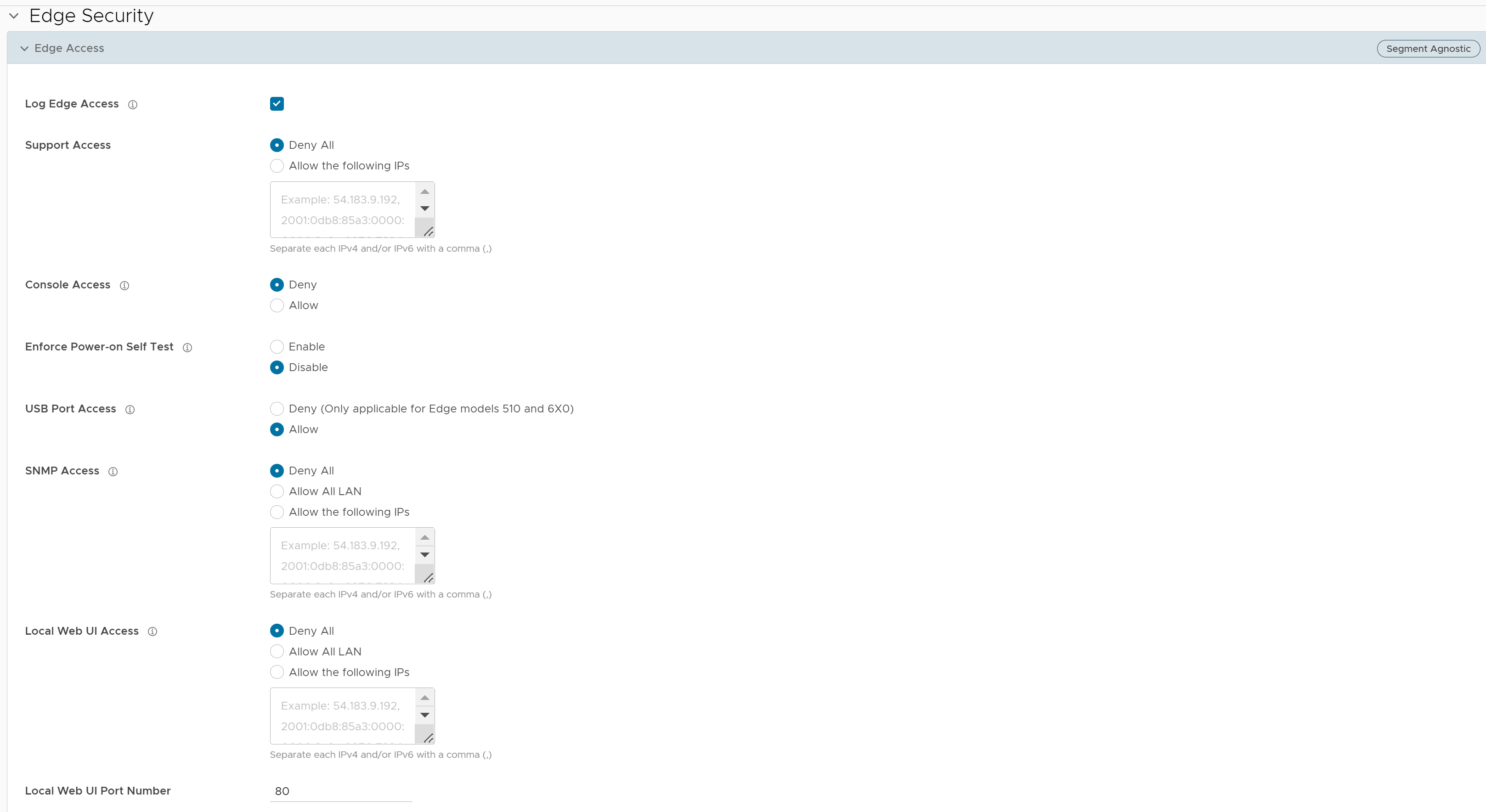

Configurar o acesso do Edge

- No serviço SD-WAN do portal da empresa, aceda a Configurar (Configure) > Perfis (Profiles) > Firewall.

- Em Segurança do Edge (Edge Security), clique no ícone de expansão Acesso do Edge (Edge Access).

- Pode configurar uma ou mais das seguintes opções de Acesso do Edge e clicar em Guardar alterações (Save Changes):

Campo Descrição Registar acesso Edge (Log Edge Access) Quando ativado, todo o acesso ao dispositivo é registado, incluindo as tentativas com sucesso e sem sucesso. Acesso de suporte (Support Access) Selecione Permitir os seguintes IPs (Allow the following IPs) se pretender especificar explicitamente os endereços IP de onde pode executar o protocolo SSH neste Edge. Pode introduzir ambos os endereços IPv4 e IPv6 separados por vírgula (,).

Por predefinição, está selecionada a opção Recusar tudo (Deny All).

Acesso de consola (Console Access) Selecione Permitir (Allow) para permitir o acesso do Edge através da consola física [porta de série ou porta Video Graphics Array (VGA)]. Por predefinição, Recusar (Deny) está selecionado e o início de sessão da consola é desativado após a ativação do Edge. Nota: Sempre que a definição de acesso de consola for alterada de Permitir (Allow) para Recusar (Deny) ou vice-versa, o Edge deve ser reiniciado manualmente.Forçar POST (Enforce Power-on Self Test) Quando ativado, a falha de um autoteste de ligação desativará o Edge. Pode recuperar o Edge ao efetuar uma reposição de fábrica e, em seguida, reativar o Edge. Acesso à porta USB (USB Port Access) Selecione Permitir (Allow) para ativar e selecione Recusar (Deny) para desativar o acesso à porta USB nos Edges.

Esta opção só está disponível para os modelos Edge 510 e 6x0.

Nota: Sempre que a definição de acesso à porta USB for alterada de Permitir (Allow) para Recusar (Deny) ou vice-versa, será necessário reiniciar manualmente o Edge se tiver acesso ao Edge e se o Edge estiver num local remoto, deverá ser reiniciado com o SASE Orchestrator. Para obter as instruções, consulte Ações remotas.Acesso SNMP (SNMP Access) Permite o acesso do Edge a partir de interfaces/WAN routed através do SNMP. Selecione uma das seguintes opções: - Recusar tudo (Deny All) – Por predefinição, o acesso SNMP está desativado para todos os dispositivos ligados a um Edge.

- Permitir todas as LAN (Allow All LAN) – Permite o acesso SNMP a todos os dispositivos ligados ao Edge através de uma rede LAN.

- Permitir os seguintes IPs (Allow the following IPs) – Permite-lhe especificar explicitamente os endereços IP de onde pode aceder ao Edge através do SNMP. Separe cada endereço IPv4 ou IPv6 com uma vírgula (,).

Acesso IU Web Local (Local Web UI Access) Permite o acesso do Edge a partir de interfaces/WAN routed através de uma IU Web local. Selecione uma das seguintes opções: - Recusar tudo (Deny All) – Por predefinição, a opção Acesso IU Web local (Local Web UI Access) está desativada para todos os dispositivos ligados a um Edge.

- Permitir todas as LAN (Allow All LAN) – Permite o acesso IU Web local a todos os dispositivos ligados ao Edge através de uma rede LAN.

- Permitir os seguintes IPs (Allow the following IPs) – Permite-lhe especificar explicitamente os endereços IP de onde pode aceder ao Edge através da IU Web. Separe cada endereço IPv4 ou IPv6 com uma vírgula (,).

Número de porta IU Web Local (Local Web UI Port Number) Introduza o número da porta da IU Web local de onde pode aceder ao Edge. O valor predefinido é 80.

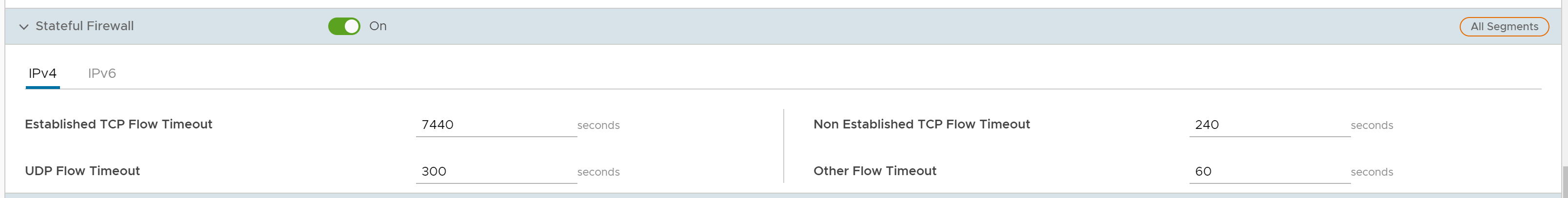

Configurar as definições de firewall com estado

- No serviço SD-WAN do portal da empresa, aceda a Configurar (Configure) > Perfis (Profiles) > Firewall.

- Em Configurar firewall (Configure Firewal), ative o botão de alternar Firewall com estado (Stateful Firewall) e, em seguida, clique no ícone de expansão. Por predefinição, as sessões de tempo limite são aplicadas para endereços IPv4.

- Pode configurar as seguintes definições de firewall com estado e clicar em Guardar alterações (Save Changes):

Campo Descrição Tempo limite de fluxo TCP estabelecido (segundos) [Established TCP Flow Timeout (seconds)] Define o tempo limite de inatividade (em segundos) para os fluxos TCP estabelecidos, após o qual já não são válidos. O valor permitido varia entre 60 segundos e 15999999 segundos. O valor predefinido é 7440 segundos. Tempo limite de fluxo TCP não estabelecido (segundos) [Non Established TCP Flow Timeout (seconds)] Define o tempo limite de inatividade (em segundos) para os fluxos TCP não estabelecidos, após o qual já não são válidos. O valor permitido varia entre 60 segundos e 604800 segundos. O valor predefinido é 240 segundos. Tempo limite de fluxo UDP (segundos) [UDP Flow Timeout (seconds)] Define o tempo limite de inatividade (em segundos) para os fluxos UDP, após o qual já não são válidos. O valor permitido varia entre 60 segundos e 15999999 segundos. O valor predefinido é 300 segundos. Outro Tempo limite de fluxo (segundos) [Other Flow Timeout (seconds)] Define o tempo limite de inatividade (em segundos) para outros fluxos, como ICMP, após o qual já não são válidos. O valor permitido varia entre 60 segundos e 15999999 segundos. O valor predefinido é 60 segundos. Nota:Os valores de tempo limite configurados aplicam-se apenas quando a utilização da memória está abaixo do limite não restritivo. O limite não restritivo corresponde a qualquer coisa abaixo dos 60% dos fluxos simultâneos suportados pela plataforma em termos de utilização da memória.

Configurar as definições de proteção de rede e flood

- Ataque de negação de serviço (DoS)

- Ataques baseados em TCP – Flags TCP inválidas, Land TCP e Fragmento SYN TCP

- Ataques baseados em ICMP – Ping of Death ICMP e Fragmento ICMP

- Ataques baseados em IP – Protocolo IP desconhecido, Opções IP, Protocolo desconhecido IPv6 e Cabeçalho da extensão IPv6.

| Tipo de ataque | Descrição |

|---|---|

| Ataque de negação de serviço (DoS) (Denial-of-Service (DoS) attack) | Um ataque de negação de serviço (DoS) é um tipo de ataque de segurança de rede que sobrecarrega o dispositivo alvo com uma quantidade enorme de tráfego falso para que o alvo fique tão concentrado a processar o tráfego falso que o tráfego legítimo não pode ser processado. O alvo pode ser uma firewall, os recursos de rede cuja acesso é controlado pela firewall, ou uma plataforma de hardware específica ou sistema operativo de um anfitrião individual. O ataque DoS tenta esgotar os recursos do dispositivo alvo, tornando o dispositivo alvo indisponível para utilizadores legítimos. Existem dois métodos gerais de ataques DoS: sobrecarregar os serviços ou levar à falha dos serviços. Os ataques de flood ocorrem quando o sistema recebe demasiado tráfego para o servidor colocar na memória intermédia, fazendo com que este abrande e, eventualmente, pare. Outros ataques DoS simplesmente exploram vulnerabilidades que levam à falha do sistema ou serviço alvo. Nestes ataques, é enviada uma entrada que tira partido de erros no alvo que posteriormente falha ou desestabiliza gravemente o sistema. |

| Flags TCP inválidas (Invalid TCP Flags) |

O ataque de flags TCP inválidas ocorre quando um pacote TCP tem uma combinação de sinalizações incorretas ou inválidas. Um dispositivo alvo vulnerável irá falhar devido às combinações de sinalizações TCP inválidas e, por isso, é recomendado filtrá-las. As flags TCP inválidas protegem contra:

|

| Land TCP (TCP Land) | Um ataque Land é um ataque DoS de camada 4 onde é criado um pacote SYN TCP no qual a porta e o endereço IP de origem são configurados para serem iguais ao endereço IP e à porta de destino, que, por sua vez, são configurados para apontar para uma porta aberta num dispositivo alvo. Um dispositivo alvo vulnerável receberia essa mensagem e responderia ao endereço de destino enviando, efetivamente, o pacote para reprocessamento num ciclo infinito. Assim, a CPU do dispositivo é consumida indefinidamente fazendo com que o dispositivo alvo vulnerável falhe ou bloqueie. |

| Fragmento SYN TCP (TCP SYN Fragment) | O protocolo de Internet (IP) engloba um segmento SYN do protocolo de controlo de transmissão (TCP) no pacote IP para iniciar uma ligação TCP e invocar um segmento SYN/ACK em resposta. Como o pacote IP é pequeno, não há razão legítima para que seja fragmentado. Um pacote SYN fragmentado é anómalo e, como tal, suspeito. Num ataque de fragmento SYN TCP, um servidor ou anfitrião alvo é inundado com fragmentos de pacote SYN TCP. O anfitrião recebe os fragmentos e aguarda a chegada dos restantes pacotes para que os possa voltar a montar. Ao sobrecarregar um servidor ou anfitrião com ligações que não possam ser concluídas, a memória intermédia do anfitrião excede a sua capacidade e, portanto, não consegue processar mais ligações legítimas, causando danos no sistema operativo do anfitrião alvo. |

| Ping of Death ICMP (ICMP Ping of Death) | Um ataque Ping of Death (ICMP) do Protocolo de mensagens de controlo da Internet (ICMP) consiste no intruso a enviar vários pings malformados ou maliciosos para um dispositivo alvo. Embora os pacotes ping sejam geralmente pouco utilizados para verificar a capacidade de alcance dos anfitriões da rede, estes poderiam ser criados com um tamanho superior ao tamanho máximo de 65 535 bytes pelos atacantes. Quando um pacote maliciosamente grande é transmitido do anfitrião malicioso, o pacote é fragmentado em trânsito e quando o dispositivo alvo tenta voltar a montar os fragmentos do IP num pacote completo, o total excede o limite máximo de tamanho. Isto poderia exceder a capacidade das memórias intermédias inicialmente atribuídas para o pacote, causando a falha, o bloqueio ou a reinicialização do sistema, uma vez que não conseguem lidar com pacotes tão grandes. |

| Fragmento ICMP (ICMP Fragment) | Um ataque de fragmentação do ICMP é um ataque DoS comum que implica uma sobrecarga de fragmentos ICMP fraudulentos que não podem ser desfragmentados no servidor alvo. Como a desfragmentação apenas pode ocorrer quando todos os fragmentos são recebidos, o armazenamento temporário de tais fragmentos falsos ocupa a memória e pode esgotar os recursos de memória disponíveis do servidor alvo vulnerável, resultando na indisponibilidade do servidor. |

| Protocolo desconhecido IP (IP Unknown Protocol) | Protocolos desconhecidos IP referem-se a qualquer protocolo não listado na IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Ativar a proteção de protocolo desconhecido IP bloqueia pacotes IP com o campo de protocolo com um número de ID de protocolo 143 ou superior, uma vez que tal pode levar a uma falha se não forem devidamente tratados no dispositivo final. Uma posição cautelosa seria bloquear esses pacotes IP de entrar na rede protegida. |

| Opções IP (IP Options) | Por vezes, os atacantes configuram os campos de opções IP num pacote IP incorretamente, produzindo campos incompletos ou malformados. Os atacantes utilizam estes pacotes malformados para comprometer anfitriões vulneráveis na rede. A exploração da vulnerabilidade pode potencialmente permitir a execução arbitrária de código. A vulnerabilidade pode ser explorada após o processamento de um pacote contendo uma opção IP criada específica no cabeçalho IP do pacote. Ativar a proteção de opções de IP inseguro bloqueia pacotes IP de trânsito com um campo de opção IP incorretamente formatado no cabeçalho do pacote IP. |

| Protocolo desconhecido IPv6 (IPv6 Unknown Protocol) | Ativar a proteção de Protocolo desconhecido IPv6 bloqueia os pacotes IPv6 com o campo de protocolo com um número de ID de protocolo 143 ou superior, uma vez que tal pode levar a uma falha se não forem devidamente tratados no dispositivo final. Uma posição cautelosa seria bloquear a entrada desses pacotes IPv6 na rede protegida. |

| Cabeçalho da extensão IPv6 (IPv6 Extension Header) | O ataque do Cabeçalho da extensão IPv6 é um ataque DoS que ocorre devido ao processamento incorreto de cabeçalhos de extensão num pacote IPv6. O processamento incorreto de cabeçalhos da extensão IPv6 cria novos vetores de ataque que podem levar ao DoS e que podem ser explorados para diferentes fins, como a criação de canais secretos e o routing de ataques de cabeçalho 0. Ativar esta opção permitirá ignorar o pacote IPv6 com qualquer cabeçalho de extensão, exceto cabeçalhos de fragmentação. |

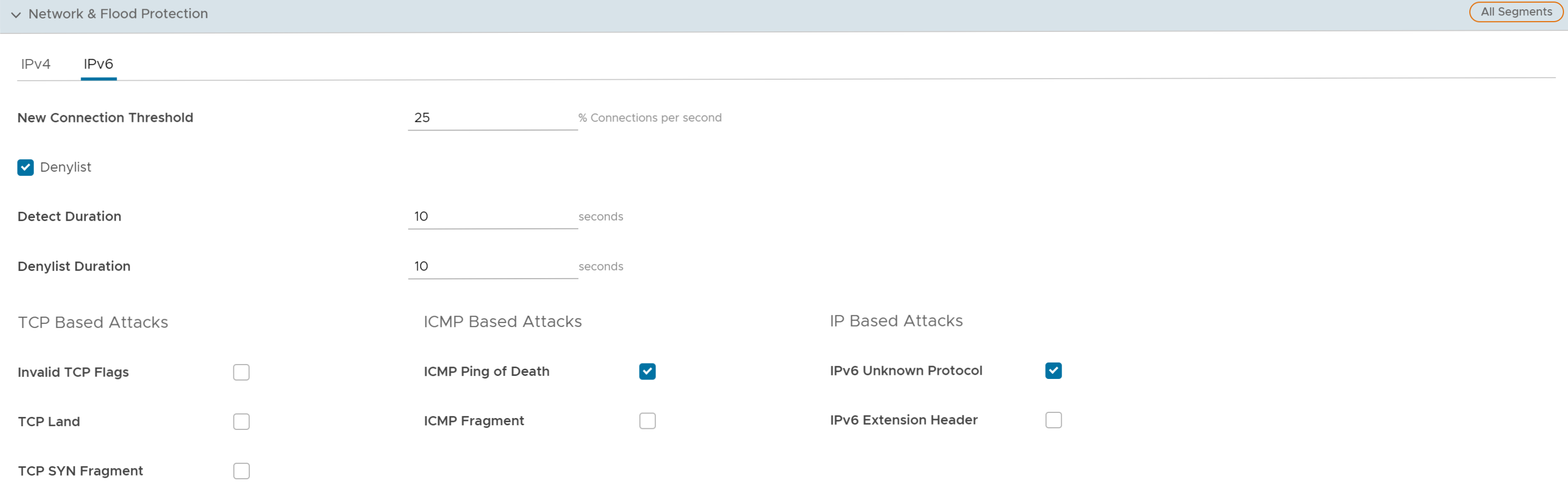

- No serviço SD-WAN do portal da empresa, aceda a Configurar (Configure) > Perfis (Profiles) > Firewall.

- Em Configurar firewall (Configure Firewall), certifique-se de que ativa a funcionalidade Firewall com estado (Stateful Firewall).

- Clique no ícone de expansão Proteção de rede e flood (Network & Flood Protection).

- Pode configurar as seguintes definições de proteção de rede e flood e clicar em Guardar alterações (Save Changes):

Nota: Por predefinição, as definições de proteção de rede e flood são aplicadas a endereços IPv4.

Campo Descrição Novo limiar de ligação (ligações por segundo) [New Connection Threshold (connections per second)] O número máximo de novas ligações permitido a partir de um único IP de origem por segundo. O valor permitido varia entre 10 por cento até 100 por cento. O valor predefinido é 25 por cento. Lista de negações (Denylist) Selecione a caixa de verificação para bloquear um endereço IP de origem que esteja a violar o novo limiar de ligação ao enviar tráfego de sobrecarga devido à configuração errada da rede ou a ataques de utilizadores maliciosos. Nota: As definições Novo limiar de ligações (ligações por segundo) [New Connection Threshold (connections per second)] não funcionarão exceto se a Lista de bloqueios (Denylist) estiver selecionada.Duração de deteção (segundos) [Detect Duration (seconds)] Esta é a duração do tempo de tolerância durante o qual o IP de origem em violação tem permissão para enviar fluxos de tráfego, antes de um endereço IP de origem ser bloqueado. Se um anfitrião enviar tráfego de flood de novos pedidos de ligação (leitura de porta, flood SYN TCP, etc.) excedendo o máximo de ligações permitidas por segundo (CPS) para esta duração, será considerado como elegível para a lista de negações ao invés de passar imediatamente para a lista de negações assim que exceder o CPS por origem uma vez. Por exemplo, considere que o CPS máximo permitido é 10, com uma duração de deteção de 10 segundos, se o anfitrião for sobrecarregado com um número de novos pedidos de ligação superior a 100 por 10 segundos, o anfitrião será colocado na lista de negações.

O valor permitido varia entre 10 segundos e 100 segundos. O valor predefinido é 10 segundos.Duração da lista de negações (segundos) [Denylist Duration (seconds)] A duração de tempo durante o qual o IP de origem violado está bloqueado e não pode enviar quaisquer pacotes. O valor permitido varia entre 10 segundos e 86400 segundos. O valor predefinido é 10 segundos. Limite de TCP semiaberto por destino (TCP Half-Open Threshold Per Destination) O número máximo de ligações TCP semiabertas permitido por destino. O valor permitido varia de 1% a 100%. Ataques baseados em TCP (TCP Based Attacks) Suporta a proteção contra os seguintes ataques baseados em TCP, permitindo as respetivas caixas de verificação: - Flags TCP inválidas (Invalid TCP Flags)

- Land TCP (TCP Land)

- Fragmento SYN TCP (TCP SYN Fragment)

Ataques baseados em ICMP (ICMP Based Attacks) Suporta a proteção contra os seguintes ataques baseados em ICMP, permitindo as respetivas caixas de verificação: - Ping of Death ICMP (ICMP Ping of Death)

- Fragmento ICMP (ICMP Fragment)

Ataques baseados em IP (IP Based Attacks) Suporta a proteção contra os seguintes ataques baseados em IP, permitindo as respetivas caixas de verificação: - Protocolo desconhecido IP

- Opções IP

- Protocolo desconhecido IPv6

- Cabeçalho da extensão IPv6