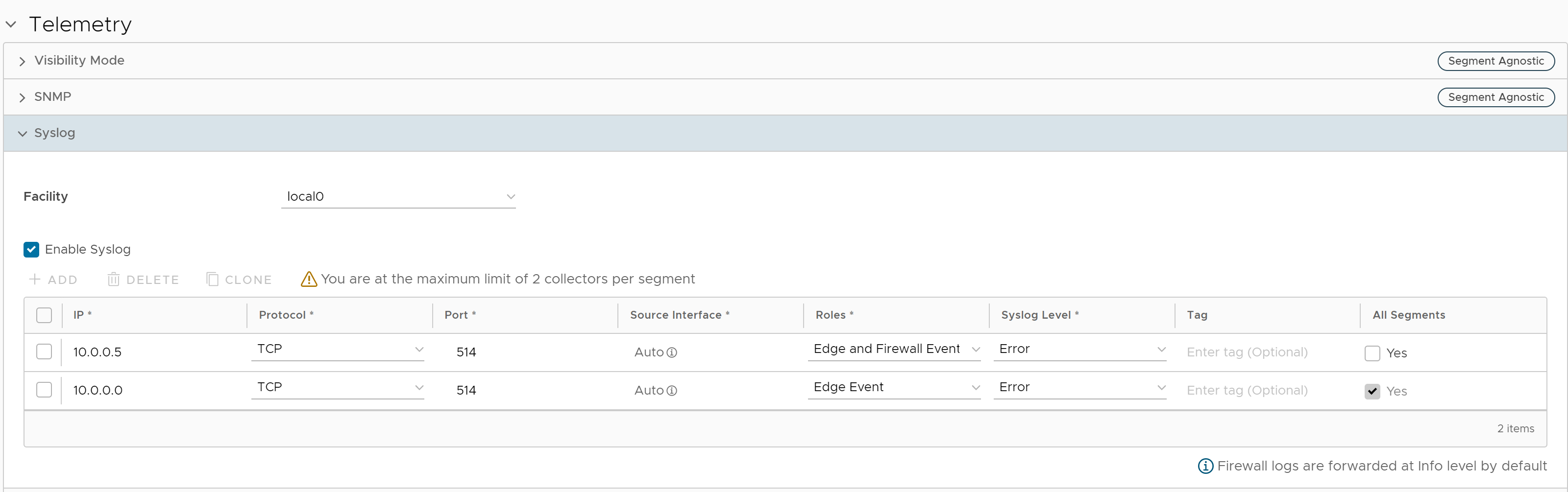

Numa rede da empresa, o SASE Orchestrator suporta a recolha de eventos do SASE Orchestrator ligados e registos de firewall originários do SD-WAN Edge de empresa a um ou mais coletores Syslog remotos centralizados (Servidores), no formato Syslog nativo. Para que o coletor Syslog receba eventos do SASE Orchestrator ligados e registos de firewall dos Edges configurados numa empresa, ao nível do perfil, configure os detalhes do coletor Syslog por segmento no SASE Orchestrator realizando os passos neste procedimento.

Pré-requisitos

- Certifique-se de que a rede privada virtual de cloud (definições VPN ramo a ramo) está configurada para o SD-WAN Edge (de onde são originários os eventos vinculados do SASE Orchestrator) para estabelecer um caminho entre o SD-WAN Edge e os coletores Syslog. Para obter mais informações, consulte Configurar a VPN de cloud para perfis.

Procedimento

Como proceder a seguir

Para obter mais informações sobre as definições da firewall ao nível do perfil, consulte Configurar a firewall de perfil.

Suporte para encaminhamento Syslog seguro

A versão 5.0 suporta a capacidade de encaminhamento syslog seguro. Garantir a segurança do encaminhamento syslog é necessário para certificações públicas e para satisfazer os requisitos de fortalecimento do Edge das grandes empresas. O processo de encaminhamento syslog seguro começa com um servidor syslog compatível com TLS. Atualmente, o SASE Orchestrator permite encaminhar registos para um servidor syslog que tenha suporte para TLS. A versão 5.0 permite ao SASE Orchestrator controlar o encaminhamento syslog e realizar a verificação de segurança predefinida, como, por exemplo, a verificação hierárquica de PKI, validação de CRL, etc. Além disso, também permite personalizar a segurança do encaminhamento ao definir conjuntos de cifras suportadas, não permitindo certificados autoassinados, etc.

Outro aspeto do encaminhamento syslog seguro é a forma como a informação de revogação é recolhida ou integrada. O SASE Orchestrator pode agora permitir a entrada de informações de revogação de um operador que podem ser recolhidas manualmente ou através de um processo externo. O SASE Orchestrator recolherá essa informação de CRL e utilizá-la-á para verificar a segurança do encaminhamento antes de todas as ligações serem estabelecidas. Além disso, o SASE Orchestrator recolhe essa informação de CRL regularmente e utiliza-a ao validar a ligação.

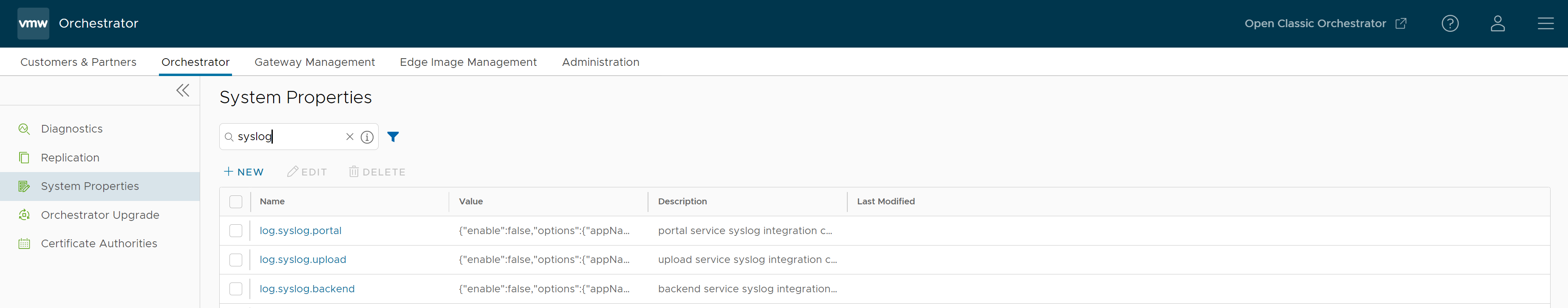

Propriedades do sistema

O encaminhamento syslog seguro começa com a configuração dos parâmetros de encaminhamento syslog do SASE Orchestrator para permitir que o mesmo se ligue a um servidor syslog. Para tal, o SASE Orchestrator aceita uma cadeia formatada em JSON para realizar os seguintes parâmetros de configuração, que está configurada em Propriedades do sistema (System Properties).

- log.syslog.backend: configuração de integração de syslog de serviço de back-end.

- log.syslog.portal: configuração de integração do syslog de serviço de portal

- log.syslog.upload: configuração de integração de syslog de serviço de carregamento

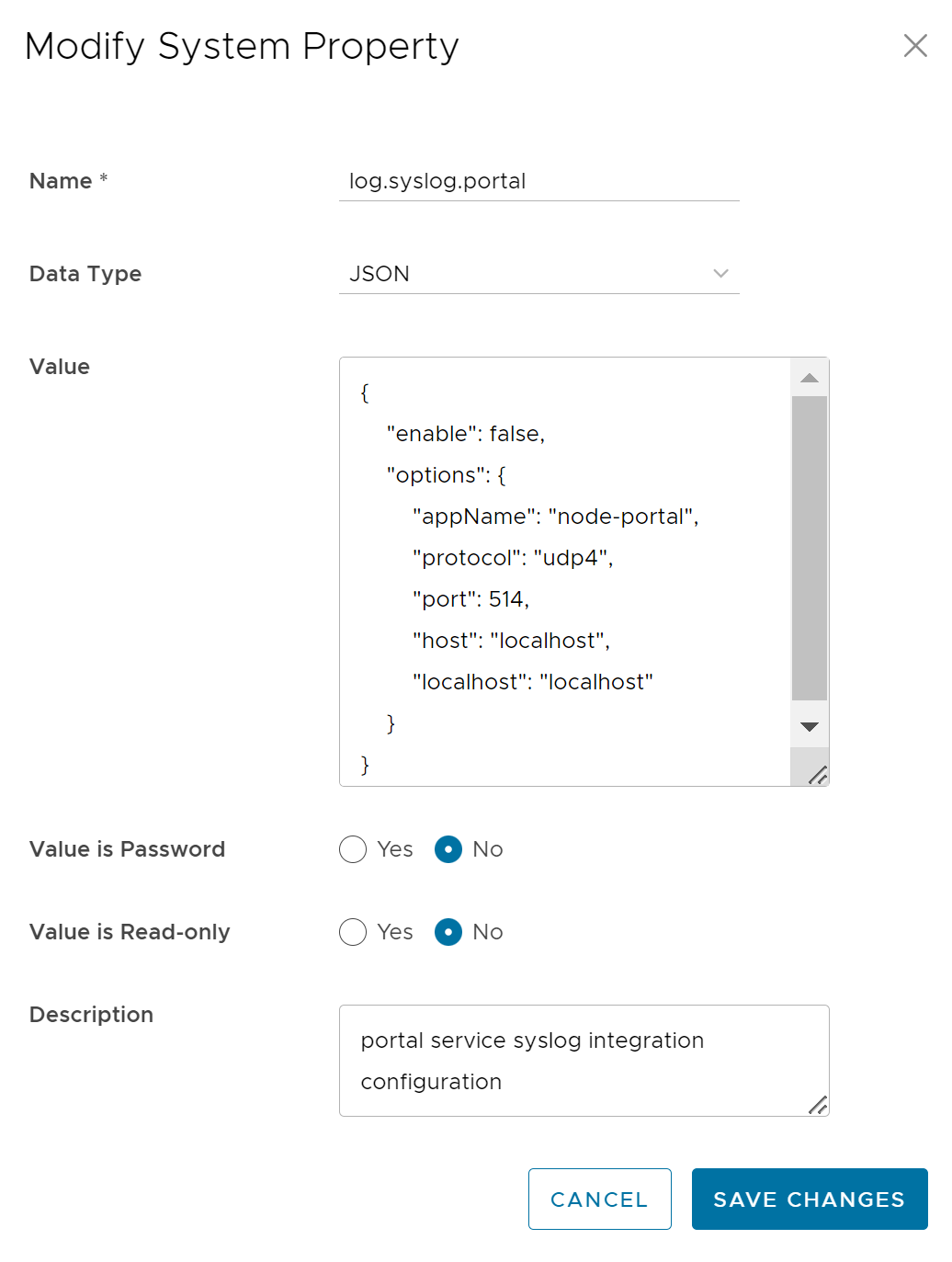

Ao configurar as propriedades do sistema, pode utilizar-se a seguinte cadeia JSON de configuração de syslog seguro.

config<Object>enable:<true> <false> Ative ou desative o encaminhamento Syslog. Tenha em conta que este parâmetro controla o encaminhamento syslog geral, mesmo que o encaminhamento seguro esteja ativado.options<Object>host:<string> O anfitrião que executa o syslog; predefinido para o anfitrião local.- port: <number> a porta do anfitrião na qual o syslog está em execução; predefinida para a porta predefinida do syslog.

- protocol: <string> tcp4, udp4, tls4. Nota: (o tls4 ativa o encaminhamento syslog seguro com predefinições. Para o configurar, consulte o seguinte objeto de opções seguras

- pid: <number> PID do processo do qual as mensagens de registo são provenientes (Predefinição: process.pid).

- localhost: <string> Anfitrião para indicar de onde as mensagens do registo são provenientes (predefinição: localhost).

- app_name: <string> O nome da aplicação (node-portal, node-backend, etc.) (Predefinição: process.title).

secureOptions<Object>disableServerIdentityCheck:<boolean> Ignorar opcionalmente a verificação SAN durante a validação, ou seja, pode ser utilizado se a certificação do servidor não tiver um SAN para certificados autoassinados. Predefinição:false.fetchCRLEnabled:<booleano> Se não forfalse, o SASE Orchestrator recolherá informações das CRLs que são incorporadas em ACs fornecidas. Predefinição:truerejectUnauthorized:<booleano> Se não for falso, o SASE Orchestrator aplicará a validação hierárquica de PKI em relação à lista de ACs fornecidas. Predefinição:true. (Isto é geralmente necessário para fins de teste. Não utilize em produção.)caCertificate:<cadeia de caracteres> O SASE Orchestrator pode aceitar uma cadeia de caracteres que contenha certificados formatados em PEM para sobrepor opcionalmente os certificados de ACs fidedignos (pode conter várias CRLs em forma concatenada compatível com openssl). A predefinição é confiar nas CAs conhecidas com curadoria da Mozilla. Esta opção pode ser utilizada para permitir a aceitação de uma CA local que é regida pela entidade. Por exemplo, para os clientes no local que têm as suas próprias CAs e PKIs.crlPem:<string>O SASE Orchestrator pode aceitar uma cadeia de carateres que contenha CRLs formatadas em PEM (pode conter múltiplas CRLs em forma concatenada compatível com openssl). Esta opção pode ser utilizada para permitir a aceitação de CRLs guardadas localmente. SefetchCRLEnabledfor verdadeiro, o SASE Orchestrator combinará esta informação com as CRLs obtidas. Isto é geralmente necessário para um cenário específico em que os certificados não tenham informações sobre os pontos de distribuição de CRLD.crlDistributionPoints:<Matriz> O SASE Orchestrator pode opcionalmente aceitar um URI de pontos de distribuição CRL de matriz no protocolo “http”. O SASE Orchestrator não aceita URIs “https”crlPollIntervalMinutes:<número> se fetchCRLEnabled não for falso, o SASE Orchestrator consultará as CRLs a cada 12 horas. No entanto, este parâmetro pode sobrepor opcionalmente este comportamento predefinido e atualizar a CRL de acordo com o número fornecido.

Exemplo de configuração de encaminhamento syslog seguro

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Para configurar o encaminhamento syslog, consulte o seguinte objeto JSON como exemplo (imagem abaixo).

Se a configuração for bem-sucedida, o SASE Orchestrator criará o seguinte registo e começará a encaminhar.

[portal:watch] 2021-10-19T20:08:47.150Z - informação: [process.logger.163467409.0] [660] O Registo remoto foi configurado com sucesso para as seguintes opções {"appName":"node-portal","protocol":"tls","port":8000,"host":"host":"host.docker.internal","localhost":"localhost"}

Encaminhamento syslog seguro no modo FIPS

Se o modo FIPS estiver ativado para o encaminhamento syslog seguro, a ligação será rejeitada se o servidor syslog não oferecer os seguintes conjuntos de cifras: “TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256”. Além disso, independentemente do modo FIPS, se o certificado de servidor syslog não tiver um campo de utilização de chave alargado que defina o atributo “ServerAuth”, a ligação será rejeitada.

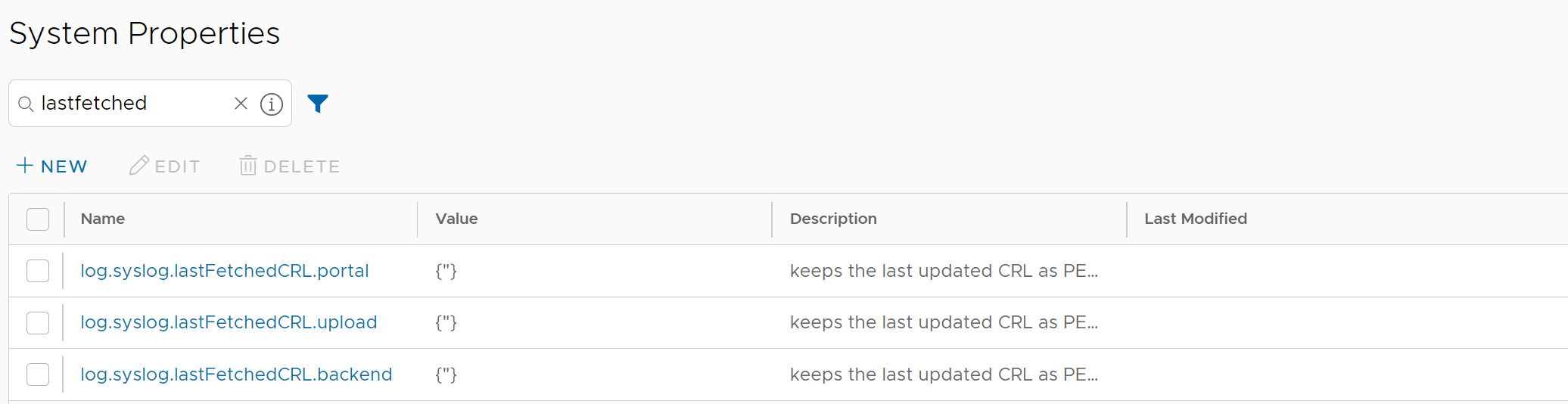

Obtenção constante de Informações de CRL

Se fetchCRLEnabled não estiver definido como falso (false), o SASE Orchestrator atualizará regularmente a informação das CRLs a cada 12 horas através do mecanismo de trabalho de back-end. A informação de CRL obtida é armazenada na propriedade do sistema correspondente, denominada log.syslog.lastFetchedCRL.{serverName}. Esta informação de CRL será verificada em todas as tentativas de ligação ao servidor syslog. Se ocorrer um erro durante a obtenção, o SASE Orchestrator gerará um evento de operador.

Registo

Se a opção “fetchCRLEnabled” estiver definida como verdadeira (true), o SASE Orchestrator tentará obter as CRLs. Se ocorrer um erro, o SASE Orchestrator gerará um evento que será apresentado na página Eventos do operador (Operator Events).