Para configurar uma aplicação baseada no OpenID Connect (OIDC) no Microsoft Azure Active Directory (AzureAD) para o início de sessão único (SSO), execute os passos neste procedimento.

Pré-requisitos

Certifique-se de que tem uma conta do AzureAD para iniciar sessão.

Procedimento

- Inicie sessão na conta do Microsoft Azure como utilizador de administração.

É apresentado o ecrã principal Microsoft Azure.

- Para criar uma nova aplicação:

- Procure e selecione o serviço Azure Ative Directory.

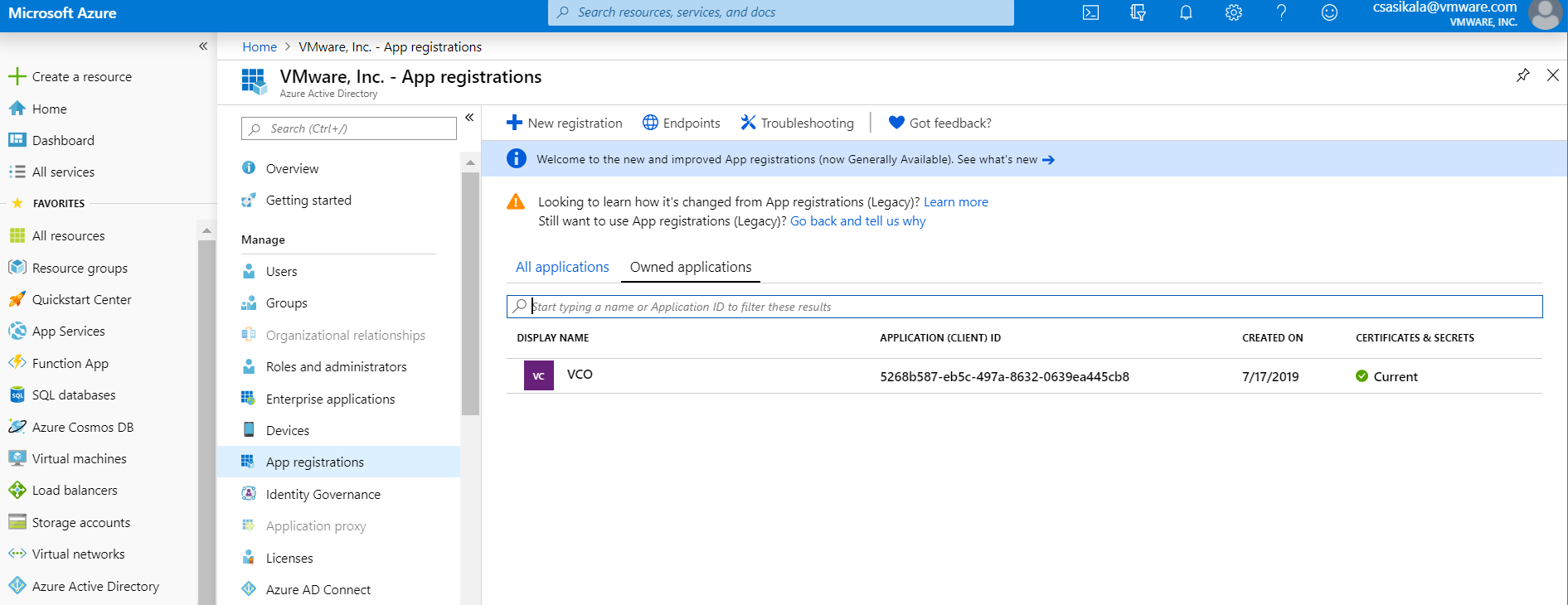

- Aceda a Registo de aplicação > Novo registo (App registration > New registration).

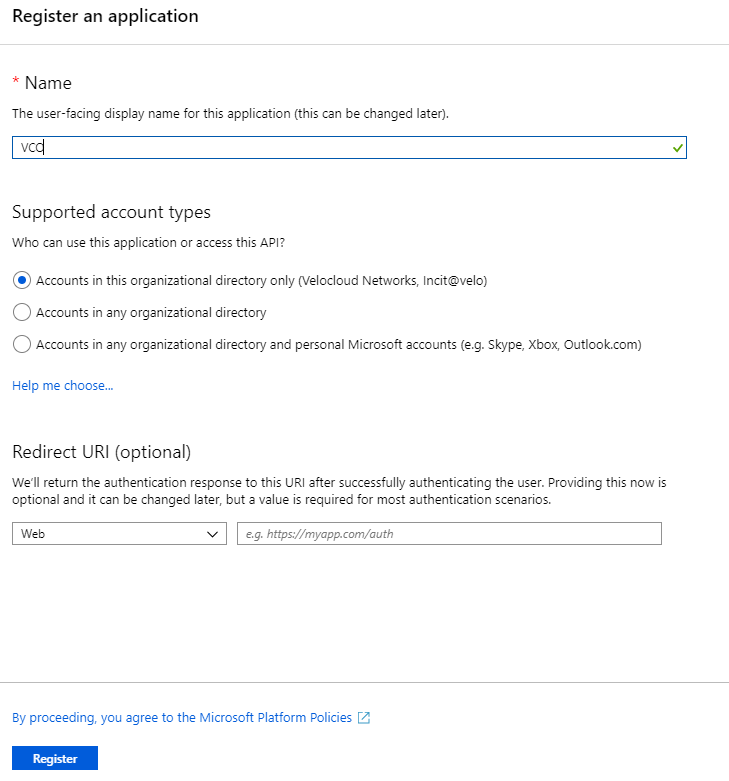

É apresentado o ecrã Registar uma aplicação (Register an application).

- No campo Nome (Name), introduza o nome da aplicação do SASE Orchestrator.

- No campo Redirecionar URL (Redirect URL), introduza o URL de redirecionamento que a aplicação SASE Orchestrator utiliza como ponto final de chamada de retorno.

Na aplicação SASE Orchestrator, na parte inferior do ecrã Configurar autenticação (Configure Authentication), pode encontrar a ligação URL de redirecionamento. Idealmente, o URL de redirecionamento do SASE Orchestrator estará neste formato: https://<Orchestrator URL>/login/ssologin/openidCallback.

- Clique em Registar (Register).

A aplicação SASE Orchestrator será registada e apresentada nos separadores Todas as aplicações (All applications) e Aplicações próprias (Owned applications). Certifique-se de que regista o ID do cliente/ID da aplicação a utilizar durante a configuração do SSO no SASE Orchestrator.

- Clique em Pontos finais (Endpoints) e copie o URL de configuração do OIDC conhecido a ser utilizado durante a configuração do SSO no SASE Orchestrator.

- Para criar um segredo de cliente para a aplicação SASE Orchestrator, no separador Aplicações próprias (Owned applications), clique na aplicação SASE Orchestrator.

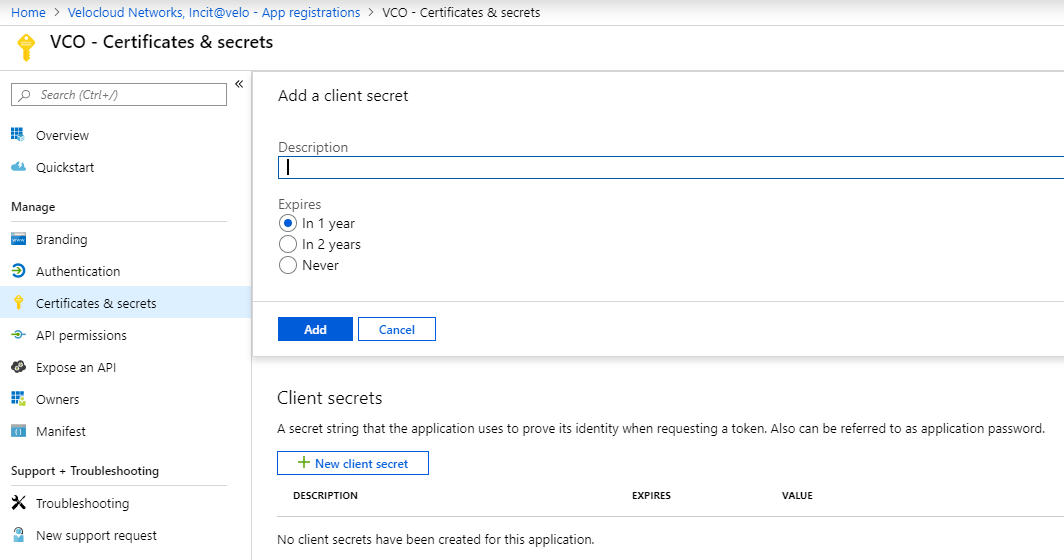

- Aceda a Certificados e segredos > Novo segredo do cliente (Certificates & secrets > New client secret).

É apresentado o ecrã Adicionar um segredo do cliente (Add a client secret).

- Forneça detalhes como a descrição e o valor de validade para o segredo e clique em Adicionar (Add).

O segredo de cliente será criado para a aplicação. Anote o novo valor do segredo do cliente a ser utilizado durante a configuração do SSO no SASE Orchestrator.

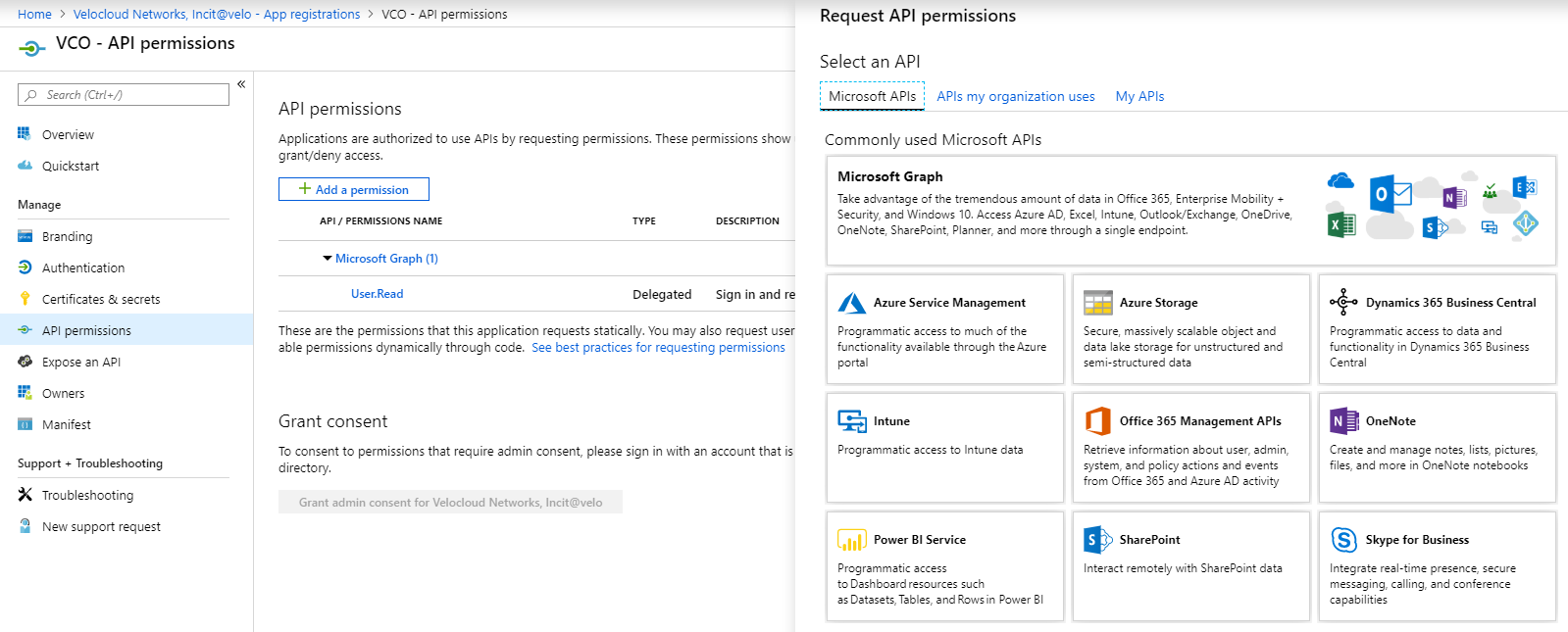

- Para configurar as permissões para a aplicação SASE Orchestrator, clique na aplicação SASE Orchestrator e aceda a Permissões API > Adicionar uma permissão (API permissions > Add a permission).

É apresentado o ecrã Solicitar permissões API (Request API permissions).

- Clique em Microsoft Graph e selecione Permissões de aplicação (Application permissions) como o tipo de permissão para a aplicação.

- Em Selecionar permissões (Select permissions), no menu pendente Diretório (Directory), selecione Directory.Read.All e, no menu pendente Utilizador (User), selecione User.Read.All.

- Clique em Adicionar permissões (Add permissions).

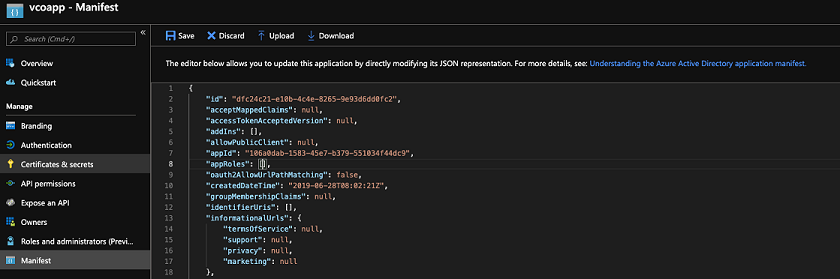

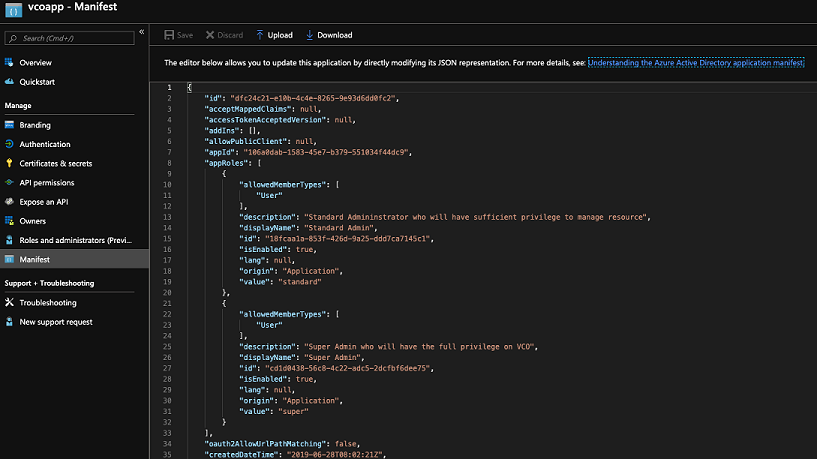

- Para adicionar e guardar as funções no manifesto, clique na aplicação SASE Orchestrator e, no ecrã Visão geral (Overview) da aplicação, clique em Manifesto (Manifest).

Esta ação abre um editor do manifesto baseado na Web, que lhe permite editar o manifesto no portal. Opcionalmente, pode selecionar Transferir (Download) para editar o manifesto localmente e, em seguida, utilizar Carregar (Upload) para reaplicar na aplicação.

- No manifesto, procure a matriz

appRoles, adicione um ou mais objetos de função conforme mostrado no exemplo seguinte e clique em Guardar (Save).Nota: A propriedade de valor deappRolestem de ser adicionada à coluna Nome de função do fornecedor de identidade (Identity Provider Role Name) da tabela Mapa de função (Role Map), localizada no separador Autenticação (Authentication), de forma a ser possível mapear as funções corretamente.Objetos de função de amostra{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Nota: Certifique-se de que defineidpara um valor de Identificador Único Global (GUID) recentemente gerado. Pode gerar GUIDs online utilizando ferramentas baseadas na Web (por exemplo, https://www.guidgen.com/) ou executando os seguintes comandos:- Linux/OSX –

uuidgen - Windows –

powershell [guid]::NewGuid()

- Linux/OSX –

- Procure e selecione o serviço Azure Ative Directory.

- Para atribuir grupos e utilizadores à aplicação SASE Orchestrator:

- Aceda a Azure Active Directory > Aplicações da empresa (Azure Ative Directory > Enterprise applications).

- Procure e selecione a aplicação SASE Orchestrator.

- Clique em Utilizadores e grupos (Users and groups) e atribua utilizadores e grupos à aplicação.

- Clique em Enviar (Submit).

Resultados

Completou a configuração de uma aplicação baseada no OIDC no AzureAD para o SSO.

Como proceder a seguir

Configurar um início de sessão único no SASE Orchestrator.