A funcionalidade Autenticação permite-lhe definir os modos de autenticação para utilizadores operadores e empresariais. Também pode ver os tokens API existentes.

- No portal do operador, clique em Administração (Administration) no menu superior.

- No menu esquerdo, clique em Gestão de utilizadores (User Management) e, em seguida, clique no separador Autenticação (Authentication). Aparece o ecrã seguinte:

Tokens API

Pode aceder às APIs do Orchestrator através da autenticação baseada em tokens, independentemente do modo de autenticação. Os administradores operadores com as permissões certas podem visualizar os tokens API emitidos aos utilizadores do Orchestrator, incluindo tokens emitidos aos utilizadores parceiros e clientes. Se necessário, um operador administrador pode revogar os tokens API.

Por predefinição, os tokens API estão ativados. Se desejar desativá-los, aceda a e defina o valor da propriedade do sistema session.options.enableApiTokenAuth como Falso (False).

| Opção | Descrição |

|---|---|

| Pesquisar (Search) | Introduza um termo a procurar para procurar o texto correspondente na tabela. Utilize a opção de pesquisa avançada para restringir os resultados da pesquisa. |

| Revogar Token API (Revoke API Token) | Selecione o token e clique nesta opção para o revogar. Apenas um superutilizador operador ou o utilizador associado a um token API pode revogar o token. |

| CSV | Clique nesta opção para transferir a lista completa de tokens API num ficheiro em formato .csv. |

| Colunas (Columns) | Clique e selecione as colunas a serem mostradas ou ocultadas na página. |

| Atualizar (Refresh) | Clique para atualizar a página e visualizar os dados mais atuais. |

Como superutilizador operador, pode gerir os tokens API para clientes empresariais. Para obter informações sobre a criação e transferência de tokens API, consulte Tokens API.

Autenticação do operador/Autenticação da empresa

- Local: esta é a opção predefinida e não requer uma configuração adicional.

- Início de sessão único (Single Sign-On): os utilizadores operadores com permissão de Superutilizador podem configurar o Início de sessão único (SSO) no SASE Orchestrator. O início de sessão único (SSO) é um serviço de autenticação de sessão e de utilizador que permite aos utilizadores iniciarem sessão em várias aplicações e sites com um conjunto de credenciais. A integração de um serviço de SSO com o SASE Orchestrator permite que o SASE Orchestrator autentique utilizadores de fornecedores de identidade (IdPs) baseados em OpenID Connect (OIDC).

Pré-requisitos:

- Certifique-se de que tem a permissão de superutilizador operador.

- Antes de configurar a autenticação SSO no SASE Orchestrator, certifique-se de que configura os utilizadores, as permissões de serviço e a aplicação OpenID connect (OIDC) para o SASE Orchestrator no site do fornecedor de identidades preferencial.

Nota:- O modo Início de sessão único (Single Sign-On) apenas está disponível para Autenticação do operador (Operator Authentication) no portal do operador.

- A autenticação baseada em tokens é desativada para utilizadores do SSO.

- A integração do SSO ao nível de gestão do operador de um Orchestrator alojado em VMware está reservada aos operadores TechOPS do VMware SD-WAN. Os parceiros com acesso ao nível de operador de um Orchestrator alojado não têm a opção de integrar um serviço SSO.

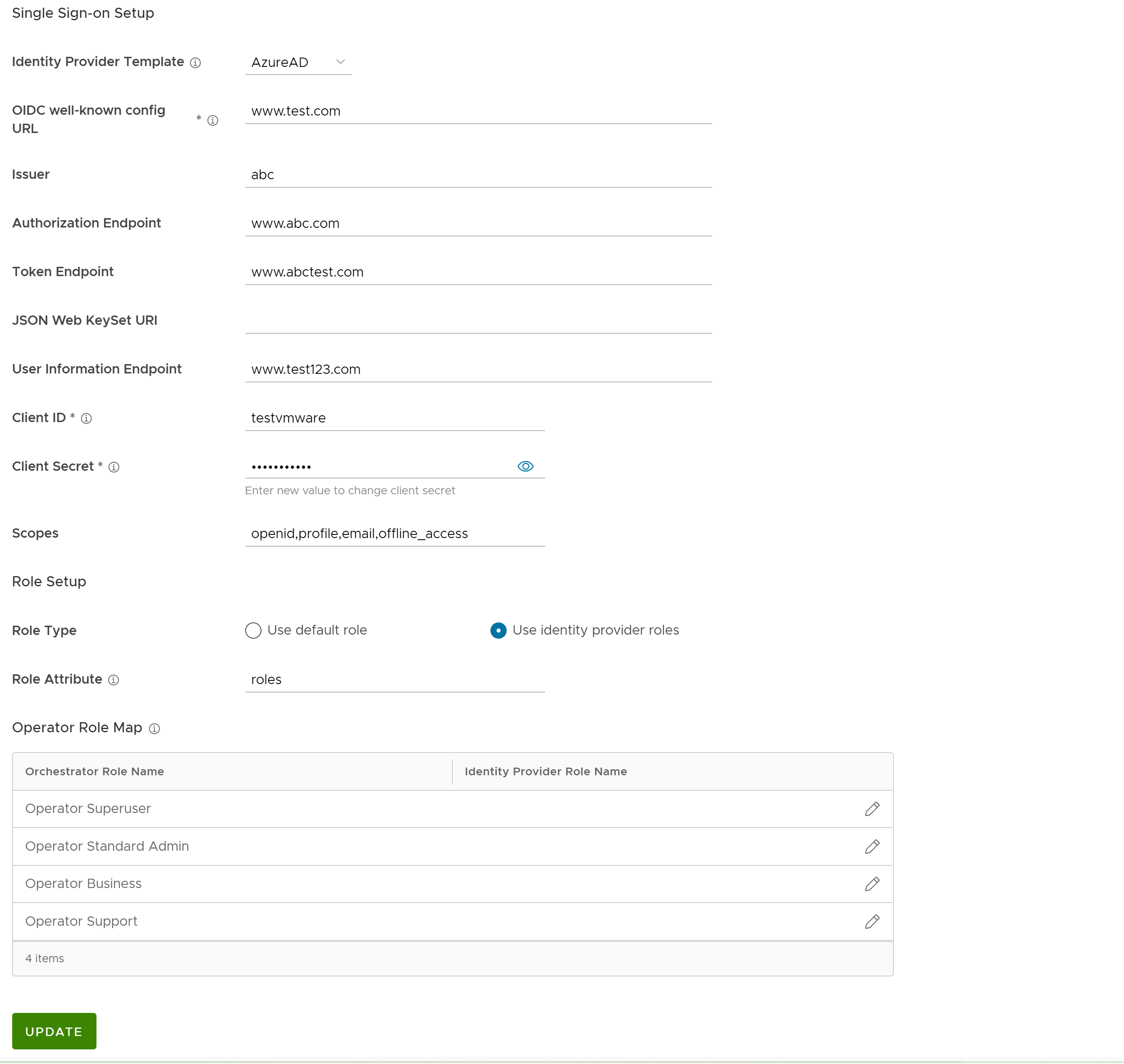

Para ativar o início de sessão único (SSO) para o SASE Orchestrator, tem de introduzir os dados de aplicação do Orchestrator no fornecedor de identidade (IdP). Clique em cada uma das ligações para obter as instruções passo a passo para configurar os seguintes IdPs suportados:Pode configurar as opções seguintes quando seleciona o Modo de autenticação (Authentication Mode) como Início de sessão único (Single Sign-on).

Opção Descrição Modelo de fornecedor de identidade (Identity Provider Template) No menu pendente, selecione o fornecedor de identidade (IdP) preferencial que configurou para o início de sessão único. Esta ação permitirá pré-preencher campos específicos do IdP Nota:- Quando selecionar VMwareCSP como o IdP preferencial, certifique-se de que fornece o ID da organização no seguinte formato: /csp/gateway/am/api/orgs/<ID da organização completo>

- Quando inicia sessão na consola CSP VMware (VMware CSP console), pode ver o ID da organização na qual tem sessão iniciada clicando no nome de utilizador. Estas informações também aparecem nos detalhes da organização. Utilize o “ID longo da organização”.

Também pode configurar manualmente os seus próprios IdPs ao selecionar Outros (Others) no menu pendente.

ID da organização (Organization Id) Este campo está disponível apenas quando seleciona o modelo VMware CSP. Introduza o ID da organização fornecido pelo IdP no formato: /csp/gateway/am/api/orgs/<full organization ID>. Quando inicia sessão na consola CSP VMware (VMware CSP console), pode ver o ID da organização na qual tem sessão iniciada clicando no nome de utilizador. É apresentada uma versão abreviada do ID sob o nome da organização. Clique no ID para apresentar o ID da organização completo.URL config bem conhecido OIDC (OIDC well-known config URL) Introduza o URL de configuração do OpenID Connect (OIDC) para o IdP. Por exemplo, o formato do URL para Okta será: https://{oauth-provider-url}/.well-known/openid-configuration.Emissor (Issuer) Este campo é preenchido automaticamente com base no IdP selecionado. Ponto final de autorização (Authorization Endpoint) Este campo é preenchido automaticamente com base no IdP selecionado. Ponto final de token (Token Endpoint) Este campo é preenchido automaticamente com base no IdP selecionado. JSON Web KeySet URI Este campo é preenchido automaticamente com base no IdP selecionado. Ponto final de informação do utilizador (User Information Endpoint) Este campo é preenchido automaticamente com base no IdP selecionado. ID do cliente (Client ID) Introduza o identificador de cliente fornecido pelo IdP. Segredo do cliente (Client Secret) Introduza o código secreto do cliente fornecido pelo IdP, que é utilizado pelo cliente para trocar um código de autorização por um token. Âmbitos (Scopes) Este campo é preenchido automaticamente com base no IdP selecionado. Tipo de função (Role Type) Selecione uma das duas opções seguintes: - Utilizar função predefinida (Use default role)

- Utilizar funções do fornecedor de identidade

Atributo de função (Role Attribute) Introduza o nome do atributo definido no IdP para obter as funções. Mapa de funções do operador (Operator Role Map) Mapeie as funções fornecidas pelo IdP para cada uma das funções de utilizador operador. Clique em Atualizar (Update) para guardar os valores introduzidos. A configuração de autenticação SSO está completa no SASE Orchestrator.

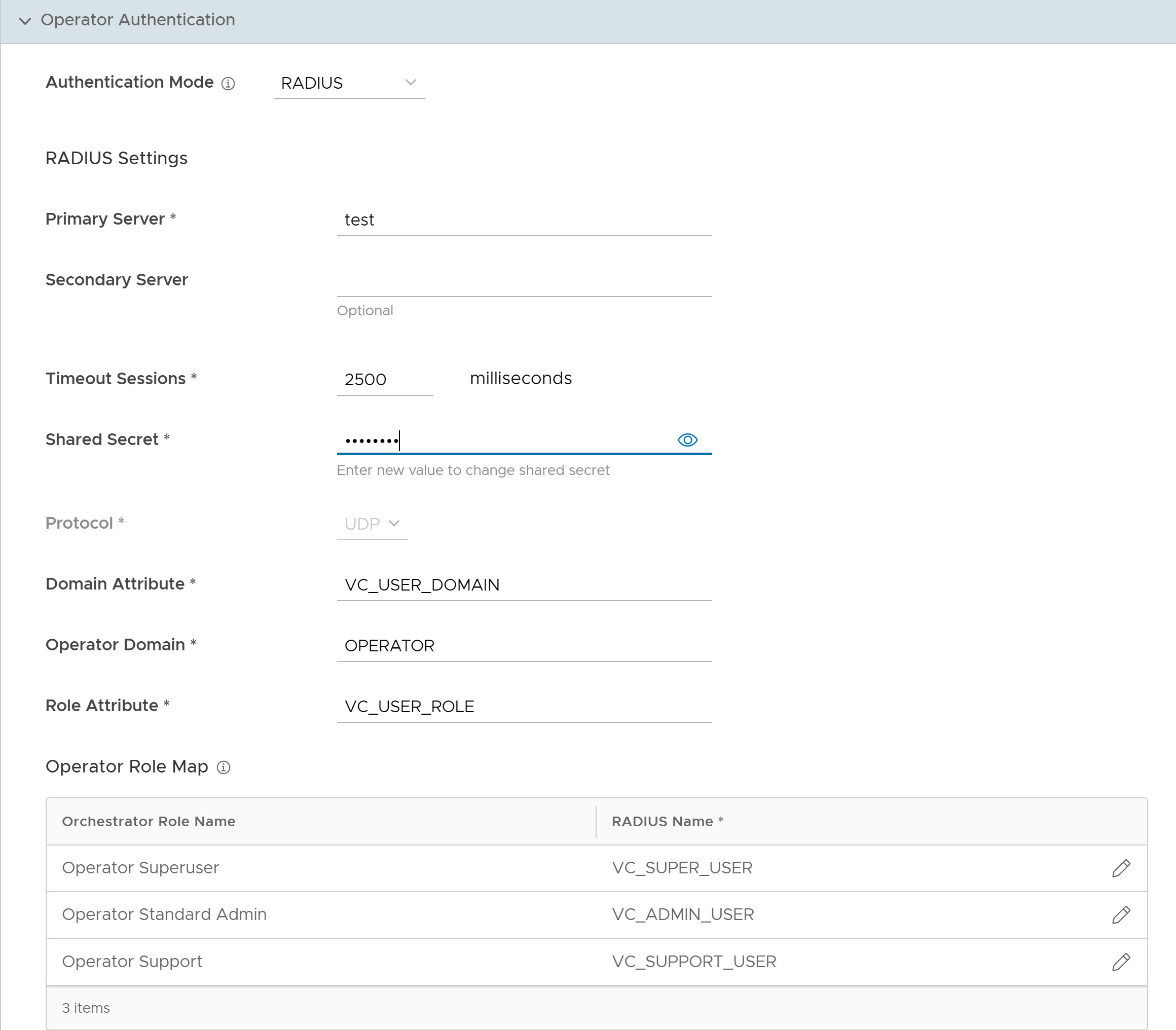

- RADIUS: o protocolo RADIUS (Remote Authentication Dial-In User Service) é um protocolo do servidor cliente que concede aos servidores um acesso remoto para comunicar com um servidor central. A autenticação RADIUS proporciona aos utilizadores uma gestão centralizada. Pode configurar a autenticação do Orchestrator no modo RADIUS, para que os clientes operador e empresa iniciem sessão nos portais com os servidores RADIUS. Introduza os detalhes apropriados nos campos seguintes:

- Apenas pode editar o valor Protocolo (Protocol) nas Propriedades do sistema (System Properties). Navegue para e edite o protocolo no campo Valor (Value) da propriedade do sistema

vco.operator.authentication.radius. - O campo Domínio do operador (Operator Domain) apenas está disponível para operadores.

- Na secção Mapa de função do operador/Mapa de função da empresa (Operator Role Map/Enterprise Role Map), mapeie os atributos do servidor RADIUS para cada uma das funções de utilizador operador ou empresarial. Este mapeamento de funções é utilizado para determinar a função que seria atribuída aos utilizadores quando iniciam sessão no Orchestrator e utilizam o servidor RADIUS pela primeira vez.

- Clique em Atualizar (Update) para guardar os valores introduzidos.

- Apenas pode editar o valor Protocolo (Protocol) nas Propriedades do sistema (System Properties). Navegue para e edite o protocolo no campo Valor (Value) da propriedade do sistema

Chaves SSH

Pode criar apenas uma chave SSH por utilizador. Clique no ícone Informação do utilizador (User Information) no canto superior direito do ecrã e, em seguida, clique em para criar uma chave SSH.

Como operador, também pode revogar uma chave SSH.

Clique na opção Atualizar (Refresh) para atualizar a secção e exibir os dados mais atualizados.

Para obter mais informações, consulte Configurar detalhes da conta de utilizador.

Limites de sessões (Session Limits)

session.options.enableSessionTracking como

Verdadeiro (True).

A seguir, são apresentadas as opções disponíveis nesta secção:

| Opção | Descrição |

|---|---|

| Inícios de sessão simultâneos (Concurrent logins) | Permite-lhe definir um limite de inícios de sessão simultâneos por utilizador. Por predefinição, está selecionada a opção Ilimitado (Unlimited), indicando que o utilizador pode realizar um número ilimitado de inícios de sessão simultâneos. |

| Limites de sessões para cada função (Session limits for each role) | Permite-lhe definir um limite para o número de sessões simultâneas com base na função do utilizador. Por predefinição, Ilimitado (Unlimited) está selecionado, indicando que a função tem direito a um número ilimitado de sessões.

Nota: As funções que já foram criadas pelo operador no separador

Funções (Roles) são apresentadas nesta secção.

|

Clique em Atualizar (Update) para guardar os valores selecionados.