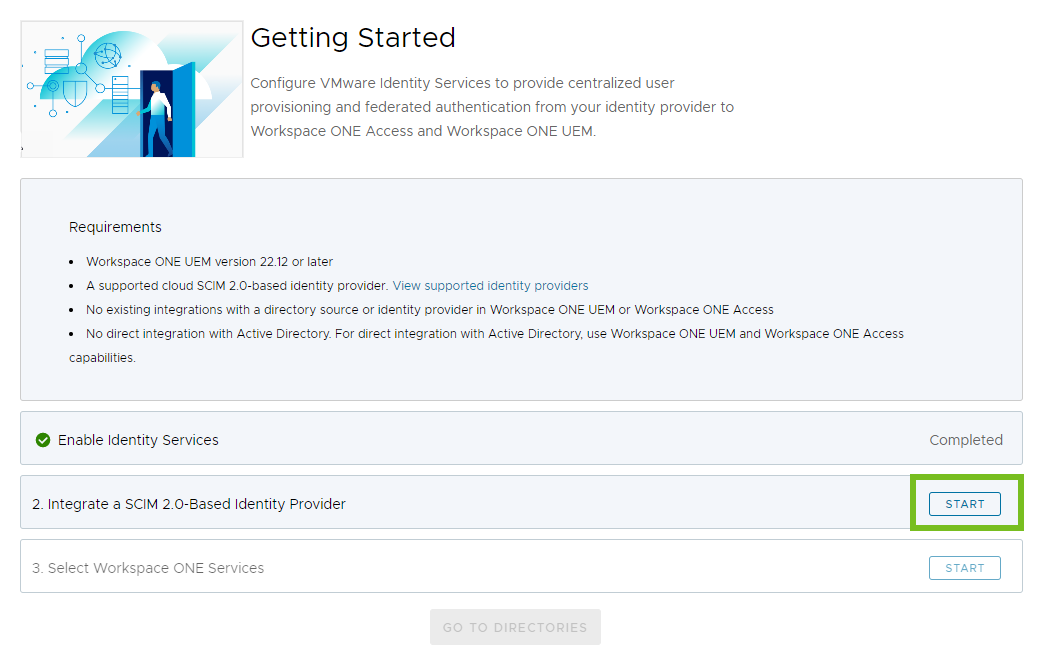

Включив VMware Identity Services для арендатора Workspace ONE, настройте интеграцию с Microsoft Entra ID.

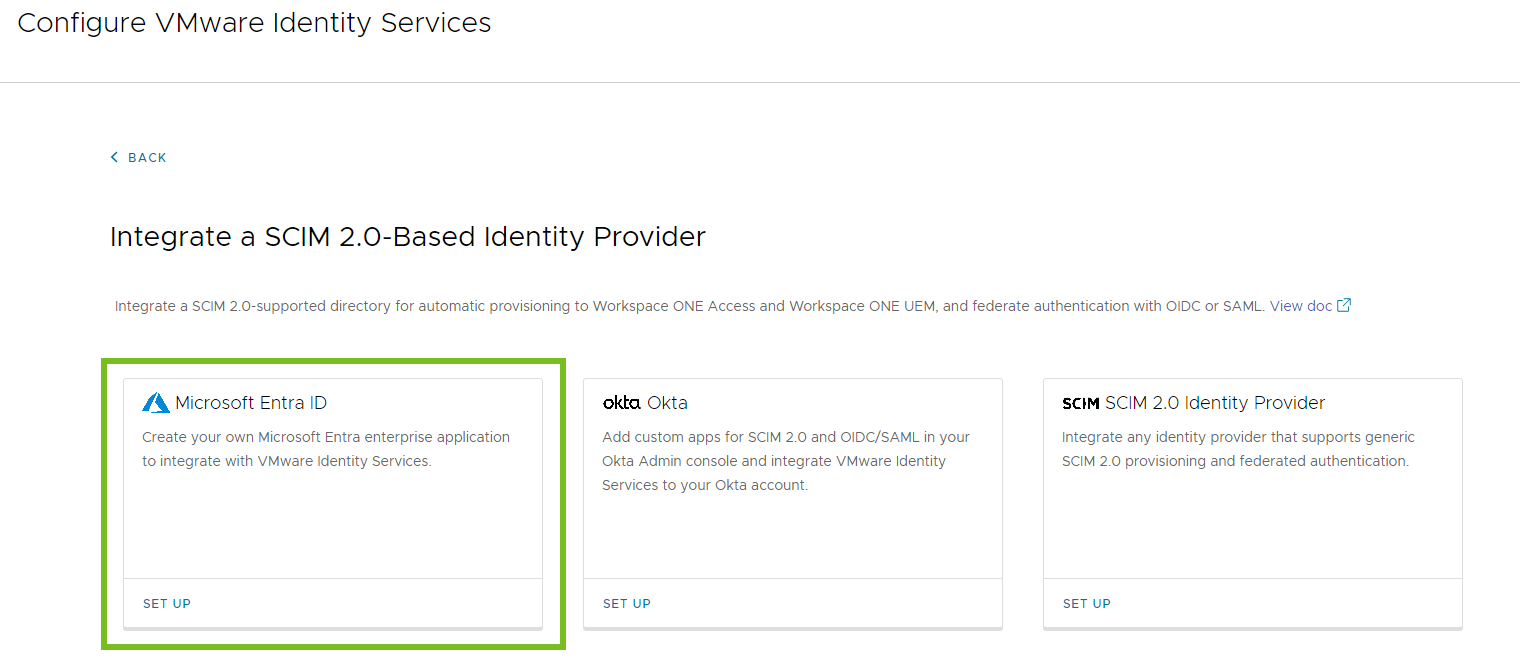

- В мастере «Начало работы с VMware Identity Services» на шаге 2 нажмите Начать Интегрировать поставщик удостоверений на базе SCIM 2.0.

- Нажмите Настроить на карточке Microsoft Entra ID.

- Следуйте инструкциям мастера, чтобы настроить интеграцию с Microsoft Entra ID.

Шаг 1. Создание каталога

В качестве первого шага при настройке предоставления пользователей и федерации удостоверений с помощью VMware Identity Services необходимо создать каталог в консоли Workspace ONE Cloud для пользователей и групп, предоставленных с помощью поставщика удостоверений.

Процедура

Дальнейшие действия

Настройте предоставление пользователей и групп.

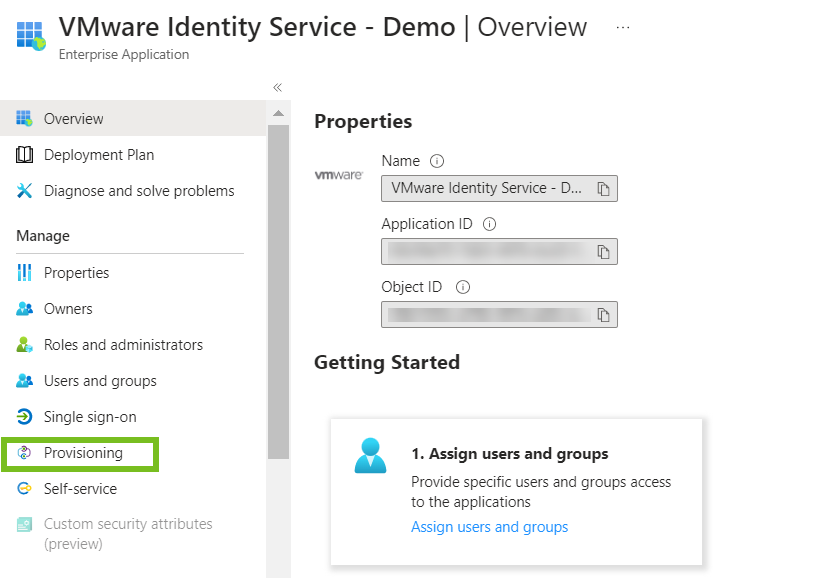

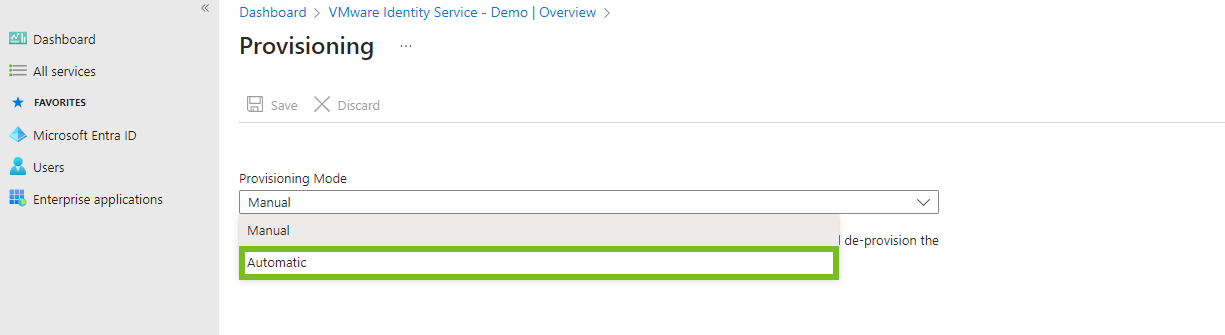

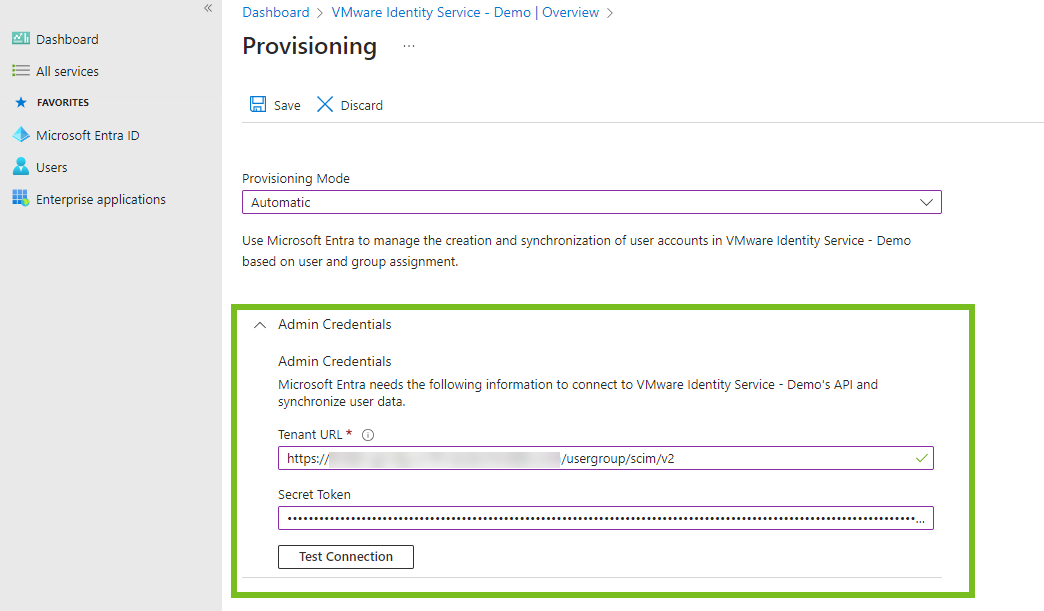

Шаг 2. Настройка предоставления пользователей и групп

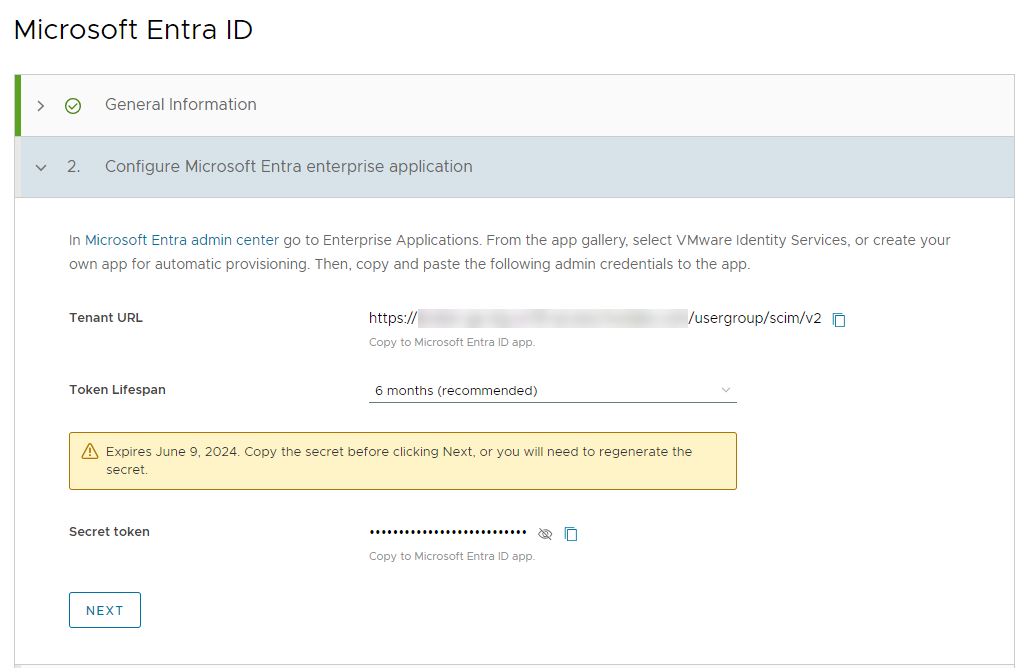

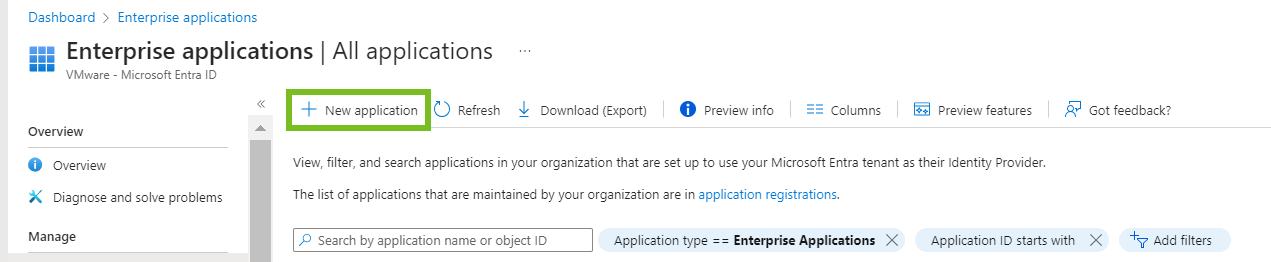

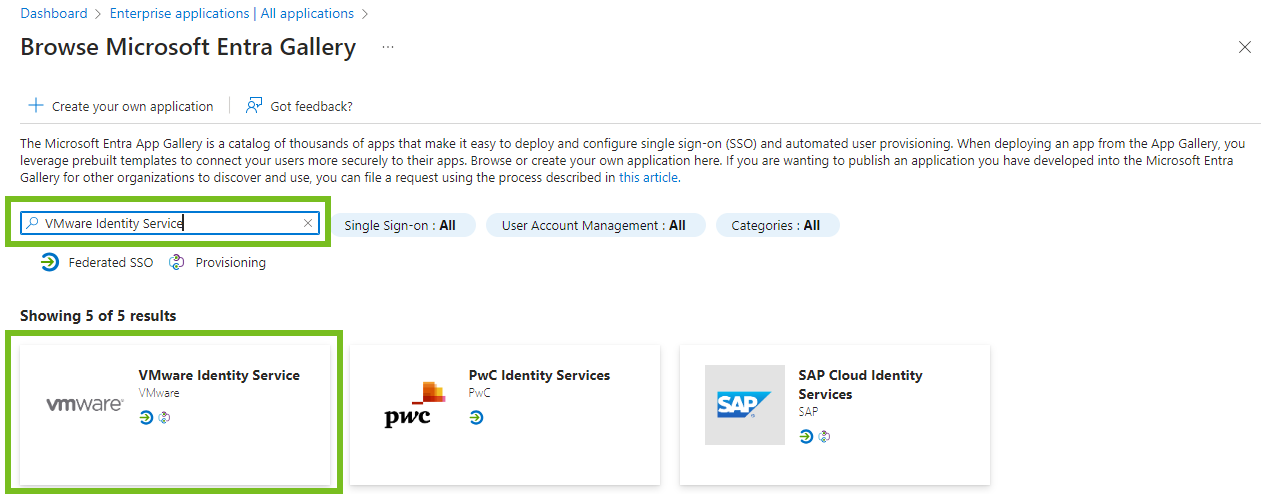

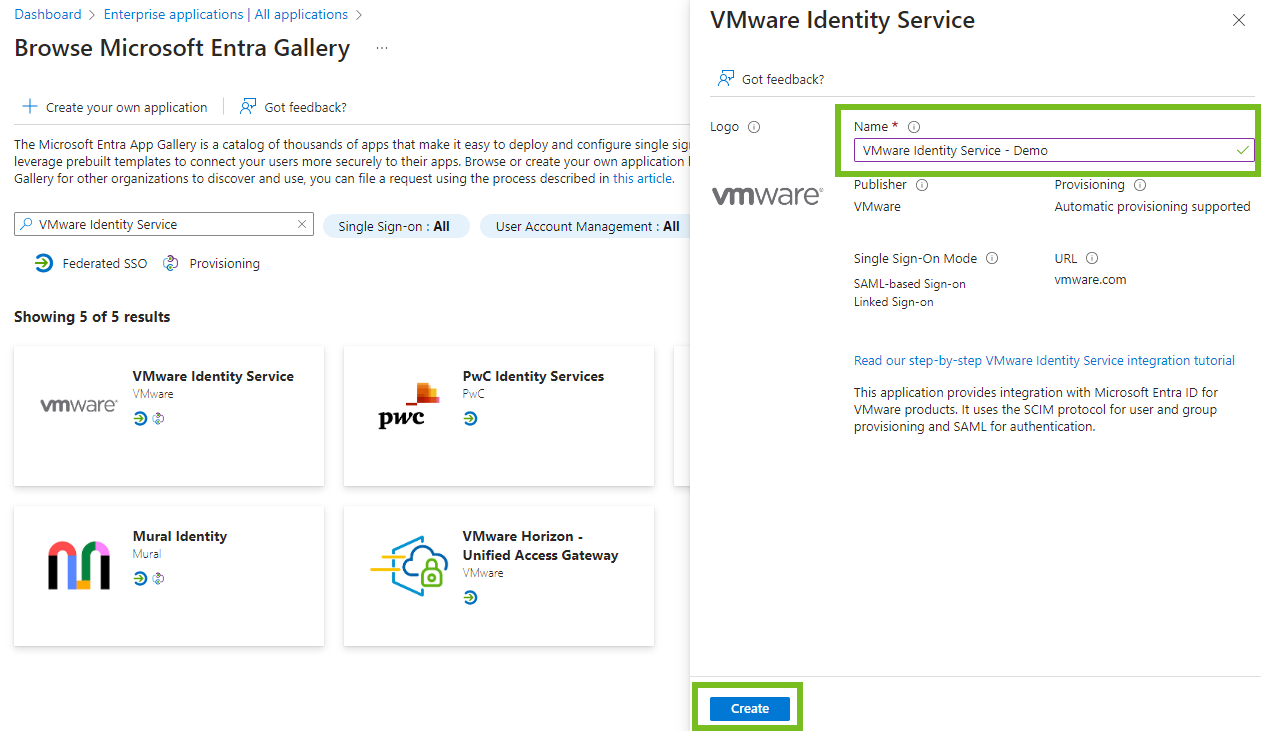

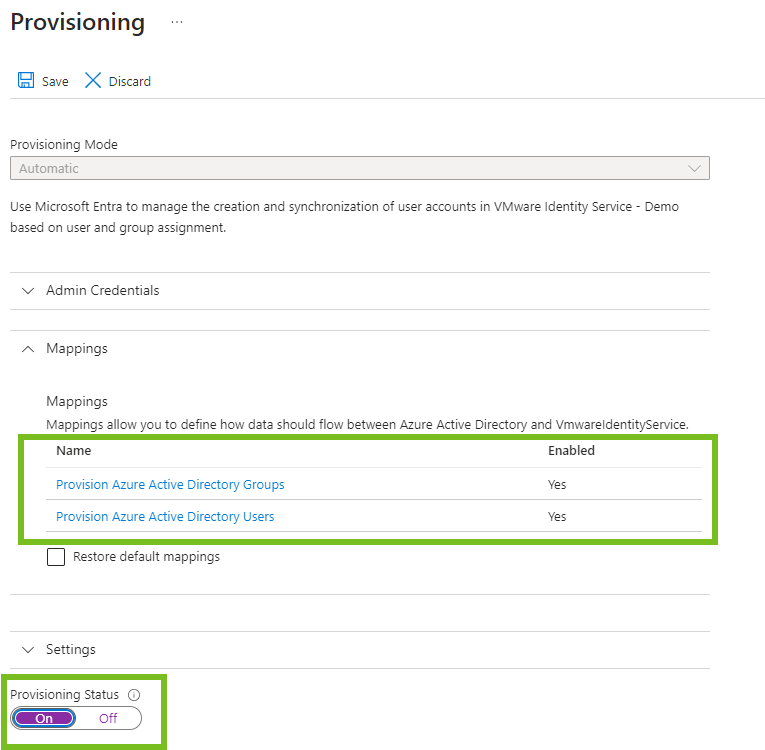

После создания каталога в VMware Identity Services настройте предоставление пользователей и групп. Запустите этот процесс в VMware Identity Services путем создания учетных данных администратора, необходимых для предоставления, а затем создайте приложение предоставления в Microsoft Entra ID, чтобы предоставлять пользователей и группы в Workspace ONE.

Необходимые условия

У вас есть учетная запись администратора в Microsoft Entra ID с правами, необходимыми для настройки предоставления.

Процедура

Дальнейшие действия

Вернитесь в консоль Workspace ONE Cloud, чтобы продолжить работу с мастером VMware Identity Services.

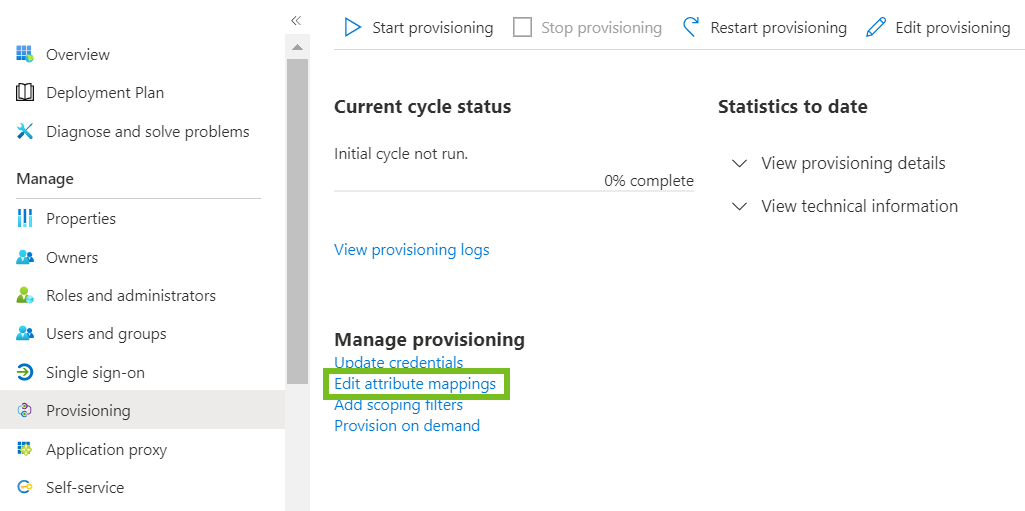

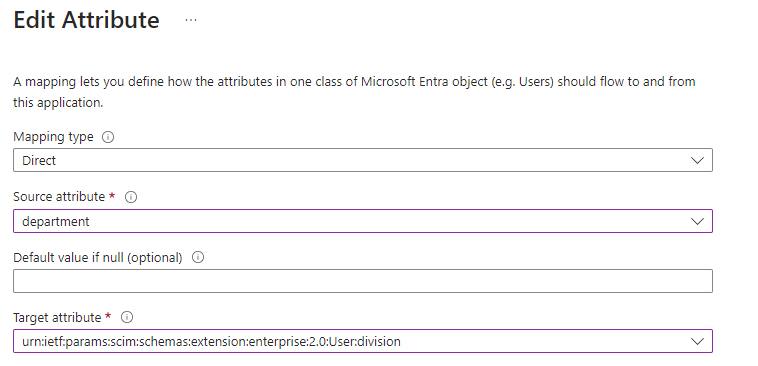

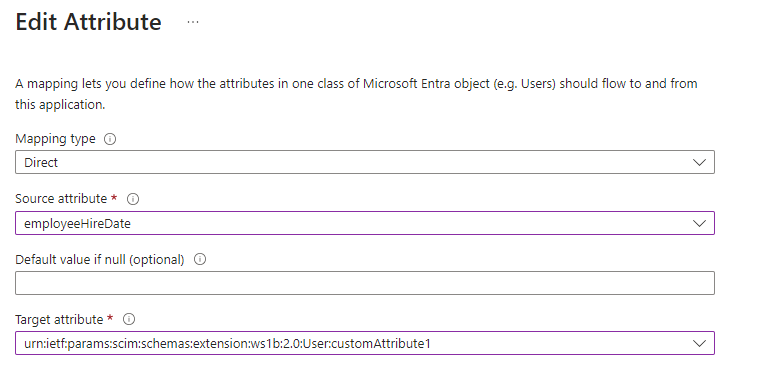

Шаг 3. Сопоставление атрибутов пользователей SCIM

Сопоставьте атрибуты пользователей, которые нужно синхронизировать из Microsoft Entra ID со службами Workspace ONE. В центре администрирования Microsoft Entra добавьте атрибуты пользователя SCIM и сопоставьте их с атрибутами Microsoft Entra ID. Как минимум, синхронизируйте атрибуты, необходимые для VMware Identity Services и служб Workspace ONE.

Для VMware Identity Services и Workspace ONE служб требуются следующие атрибуты пользователя SCIM:

| Атрибут Microsoft Entra ID | Атрибут пользователя SCIM (обязательно) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| Objectid | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

Дополнительные сведения об этих атрибутах и их сопоставлении с атрибутами Workspace ONE см. в разделе Сопоставление атрибутов пользователей для служб VMware Identity Services.

Помимо обязательных атрибутов можно синхронизировать дополнительные и настраиваемые атрибуты. Список поддерживаемых необязательных и настраиваемых атрибутов см. в разделе Сопоставление атрибутов пользователя для служб VMware Identity Services.

Процедура

Дальнейшие действия

Вернитесь в консоль Workspace ONE Cloud, чтобы продолжить работу с мастером VMware Identity Services.

Шаг 4. Выбор протокола проверки подлинности

В консоли Workspace ONE Cloud выберите протокол, который будет использоваться для федеративной проверки подлинности. VMware Identity Services поддерживает протоколы OpenID Connect и SAML.

Процедура

Дальнейшие действия

Настройте VMware Identity Services и поставщик удостоверений для федеративной проверки подлинности.

Шаг 5. Настройка проверки подлинности

Чтобы настроить федеративную проверку подлинности с Microsoft Entra ID, необходимо настроить приложение OpenID Connect или SAML в Microsoft Entra ID с использованием метаданных поставщика услуг из VMware Identity Services, а также настроить VMware Identity Services со значениями из приложения.

OpenID Connect

Если в качестве протокола проверки подлинности выбран OpenID Connect, выполните следующие действия.

- Скопируйте значение кода URI перенаправления на шаге 5 Настройка OpenID Connect в мастере VMware Identity Services.

Это значение потребуется для следующего шага при создании приложения OpenID Connect в центре администрирования Microsoft Entra.

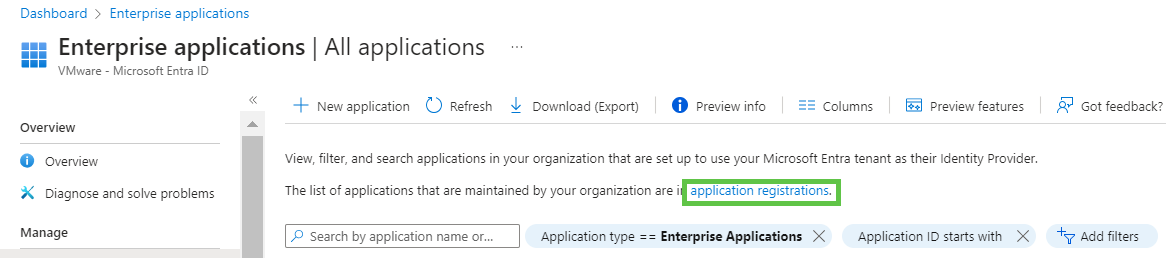

- В центре администрирования Microsoft Entra перейдите в раздел .

- Нажмите Новая регистрация.

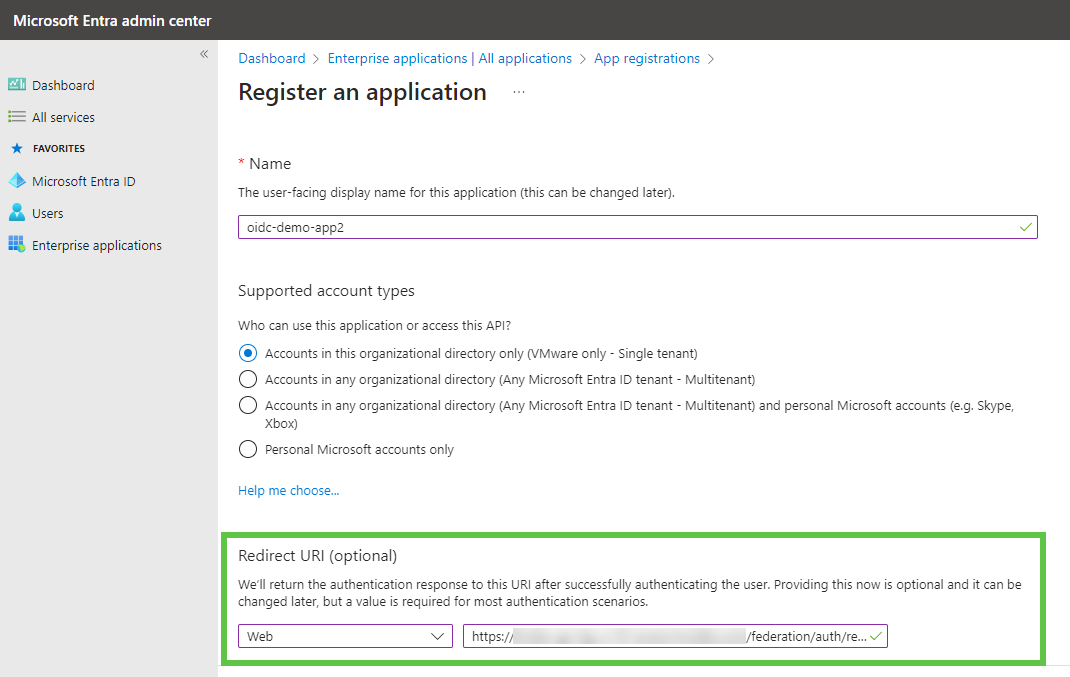

- На странице Регистрация приложения введите имя приложения.

- Для кода URI перенаправления выберите Сеть, а затем скопируйте и вставьте значение кода URI перенаправления, которое вы скопировали из раздела Настройка OpenID Connect в мастере VMware Identity Services.

Например:

- Нажмите Зарегистрировать.

Появится сообщение Приложение name успешно создано.

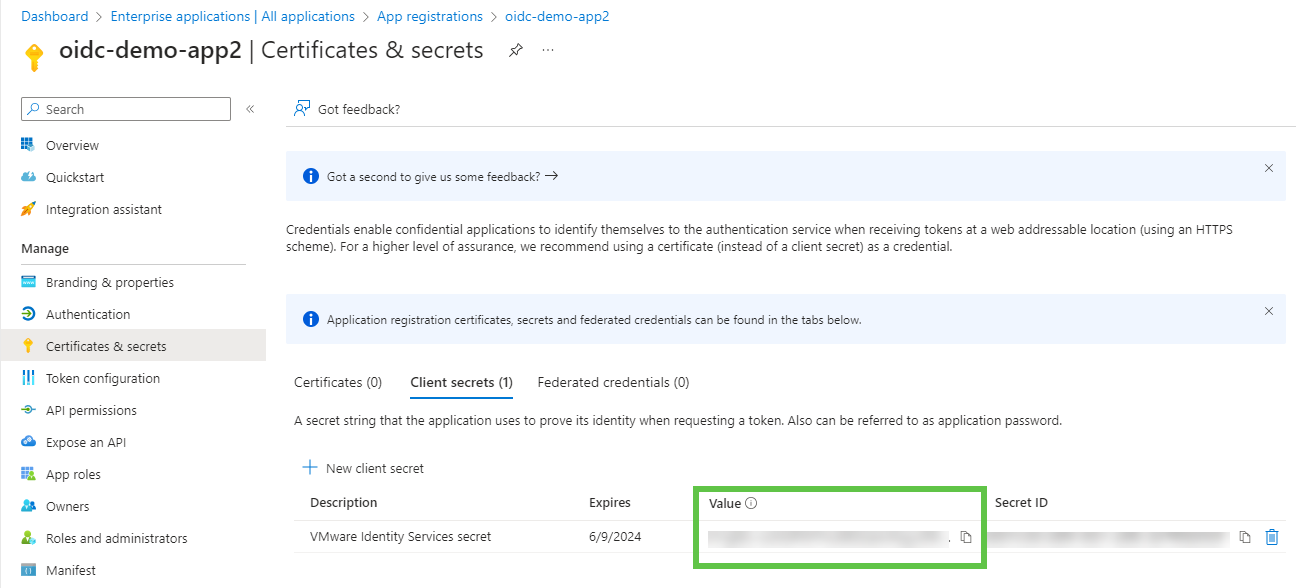

- Создайте секретный ключ клиента для приложения.

- а.Щелкните ссылку Учетные данные клиента: добавить сертификат или секретный ключ.

- б.Щелкните + Создать секретный ключ клиента.

- в.Введите описание и срок действия секретного ключа на панели Добавить секретный ключ клиента.

- г.Нажмите кнопку Добавить.

Новосозданный секретный ключ отображается во вкладке Секретные ключи клиента.

- д.Скопируйте секретный ключ, щелкнув значок копирования рядом с ним.

Если вы покинете страницу не скопировав секретный ключ, вам придется создать новый.

Позднее вам нужно будет ввести секретный ключ в мастере VMware Identity Services.

- Разрешите приложению вызывать API-интерфейсы VMware Identity Services.

- а.В меню Управление выберите Разрешения API.

- б.Нажмите Дать согласие администратора для организации, затем нажмите Да в окне подтверждения.

- Скопируйте идентификатор клиента.

- а.Выберите Обзор на левой панели страницы приложения.

- б.Скопируйте значение Идентификатор приложения (клиента).

Позднее вам нужно будет ввести идентификатор клиента в мастере VMware Identity Services.

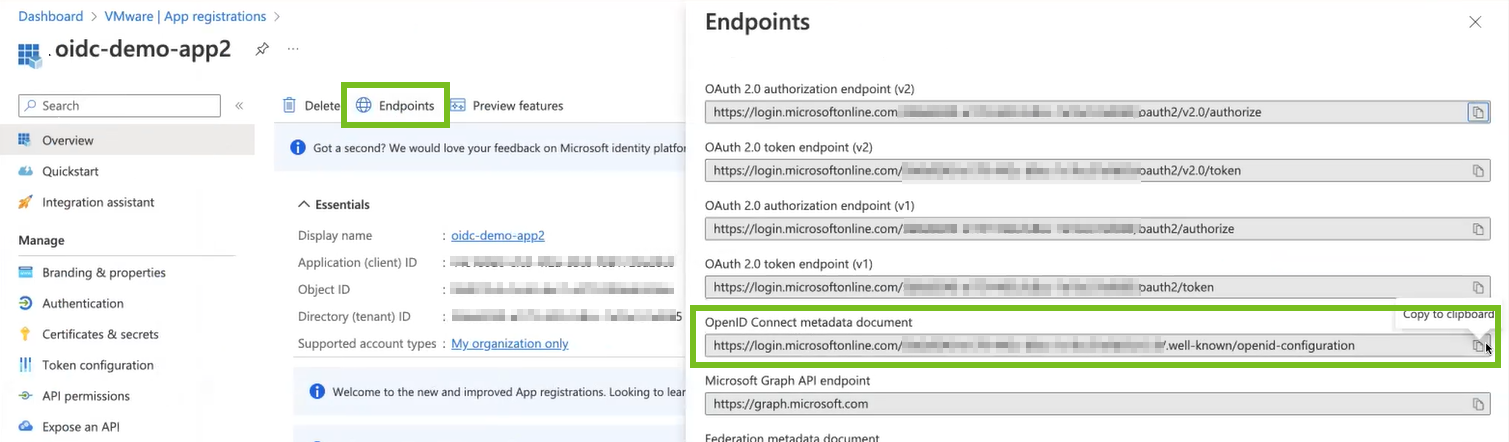

- Скопируйте значение документа с метаданными OpenID Connect.

- а.Щелкните Конечные точки на странице приложения «Обзор».

- б.Скопируйте значение документа метаданных OpenID Connect на панели Конечные точки.

Позднее вам нужно будет ввести идентификатор клиента в мастере VMware Identity Services.

- Вернитесь в мастер VMware Identity Services в консоли Workspace ONE Cloud. Завершите настройку в разделе Настроить OpenID Connect.

Идентификатор приложения (клиента) Вставьте значение идентификатора приложения (клиента), которое вы скопировали из приложения Microsoft Entra ID OpenID Connect. Секретный ключ клиента Вставьте секретный ключ клиента, который вы скопировали из приложения Microsoft Entra ID OpenID Connect. URL-адрес конфигурации Вставьте значение документа с метаданными OpenID Connect, которое вы скопировали из приложения Microsoft Entra ID OpenID Connect. Атрибут идентификатора пользователя OIDC Для поиска пользователей атрибут электронной почты сопоставляется с атрибутом Workspace ONE. Атрибут идентификатора пользователя Workspace ONE Укажите атрибут Workspace ONE для сопоставления с атрибутом поиска пользователей OpenID Connect. - Нажмите Готово, чтобы завершить настройку интеграции между VMware Identity Services и Microsoft Entra ID.

SAML

Если в качестве протокола проверки подлинности вы выбрали протокол SAML, выполните следующие действия.

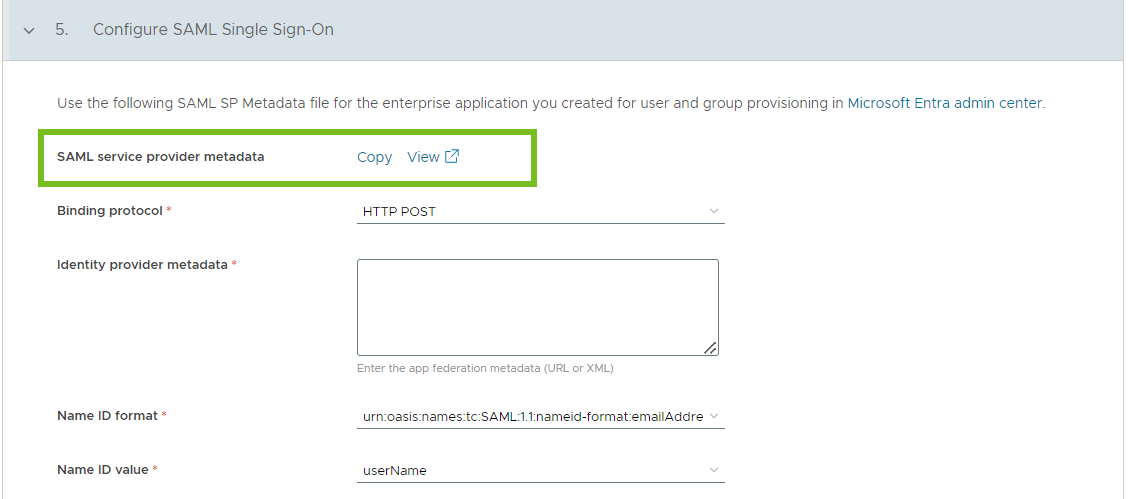

- Получите метаданные поставщика услуг из консоли Workspace ONE Cloud.

На шаге 5 Настройка единого входа SAML мастера VMware Identity Services скопируйте или загрузите Метаданные поставщика услуг SAML.

Примечание: При использовании файла метаданных не нужно копировать и вставлять значения Идентификатор объекта, URL-адрес для единого входа и Сертификат для подписи по отдельности. - Настройте приложение в Microsoft Entra ID.

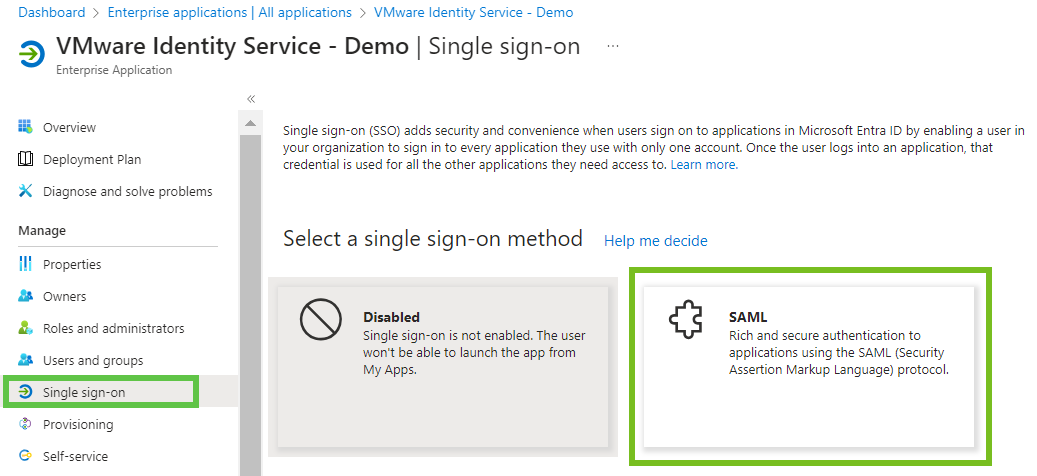

- а.Выберите Корпоративные приложения на левой панели в центре администрирования Microsoft Entra.

- б.Найдите и выберите приложение предоставления, которое вы создали в Шаг 2. Настройка предоставления пользователей и групп.

- в.В меню Управление выберите Единый вход.

- г.Выберите SAML в качестве метода единого входа.

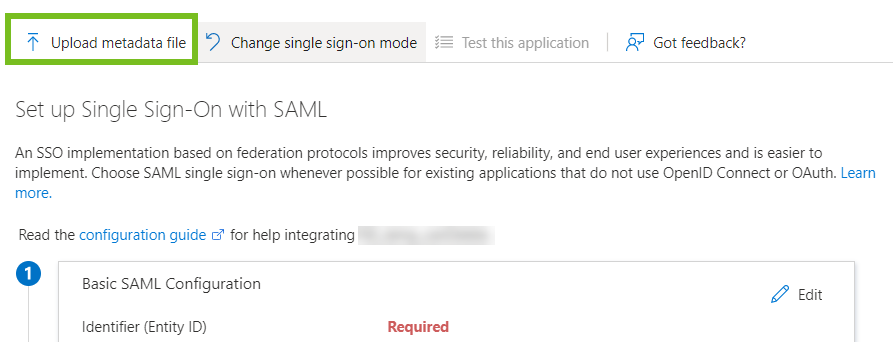

- д.Нажмите Загрузить файл метаданных, выберите файл метаданных, скопированный из консоли Workspace ONE Cloud, а затем нажмите Добавить.

- е.Проверьте эти значения на панели Базовая конфигурация SAML:

- Значение Идентификатор (идентификатор объекта) должно соответствовать значению Идентификатор объекта, отображаемому на шаге 5 мастера VMware Identity Services.

Например, https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- Значение URL-адрес ответа (URL-адрес службы обработчика утверждений) должно соответствовать значению URL-адрес для единого входа, отображаемому на шаге 5 мастера VMware Identity Services.

Например, https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- Значение Идентификатор (идентификатор объекта) должно соответствовать значению Идентификатор объекта, отображаемому на шаге 5 мастера VMware Identity Services.

- Получите метаданные федерации из Microsoft Entra ID.

- а.В приложении SAML в Microsoft Entra ID перейдите в раздел Сертификаты SAML.

- б.Щелкните ссылку Метаданные федерации в формате XML: загрузка, чтобы загрузить метаданные.

- В консоли Workspace ONE Cloud скопируйте и вставьте метаданные федерации из файла, загруженного из Microsoft Entra ID, в текстовое поле Метаданные поставщика удостоверений на шаге 5 мастера VMware Identity Services.

- Настройте остальные параметры в разделе Настройка единого входа SAML.

- Протокол привязки: выберите протокол привязки SAML, HTTP POST или Перенаправление HTTP.

- Формат идентификатора имени: используйте параметры Формат идентификатора имени и Значение идентификатора имени для сопоставления пользователей между Microsoft Entra ID и VMware Identity Services. Для параметра Формат идентификатора имени укажите формат идентификатора имени, который используется в ответе SAML.

- Значение идентификатора имени: выберите атрибут пользователя VMware Identity Services, с которым нужно сопоставить значение идентификатора имени, полученное в ответе SAML.

- Дополнительные параметры > Использовать систему единого выхода по протоколу SAML: выберите этот параметр для обеспечения выхода пользователей из сеанса поставщика удостоверений после выхода из служб Workspace ONE.

- Нажмите Готово, чтобы завершить настройку интеграции между VMware Identity Services и Microsoft Entra ID.

Результаты

Интеграция между VMware Identity Services и Microsoft Entra ID завершена.

В VMware Identity Services создан каталог, который будет заполнен при отправке пользователей и групп из приложения предоставления в Microsoft Entra ID. Предоставленные пользователи и группы автоматически отображаются в службах Workspace ONE, выбранных для интеграции с Microsoft Entra ID, таких как Workspace ONE Access и Workspace ONE UEM.

Каталог в консоли Workspace ONE Access и Workspace ONE UEM изменять нельзя. Страницы каталога, пользователей, групп пользователей, атрибутов пользователя и поставщиков удостоверений доступны только для чтения.

Следующие шаги

Далее выберите службы Workspace ONE, которым вы хотите предоставить пользователей и группы.

Если Workspace ONE UEM является одной из служб, которые выбрали, настройте дополнительные параметры в консоли Workspace ONE UEM.

Затем отправьте пользователей и группы из приложения предоставления Microsoft Entra ID. См. Предоставление пользователей в Workspace ONE.