在 Automation Config 角色型存取控制 (RBAC) 系統中,可以一次為多個使用者定義權限設定,因為角色的權限設定將套用至該角色中包括的所有使用者。可以在使用者介面的角色工作區中定義這些設定。

- 使用者 - 指派給所有新的本機使用者、SSO 和 LDAP 使用者的預設角色。「使用者」角色涵蓋了執行許多基本功能所需的基本權限,例如讀取權限。指派有此角色的使用者可以檢視和執行工作,並且可以檢視某些部屬節點和工作類型的工作歷程記錄、工作傳回資料以及報告,但僅限於該角色的資源存取設定。

- 管理員 - 此角色需要存取比使用者角色更進階的工具,因此可以存取 [系統管理]。管理員可以檢視 (在某些情況下可以編輯) 在使用者設定和 pillar 中找到的機密資料。該角色可以建立、更新和刪除資源,例如檔案、工作和目標。設定新節點時,管理員還可以根據需要管理金鑰。

- 超級使用者 - 超級使用者可以在 Automation Config 中執行任何作業,包括存取 [系統管理] 和接受主節點金鑰。已向「超級使用者」角色指派

root。該角色無法刪除或複製。您可以將任何群組或使用者新增至該角色,但無法修改角色的任何其他設定。只應將進階使用者新增至「超級使用者」角色,因為它可以有效地繞過權限限制。

此外,您可以根據組織的獨特需求建立自訂定義的角色。

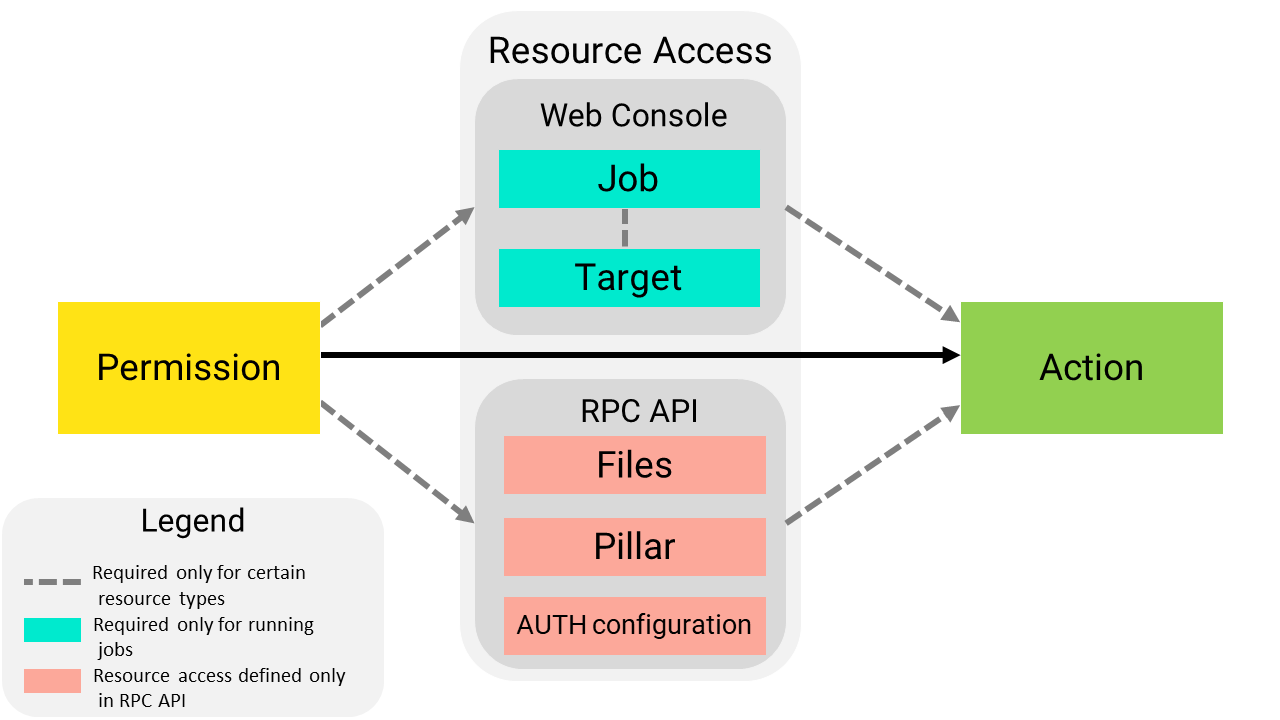

若要為角色指定完成工作的權限,則必須定義允許的工作,同時指派對資源或功能區域的存取權。權限是一類廣泛的允許動作,而資源存取權可用於定義可對其完成動作的特定資源 (例如工作或目標)。

特定資源類型和功能區域的資源存取權必須在 API (RaaS) 中定義,而不是在角色編輯器中定義。

建立角色後,可以選擇複製該角色、設定允許的工作以及指派對工作或目標的存取權。

若要在 Automation Config 中針對角色型存取控制 (RBAC) 定義角色,則必須定義允許的工作,同時指派資源存取權。工作是可以在使用者介面中執行的特定作業,例如建立、編輯或執行工作。資源是環境的元素,例如特定主節點、部屬節點、目標、檔案資料等。

允許的工作是一類廣泛的允許動作,而資源存取權更為細微,可用於指定可對其執行動作的特定資源 (例如工作或目標)。

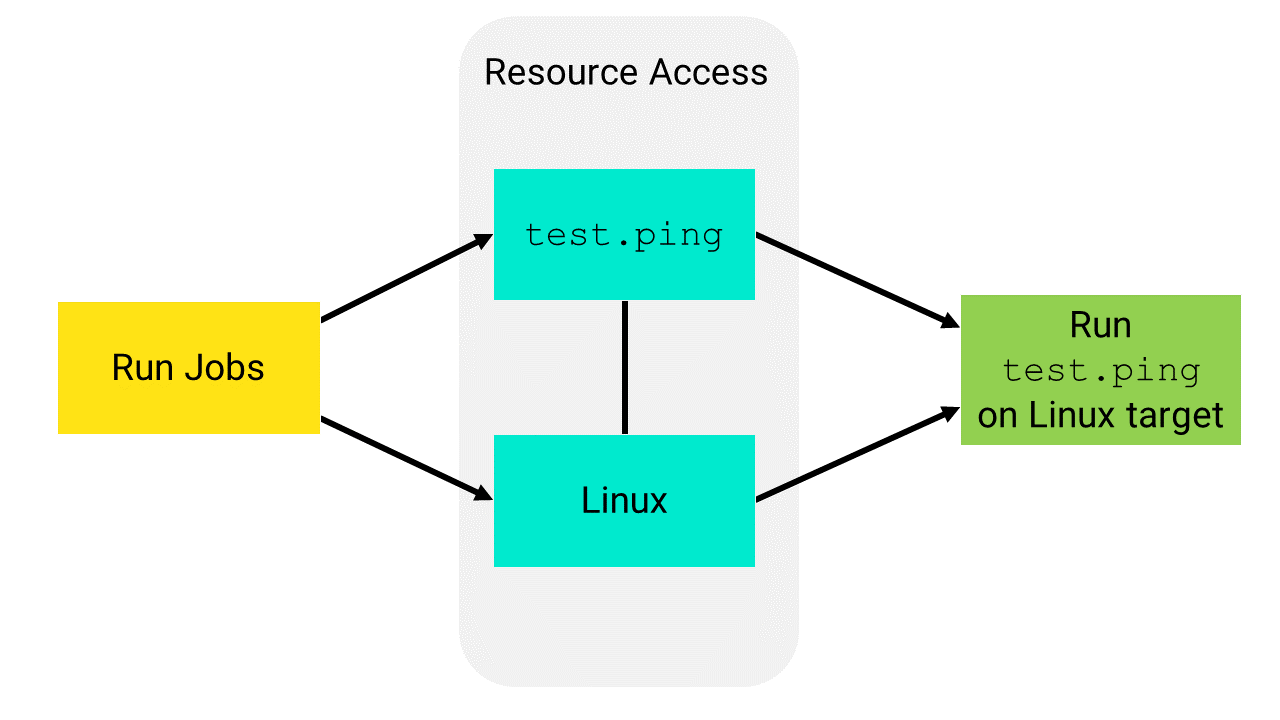

在此範例中,角色可以使用以下權限設定在 Linux 目標群組上執行 test.ping:

- 對 Linux 目標的讀取權限

- 對包含

test.ping命令的工作的讀取/執行權限

工作

工作索引標籤包括下列選項:

| 工作 |

說明 |

|---|---|

| 建立和刪除新目標 |

角色可以建立新目標。指派給此角色的使用者可以編輯和刪除已建立的目標或在資源存取權下定義的其他目標。 目標是指一或多個 Salt 主節點中的一組部屬節點,將為其套用工作的 Salt 命令。Salt 主節點也可以像部屬節點一樣進行管理,如果正在執行部屬節點服務,也可以成為目標。請參閱如何建立目標?。

備註:

Automation Config 不支援使用此權限將角色限制為僅在特定部屬節點群組中建立目標。此權限允許使用者建立他們選擇的任何目標。

|

| 修改 pillar 資料 |

角色可以檢視、編輯和刪除儲存在 pillar 中的機密資訊。屬於該角色的使用者可以編輯或刪除已建立的 pillar。如果已授與資源存取權 (僅透過 API (RaaS) 存取),則使用者還可以編輯或刪除其他 pillar。 Pillar 是在 Salt 主節點上定義並使用目標傳遞到一或多個部屬節點的資料結構。僅允許將機密的目標資料安全地傳送到相關部屬節點。請參閱〈如何建立狀態檔案和 pillar 資料〉。 |

| 修改檔案伺服器 |

角色可以檢視檔案伺服器,並且可以建立、編輯或刪除檔案。屬於該角色的使用者可以編輯或刪除已建立的檔案。如果已授與資源存取權 (僅透過 API (RaaS) 存取),則使用者還可以編輯或刪除其他檔案。 檔案伺服器是一個位置,用於儲存 Salt 特定檔案 (例如 top 檔案或狀態檔案) 以及可散佈到部屬節點的檔案 (例如系統組態檔)。請參閱〈如何建立狀態檔案和 pillar 資料〉。 |

| 對部屬節點執行任意命令 |

角色可以觸發工作之外的命令,以便 Salt 主節點挑選。角色不僅限於執行包括在指定工作定義中的命令。 部屬節點是執行部屬節點服務的節點,可以接聽 Salt 主節點的命令並執行請求的工作。 |

| 接受、刪除和拒絕部屬節點金鑰 |

角色可根據需要針對初始組態接受、刪除和拒絕部屬節點金鑰。 部屬節點金鑰允許在 Salt 主節點和 Salt 部屬節點之間進行加密通訊。 需要具有超級使用者角色才能接受部屬節點金鑰。 |

| 讀取和修改使用者、角色、權限 |

角色可以檢視使用者和相關聯的資料,以及編輯角色和權限設定。 附註:此工作僅適用於內建管理員和超級使用者角色。 角色可用來為具有一組共同需求的多個使用者定義權限。 |

| 對 Salt 主節點執行命令 |

角色可以對 Salt 主節點執行命令,例如執行協調。 對 Salt 主節點執行的命令也稱為 Salt 執行器。Salt 執行器是用於在 Salt 主節點上執行便利函數的模組。請參閱〈如何建立工作〉。透過新增此權限,角色能夠使用目標工作區中部屬節點索引標籤下執行命令功能中的 salt-run 選項。 |

| 合規性 - 建立、編輯、刪除和評估 |

角色可以建立、編輯、刪除以及評估 Automation for Secure Hosts Compliance Cloud 原則。除了為此工作授與權限之外,還必須為希望角色對其執行動作的任何目標定義資源存取權。例如,如果希望 此工作不允許角色修復 Automation for Secure Hosts Compliance Cloud 原則。 Automation for Secure Hosts Compliance Cloud 是 Automation Config 的一項附加元件,用於管理環境中所有系統的安全合規性態勢。如需詳細資訊,請參閱〈使用和管理 Secure Hosts〉。

備註:

需要 Automation for Secure Hosts 授權。 |

| 合規性 - 修復 |

角色可以修復在 Automation for Secure Hosts Compliance Cloud 評估中偵測到的任何不合規的部屬節點。 Automation for Secure Hosts Compliance Cloud 是 Automation Config 的一項附加元件,用於管理環境中所有系統的安全合規性態勢。如需詳細資訊,請參閱〈使用和管理 Secure Hosts〉。

備註:

需要 Automation for Secure Hosts 授權。 |

| 合規性 - 更新 Automation Config 內容 |

角色可以將更新下載至 Automation for Secure Hosts Compliance Cloud 安全性程式庫。 |

| 漏洞 - 建立、編輯、刪除和評估 |

角色可以建立、編輯、刪除以及評估 Automation for Secure Hosts Vulnerability Cloud 原則。除了為此工作授與權限之外,還必須為希望角色對其執行評估的任何目標定義資源存取權。 此工作不允許角色修復 Automation for Secure Hosts Vulnerability Cloud 原則。 Automation for Secure Hosts Compliance Cloud 是 Automation Config 的一項附加元件,用於管理環境中所有系統的安全合規性態勢。如需詳細資訊,請參閱〈使用和管理 Secure Hosts〉。

備註:

需要 Automation for Secure Hosts 授權。 |

| 漏洞 - 修復 |

角色可以修復在 Automation for Secure Hosts Vulnerability Cloud 評估中偵測到的漏洞。 Automation for Secure Hosts Vulnerability Cloud 是 Automation Config 的一項附加元件,用於管理環境中所有系統上的漏洞。如需詳細資訊,請參閱〈使用和管理 Secure Hosts〉。

備註:

需要 Automation for Secure Hosts 授權。 |

資源存取權

透過資源存取權索引標籤,可以定義目標和工作的資源存取權。目標是指一或多個 Salt 主節點中的一組部屬節點,將為其套用工作的 Salt 命令。Salt 主節點也可以像部屬節點一樣進行管理,如果正在執行部屬節點服務,也可以成為目標。工作用於執行遠端執行工作、套用狀態和啟動 Salt 執行器。

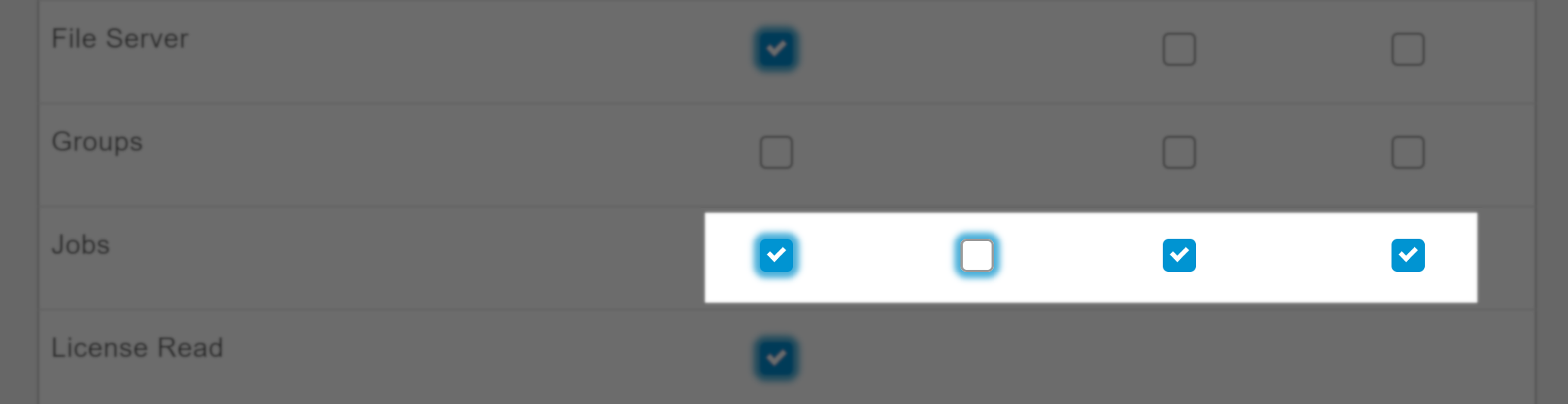

| 資源類型 | 存取層級 |

|---|---|

| 目標 |

|

| 工作 |

如需詳細資訊,請參閱〈如何建立工作〉。 |

其他資源類型 - 必須使用 API (RaaS) 定義這些資源類型的存取權

|

已在 API (RaaS) 中定義 |

必要條件

若要定義使用者角色,您必須具有管理員存取權。